Reklama

Do tej pory wszyscy powinniśmy zdawać sobie sprawę z niebezpieczeństw związanych z zabezpieczaniem sieci za pomocą WEP, które Pokazałem wcześniej, jak można włamać się w 5 minut Jak złamać własną sieć WEP, aby dowiedzieć się, jak bardzo jest niepewna?Nieustannie powtarzamy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej to naprawdę głupia gra, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać, jak bardzo niepewny jest WEP, poprzez... Czytaj więcej . Rada zawsze polegała na używaniu WPA lub WPA2 do zabezpieczania sieci za pomocą długiego hasła, którego nie można zhakować brutalną siłą.

Cóż, okazuje się, że w większości routerów istnieje znaczący backdoor, który można wykorzystać – w postaci technologii zwanej WPS. Czytaj dalej, aby dowiedzieć się, jak działa hack, jak przetestować własną sieć i co możesz zrobić, aby temu zapobiec.

Tło

Samo WPA jest dość bezpieczne. Hasło można złamać tylko brutalną siłą, więc realistycznie można je zhakować tylko wtedy, gdy wybrałeś słabe hasło jednowyrazowe.

Z drugiej strony WPS to technologia wbudowana w większość routerów Wi-Fi, która umożliwia łatwe ominięcie hasła WPA przez za pomocą fizycznego kodu PIN zapisanego z boku routera lub przycisku, który można nacisnąć na obu urządzeniach w celu sparowania im.

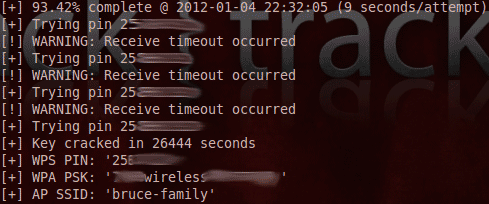

Okazuje się, że PIN WPS – marny 8-cyfrowy kod numeryczny – jest bardzo podatny na ataki brute force. Zakładając podatny router i dobry sygnał, PIN WPS można zhakować w ciągu zaledwie 2 godzin. Po uzyskaniu kodu PIN WPS ujawniane jest również hasło WPA.

Rozbójnik, wydany przez Craiga Heffnera oraz dostępne do pobrania w Google Code, to praktyczna implementacja, którą można wskazać i sfilmować opłacalne sieci. Oto film z tego w akcji (przeskocz do końca, jeśli chcesz tylko zobaczyć całe hasło ujawnione atakującemu):

Stefan Viehböck również odkrył tę samą lukę niezależnie i wydała podobne narzędzie, które można pobrać. Oto wideo z aplikacji Stefana w akcji:

Łagodzenie ataku

Istnieje kilka metod złagodzenia ataku. Pierwszym z nich jest całkowite wyłączenie opcji WPS na routerze. Niestety, nie jest to możliwe na każdym routerze i zwykle jest domyślnie włączone, więc użytkownicy, którzy nie znają technologii, są tutaj podatni.

Nie tylko to, ale znalazłem na moim routerze opcję: WYŁĄCZ PIN WPS w rzeczywistości nie wyłączył kodu PIN zapisanego z boku routera – tylko kod PIN zdefiniowany przez użytkownika. Cytuję:

Gdy jest wyłączony, użytkownicy nadal mogą dodawać klienta bezprzewodowego za pomocą WPS za pomocą przycisku lub metody numeru PIN.

Tak więc w niektórych przypadkach wydaje się, że jest to stały backdoor, którego nie można złagodzić za pomocą samych ustawień użytkownika.

Drugą opcją jest całkowite wyłączenie sieci bezprzewodowej na podatnych urządzeniach, choć oczywiście to nie będzie realną opcją dla większości użytkowników, którzy potrzebują funkcji Wi-Fi dla laptopów i telefonów komórkowych urządzenia.

Zaawansowani użytkownicy mogą w tym momencie myśleć o filtrowaniu adresów MAC w celu skonfigurowania listy konkretnych urządzenia, które mogą dołączyć do sieci – ale można to łatwo obejść, sfałszując adres MAC dozwolonego urządzenie.

Wreszcie, urządzenia mogą inicjować blokadę po wykryciu kolejnych nieudanych prób. Nie łagodzi to całkowicie ataku, ale znacznie wydłuża czas potrzebny do jego ukończenia. Uważam, że routery Netgear mają wbudowany automatyczny 5-minutowy blok, ale w moich testach zwiększyło to tylko wymagany czas ataku do maksymalnie około jednego dnia.

Aktualizacja oprogramowania układowego może wydłużyć czas blokowania urządzeń, tym samym wykładniczo zwiększając całkowity czas potrzebny na atak), ale to musiałaby być inicjowana przez użytkownika (mało prawdopodobne dla większości użytkowników) lub wykonywana automatycznie po ponownym uruchomieniu routera (jak to często ma miejsce w przypadku kabla usług).

Spróbuj sam

Dla tych, którzy chcą przetestować własne konfiguracje domowe pod kątem podatności, najnowszy kod można uzyskać od projekt Reaver w Google Code. Będziesz potrzebować trochę smaku Linuksa, aby go przetestować (sugeruję Wracać), a także kartę pozwalającą na rozproszone monitorowanie sieci Wi-Fi oraz odpowiednie oprogramowanie sterowników/aircrack. Jeśli byłeś w stanie śledzić mój ostatni samouczek na pękanie WEP Jak złamać własną sieć WEP, aby dowiedzieć się, jak bardzo jest niepewna?Nieustannie powtarzamy, że używanie WEP do „zabezpieczania” sieci bezprzewodowej to naprawdę głupia gra, ale ludzie nadal to robią. Dzisiaj chciałbym pokazać, jak bardzo niepewny jest WEP, poprzez... Czytaj więcej , to też zadziała.

Po pobraniu pakietu przejdź do katalogu i wpisz (zastępując XXXX aktualnym numerem wersji, lub pamiętaj, że możesz nacisnąć TAB, aby konsola automatycznie uzupełniła polecenie z pasującą nazwą pliku):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./konfiguruj. robić. dokonać instalacji. airmon-ng start wlan0.

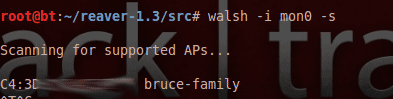

Powinieneś zobaczyć coś o tworzonym interfejsie mon0. Aby wyszukać odpowiednie sieci, użyj:

Walsh -i pon0.

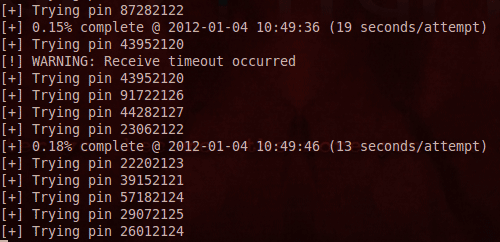

i aby rozpocząć atak reaver, wpisz (zastąpione BSSID szesnastkowym BSSID sieci docelowej):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Nie trzeba dodawać, że byłoby to poważne przestępstwo związane z oszustwami pieniężnymi do wykonywania w dowolnej sieci, w przypadku której nie masz wyraźnych uprawnień do testowania.

Rozwiązywanie problemów

Koniecznie sprawdź wiki Reaver, aby uzyskać pełniejsze FAQ. Najczęstszym problemem, który znalazłem, był albo zbyt słaby sygnał, co oznacza, że pełny uścisk dłoni WPS nigdy nie może być zakończone lub powtórzenie tego samego kodu PIN wraz z przekroczeniem limitu czasu – było to spowodowane 5 minutami routera lokaut.

Zostawiłem jednak oprogramowanie uruchomione i po pewnym czasie próbowało jeszcze kilku kodów PIN, dopóki moja sieć domowa nie była złamane poniżej 8 godzin, a 20 alfanumerycznych, mieszanych haseł interpunkcyjnych, które starannie ustawiłem, zostało ujawnionych na ekranie.

Czy powinieneś się martwić?

To wciąż bardzo nowy atak, ale ważne jest, abyś był świadomy niebezpieczeństw i wiedział, jak się chronić. Jeśli stwierdzisz, że Twój router jest podatny na ataki i masz numer pomocy technicznej, pod który możesz zadzwonić, sugeruję, abyś zapytał ich, jak długo to potrwa być, dopóki nie będzie dostępna odpowiednia aktualizacja oprogramowania układowego lub jak można przejść do procesu aktualizacji, jeśli jest dostępna? już.

Niektórzy użytkownicy będą mogli łatwo zapobiec temu atakowi za pomocą prostej zmiany ustawień, ale dla ogromnej liczba używanych routerów jest to stały backdoor, w przypadku którego tylko aktualizacja oprogramowania sprzętowego może złagodzić skutki nieco.

Daj nam znać w komentarzach, jeśli masz jakieś pytania lub udało ci się wypróbować to na własnym Wi-Fi.

James ma licencjat ze sztucznej inteligencji i posiada certyfikaty CompTIA A+ i Network+. Jest głównym twórcą MakeUseOf i spędza wolny czas grając w paintball VR i gry planszowe. Buduje komputery osobiste od dziecka.