Reklama

Wyjaśniłem niektóre korzyści płynące z posiadania własnego wirtualny prywatny serwer Wyjaśnienie różnych form hostingu witryn internetowych [technologia wyjaśniona] Czytaj więcej konto hostingowe jakiś czas temu - nie tylko są one szybsze i mogą obsługiwać o wiele więcej twoich witryn, możesz także skonfiguruj W3 Total Cache, aby uzyskać optymalną wydajność Jak skonfigurować różne ustawienia wtyczki Total Cache dla twojego bloga WordpressJakiś czas temu mówiłem o korzyściach z zainstalowania wtyczki W3TC na blogu Wordpress w celu przyspieszenia jej z różnymi buforowaniem, ale niektórzy czytelnicy byli, co zrozumiałe, trochę ostrożni ... Czytaj więcej instalując specjalne rozszerzenia pamięci podręcznej Apache. Dzisiaj pokażę Ci, jak możesz używać go jako prywatnego internetowego serwera proxy do bezpiecznego przeglądania Internetu.

Wyjaśniłem niektóre korzyści płynące z posiadania własnego wirtualny prywatny serwer Wyjaśnienie różnych form hostingu witryn internetowych [technologia wyjaśniona] Czytaj więcej konto hostingowe jakiś czas temu - nie tylko są one szybsze i mogą obsługiwać o wiele więcej twoich witryn, możesz także skonfiguruj W3 Total Cache, aby uzyskać optymalną wydajność Jak skonfigurować różne ustawienia wtyczki Total Cache dla twojego bloga WordpressJakiś czas temu mówiłem o korzyściach z zainstalowania wtyczki W3TC na blogu Wordpress w celu przyspieszenia jej z różnymi buforowaniem, ale niektórzy czytelnicy byli, co zrozumiałe, trochę ostrożni ... Czytaj więcej instalując specjalne rozszerzenia pamięci podręcznej Apache. Dzisiaj pokażę Ci, jak możesz używać go jako prywatnego internetowego serwera proxy do bezpiecznego przeglądania Internetu.

Jest to szczególnie korzystne w krajach takich jak Chiny, w których większość komercyjnych rozwiązań proxy całkowicie przestała działać. Czytaj dalej, aby uzyskać pełne wyjaśnienie, w jaki sposób możesz korzystać z własnego konta hostingowego VPS jako prywatnego proxy.

Najpierw kilka punktów do wyjaśnienia:

Czy mogę korzystać z tej metody na moim hostingu współdzielonym, czy musi to być serwer VPS lub serwer dedykowany?

Ta metoda korzysta z SSH (bezpieczna powłoka lub dostęp do „wiersza poleceń”), więc ogólnie oznacza to, że można jej używać tylko z dedykowanym lub wirtualnym dedykowanym kontem hostingowym. Niektóre hosty współdzielone zezwalają na dostęp przez SSH, więc najpierw przeszukaj dokumenty pomocy technicznej tego hosta.

Czy mogę tego użyć do pobrania torrentów lub innych niecnych nielegalnych działań?

Nie. Pamiętaj, że ruch jest kierowany przez adres IP Twojej witryny / serwera, więc wszystko, co robisz, można do tego przypisać. Będziesz także wykorzystywać część alokacji przepustowości swojego konta hostingowego, więc pobieranie torrentów szybko zwiększy miesięczny koszt hostingu.

Dlaczego więc chciałbym to zrobić?

Czasami po prostu potrzebujesz innego adresu IP podczas odwiedzania strony internetowej. Może to być szczególnie przydatne w przypadku witryn specyficznych dla lokalizacji, które blokują inne kraje. W innych przypadkach twój kraj może już blokować dostęp do różnych dobrze znanych dostawców proxy, jak ma to miejsce w Chinach. Opisana tutaj metoda pozwoli ci wydostać się z kraju naruszającego prawo i zająć się codziennymi sprawami bez konieczności sprawdzania każdego wysłanego pakietu przez świetną zaporę ogniową.

Konfigurowanie SSH w systemie Windows

Zacznę od systemu Windows, ponieważ proces jest nieco bardziej skomplikowany niż na Mac OSX lub Linux. Aby korzystać z SSH, musisz pobrać specjalne oprogramowanie klienckie - w tym samouczku użyję Putty. Śmiało i pobierz podstawowy plik putty.exe.

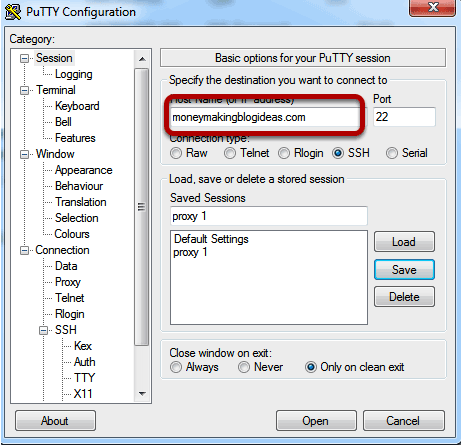

Po pierwszym otwarciu Putty jest kilka ustawień do wypełnienia. Pierwsza to domena serwera. Jeśli masz wiele domen skonfigurowanych na swoim prywatnym koncie hostingowym, skorzystaj z dowolnej z nich, ale muszą mieć włączoną funkcję SSH i pamiętać, że login / hasło będzie dla każdego unikalne domena. Nie sugeruję używania konta root do logowania w żadnych okolicznościach, nawet jeśli go włączyłeś.

- Wprowadź domenę serwera na pierwszym ekranie.

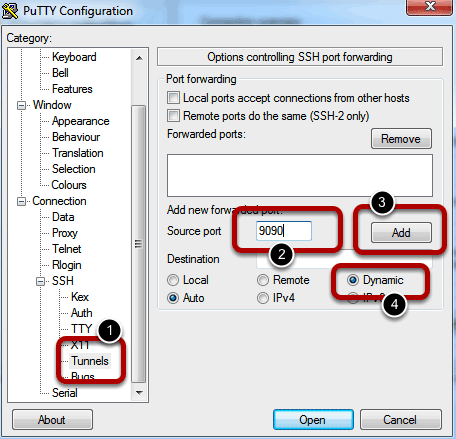

- Kliknij na SSH etykieta na lewym pasku bocznym. Upewnij się, że kompresja jest włączona.

- Rozwiń SSH etykieta, aby ujawnić dodatkowe ustawienia. Na Tunele wprowadź 9090 jako Port źródłowy i zmień miejsce docelowe na Dynamiczne.

- Wróć do ekranu sesji, w którym po raz pierwszy wszedłeś do domeny. Wpisz nazwę swoich ustawień w polu tekstowym poniżej zapisanych sesji, a następnie naciśnij Zapisz. Możesz teraz kliknąć tę zapisaną sesję w przyszłości, aby ponownie załadować wszystkie ustawienia.

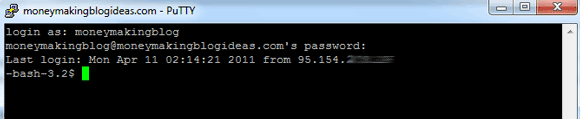

- Wreszcie uderzył otwarty. Nie ma sposobu, aby zapisać hasło i nazwę użytkownika, więc musisz je wprowadzić ponownie przy każdym otwarciu połączenia. Miałem też problemy z wklejeniem hasła, więc jeśli ty też, spróbuj wpisać je po jednym znaku na raz. Przy pierwszym otwarciu połączenia może pojawić się błąd ostrzegawczy dotyczący autentyczności certyfikatów itp. Jeśli tak, zignoruj to i kontynuuj.

To wszystko w przypadku systemu Windows, pozostaw otwarte połączenie szpachlowe i przejdź do konfigurowania przeglądarki.

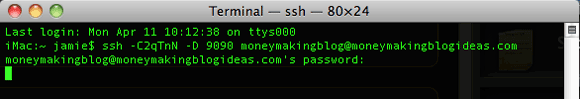

Konfigurowanie SSH w systemie Linux / OsX

Otwórz terminal i wpisz następujące polecenie,

ssh -C2qTnN -D 9090 nazwa uż[email protected]

To wszystko po wpisaniu hasła. Pozostaw terminal otwarty podczas konfigurowania przeglądarki.

Konfigurowanie przeglądarki

Wyjaśnię tutaj kilka przeglądarek, ale w zasadzie musisz tylko zmienić ustawienia dla Połączenie -> Proxy być SOCKS5 proxy, z adresem URL Lokalny Gospodarz i port 9090.

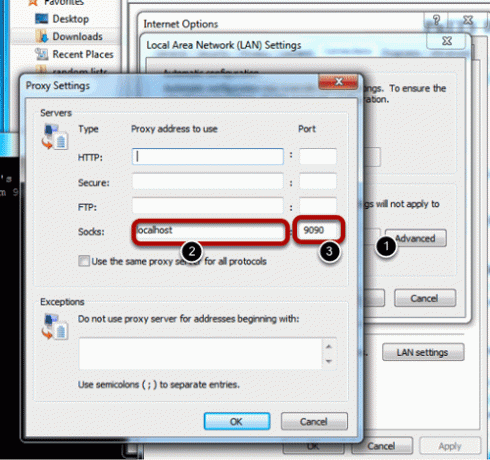

W przeglądarce Internet Explorer

Kliknij Narzędzia -> Opcje internetowe -> Połączenia patka. Kleszcz Użyj serwera proxy i kliknij zaawansowane. Wypełnij TYLKO serwer proxy SOCKS jako adres Lokalny Gospodarz i port 9090

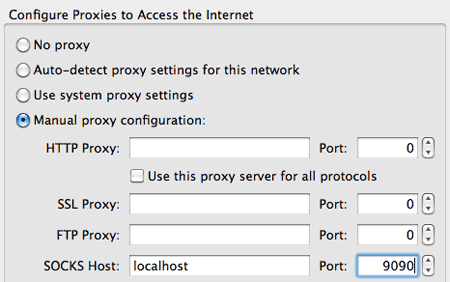

W przeglądarce Firefox

Otworzyć Preferencje -> Zaawansowane -> Sieć -> Ustawienia -> Proxy. Wybierz Ręczna konfiguracja proxy. Wypełnij SOCKS Host i port.

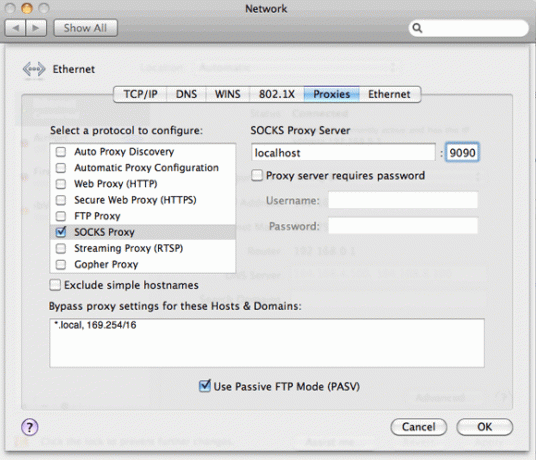

Alternatywnie, jeśli używasz porządnego systemu operacyjnego, takiego jak OsX, możesz zmienić ustawienia dla sieci ogólnosystemowej dostęp, który wpłynie na wszystkie aplikacje przeglądarki (zostanie to również otwarte, jeśli spróbujesz zmienić proxy Chrome OsX ustawienia). Od Preferencje systemu, wybierz odpowiedni interfejs sieciowy (w moim przypadku Ethernet). Pod pełnomocnicy zaznacz, aby włączyć SOCKS proxy, a następnie wpisz dane po prawej stronie.

To nie było zbyt trudne, prawda? Oczywiście możesz to skonfigurować dowolny zdalny komputer z systemem Linux Jak tunelować ruch internetowy za pomocą SSH Secure Shell Czytaj więcej tak naprawdę, ale chciałem zademonstrować kolejną z wielu zalet posiadania własnego hosta prywatnego w porównaniu z powolnym hostowaniem współdzielonym i jak potężne może być kilka prostych poleceń linux.

Pamiętaj, że nie rób niczego nielegalnego za pomocą tej metody, ponieważ można ją prześledzić na koncie hostingowym i nie ma na celu zapewnienia 100% anonimowości.

Źródło zdjęcia: ShutterStock

James ma licencjat z zakresu sztucznej inteligencji i jest certyfikowany przez CompTIA A + i Network +. Jest głównym programistą MakeUseOf i spędza wolny czas grając w paintball VR i gry planszowe. Buduje komputery od dziecka.