Reklama

Dni prezenterów obawiających się, że cały Internet może zostać zamknięty przez zwykłego (ale skutecznego) robaka komputerowego, już minęły, ale to nie znaczy, że bezpieczeństwo online nie jest już problemem. Zagrożenia stały się bardziej złożone, a co gorsza, pochodzą teraz z miejsc, których większość nigdy by się nie spodziewała - takich jak rząd. Oto 5 trudnych lekcji na temat bezpieczeństwa w Internecie w 2013 roku.

Rząd cię obserwuje…

Największym tematem rozmów na temat bezpieczeństwa komputerowego w 2013 r. Było oczywiście odkrycie, że fragmenty Rząd Stanów Zjednoczonych (przede wszystkim Agencja Bezpieczeństwa Narodowego) szpieguje obywateli bez powściągliwość.

Według dokumentów ujawnionych przez byłego wykonawcę NSA, Edwarda Snowdenai wzmocnione przez inne źródła, takie jak były urzędnik NSA William Binney, amerykańskie służby wywiadowcze mają dostęp nie tylko do rejestrów telefonicznych i sieci społecznościowych metadane, ale może także korzystać z szerokiej gamy usług, w tym połączeń z telefonów komórkowych, e-maili i rozmów online, poprzez bezpośrednie podsłuchiwanie lub tajne nakazy.

Co to dla ciebie znaczy? Trudno powiedzieć, ponieważ NSA twierdzi, że program jest tajemnicą bezpieczeństwa narodowego. Chociaż informatorzy wskazali, że wielkość centrów danych NSA implikuje, że rząd rejestruje i utrzymuje dość dużą liczbę danych wideo i audio, nie ma sposobu, aby wiedzieć na pewno, co zostało nagrane i zapisane, dopóki amerykańscy szpieganci nadal będą stonewall publiczny.

Niepokojący wniosek jest taki nie możesz nic zrobić w celu zapewnienia prywatności, ponieważ stopień, w jakim można to zrobić, i jak można to zrobić, jest znany tylko w połowie.

… I wszyscy są inni

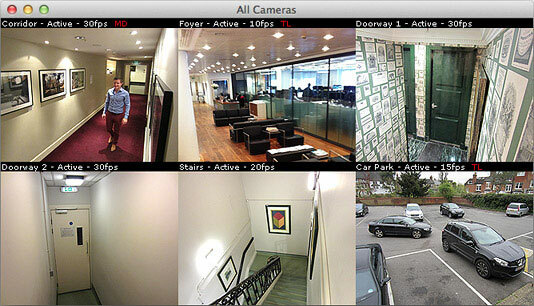

Nie tylko rząd jest zainteresowany szpiegowaniem ludzi. Osoby fizyczne mogą również korzystać z ukrytego wideo lub dźwięku z komputera ofiary. Często ma to mniej wspólnego z oszustwem niż z psikusami i pornografią, choć te dwie rzeczy mogą się ze sobą łączyć.

Podziemny świat obserwowania niczego niepodejrzewających ofiar, zwany „ratting”, został znakomicie odsłonięty w artykule z Ars Technica. Chociaż włączanie kamery internetowej osoby i zdalne nagrywanie jest często uważane za hakowanie, można to teraz zrobić ze względną łatwością za pomocą programów o nazwach takich jak Fun Manager. Gdy klient ratujący zostanie zainstalowany na komputerze ofiary, grzechotnicy mogą się zorientować i zobaczyć, co się dzieje.

Często „to, co się dzieje” bezpośrednio przekłada się na szansę zobaczenia niczego nie podejrzewających kobiet bez ubrania, chociaż oprogramowania można także używać do żartów, takich jak losowe otwieranie niepokojących obrazów, aby zobaczyć ofiary odczyn. W najgorszych przypadkach ratowanie może bezpośrednio przełożyć się na szantaż, ponieważ ratter rejestruje zawstydzające lub nagie zdjęcia ofiary, a następnie grozi ich zwolnieniem, jeśli nie otrzymają okupu.

Twoje hasła wciąż nie są bezpieczne

Bezpieczeństwo hasła jest powszechnym zmartwieniem i nie bez powodu. Tak długo, jak tylko jeden ciąg tekstu stoi pomiędzy światem a twoim kontem bankowym, utrzymanie tego tekstu w tajemnicy będzie miało ogromne znaczenie. Niestety firmy, które proszą nas o zalogowanie się za pomocą hasła, nie są zainteresowane i tracą je w alarmującym tempie.

Tegoroczne poważne naruszenie nastąpiło dzięki uprzejmości Adobe, która straciła ponad 150 milionów haseł podczas ogromnego ataku pozwoliło to również (według firmy) na atak na kod dla oprogramowania będącego wciąż w fazie rozwoju i kradzież informacji rozliczeniowych dla niektórych klientów. Podczas gdy hasła były szyfrowane, były wszystko zabezpieczone przy użyciu przestarzałej metody szyfrowania i tego samego klucza szyfrowania. Co oznacza, że odkodowanie ich było znacznie łatwiejsze niż powinno.

Chociaż podobne naruszenia miały miejsce wcześniej, Adobe jest największy pod względem liczby utraconych haseł, co pokazuje, że istnieją nadal firmy, które nie traktują bezpieczeństwa poważnie. Na szczęście istnieje prosty sposób na sprawdzenie, czy dane hasła zostały naruszone; po prostu idź do HaveIBeenPwned.com i wprowadź swój adres e-mail.

Hakowanie to biznes

W miarę jak komputery stają się coraz bardziej złożone, przestępcy, którzy chcą je wykorzystać jako środek do uzyskania nielegalnego zysku, stają się coraz bardziej wyrafinowani. Dni samotnego hakera bezczelnie wypuszczającego wirusa, aby zobaczyć, co się dzieje, wydają się być skończone, zastępowane grupami, które współpracują, aby zarabiać pieniądze.

Jednym z przykładów jest Paunch, haker w Rosji, który kierował sprzedażą zestaw exploitów znany jako Blackhole. Zestaw, stworzony przez Pauncha i kilku współspiskowców, został opracowany częściowo sprytną taktyką biznesową. Zamiast próbować wymyślać exploity zero-day we własnym zakresie, grupa Pauncha kupiła exploity zero-day od innych hakerów. Zostały one następnie dodane do zestawu, który był sprzedawany jako subskrypcja za 500 do 700 USD miesięcznie. Część zysków została ponownie zainwestowana w zakup jeszcze większej liczby exploitów, dzięki czemu Blackhole był jeszcze bardziej zdolny.

Tak działa każda firma. Produkt jest opracowywany i, jeśli się powiedzie, część zysku jest ponownie inwestowana, aby uczynić go lepszym i, miejmy nadzieję, atrakcyjnym jeszcze większym biznesem. Powtarzaj, aż bogaty. Na nieszczęście dla Pauncha jego plan został ostatecznie wyśledzony przez rosyjską policję i jest teraz w areszcie.

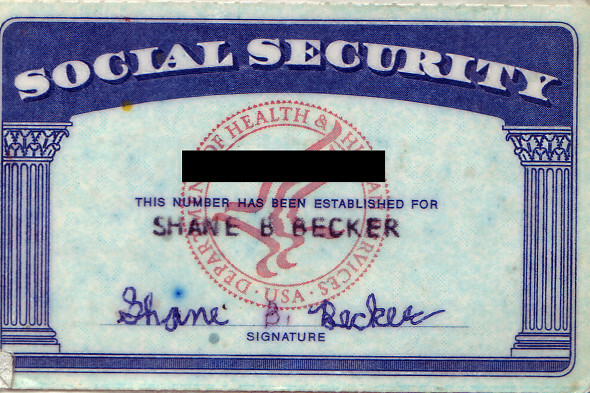

Nawet Twój numer ubezpieczenia społecznego to tylko kilka kliknięć

Istnienie botnetów jest znane od pewnego czasu, ale ich użycie często wiąże się ze stosunkowo prostymi, ale masowymi atakami odmowa usługi Co to jest atak DDoS? [MakeUseOf wyjaśnia]Termin DDoS gwiżdże w przeszłości, ilekroć cyberaktywizm zbiera się w głowie. Tego rodzaju ataki pojawiają się w nagłówkach międzynarodowych z wielu powodów. Kwestie, które przyspieszają te ataki DDoS, są często kontrowersyjne lub bardzo ... Czytaj więcej lub spamowanie pocztą e-mail zamiast kradzieży danych. Zespół nastoletnich hakerów po rosyjsku przypomniał nam, że mogą zrobić coś więcej niż wypełnić nasze skrzynki odbiorcze reklamami Viagry, gdy uda im się zainstaluj botnet w głównych brokerach danych (np. LexisNexis) i kradnie duże ilości wrażliwych danych.

Zaowocowało to „usługą” o nazwie SSNDOB, która sprzedawała informacje o mieszkańcach Stanów Zjednoczonych. Cena? Tylko kilka dolców za podstawowy rekord i do 15 USD za pełny kredyt lub sprawdzenie przeszłości. Zgadza się; jeśli jesteś obywatelem USA, możesz uzyskać numer ubezpieczenia społecznego i dane kredytowe za cenę niższą niż cena posiłku w The Olive Garden.

I robi się coraz gorzej. Oprócz przechowywania informacji, niektóre firmy pośredniczące w danych są również wykorzystywane do ich uwierzytelnienia. Być może natknąłeś się na to sam, jeśli kiedykolwiek próbowałeś ubiegać się o pożyczkę tylko po to, by powitać go takie pytania, jak: „Co był twój adres pięć lat temu? Ponieważ sami brokerzy danych byli zagrożeni, na takie pytania można było odpowiedzieć łatwość.

Wniosek

Rok 2013 nie był świetnym rokiem dla bezpieczeństwa online. To był koszmar. Rządowe szpiegostwo, skradzione numery ubezpieczenia społecznego, szantażowanie kamerą internetową przez nieznajomych; wielu wyobraża sobie, że są to najgorsze scenariusze, które mogą wystąpić tylko w najbardziej ekstremalnych okolicznościach, ale w tym roku okazało się, że wszystkie powyższe możliwe są przy zaskakująco małym wysiłku. Mamy nadzieję, że w 2014 r. Zostaną podjęte kroki w celu rozwiązania tych rażących problemów, choć osobiście wątpię, abyśmy mieli tyle szczęścia.

Źródło zdjęcia: Flickr / Shane Becker, Flickr / Steve Rhodes

Matthew Smith jest niezależnym pisarzem mieszkającym w Portland w stanie Oregon. Pisze i edytuje także dla Digital Trends.