Reklama

Niedawno znalazłem odrzucony komputer stacjonarny, model Dell Inspiron, pozostający przy śmietniku. Wszystko, co pozostało obok śmietników, oznacza, że były właściciel chce ty weź to. Ktokolwiek porzucił komputer, chce wyświadczyć komuś przysługę. Niestety, donatorzy komputerów tak naprawdę nie wiedzą, co tak naprawdę rozdają: prywatność, hasła, bezpieczeństwo i potencjalnie dużo pieniędzy.

Po szybkim porzuceniu wyrzuconego komputera poddałem go różnorodnym testom bezpieczeństwa i znalazłem rażące problemy - problemy, z których może się nauczyć nasz czytelnik.

Kradzież czyjejś tożsamości nie wymaga dużo inteligencji ani nawet dużego wysiłku. Złoczyńcy potrzebują tylko, abyś zaufał im swoim dyskiem twardym i kombinacją rozruchowych dysków na żywo, narzędzia do łamania haseł i odzyskiwania oprogramowania brute-force mogą sprawić, że twoje życie finansowe i osobiste stanie się życiem piekło.

Wstępne obserwacje

Sam komputer miał w sobie dużo kurzu - co sugeruje, że poprzedni właściciel prawdopodobnie nie pozbył się swoich danych. Po dokładnej inspekcji sam pył miał osobliwą konsystencję. Po uderzeniu w powietrze z puszki nie rozprasza się od razu tak, jak większość pyłu. Pewny znak, że właściciel palił wokół swojej elektroniki.

Dla tych, którzy nie wiedzą - palenie przy komputerach jest wielkim nie-nie. Dym niesie ze sobą olej, który przyczepia kurz do powierzchni. Możesz odróżnić kurz z domu wolnego od dymu tytoniowego od pyłu palacza. Wystarczy przyłożyć nos do rury wydechowej zasilacza i poczuć różnicę.

Otwarcie komputera odsłoniło uduszony, ale wciąż nienaruszony komputer. Były tam wszystkie podstawowe elementy - płyta główna, procesor, napęd DVD, pamięć RAM i zasilacz. Ten strzał został zrobiony po przedmuchaniu go puszkowanym powietrzem. Zwróć uwagę na trwałość pyłu.

Element, który przykuł moją uwagę, dusza komputera: dysk twardy. Uzyskanie dostępu do samego dysku twardego daje atakującemu ogromną moc. Naprawdę nie potrzebują niczego poza dyskiem twardym, aby przeprowadzić penetrujący atak w najciemniejsze zakątki twojego życia osobistego. Tylko dwa rodzaje oprogramowania ułatwiają kradzież słodyczy od dziecka.

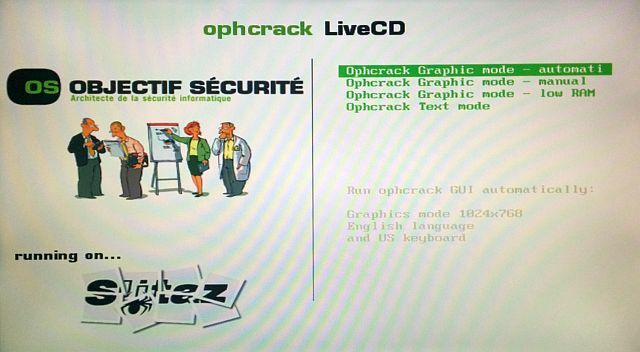

Istnieje około tuzina łatwych sposobów resetowania hasła lub odzyskiwania hasła na czyimś komputerze. Ophcrack to oparty na systemie Linux Live USB / CD, który robi to bez znajomości komputerów. Wystarczy pobrać i nagrać obraz na dysk USB lub CD / DVD i uruchomić go na komputerze docelowym, podobnie jak dysk instalacyjny. Domyślnie podejmie próbę rozwiązania hasła o długości do 14 znaków przy użyciu tak zwanego Tęczowy stół.

Podczas gdy atak brutalny próbuje odgadnąć hasło zablokowanego komputera, Rainbow Rainbow różni się nieco tym, że oferuje odmianę metody brutalnej siły, łącząc wstępnie wygenerowaną tabelę. Tutaj jest świetne wyjaśnienie, jak działa Ophcrack Ophcrack - narzędzie do hakowania hasła, które złamie prawie każde hasło do systemu WindowsIstnieje wiele różnych powodów, dla których ktoś chciałby użyć dowolnej liczby narzędzi do hakowania haseł do hakowania hasła systemu Windows. Czytaj więcej . Krótko mówiąc, może bardzo szybko łamać hasła. Biorąc pod uwagę, że większość użytkowników nie używa bezpiecznych haseł, często zajmuje to kilka minut. Właściwie nawet bezpieczne hasła nie wytrzymuj długo przeciwko Ophcrackowi.

Chcę pokazać, jak łatwo złodziejowi danych może ukraść czyjeś hasło; nie zamierzam omijać żadnych środków bezpieczeństwa. Jakie to łatwe? Na moim własnym komputerze (nie na komputerze odrzuconym) Ophcrack odgadł hasło za 0 godzin, 0 minut i 0 sekund. Mówiąc prościej, hasło nie wytrzymało ani sekundy, gdy zostało brutalnie uderzone. Krótko mówiąc, nie można polegać na haśle logowania do ochrony poufnych danych na komputerze, chyba że ma on więcej niż 14 znaków.

Z drugiej strony Ophcrack może odzyskać zapomniane hasła systemu Windows Nie pamiętasz hasła administratora systemu Windows? Oto jak to naprawićSzukasz domyślnego hasła administratora w systemie Windows? Chcesz odzyskać hasło do konta? Oto jak to zrobić. Czytaj więcej . Ponadto, jako sposób przeprowadzania audytów bezpieczeństwa, oprogramowanie pozostaje usługą absolutnie nieocenioną.

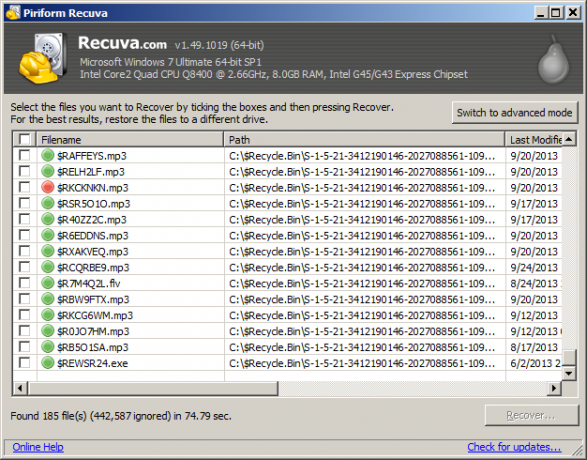

Recuva może cofnąć usunięcie danych wysłanych do kosza, nawet po jego opróżnieniu. Wykorzystuje do tego pętlę jak systemy operacyjne usuwają dane Dlaczego nie można odzyskać danych z nadpisanego dysku twardego [Objaśnienie technologii]Odzyskiwanie usuniętych danych z dysku twardego jest zasadniczo możliwe, ponieważ zazwyczaj dane nie są usuwane. Zamiast tego informacje o miejscu przechowywania danych są usuwane. W tym artykule wyjaśnię, jak ... Czytaj więcej . Aby zachować wydajność, informacje nie są usuwane po wyczyszczeniu kosza na śmieci. Chociaż system operacyjny zaznacza „usunięte” dane do usunięcia, pozostawia je na talerzu dysku twardego, aż w końcu zostaną zastąpione nowymi danymi. Oto ujęcie tego, jak wygląda Recuva po usunięciu danych:

Dane nie są faktycznie niezawodnie niszczone, dopóki część dysku twardego, na którym się znajdują, nie zostanie zastąpiona kilka razy. Dlatego oprogramowanie do niszczenia danych często wielokrotnie zapisuje dane. Na przykład administracja Busha-Cheneya zastosowała specjalny proces czyszczenia znany jako „siedem poziomów”Wytrzyj. Metoda siedem razy zapisuje usunięte dane, zapewniając, że nawet fragmenty danych nie zostaną odzyskane, nawet przy użyciu takich technik Mikroskopia siły magnetycznej.

Niestety, sądząc z zewnątrz komputera, osoba, która hojnie obdarowała swój komputer, prawdopodobnie nie podjęła żadnych środków ostrożności. Wskaźnikiem, że ktoś pospiesznie wyczyścił swoje dane przed oddaniem komputera, jest pusty kosz na śmieci. Większość ludzi nie wyciera regularnie swoich pojemników na śmieci. A jeśli został niedawno wyczyszczony, istnieje prawdopodobieństwo, że dane nadal znajdują się na dysku twardym komputera.

Kradzież hasła

Kiedy złodziej wybiera Potrójną Koronę skulduggery, odzyskuje dysk twardy, przełamuje twoje hasło, a następnie ograbia komputer z wewnętrznych haseł. Dwa najbardziej narażone programy to klienci komunikatorów i większość przeglądarek, które przechowują niezaszyfrowane hasła. Prawie aksjomatyczne wyrażenie było nie przechowuj hasła jakikolwiek na pulpicie.

- Chrom: W Chrome dostępnych jest kilka narzędzi do odzyskiwania hasła. Możesz to sprawdzić ChromePass.

- Internet Explorer: Internet Explorer wymaga użycia narzędzia do odzyskiwania, takiego jak IE PassView.

- Firefox: W przeciwieństwie do Chrome Firefox zawiera przynajmniej menedżera haseł, który można zablokować za pomocą hasła. Narzędzia do odzyskiwania hasła istnieją jednak dla tego.

- Komunikatory internetowe: Jednym z najlepszych narzędzi do odzyskiwania hasła dla klientów wiadomości błyskawicznych jest MessenPass. Działa również na różnych klientach.

Istnieje wiele opcji oprogramowania do odzyskiwania hasła z komunikatorów internetowych, przeglądarek i innego oprogramowania. Biorąc pod uwagę, że wielu z nas ponownie wykorzystuje hasła na wielu platformach i stronach internetowych, złodzieje zdobywając tylko jedno z nich mogą potencjalnie doprowadzić do katastrofy finansowej.

Co Powinien Ty robisz?

Dla osób poszukujących pozbyć się własnego komputera 5 rzeczy, które musisz sprawdzić przed pozbyciem się starych komputerów Czytaj więcej i dla tych, którzy ją znajdą, wykonać czyszczenie wieloprzebiegowe 4 rzeczy, które musisz zrobić, sprzedając lub oddając swój stary komputer, telefon lub tabletOto zabawna rzecz, którą lubię: kupić stary dysk twardy w serwisie eBay, a następnie uruchomić na nim oprogramowanie do odzyskiwania. To trochę poszukiwanie skarbów danych, a będziesz zaskoczony tym, co możesz ... Czytaj więcej na tym. Ubuntu lub Linux Mint Najlepsze dystrybucje systemu LinuxTrudno znaleźć najlepsze dystrybucje Linuksa. Chyba że przeczytasz naszą listę najlepszych systemów operacyjnych Linux dla gier, Raspberry Pi i innych. Czytaj więcej świetnie nadają się do wykonywania formatów. Również zwykłe zastąpienie oryginalnej instalacji może nie zapobiec próbom odzyskania danych, ale zmniejszy to prawdopodobieństwo.

Dla niszczenie danych 5 narzędzi do trwałego usuwania wrażliwych danych z dysku twardego [Windows]W niedawnym artykule wyjaśniłem, dlaczego nie można odzyskać danych z dysku twardego po ich zastąpieniu. W tym poście wspomniałem, że zwykłe usuwanie plików lub formatowanie dysku twardego zwykle ... Czytaj więcej , próbować Rozstąpiona magia. Parted Magic obejmuje kilka operacji czyszczenia dysku Parted Magic: A Complete Hard Drive Toolbox On One Live CDPrzejmij kontrolę nad dyskami twardymi. Niezależnie od tego, czy chcesz edytować partycje, klonować cały dysk, sprawdzać dane SMART lub w inny sposób zarządzać sposobem organizacji danych komputera, Parted Magic to narzędzie ... Czytaj więcej (i klonowanie) narzędzia, które zawierają funkcję wieloprzebiegową. Jeśli wolisz inne rozwiązanie, wypróbuj jedną z wielu LiveUSB oferowanych w Kreator Live Linux USB (nasz przewodnik po LiLi Linux Live USB Creator: Łatwe uruchamianie systemu Linux z dysku flash Czytaj więcej ). Omówiliśmy kilka opcji odzyskiwania hasła 6 bezpłatnych narzędzi do odzyskiwania hasła dla systemu Windows Czytaj więcej . Z drugiej strony nie możemy wystarczająco podkreślić, jak ważne jest to używaj silnych haseł Wszystko, co musisz wiedzieć o hasłachHasła są ważne i większość ludzi nie wie o nich wystarczająco dużo. Jak wybrać silne hasło, używać unikalnego hasła wszędzie i pamiętać je wszystkie? Jak zabezpieczyć swoje konta? Jak ... Czytaj więcej aby chronić twoje dane.

Wniosek

Jeśli masz zamiar wyrzucić starszy komputer, na stronie przynajmniej, rozważ użycie narzędzia do formatowania wieloprzebiegowego na dysku twardym. Co najwyżej wyjmij dysk twardy z komputera przed oddaniem go. Drugą kwestią, którą chciałem poruszyć w tym artykule, jest to, że złodzieje danych potrzebują tylko dysku twardego, aby uzyskać twoje hasła. Najlepszym środkiem ostrożności jest usunięcie dysku twardego. Trzecią kwestią jest to, że powinieneś być empatyczny. Jeśli kiedykolwiek znajdziesz odrzucony komputer, weź dysk twardy i wyczyść go. Dostajesz za to Karmę.

W przypadku tego komputera wykonałem czyszczenie wieloprzebiegowe. Mając pod ręką bezpłatny dysk twardy, użyłem go w systemie Linux Macierz RAID Co to jest RAID Storage i czy mogę go używać na moim domowym komputerze? [Technologia wyjaśniona]RAID to skrót od Redundant Array of Independent Disks i jest podstawową funkcją sprzętu serwerowego, która zapewnia integralność danych. To także fantazyjne słowo na dwa lub więcej podłączonych dysków twardych ... Czytaj więcej i przekazał pozostałe części 5 świetnych sposobów na przekazanie starego komputera Czytaj więcej .

Czy ktoś jeszcze zapomniał wytrzeć wyrzucony komputer? Lub znaleźć komputer? Daj nam znać w komentarzach.

Kannon jest dziennikarzem technicznym (BA) z doświadczeniem w sprawach międzynarodowych (MA) z naciskiem na rozwój gospodarczy i handel międzynarodowy. Jego pasje to gadżety pochodzące z Chin, technologie informacyjne (takie jak RSS) oraz porady i wskazówki dotyczące produktywności.