Reklama

Były dyrektor generalny firmy Intel, Andy Grove powiedział kiedyś: „Przetrwa tylko paranoik”. Jeśli chodzi o bycie online, ma absolutną rację. Do wszystkiego, co robisz obecnie w Internecie, należy podchodzić z dużą dozą cynizmu.

Instalowanie darmowy program antywirusowy 10 najlepszych darmowych programów antywirusowychBez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. Czytaj więcej a zapominanie o bezpieczeństwie po prostu nie ogranicza musztardy. W tym artykule przyjrzymy się prostym krokom, które możesz podjąć, aby zabezpieczyć swoje życie online.

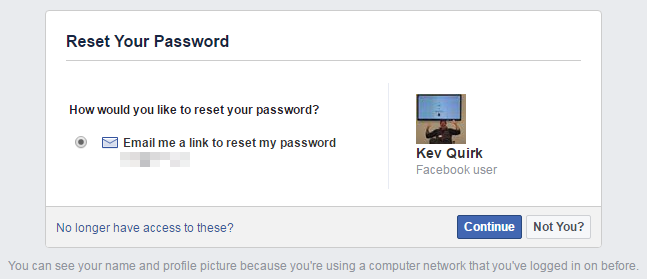

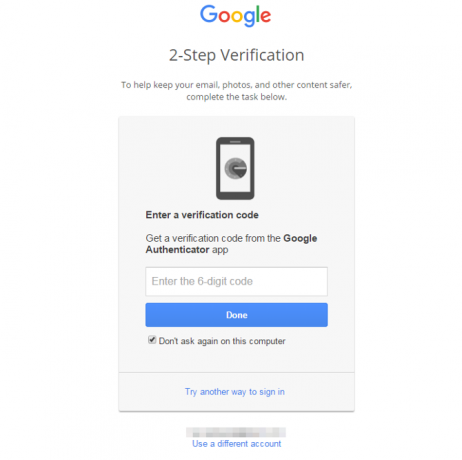

Używaj dwuskładnikowego wszędzie (szczególnie w przypadku poczty e-mail)

Uwierzytelnianie dwuskładnikowe Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto z niego korzystaćUwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa, która wymaga dwóch różnych sposobów potwierdzenia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty, ... Czytaj więcej

to szybki i prosty sposób zabezpieczenia wielu narzędzi używanych w Internecie. Zasadniczo używa czegoś, co znasz, na przykład hasła i czegoś, co masz, np. Telefonu, do wygenerowania kodu, zanim będziesz mógł się zalogować.Twój adres e-mail jest kluczem do wszystkich Twoich usług online. Jeśli osoba atakująca dostanie się do wiadomości e-mail, to wszystko się skończy, ponieważ osoby atakujące mogą szybko wygenerować linki do resetowania hasła, aby uzyskać dostęp do wszystkich innych kont.

Włączając dwuskładnikowe konto e-mail, dodajesz dodatkową warstwę zabezpieczeń, aby uniemożliwić intruzom wejście. Więc jeśli nie mają Twojego telefonu i danych konta użytkownika, jest bardzo mało prawdopodobne, aby się dostać.

Wszyscy główni dostawcy poczty e-mail, tacy jak Gmail, Outlook i Yahoo! pozwoli ci użyć dwuskładnikowego. Jeśli jesteś użytkownikiem Gmaila, są też tacy dodatkowe środki bezpieczeństwa, które możesz podjąć Jak zabezpieczyć konto Gmail w 3 łatwych krokachDla wielu z nas zhakowanie kont Gmail byłoby końcem świata. Nie pozwól, aby tak się stało! Wystarczy trzy proste kroki, aby zabezpieczyć konto. Czytaj więcej .

Tam są wiele innych usług, które są dwuskładnikowe Które usługi oferują uwierzytelnianie dwuskładnikowe?Niedawno Tina opowiedziała Ci o uwierzytelnianiu dwuskładnikowym, o tym, jak działa i dlaczego należy go używać. W skrócie, uwierzytelnianie dwuskładnikowe (2FA) lub weryfikacja dwuetapowa, jak się czasem nazywa, to dodatkowy ... Czytaj więcej , nie tylko e-mail. Włączenie go dla jak największej liczby usług, z których korzystasz, zwiększy Twoje bezpieczeństwo. Na początku może być frustrujące, ale szybko się do tego przyzwyczajasz.

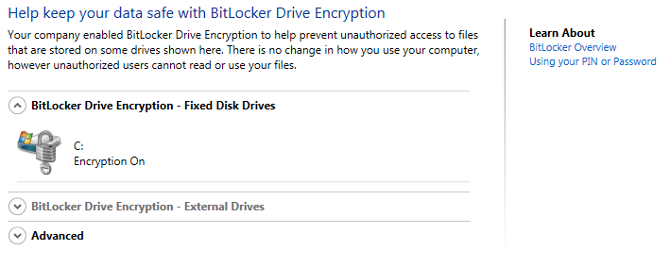

Zaszyfruj urządzenie

Szyfrowanie zapewni, że w przypadku zagubienia urządzenia przechowywane na nim dane będą bezpieczne. Windows, Mac, Linux, Android i iOS oferują bezpłatne opcje szyfrowania, więc naprawdę nie ma wymówki, by nie szyfrować.

Tak jest w przypadku systemu Windows i komputerów Mac BitLocker Bezpłatna wojskowa prywatność twoich plików: jak działa Bitlocker [Windows]Czy słyszałeś kiedyś ten cytat o próbie wyjaśnienia mrówce telewizji? Nie nazywam cię mrówką, mimo że jesteś pracowity i lubisz od czasu do czasu łyk mleka mszyc. Co... Czytaj więcej i FileVault Co to jest FileVault na macOS i jak go używać?Oto, co musisz wiedzieć o funkcji szyfrowania dysku FileVault na komputerze Mac oraz o tym, jak włączyć i wyłączyć FileVault. Czytaj więcej odpowiednio. W przypadku systemu Linux wystarczy zaznaczyć pole „szyfruj partycję domową” podczas procesu instalacji.

Jeśli chodzi o urządzenia mobilne, iOS jest domyślnie szyfrowany, podobnie jak wiele nowoczesnych urządzeń z Androidem. Jeśli jednak masz urządzenie z Androidem, które nie jest szyfrowane domyślnie, można go łatwo włączyć Jak szyfrować dane na smartfonieW związku ze skandalem Prism-Verizon rzekomo wydarzyło się to, że Narodowa Agencja Bezpieczeństwa Stanów Zjednoczonych (NSA) zajmowała się eksploracją danych. Oznacza to, że przeglądali rejestry połączeń ... Czytaj więcej .

Chroń swój ekran blokady

Obecnie wiele smartfonów i tabletów jest wyposażonych w funkcję rozpoznawania odcisków palców w celu odblokowania urządzenia. Jest to oczywiście bezpieczniejsze niż wcale, ale PIN na ekranie blokady jest lepszy niż używanie rozpoznawania odcisków palców. "Dlaczego?" Słyszę jak krzyczysz.

To naprawdę proste. Piąta poprawka ma zabezpieczenie zapobiegające samooskarżeniu. Jeśli organ rządowy poprosi Cię o odblokowanie urządzenia, możesz zapomnieć kodu PIN, ale nie możesz zmienić odcisku palca.

Zatem na podstawie orzeczenia sądowego możesz zostać zmuszony do odblokowania urządzenia. Dzięki PINowi nie jest to takie proste. Nie wspominając, że chroniony ekran blokady może powstrzymać oportunistę przed dostaniem się do telefonu.

Ustawiając PIN, pamiętaj, aby użyć czegoś, co nie jest oczywiste. Data Genetics przeprowadziła ostatnią ankietę w sprawie kodów PIN, a powyższa tabela pokazuje 20 najczęstszych z 7 milionów próbkowanych.

Większość kodów PIN w powyższej tabeli jest zgodna z pewnym wzorcem. My, ludzie, uwielbiamy wzory, więc jeśli trzymasz się kodu PIN, który nie ma oczywistego wzoru, mniej prawdopodobne jest zgadnięcie.

Szyfruj swoje wiadomości tekstowe

Usługi takie jak Whatsapp teraz domyślnie szyfruje Dlaczego szyfrowanie całościowe WhatsApp to wielka sprawaWhatsApp ogłosił niedawno, że w swoim serwisie będzie umożliwiał szyfrowanie typu end-to-end. Ale co to dla ciebie znaczy? Oto, co musisz wiedzieć o szyfrowaniu WhatsApp. Czytaj więcej . Jest to świetne, ponieważ powstrzymuje każdego od szpiegowania twoich prywatnych rozmów. Nie obsługuje jednak standardowych wiadomości tekstowych, a odbiorca również musi korzystać z Whatsapp.

Istnieją alternatywy dla Whatsapp, które pozwalają na szyfrowanie typu end-to-end, takie jak Telegram Telegram stanowi bezpieczną i szybko rozwijającą się alternatywę dla WhatsApp Czytaj więcej i sygnał. Wszystkie te narzędzia umożliwiają także wykonywanie połączeń szyfrowanych, dzięki czemu mogą być znacznie bezpieczniejsze niż tradycyjne połączenia lub wiadomości tekstowe.

Sam Edward Snowden tak naprawdę zaleca Signal.

Zdecydowana większość ludzi ma teraz Whatsapp na swoim telefonie, ponieważ jest on bezpieczniejszy i ma więcej funkcji niż zwykła wiadomość tekstowa. Więc nawet jeśli znajomi muszą mieć tę aplikację, nie jest to tak naprawdę problemem.

Jeśli nie masz Whatsapp na swoim urządzeniu, zachęcam do korzystania z niego jak najszybciej. W końcu to nic nie kosztuje.

Szukaj w Prywatne

Wiele osób to wie Google to czarna dziura prywatności Pięć rzeczy, które Google prawdopodobnie wie o tobie Czytaj więcej , ale wciąż jest to witryna, do której zwraca się większość osób, gdy mają pytania na prawie wszystko.

Ale istnieją alternatywne wyszukiwarki, które nie przechowują informacji o tobie. Otrzymujesz odpowiedzi na swoje pytania, a Twoja prywatność pozostaje taktowana. Największa z tych wyszukiwarek uwzględniających prywatność to DuckDuckGo 8 trików wyszukiwania, które działają w DuckDuckGo, ale nie w GoogleWyszukiwarka Google jest królem. Ale DuckDuckGo zyskał sobie wiernych fanów. Ma kilka niezwykłych funkcji, których nawet Google nie ma. Czytaj więcej .

The Polityka prywatności DuckDuckGo jest bardzo proste. Pierwszy wiersz brzmi: „DuckDuckGo nie gromadzi ani nie udostępnia danych osobowych”. Możesz więc bezpiecznie przeszukiwać DuckDuckGo, wiedząc, że Twoje dane osobowe nie są gromadzone.

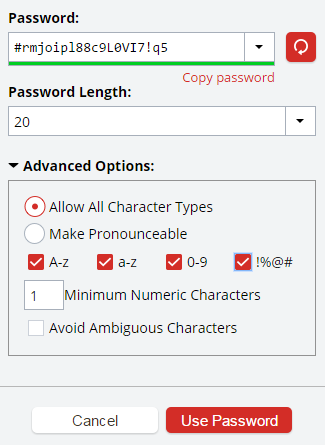

Uzyskaj menedżera haseł

Posiadanie najbezpieczniejsze hasło na świecie Jak stworzyć silne hasło, którego nie zapomniszCzy wiesz, jak stworzyć i zapamiętać dobre hasło? Oto kilka porad i wskazówek, jak zachować silne, osobne hasła do wszystkich kont online. Czytaj więcej nic nie znaczy, jeśli jest tak samo dla każdej witryny, z której korzystasz. Jeśli jedno z kont zostanie naruszone, wówczas wszystkie konta zostaną skutecznie naruszone.

Rozwiązaniem jest menedżer haseł, jak LastPass Opanuj swoje hasła na dobre dzięki wyzwaniu bezpieczeństwa LastpassSpędzamy tyle czasu w Internecie, mając tak wiele kont, że zapamiętywanie haseł może być naprawdę trudne. Martwisz się ryzykiem? Dowiedz się, jak korzystać z Wyzwania bezpieczeństwa LastPass w celu poprawy higieny bezpieczeństwa. Czytaj więcej . Menedżer haseł pozwoli Ci wygenerować losowe hasła i automatycznie zaloguje Cię do przechowywanych stron.

Oznacza to, że musisz tylko pamiętać o głównym haśle dla swojego menedżera, a to zrobi dla ciebie ciężkie słowo. Nie zapomnij włączyć uwierzytelniania dwuskładnikowego w menedżerze haseł!

Użyj Tora (nie incognito)

Tryb incognito lub prywatne przeglądanie, jeśli nie korzystasz z Chrome, pozwala surfować po Internecie anonimowo i nikt nie widzi, co robiłeś. To wspaniale, prawda? Źle!

Jeśli korzystasz z trybu incognito na swoim komputerze, Twój dostawca usług internetowych, administratorzy sieci i twórcy Twojej przeglądarki nadal mogą zobaczyć to, co oglądałeś online.

Często nieporozumieniem jest, że tryb incognito jest prywatny. Tak nie jest, po prostu nie zapisuje żadnej historii na lokalnej maszynie. Jeśli chcesz bardziej prywatnie przeglądać Internet, spójrz na Tora TOR dla początkujących: kiedy należy go używać?Doświadczeni użytkownicy powinni już wiedzieć, czy korzystanie z TOR jest odpowiednie dla ich potrzeb, ale co z początkującymi? Czytaj więcej .

Na komputerze jest to tak proste, jak pobranie i instalacja Przeglądarka Tor (który jest oparty na przeglądarce Firefox, więc powinien być znany większości).

Jeśli używasz urządzenia mobilnego, nadal możesz używać Tora do przeglądania Internetu. Istnieją aplikacje takie jak Orbot na Androida Jak anonimowo przeglądać sieć na smartfonie z AndroidemKiedy uzyskujesz dostęp do strony internetowej na swoim smartfonie, Twój operator komórkowy, operator sieci i rząd wiedzą, że uzyskałeś dostęp do tej strony. Tor pozwala przeglądać anonimowo i omijać cenzurę sieci na pulpicie. Orbot ... Czytaj więcej i Przeglądarka VPN na iOS.

Tor nie jest w 100% bezpieczny. Nic nie jest. Ale jeśli chcesz naprawdę prywatnego przeglądania, Tor jest najbliższy większości ludzi.

W ten sposób zachowujesz bezpieczeństwo

Należy pamiętać, że nie można pozostać w 100% bezpiecznym podczas korzystania z Internetu. Atakujący zawsze znajdą wejście, mając wystarczająco dużo czasu.

Te wskazówki sprawią, że życie potencjalnego napastnika będzie bardzo trudne, ale to nie znaczy, że nigdy nie powinieneś tracić czujności. Pamiętaj, że tylko paranoik przetrwa!

Czy masz jeszcze jakieś wskazówki, jak zachować bezpieczeństwo w Internecie? Jeśli tak, zachęcamy do podzielenia się nimi poniżej.

Zdjęcie: LeoWolfert przez Shutterstock.com

Kev jest specjalistą od cyberbezpieczeństwa z północno-zachodniej Anglii, który ma pasję do motocykli, projektowania stron internetowych i pisania. Jest wyznawcą uber-maniakiem i zwolennikiem otwartego oprogramowania.