Reklama

W naszym stale aktywnym społeczeństwie generujemy dużo danych, a niektóre szacunki sugerują 28 875 GB na sekundę. Dzięki tej ogromnej rzeszy danych ujawniamy ogromną ilość danych osobowych. Od naszej kolekcji zdjęć w chmurze do jakie strony odwiedzamy NA SPRZEDAŻ: Twoja historia przeglądania - co możesz zrobić?Decyzja FCC, że dostawcy usług internetowych muszą uzyskać zgodę klientów przed sprzedażą danych osobowych, może zostać cofnięta. Twój dostawca usług internetowych zamierza ustalić cenę za Twoje dane osobowe. Jak możemy walczyć? Czytaj więcej , złośliwym atakującym łatwiej jest zrobić cyfrowy odpowiednik przeszukiwania naszych śmieci.

Czy to jest Facebook sprzedaje twoje dane Selfie z danymi: jak wiele Facebook naprawdę o tobie wie?Udostępniasz ogromną ilość danych Facebookowi, nawet jeśli nie klikasz ani nie publikujesz zbyt wiele. To rozszerzenie Chrome daje wyobrażenie o tym, ile Facebook wie o Tobie. Czytaj więcej reklamodawcom przekroczenie zasięgu rządowego nadzoru Unikanie nadzoru internetowego: kompletny przewodnikNadzór internetowy jest nadal gorącym tematem, dlatego opracowaliśmy obszerne źródło informacji o tym, dlaczego tak ważna sprawa, kto za tym stoi, czy można go całkowicie uniknąć i nie tylko. Czytaj więcej lub cyberprzestępcy Cyberprzestępcy posiadają narzędzia hakerskie CIA: co to oznacza dla CiebieNajniebezpieczniejsze złośliwe oprogramowanie Centralnej Agencji Wywiadowczej - zdolne do włamania się do niemal całej bezprzewodowej elektroniki użytkowej - mogło teraz znaleźć się w rękach złodziei i terrorystów. Co to dla ciebie znaczy? Czytaj więcej chcąc szybko zarobić pieniądze - jest wiele osób, które chcą twoich danych. Niestety, ta inwazja na twoją prywatność nie przynosi żadnych korzyści Jesteś produktem, a nie klientem: Wyjaśnienie ekonomii danych osobowychJak powiedział kiedyś Andrew Lewis: „Jeśli za coś nie płacisz, nie jesteś klientem; jesteś sprzedawanym produktem ”. Zastanów się przez chwilę nad implikacjami tego cytatu - ile bezpłatnych usług ... Czytaj więcej . Jeśli chcesz zbudować swoją obronę i chronić się w Internecie, pozwól nam poprowadzić Cię przez proces poprawy bezpieczeństwa i ochrony prywatności.

Przeglądarki internetowe

Przeglądarki internetowe działają jak nasze okno na wielką krainę cudów Internetu. Prawie wszystko, co robimy online, od szybkiego wyszukiwania Google do bankowości internetowej, dzieje się za pośrednictwem przeglądarki. Ta łatwość użycia sprawia, że jest to dla nas niezwykle wygodne, ale oznacza również, że nasza przeglądarka wie dużo o tym, co robimy online. W rzeczywistości historia Twojej przeglądarki może być jedną z najbardziej inwazyjne bazy danych, jakie kiedykolwiek powstały Jak ręcznie i automatycznie wyczyścić historię przeglądarkiOdwiedzane witryny pozostawiają ślady na twoim komputerze. Pokazujemy, jak usunąć historię przeglądania w Firefox, Chrome, Edge i Internet Explorer. Czytaj więcej .

Kiedyś była twoja historia dostępna tylko lokalnie na twoim komputerze. Większość współczesnych przeglądarek umożliwia teraz logowanie, aby umożliwić synchronizację ustawień z chmurą i między urządzeniami. Dotyczy to zwłaszcza Chrome, w którym wszystkie informacje są przechowywane na koncie Google. Synchronizacja historii jest domyślnie włączona po zalogowaniu do Chrome, ale możesz przejdź do Ustawień, aby je wyłączyć Google udostępni Twoją historię przeglądania 1 marca [Wiadomości] Czytaj więcej .

Zawsze obecne zagrożenie śledzenia

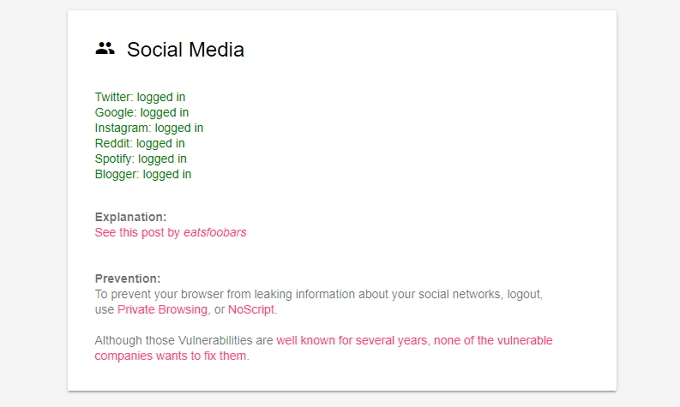

Większość z nas ma świadomość, że nasza aktywność online jest monitorowana i przechowywana przez przeglądarkę. To, czego możesz nie wiedzieć, to to, ile informacji o tobie jest przekazywanych każdej odwiedzanej witrynie. My porównał twoją przeglądarkę do nieszczelnego kranu ponieważ często przekazuje duży strumień informacji każdej stronie internetowej, która tego chce. Strony internetowe takie jak Co każda przeglądarka wie o tobie (WEBKAY) może otworzyć okno na świat udostępniania danych w tle.

Twoja lokalizacja, konfiguracja sprzętu i oprogramowania, połączenie internetowe i konta mediów społecznościowych są do zdobycia. Niektóre z tych danych pozwalają na sprawne działanie Internetu, podczas gdy inne części - takie jak konta w mediach społecznościowych - są dostępne zeskrobać dane dla reklamodawców dostarczać spersonalizowane treści. Przeglądarka smartfona może nawet uzyskać dostęp do żyroskopu telefonu, aby zdecydować, czy telefon jest w dłoni, czy na stole.

Nacisk na prywatność

Firma Microsoft była jedną z pierwszych, która spopularyzowała tryb przeglądania prywatnego po dodaniu tej funkcji do wersji beta programu Internet Explorer 8. Główną zaletą trybu przeglądania prywatnego jest to, że wszystko, co robisz, jest przechowywane tylko dla tej sesji. Po zamknięciu okna wszystkie jego ślady są usuwane z komputera. Umożliwia szybkie i łatwe przeglądanie Internetu bez zapisywania wszystkiego w historii i logowanie się do wielu kont jednocześnie. Jest powszechnie uważany za jeden z najłatwiejszych sposobów ochrony się podczas przeglądania na współużytkowanym komputerze. Jak się okazuje, Prywatne przeglądanie nie zawsze jest prywatne.

Cała działalność Google opiera się na sprzedając twoje informacje reklamodawcom Ile naprawdę Google wie o tobie?Google nie jest orędownikiem prywatności użytkowników, ale możesz być zaskoczony tym, ile wiedzą. Czytaj więcej . Nie powinno więc dziwić, że często pojawia się ich popularna przeglądarka Chrome jako środek do tego celu Korzystanie z Chrome: czy naprawdę możemy zaufać Google?Dlaczego nie zaufać Google? Firma wie, co robią; najwyraźniej Google jest godny zaufania. Albo to jest? Czytaj więcej . Załóżmy, że chcesz przełączyć się z Chrome, open source Firefox to doskonały wybór Przełączanie z Chrome: jak sprawić, by Firefox był jak w domuZdecydowałeś, że Firefox jest lepszą przeglądarką dla Ciebie. Czy jest coś, co możesz zrobić, aby Firefox był obcym środowiskiem? Tak! Czytaj więcej . Mozilla opracowała nawet całkowicie mobilną wersję na urządzenia mobilne o nazwie Firefox Focus Firefox Focus domyślnie blokuje reklamy i moduły śledząceFirefox Focus domyślnie blokuje reklamy i moduły śledzące, dzięki czemu możesz przeglądać internet bez obawy o analizę każdego działania. Co jest dla nas niefortunne. Czytaj więcej . Jeśli nie jest to dla ciebie wystarczająco prywatne, możesz to zrobić oferują jeszcze większą anonimowość 4 bezpłatne anonimowe przeglądarki internetowe, które są całkowicie prywatneAnonimowe przeglądanie sieci to jeden ze sposobów ochrony prywatności w Internecie. Oto najlepsze anonimowe przeglądarki internetowe do użycia. Czytaj więcej . Pamiętaj jednak, że całkowita anonimowość w Internecie jest prawie niemożliwa - bez względu na twierdzenia twórców.

Rekomendacje

- Firefox - Firefox Mozilli powstał z popiołów ukochanego niegdyś Netscape Navigatora i obecnie zajmuje drugie miejsce wśród najpopularniejszych przeglądarek internetowych. Firefox oferuje możliwości dostosowania 7 świetnych dodatków dostosowujących do FirefoksaNiezależnie od tego, czy używasz Firefoksa do pracy, czy dla przyjemności, dodatki pomagają dostosować przeglądarkę specjalnie dla Ciebie. Te dodatki do dostosowywania zapewniają nowy wygląd, a także spersonalizowany sposób korzystania z przeglądarki Firefox. Czytaj więcej , jednocześnie stojąc przy nim zobowiązanie do prywatności 3 ważne powody, dla których warto zwrócić uwagę na stanowisko Firefoksa dotyczące prywatnościNikt nie chce myśleć, że są obserwowani bez zgody. Firefox jest jedyną przeglądarką „wielkiej trójki”, która nie ma zainteresowania gromadzeniem danych użytkownika. Co to naprawdę oznacza dla użytkowników? Czytaj więcej .

- Opera - Opera oparta jest na tej samej przeglądarce Chromium typu open source co Google Chrome, ale priorytetem jest prywatność. Wystarczy jedno kliknięcie, aby usunąć wszystkie dane przeglądania, a plakietka bezpieczeństwa wyszczególnia wszystkie dane uwierzytelniające witryny. Opera oferuje nawet bezpłatny, wbudowany VPN Zatrzymaj swojego ISP przed szpiegowaniem danych w sieci za darmo dzięki OperzeNajlepszym sposobem na obejście szpiegowania ISP w twoich danych internetowych jest użycie chronionej sieci VPN, ale jeśli potrzebujesz bezproblemowej alternatywy, możesz to zrobić za pomocą przeglądarki Opera. Czytaj więcej .

- Przeglądarka Tor - Skrót od The Onion Router, przeglądarki Tor (opartej na Firefox) łączy cię z łańcuchem węzłów Tora Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po TorTor zapewnia naprawdę anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tak zwanej „Deep Web”. Tor nie może zostać złamany przez żadną organizację na tej planecie. Czytaj więcej . Twój ruch jest szyfrowany i wysyłany przez łańcuch, zanim trafi do miejsca docelowego. Odbywa się to w celu ukrycia, skąd pochodzi. Tor jest także twój brama do Deep Web 10 mało znanych zakątków głębokiej sieci, które mogą ci się spodobaćCiemna sieć ma złą reputację, ale istnieją naprawdę przydatne ciemne strony, które możesz chcieć sprawdzić. Czytaj więcej .

Rozszerzenia przeglądarki

Chrome i Firefox stały się dominującymi przeglądarkami po części ze względu na ich możliwości dostosowywania i ulepszania domyślnego działania rozszerzeń. The Sklep internetowy Chrome i Kolekcja dodatków Mozilla zezwalaj programistom na przesyłanie rozszerzeń, które możesz łatwo pobrać i dodać do przeglądarki. Firefox pozwala nawet zabierać swoje rozszerzenia w dowolne miejsce dzięki aplikacjom na smartfony.

Ponieważ Chrome jest najczęściej używaną przeglądarką na świecie, ma ona duży zbiór rozszerzeń bezpieczeństwa Top 8+ Rozszerzenia bezpieczeństwa i prywatności dla przeglądarki ChromeChrome Web Store Google zawiera wiele rozszerzeń, które mogą chronić Twoje bezpieczeństwo i prywatność podczas korzystania z Chrome. Niezależnie od tego, czy chcesz blokować JavaScript, wtyczki, pliki cookie i skrypty śledzące, czy zmusić strony internetowe do szyfrowania ruchu, ... Czytaj więcej . Firefox ma również zdrowy zasięg Całkowicie bezpieczny: 11 dodatków do przeglądarki Firefox dla bezpieczeństwaPomyśl o przeglądarce, której używasz do wyświetlenia tego artykułu. Czy to jest bezpieczne? Czy to jest bezpieczne? Zdziwiłbyś się tymi odpowiedziami. Czytaj więcej , ponieważ ruch open source jest naturalnie nastawiony na prywatność i bezpieczeństwo. Rozszerzenia jak Rozłączyć się, HTTPS wszędzie, Ghostery, i Borsuk prywatności są nawet wieloplatformowe. Jedną z zalet rozszerzeń w porównaniu z aplikacjami natywnymi jest to, że zwykle nie są one blokowane przez systemy zarządzania miejscem pracy. Oznacza to, że możesz swobodnie instalować rozszerzenia ukierunkowane na bezpieczeństwo i prywatność - pozwalając ci bezpiecznie i prywatnie przeglądać gdziekolwiek jesteś.

Rekomendacje

- HTTPS Wszędzie (Chrom, Firefox, Opera) - Jeśli HTTPS znajduje się w pasku adresu, to dane przesyłane między tobą a witryną są szyfrowane Co to jest HTTPS i jak włączyć bezpieczne połączenia domyślnieObawy związane z bezpieczeństwem rozprzestrzeniają się na szeroką skalę i dotarły na pierwszy plan większości. Terminy takie jak antywirus lub zapora ogniowa nie są już dziwnym słownictwem i są nie tylko zrozumiałe, ale również używane przez ... Czytaj więcej . HTTPS Everywhere dodaje tę ochronę do wszystkich stron internetowych.

- Borsuk prywatności (Chrom, Firefox, Opera) - Opracowany przez obrońców prywatności Electronic Frontier Foundation (EFF), Privacy Badger blokuje reklamy szpiegowskie i niewidzialne urządzenia śledzące.

- Sieć zaufania - Rozszerzenie Web of Trust dodaje mały symbol obok każdej witryny, która ocenia swoją wiarygodność. Okazało się, że tak nadużywają swojej pozycji Powinieneś teraz odinstalować Web of TrustW tej chwili powinieneś rozważyć odinstalowanie WOT. Dlaczego? Ponieważ Web of Trust został przyłapany na gromadzeniu i sprzedawaniu danych użytkowników. Co gorsza, dane te nie zawsze były skutecznie anonimizowane. Czytaj więcej , ale od tego czasu podjął kroki, aby temu zaradzić.

Dostawcy poczty e-mail

Uważamy e-mail za stosunkowo nową innowację, ale nasiona zostały najpierw zasiane ponad 50 lat temu Dziwna historia tego, jak e-mail stał się tak cholernie popularnyE-mail wydaje się być tak prymitywną technologią. Jak to się stało, że stał się tak popularny? I dlaczego wciąż używamy go do dziś? Oto historia tego, jak to wszystko się wydarzyło. Czytaj więcej . Ponieważ komputery stały się bardziej powszechne w latach 80., poczta elektroniczna stała się istotną częścią naszej pracy i życia osobistego. Niektóre szacunki mówią nawet, że wspólnie wysyłamy 205 miliardów e-maili codziennie. Przy tak dużej ilości informacji wysyłanych na cały świat, nic dziwnego, że przestępcy i rządy są zbyt chętne, aby zajrzeć do naszej globalnej skrzynki pocztowej.

Ostatnio obawy związane z nadzorem rządu stają się coraz bardziej powszechne. Szyfrowanie jest twoje najlepsza linia obrony przed niepożądanym podsłuchem Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Czytaj więcej . Szyfrując wiadomości e-mail, tylko osoby z kluczem szyfrującym mogą odszyfrować wiadomości. Kompleksowe szyfrowanie (E2EE) jest ogólnie uważane za najbezpieczniejszą metodę. Tylko ty i odbiorca posiadacie klucz szyfrujący, więc ani serwer, ani żadna osoba trzecia nie mogą odszyfrować twoich wiadomości. Niestety, połączenie przyczyn technicznych i handlowych oznacza, że większość głównych dostawców e-mail nie oferuje E2EE.

Na szczęście są przynajmniej kilka, które mają na uwadze Twoją prywatność 5 najbardziej bezpiecznych i szyfrowanych dostawców poczty e-mailMasz dość inwigilacji e-maili przez rząd i osoby trzecie? Chroń swoje wiadomości za pomocą bezpiecznej, szyfrowanej usługi e-mail. Czytaj więcej , jak ProtonMail. Usługa opracowana przez naukowców z CERN korzysta z E2EE i domyślnie wyłącza rejestrowanie adresów IP. Ich serwery mają siedzibę w Szwajcarii i podlegają surowym przepisom o ochronie prywatności, a oprogramowanie jest nawet typu open source. Obecnie ProtonMail jest dostępny tylko poprzez ich strona internetowa lub aplikacje mobilne. Pomimo zalet zwiększających prywatność, E2EE uniemożliwia dodanie ProtonMail do programu Outlook lub innych klientów stacjonarnych. Jeśli znalezienie bezpiecznego dostawcy poczty e-mail wydaje się zbyt trudne, warto rozważyć pozbywanie się e-maili całkowicie 4 wpływowych ludzi, którzy nie używają poczty e-mail (i dlaczego)Trudno wyobrazić sobie życie bez e-maila, ale niektórzy decydują się całkowicie przestać go używać. Obejmuje to amerykańskich senatorów i znanych twórców filmowych. Czytaj więcej .

Rekomendacje

- ProtonMail(Android, iOS, Sieć) - ProtonMail, z siedzibą w Szwajcarii i opracowany przez badaczy z CERN, stawia prywatność i bezpieczeństwo na pierwszym planie. Ugruntowali tę reputację, wprowadzając niedawno darmową sieć VPN.

- TutaNota(Android, iOS, Sieć) - TutaNota oferuje usługę podobną do ProtonMail, z tym wyjątkiem, że ich serwery mają siedzibę w Niemczech. Ich platforma jest open source i oferuje E2EE.

- MailFence (Sieć) - MailFence wyróżnia się na tle konkurencji, oferując pełen zestaw narzędzi zwiększających wydajność oraz bezpieczną usługę poczty. Wykazują swoje zaangażowanie w ochronę prywatności, przekazując 15 procent swoich dochodów na EEF i EDRi.

Wyszukiwarki uwzględniające prywatność

Najpierw Yahoo, AltaVista i Ask Jeeves. Potem przyszedł Google i zaczęli dominować na rynku. Wyszukiwanie stało się synonimem Google - do tego stopnia, że ich nazwa stała się czasownikiem. Google obsługuje teraz ponad 3,5 miliarda wyszukiwań dziennie. W zamian za udzielenie ci niemal natychmiastowych odpowiedzi na twoje pytania, oni weź swoje dane i sprzedaj je reklamodawcom Przestań używać wyszukiwarki Google: oto dlaczegoGoogle ma niezrównany dostęp do twoich nawyków przeglądania. Przekazywanie wszystkiego Googleowi nie jest dobrym pomysłem. Oto kilka doskonałych alternatyw Google, które wciąż wykonują zadanie. Czytaj więcej . Jeśli wolisz, aby Google - lub Yahoo i Bing - nie sprzedawały danych wyszukiwania do oferenta, który zaoferował najwyższą cenę, powinieneś rozważyć przejście na bezpieczniejszą alternatywę.

Jeden z najpopularniejszych alternatywą jest DuckDuckGo Dlaczego ten wieloletni fan Google teraz woli DuckDuckGoWiększość z nas nie pamięta życia przed wyszukiwarką Google. Wypróbuj DuckDuckGo. Naucz się jego sztuczek. W Google nie może zabraknąć niczego. Czytaj więcej . Założona w 2008 roku, koncentruje się głównie na zapewnianiu wysokiej jakości wyników wyszukiwania bez narażania prywatności. Ich Polityka prywatności jest podsumowane na ich stronie internetowej jako „Nie zbieramy ani nie udostępniamy danych osobowych”. Obejmuje to nietypowy krok, aby nawet nie rejestrować adresu IP podczas wyszukiwania. Zarówno Apple, jak i Mozilla wymieniają DuckDuckGo jako opcję wyszukiwania w swoich przeglądarkach. Jeśli stawianie prywatności na pierwszym miejscu nie wystarczyło, z przyjemnością dowiesz się, że są pewne rzeczy DuckDuckGo może to zrobić, czego Google nie może 8 trików wyszukiwania, które działają w DuckDuckGo, ale nie w GoogleWyszukiwarka Google jest królem. Ale DuckDuckGo zyskał sobie wiernych fanów. Ma kilka niezwykłych funkcji, których nawet Google nie ma. Czytaj więcej .

Rekomendacje

- DuckDuckGo - DuckDuckGo zapewnia idealną równowagę między prywatnością a jakością wyszukiwania. Łatwość użytkowania jest dla nich wyraźnie ważna, a programiści zawierają wiele dodatkowych funkcji i narzędzi wyszukiwania.

- Strona startowa - StartPage troszczył się o twoją prywatność, zanim było fajnie - działają od 1998 roku. Jest to meta-wyszukiwarka, łącząca witrynę z wielu źródeł, aby zapewnić ci kompletny zestaw wyników.

- SearX - Nowszy dodatek do rynku zorientowanego na prywatność, SearX to kolejna meta-wyszukiwarka podobna do StartPage. Kod źródłowy jest dostępny na GitHub, jeśli masz ochotę na hosting własnego wystąpienia.

Wirtualne sieci prywatne

ZA Wirtualnej sieci prywatnej Krótki przewodnik MakeUseOf po terminologii VPNPotrzeba bezpiecznego połączenia z Internetem nigdy nie była tak ważna. VPN to świetny sposób na powstrzymanie niechcianego szpiegowania w ruchu internetowym. Jesteśmy tutaj, aby przebić się przez żargon VPN. Czytaj więcej (VPN) tworzy połączenie między komputerem a zdalnym serwerem. Po połączeniu za każdym razem, gdy poprosisz o informacje, cały Twój dostawca usług internetowych może zobaczyć połączenie z serwerem VPN. Oprócz ochrony Twoich danych przed dostawcami usług internetowych będziesz wyglądać, jakby był zlokalizowany pod adresem IP serwera VPN. Być może słyszałeś mit tylko ci, którzy mają coś do ukrycia, potrzebują VPN 5 typowych mitów VPN i dlaczego nie należy im wierzyćPlanujesz użyć VPN? Nie wiesz, od czego zacząć, lub jesteś zdezorientowany co do tego, co robią? Rzućmy okiem na pięć najważniejszych mitów na temat VPN i dlaczego po prostu nie są one prawdą. Czytaj więcej . Jednak VPN mają wiele zastosowań 11 powodów, dla których potrzebujesz VPN i czym jestWirtualne sieci prywatne mogą chronić Twoją prywatność. Wyjaśniamy, co dokładnie robią i dlaczego warto korzystać z VPN. Czytaj więcej - nie tylko pozwalając ci odblokuj treści z ograniczeniami geograficznymi Które sieci VPN nadal działają z Netflix?Netflix rozpada się na VPNach, ale kilka wciąż działa. Oto najlepsze VPN do użycia z Netflix. Czytaj więcej - i są jednym z najskuteczniejszych sposobów ochrony prywatności i bezpieczeństwa w Internecie.

Podczas gdy darmowe produkty są oglądane z zasłużonym sceptycyzmem, istnieje kilka bezpłatnych VPN które nie naruszają twojej prywatności 8 Całkowicie darmowe usługi VPN w celu ochrony Twojej prywatnościDarmowe VPN z nieograniczoną ilością danych nie istnieją, chyba że są oszustwem. Oto najlepsze rzeczywiście darmowe VPN, które możesz bezpiecznie wypróbować. Czytaj więcej . Przekazanie wszystkich twoich danych stronie trzeciej może wydawać się ryzykowne, więc musisz mieć pewność, czy możesz zaufać swojemu dostawcy VPN 5 znaków, którym możesz zaufać swojemu klientowi VPNKorzystanie z VPN pomaga chronić ruch przed szpiegowaniem i informacjami przed kradzieżą. Ale skąd możesz mieć pewność, że twoja sieć VPN Cię chroni? Oto pięć znaków, że Twoja sieć VPN jest godna zaufania. Czytaj więcej . Mimo wszystkich korzyści ważne jest, aby nie wpaść w pułapkę przekonanie, że twoja sieć VPN jest całkowicie prywatna 5 sposobów, w jaki Twój VPN nie jest tak prywatny, jak myśliszTwoja sieć VPN nie jest tak bezpieczna ani prywatna, jak ci się wydaje. Wyjaśniamy, dlaczego Ty i Twoja historia przeglądania mogą nie być anonimowi. Czytaj więcej . Nasz regularnie aktualizowany przewodnik po najlepsze usługi VPN Najlepsze usługi VPNZebraliśmy listę najlepszych dostawców usług wirtualnej sieci prywatnej (VPN), pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. Czytaj więcej powinien dać ci od czego zacząć.

Rekomendacje

- ExpressVPN - ExpressVPN daje dostęp do 1000 fizycznych serwerów w 136 lokalizacjach geograficznych w 87 krajach. Dla pełnej anonimowości Ciesz się bezpiecznym i łatwym w użyciu VPN dzięki ExpressVPNDlaczego warto wybrać ExpressVPN? Cóż, daliśmy temu szansę i podoba nam się to, co widzieliśmy do tej pory. Myślimy że ty też. Czytaj więcej , nie przechowują dzienników i akceptują płatności w Bitcoin.

- Prywatny dostęp do Internetu - VPN na prywatnym dostępie do Internetu można uruchomić prawie każde urządzenie Zabezpiecz swoją aktywność przeglądania za pomocą prywatnego dostępu do Internetu VPN [prezent]Rozdajemy 10 prywatnych kont dostępu do Internetu ważnych przez jeden rok! Przeczytaj nasz przewodnik, a następnie dołącz do nagrody! Czytaj więcej , ma serwery w 25 krajach i wykorzystuje szyfrowanie AES do zabezpieczenia danych. Pozwala na jednoczesne podłączenie do pięciu urządzeń i nie przechowuje dzienników ruchu.

- TunnelBear - Kanadyjski TunnelBear to idealna sieć VPN dla zwykłych użytkowników Internetu TunnelBear: najłatwiejszy VPN do ochrony Twojej prywatnościTunnelBear ma na celu uproszczenie VPN, dzięki czemu jest przydatny dla wszystkich. Zobowiązanie do ochrony Twojej prywatności w Internecie czyni go doskonałym dostawcą. Czytaj więcej . Za pomocą samodzielnej aplikacji lub rozszerzenia Chrome możesz łączyć się z serwerami w 20 krajach. Jest to usługa subskrypcyjna, ale oferuje bezpłatne konto z 500 MB miesięcznie.

Menedżerowie haseł

Czy należysz do 17 procent osób, które użyj „123456” jako hasła 7 błędów hasła, które prawdopodobnie Cię zhakująNajgorsze hasła z 2015 roku zostały wydane i są dość niepokojące. Ale pokazują, że absolutnie niezbędne jest wzmocnienie słabych haseł za pomocą kilku prostych poprawek. Czytaj więcej ? Takie hasła są okropne - ale są krótkie, łatwe do zapamiętania i wygodne. Coraz popularniejszym sposobem na poprawę bezpieczeństwa bez konieczności pamiętania skomplikowanych haseł jest użyj menedżera haseł W jaki sposób menedżerowie haseł dbają o bezpieczeństwo hasełTrudne do złamania hasła są również trudne do zapamiętania. Chcesz być bezpieczny? Potrzebujesz menedżera haseł. Oto jak działają i jak zapewniają ci bezpieczeństwo. Czytaj więcej . W najprostszym uproszczeniu menedżerowie haseł tworzą bezpieczniejszą wersję przechowywania haseł w przeglądarce. Większość rozszerzy to na zestaw narzędzi do zarządzania, w tym generowanie losowych i bezpiecznych haseł. Korzyści stają się widoczne, gdy odwiedzasz swoją ulubioną stronę internetową, a menedżer haseł automatycznie wypełnia dane logowania.

Oprócz przechowywania i generowania haseł większość menedżerów ma funkcję, która na to pozwala sprawdź swoje hasła Opanuj swoje hasła na dobre dzięki wyzwaniu bezpieczeństwa LastpassSpędzamy tyle czasu w Internecie, mając tak wiele kont, że zapamiętywanie haseł może być naprawdę trudne. Martwisz się ryzykiem? Dowiedz się, jak korzystać z Wyzwania bezpieczeństwa LastPass w celu poprawy higieny bezpieczeństwa. Czytaj więcej . Możesz szybko sprawdzić, które witryny mają słabe, zduplikowane lub stare hasła, a nawet zmienić je jednym kliknięciem. Mimo nazwy możesz używać menedżera haseł jak bezpieczny sejf cyfrowy 7 supermoce Clever Password Manager Musisz zacząć używaćMenedżerowie haseł mają wiele świetnych funkcji, ale czy wiesz o nich? Oto siedem aspektów zarządzania hasłami, z których powinieneś skorzystać. Czytaj więcej . Przydatne może być bezpieczne przechowywanie ważnych informacji, takich jak numery kart kredytowych i dane konta bankowego.

Możesz nawet przechowywać dane uwierzytelniające Wi-Fi, aby wygodnie logować się w różnych sieciach. Udostępnianie haseł jest zwykle niezwykle niepewnym doświadczeniem. Nie w przypadku menedżera haseł. Po prostu wprowadź adres e-mail odbiorcy i możesz bezpiecznie udostępnij swoje hasło Jak bezpiecznie udostępniać hasła znajomym i rodzinieNigdy nie powinieneś udostępniać swoich haseł. Ale ty tak, prawda? Dlatego pokażemy Ci, jak udostępniać hasła, jednocześnie dbając o bezpieczeństwo kont. Czytaj więcej bez konieczności ujawniania tego.

Słowa takie jak „jajka” i „jeden koszyk” mogą dryfować do przodu twojego umysłu. Wielu menedżerów haseł będzie miało funkcje bezpieczeństwa, takie jak uwierzytelnianie dwuskładnikowe i zapobieganie logowaniu z nieznanych lokalizacji - ale musisz upewnij się, że ich używasz Czy popełniasz te 6 błędów bezpieczeństwa Menedżera haseł?Menedżerowie haseł mogą być tak bezpieczni, jak tylko chcesz, a jeśli popełnisz jeden z tych sześciu podstawowych błędów, ostatecznie narazisz swoje bezpieczeństwo online. Czytaj więcej . To prawda, że menedżerowie haseł nie są doskonali 4 powody, dla których menedżerowie haseł nie wystarczają, aby zapewnić bezpieczeństwo hasełMenedżerowie haseł są cenni w toczącej się walce z hakerami, ale sami nie zapewniają wystarczającej ochrony. Te cztery powody pokazują, dlaczego menedżerowie haseł nie wystarczą, aby zapewnić bezpieczeństwo haseł. Czytaj więcej - ale oferują dodatkową ochronę przed przechowywaniem haseł w przeglądarce i oszczędzają ci pozostawiania karteczek z hasłem przyklejonym do ekranu.

Rekomendacje

- LastPass - LastPass to najpopularniejszy menedżer haseł. Obsługa wielu platform oznacza, że możesz z niego korzystać bez względu na to, na jakim urządzeniu się znajdujesz. Pomimo ma wiele zalet Kompletny przewodnik po uproszczeniu i zabezpieczeniu życia dzięki LastPass i XmarksChociaż chmura oznacza, że możesz łatwo uzyskać dostęp do ważnych informacji w dowolnym miejscu, ale oznacza to również, że masz wiele haseł do śledzenia. Właśnie dlatego powstał LastPass. Czytaj więcej , po przejęciu przez LogMeIn rzecznicy prywatności patrzą na to z podejrzliwością.

- KeePass - Jeśli wolisz użyć menedżera haseł typu open source, to KeePass jest dla Ciebie KeePass Password Safe - The Ultimate Encrypted Password System [Windows, Portable]Bezpiecznie przechowuj swoje hasła. W komplecie z szyfrowaniem i przyzwoitym generatorem haseł - nie wspominając o wtyczkach do Chrome i Firefox - KeePass może być najlepszym dostępnym systemem zarządzania hasłami. Jeśli ty... Czytaj więcej . Chociaż brakuje atrakcyjnego interfejsu użytkownika konkurencji, jest funkcjonalnie podobny do LastPass.

- Przechodzić - Trochę różni się od innych, Pass to narzędzie wiersza polecenia do zarządzania hasłami Jak korzystać z Pass, Ultimate Open-Source Password ManagerSzukasz menedżera haseł dla systemu Linux lub Mac OS X, który jest oprogramowaniem typu open source? Cóż, masz szczęście, ponieważ Pass jest bezpłatny, oparty na solidnych standardach szyfrowania i bardzo łatwy w użyciu! Czytaj więcej i przechowuje hasła w zaszyfrowanym pliku GPG. Jest to oprogramowanie typu open source i działa na systemach Linux, Mac i Windows.

System operacyjny

Windows zawsze był coś z pola minowego prywatności. Wydanie systemu Windows 10 przyniosło ze sobą pewne inwazyjne praktyki gromadzenia danych i tylko pogorszyło sytuację. Podczas gdy Microsoft zniknął jakiś sposób na uspokojenie tych obaw Nie pozwól, aby Windows 10 Cię szpiegował: zarządzaj swoją prywatnością!Windows 10 cię obserwuje. Najnowszy system operacyjny Microsoft bez wątpienia gromadzi więcej danych osobowych niż kiedykolwiek wcześniej. Pokażemy Ci, jak lepiej kontrolować swoją prywatność. Czytaj więcej , jasne jest, że Windows jest nie najbardziej wrażliwy na prywatność system operacyjny Prywatność i system Windows 10: Przewodnik po telemetrii systemu WindowsWraz z nadejściem aktualizacji Windows 10 Creator's Update Microsoft wydaje się być bardziej przejrzysty w zakresie działań związanych z gromadzeniem danych. Dowiedz się, ile jest zebranych i co możesz zrobić. Czytaj więcej . Na szczęście masz opcje. Spośród głównych firm technologicznych Apple jest jedną z najbardziej energicznych w obronie swojego prawa do prywatności. Znani nawet walczyli z FBI w sądzie, gdy poprosili Apple o złamanie szyfrowania iPhone'a. To zobowiązanie do prywatności czyni macOS atrakcyjną alternatywą dla systemu Windows. Warto jednak zauważyć, że chociaż macOS jest ogólnie postrzegany jako bardzo bezpieczny, nie jest kuloodporny Jakie zagrożenia bezpieczeństwa dotykają użytkowników komputerów Mac w 2016 r.?Zasłużony czy nie, Mac OS X ma reputację bardziej bezpieczną niż Windows. Ale czy ta reputacja wciąż jest zasłużona? Jakie zagrożenia bezpieczeństwa istnieją dla platformy Apple i jak wpływają one na użytkowników? Czytaj więcej .

Jak widzieliśmy wcześniej, oprogramowanie typu open source jest często bardziej przyjazne dla prywatności każdy może zobaczyć kod za tym Co to jest oprogramowanie Open Source? [MakeUseOf wyjaśnia]„Open source” to termin, który często się pojawia. Być może wiesz, że niektóre rzeczy są typu open source, takie jak Linux i Android, ale czy wiesz, co to oznacza? Co jest otwarte ... Czytaj więcej . To samo dotyczy systemów operacyjnych typu open source, z których najbardziej popularnym jest Linux. Jeśli wcześniej nie słyszałeś o Linuksie, być może nieświadomie widziałem to w programach takich jak doskonałe Pan Robot. Udział w rynku Linuksa wynosi obecnie około 2 procent, co stanowi około 40 milionów urządzeń na całym świecie. Linux to nie tylko jeden system operacyjny, ale zbiór bezpłatnych dystrybucji („dystrybucji”), które korzystają z podobnego kodu źródłowego. Jeśli zdecydujesz się na przejście na Linuksa, masz szeroki wybór Rozpoczęcie pracy z systemem Linux i UbuntuChcesz przejść na Linuksa... Ale gdzie Ty zaczynasz? Czy twój komputer jest kompatybilny? Czy Twoje ulubione aplikacje będą działać? Oto wszystko, co musisz wiedzieć, aby rozpocząć pracę z Linuksem. Czytaj więcej . Distros takie jak Qubes są równe specjalizuje się w bezpieczeństwie Qubes OS 3.2: Najbezpieczniejszy system operacyjny LinuxQubes OS to funkcjonalny i intuicyjny zorientowany na bezpieczeństwo system operacyjny Linux, z którego korzysta Edward Snowden. Czy to, co wiąże się z bezpieczeństwem, doskonałą przedziałami, swobodą i zintegrowanymi funkcjami prywatności, czyni to dla Ciebie? Czytaj więcej . Tętniąca życiem i zaangażowana społeczność oznacza, że Linux ma też trochę wyjątkowe narzędzia zwiększające bezpieczeństwo 5 narzędzi bezpieczeństwa, które powinieneś mieć w systemie LinuxOd samego początku Linux jest dość bezpieczny, zwłaszcza w porównaniu do innych systemów operacyjnych, takich jak macOS lub Windows. Mimo to warto na tym opierać się, zaczynając od tych narzędzi. Czytaj więcej .

Rekomendacje

- System operacyjny Mac - Zastrzeżony system operacyjny opracowany przez Apple. Ponieważ Apple stosuje kompleksowe podejście do projektowania sprzętu, można go tylko znaleźć na swoich urządzeniach Czy jest odpowiedni moment na zakup nowego komputera Mac, iPhone'a lub iPada?Zastanawiasz się, kiedy powinieneś kupić iPhone'a, Maca lub iPada? Oto najlepszy czas na zakup sprzętu Apple dla maksymalnej wartości. Czytaj więcej - chyba że chcesz spróbuj swoich sił w Hackintosh Jak zbudować własny hackintoshW tym przewodniku „How to Hackintosh” opisano, co należy zrobić, aby zbudować mocny komputer PC Hackintosh. Ten przewodnik pokazuje Ci drogę. Czytaj więcej .

- Qubes OS - Dystrybucja Linuksa zorientowana na bezpieczeństwo. Stosuje podejście zwane bezpieczeństwem przez podział na przedziały. Pozwala to na odizolowanie różnych części twojego cyfrowego życia od innych. Edward Snowden zatwierdzony.

- Ogony - Amnesic Incognito Live System, lepiej znany jako Tails Systemy operacyjne Linux dla paranoików: jakie są najbezpieczniejsze opcje?Przejście na system Linux zapewnia wiele korzyści dla użytkowników. Od bardziej stabilnego systemu po szeroki wybór oprogramowania open source - jesteś zwycięzcą. I to nie kosztuje ani grosza! Czytaj więcej , to przenośny system operacyjny na żywo, który można uruchomić na dowolnym komputerze z dysku DVD, pamięci USB lub karty SD. Głównym celem Tails jest ochrona Twojej prywatności i anonimowości, a wszystkie dane są przesyłane przez Tora.

Going Mobile

Ponieważ tak wiele informacji jest łatwo dostępnych na naszych urządzeniach mobilnych, bardzo ważne jest, abyśmy podjęli kroki w celu ich ochrony. iOS jest ogólnie uważany za najbezpieczniejszy mobilny system operacyjny Jaki jest najbezpieczniejszy mobilny system operacyjny?Walcząc o tytuł najbezpieczniejszego mobilnego systemu operacyjnego, mamy: Android, BlackBerry, Ubuntu, Windows Phone i iOS. Który system operacyjny najlepiej radzi sobie z atakami online? Czytaj więcej dzięki podejściu Apple do ogrodu. Pomimo jego bardziej otwarta natura Czy Android jest naprawdę Open Source? I czy to w ogóle ma znaczenie?Tutaj badamy, czy Android jest naprawdę open source. W końcu jest oparty na systemie Linux! Czytaj więcej , System operacyjny Google Android jest również stosunkowo bezpieczny. Musisz tylko być gotowym na baczność które aplikacje instalujesz Nie instaluj tych 10 popularnych aplikacji na AndroidaTe aplikacje na Androida są niezwykle popularne, ale zagrażają również bezpieczeństwu i prywatności. Jeśli masz je zainstalowane, będziesz chciał je odinstalować po przeczytaniu tego. Czytaj więcej i co uprawnienia, o które proszą Jakie są uprawnienia Androida i dlaczego warto się tym przejmować?Czy instalujesz aplikacje na Androida bez zastanowienia? Oto wszystko, co musisz wiedzieć o uprawnieniach aplikacji na Androida, ich zmianach i wpływie na Ciebie. Czytaj więcej . Google ma problem z fragmentacją Androida, ale uzyskiwanie aktualnych aktualizacji zabezpieczeń Dlaczego mój telefon z Androidem nie został jeszcze zaktualizowany?Proces aktualizacji Androida jest długi i skomplikowany; przyjrzyjmy się temu, aby dowiedzieć się dokładnie, dlaczego aktualizacja telefonu z Androidem trwa tak długo. Czytaj więcej wciąż może stanowić problem w przypadku niektórych słuchawek.

Twój wybór systemu operacyjnego jest częścią układanki bezpieczeństwa mobilnego - aplikacje, z których chcesz korzystać, są inne. Pomimo zabezpieczeń wprowadzonych przez Apple i Google, nadal istnieje ryzyko wirusów i złośliwego oprogramowania na urządzeniach mobilnych. Jeśli martwisz się ryzykiem infekcji, możesz być dobrze obsłużony za pomocą aplikacja antywirusowa na smartfonie Czy potrzebujesz aplikacji antywirusowych na Androida? Co z iPhone'em?Czy system Android potrzebuje aplikacji antywirusowych? Co z twoim iPhonem? Oto dlaczego aplikacje zabezpieczające smartfony są ważne. Czytaj więcej .

Google Play ma niezwykle różnorodną kolekcję aplikacji, które zaspokoją każdą potrzebę i zainteresowanie. Wśród 2,8 miliona aplikacji jest kilka takich nadużywać ich uprzywilejowanej pozycji Nie instaluj tych 10 popularnych aplikacji na AndroidaTe aplikacje na Androida są niezwykle popularne, ale zagrażają również bezpieczeństwu i prywatności. Jeśli masz je zainstalowane, będziesz chciał je odinstalować po przeczytaniu tego. Czytaj więcej na Twoim telefonie. Ponieważ Apple sprawdza każde zgłoszenie, zanim dotrze do App Store, Twoje szanse na pobranie nieuczciwych aplikacji są większe. Zamiast tego powinieneś się skupić zarządzanie uprawnieniami aplikacji i wyłączanie śledzenia Zwiększ prywatność na iOS dzięki tym ustawieniom i poprawkomWszyscy wiemy, że rządy i korporacje zbierają informacje z twojego telefonu. Ale czy dobrowolnie oddajesz znacznie więcej danych, niż ci się wydaje? Zobaczmy, jak to naprawić. Czytaj więcej . Uprawnienia Androida nie są tak intuicyjne Zwiększ prywatność na iOS dzięki tym ustawieniom i poprawkomWszyscy wiemy, że rządy i korporacje zbierają informacje z twojego telefonu. Ale czy dobrowolnie oddajesz znacznie więcej danych, niż ci się wydaje? Zobaczmy, jak to naprawić. Czytaj więcej , ale są potencjalnie bardziej inwazyjne. Wewnętrzna otwartość Androida oznacza, że jest więcej opcji ochrona Twojej prywatności i bezpieczeństwa 8 świetnych aplikacji na Androida, które chronią Twoją prywatność i bezpieczeństwoJeśli chcesz zapewnić bezpieczeństwo swojemu urządzeniu z Androidem, zalecamy te aplikacje. Czytaj więcej .

Rekomendacje

- Znajdź mój telefon (Android, iOS) - Apple i Google oferują wbudowane funkcje śledzenia telefonu na swoich platformach mobilnych. Obie usługi są bezpłatne i umożliwiają śledzenie lokalizacji urządzenia oraz zdalne czyszczenie danych.

- DuckDuckGo (Android, iOS) - Chociaż DuckDuckGo ma witrynę mobilną, dostarczają również aplikacje mobilne, które łączą swoją wyszukiwarkę i przeglądarkę internetową.

- Avast Antivirus & Security (Android, iOS) - Avast od dawna jest zalecanym wyborem dla bezpłatnego oprogramowania antywirusowego w systemie Windows. Aplikacje na smartfony sprawiają, że ich ochrona antywirusowa jest mobilna, a także oferuje szereg funkcji, takich jak blokowanie połączeń i applocker.

Bezpieczne przesyłanie wiadomości

Telefony komórkowe zmieniły nasze relacje na komunikację z wprowadzenie SMS. Zaczęliśmy polegać na rozmowach tekstowych w celu wymiany często poufnych informacji. Wprowadzenie smartfonów i aplikacji do przesyłania wiadomości zwiększyło popularność czatów tekstowych. Jednak udostępnianie prywatnych informacji za pośrednictwem aplikacji wymaga zaufania programisty i pewności, że nikt nie słucha. Ponieważ wiemy, że rząd podsłuchuje naszą komunikację, E2EE jest najlepszym rozwiązaniem do zabezpieczenia twoich prywatnych wiadomości. Snowden również przecieka odsłonił program PRISM Co to jest PRISM? Wszystko co musisz wiedziećNarodowa Agencja Bezpieczeństwa w USA ma dostęp do wszelkich danych, które przechowujesz u amerykańskich dostawców usług, takich jak Google Microsoft, Yahoo i Facebook. Prawdopodobnie monitorują też większość ruchu przepływającego przez ... Czytaj więcej co zmusiło firmy technologiczne do przekazania danych rządowi.

Jeśli chcesz prawdziwie prywatną rozmowę, musisz wybrać aplikację do przesyłania wiadomości, która nie tylko oferuje E2EE, ale także ceni twoją prywatność. W dość zaskakującym cyklu wydarzeń WhatsApp należący do Facebooka stał się jednym z liderów bezpieczne przesyłanie wiadomości E2EE Jak włączyć szyfrowanie bezpieczeństwa WhatsAppTak zwany protokół szyfrowania typu end-to-end obiecuje, że „tylko ty i osoba, z którą się komunikujesz, mogą przeczytać przesyłane wiadomości”. Nikt, nawet WhatsApp, nie ma dostępu do twoich treści. Czytaj więcej . Wycieki Snowdena rozpoczęły ruch w zakresie szyfrowanych aplikacji, w tym podobnych Sygnał, telegram i Wickr 4 Zręczne alternatywy WhatsApp, które chronią Twoją prywatnośćFacebook kupił WhatsApp. Teraz, gdy przeszliśmy szok po tych wiadomościach, martwisz się o swoją prywatność danych? Czytaj więcej . Wszystkie oferują bardzo podobne funkcje, więc wybór platformy prawdopodobnie sprowadzi się do tego, z czego chętnie skorzystają Twoi znajomi.

Rekomendacje

- WhatsApp (Android, iOS, Sieć) - WhatsApp to najpopularniejsza na świecie aplikacja do komunikacji między platformami. Pełen funkcji i całkowicie darmowy Najlepsze nowe funkcje WhatsApp, których mogłeś przegapićWhatsApp stale dodaje nowe funkcje. Identyfikujemy i śledzimy najlepsze nowe funkcje dodawane do WhatsApp na przestrzeni lat. Czytaj więcej , jest ulubionym miejscem wśród zagranicznych turystów. Jest nieco niewygodny w portfolio Facebooka ze względu na brak reklam i (sporny Jak zatrzymać WhatsApp przekazując informacje na FacebookuTeraz, gdy WhatsApp jest własnością Facebooka, Twoje dane mogą zostać przekazane w ręce Facebooka - chyba że zapobiegniesz temu. Czytaj więcej ) koncentrują się na prywatności użytkowników.

- Sygnał (Android, iOS) - Opracowany przez Open Whisper Systems, którego oprogramowanie szyfrujące jest wypiekane do WhatsApp. Jeśli podoba Ci się bezpieczeństwo WhatsApp w E2E, ale nie ufasz Facebookowi, Signal jest najlepszym rozwiązaniem.

- Wiadomości (iOS, macOS) - Aplikacja Apple, znana wcześniej pod nazwą iMessage, umożliwia bezpłatne czatowanie z innymi użytkownikami Wiadomości. Wiadomości są E2EE i można uzyskać do nich dostęp na iOS i macOS.

Magazyn w chmurze

Chwaliliśmy pamięć masową w chmurze za możliwość łatwego tworzenia kopii zapasowych plików, ale równie łatwo może naruszyć twoją prywatność i bezpieczeństwo. Niestety są nieodłączne ryzyko związane z umieszczaniem danych w Internecie. Nawet jeśli unika to przechwycenia, ryzykujesz, że twoje dostawca pamięci masowej w chmurze może zostać zhakowany Czy jesteś jednym z 69 milionów zaatakowanych użytkowników Dropbox?Potwierdzono, że w sierpniu 2012 r. Zhackowano 68 milionów kont Dropbox. Czy twój był jednym z nich? Co powinieneś z tym zrobić? I dlaczego hack zabrał CZTERY LATA ... Czytaj więcej . Wiemy już, że Google wydobywa wszystkie Twoje dane, ale inni mogą również chcieć zniszczyć Twoją prywatność. Tak jak Evernote wykazał Zachowaj prywatność swoich notatek: 5 zaszyfrowanych alternatyw dla EvernoteEvernote domyślnie nie szyfruje i nie zabezpiecza twoich notatek. Jeśli szukasz aplikacji z zaszyfrowanymi notatkami, wypróbuj te alternatywy. Czytaj więcej , dostawcy usług w chmurze mogą zmieniać swoje zasady prywatności bez ostrzeżenia i narażać Cię na ich inwazyjne praktyki.

Podobnie jak w przypadku poczty e-mail, żaden z głównych dostawców nie oferuje E2EE, aby zwiększyć bezpieczeństwo swoich usług. Dzieje się tak często dlatego, że stanowi dodatkowy krok lub niedogodność, która może ograniczać masową atrakcyjność ich oferty. Jeśli chcesz wzmocnić ochronę magazynu w chmurze, powinieneś rozważyć skorzystanie z usług takiego dostawcy Tresorit. Wszystkie dane są szyfrowane E2E, oferują aplikacje komputerowe i mobilne oraz integrują się z Eksploratorem Windows. Przechowywanie danych online zawsze wiąże się z pewnym ryzykiem. Jednak umieszczając E2EE w mieszance, dodajesz kolejne przeszkody dla każdego złośliwego atakującego, który ma nadzieję uzyskać dostęp do twoich danych.

Jeśli zdecydujesz, że przechowywanie w chmurze nie jest dla Ciebie, bardziej odpowiednie może być domowe rozwiązanie. Możesz używać urządzeń Network Attached Storage (NAS) do lokalnie wykonaj kopię zapasową wszystkich danych. Ponieważ urządzenia NAS zwykle umożliwiają podłączenie wielu dysków twardych, możesz wykonać kopię zapasową danych na wielu dyskach poprawiona redundancja. Korzystanie z oprogramowania takiego jak Seafile lub Nextcloud można stworzyć własne serwer hostowany w chmurze 3 najlepsze samodzielnie hostowane alternatywy Dropbox, przetestowane i porównaneSzukasz alternatywy dla Dropbox, która nie nakłada żadnych ograniczeń? Oto najlepsze alternatywy Dropbox na własnym serwerze. Czytaj więcej dla najwyższego spokoju ducha.

Rekomendacje

- Tresorit - Szwajcarska Tresorit to usługa przechowywania w chmurze, która jest funkcjonalnie podobna do Dropbox, ale z E2EE. Pełna obsługa komputerów stacjonarnych, Internetu i urządzeń mobilnych ułatwia dostęp. Indywidualne konta zaczynają się od 10,42 USD za 1 TB miejsca.

- Nextcloud - Kolejny konkurent Dropbox, ale z tą różnicą - jest całkowicie darmowy, szyfrowany i open source. Oprogramowanie pozwala na konfigurację za pomocą ich serwerów w chmurze lub hostowanie własnego prywatnego serwera.

- Seafile - Podobne do Nextcloud, na ile pozwala hostuj własne miejsce w chmurze Stwórz własne bezpieczne przechowywanie w chmurze dzięki SeafileDzięki Seafile możesz uruchomić własny prywatny serwer, aby udostępniać dokumenty grupom współpracowników lub znajomych. Czytaj więcej , oferując jednocześnie usługę w stylu Dropbox.

Narzędzia szyfrujące

Tradycyjnie, gdy chcesz wysłać wiadomość, ale nie chcesz, aby treść była czytana, piszesz kodem. Odbiorca użyłby następnie zestawu reguł do bezpiecznego odkodowania wiadomości. Ponieważ koszt obliczeń o wysokiej wydajności spadł zgodnie z Prawo Moore'a, łatwiejsze jest wykonywanie skomplikowanych obliczeń matematycznych w stosunkowo krótkim czasie. Doprowadziło to do wzrostu liczby szyfrowanie jako bezpieczna metoda szyfrowania danych Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Czytaj więcej .

Nieautoryzowany dostęp do twoich danych stanowi rosnące ryzyko. Szyfrując dane, zanim dotrą one do rąk kogoś innego, Ty uniemożliwić im dostęp do twoich poufnych informacji Nie tylko dla paranoików: 4 powody, by zaszyfrować swoje cyfrowe życieSzyfrowanie jest nie tylko dla paranoicznych teoretyków spisku, ani też dla maniaków technologii. Szyfrowanie to coś, z czego może skorzystać każdy użytkownik komputera. Witryny techniczne piszą o tym, jak możesz zaszyfrować swoje cyfrowe życie, ale ... Czytaj więcej . W zależności od potrzeb istnieją narzędzia, które będą szyfrować pojedyncze pliki, aż do całych dysków twardych TrueCrypt jest martwy: 4 alternatywy szyfrowania dysku dla systemu WindowsTrueCrypt już nie ma, ale na szczęście istnieją inne przydatne programy szyfrujące. Chociaż mogą nie być dokładnymi zamiennikami, powinny odpowiadać Twoim potrzebom. Czytaj więcej . Szyfrowanie pojedynczych plików nie jest zadaniem podatkowym, ale szyfrowanie całego dysku twardego może utrudniać dostęp do danych. Przed przystąpieniem do pełnego szyfrowania dysku upewnij się, że wziąłeś pod uwagę cały stosunek ryzyka do zysku.

Rekomendacje

- VeraCrypt - następca otwartego oprogramowania już nieistniejącego, wieloplatformowy TrueCrypt TrueCrypt Podręcznik użytkownika: Zabezpiecz swoje prywatne plikiAby naprawdę zapewnić bezpieczeństwo danych, musisz je zaszyfrować. Nie wiesz, jak zacząć? Musisz przeczytać naszą instrukcję obsługi TrueCrypt autorstwa Lachlan Roy i nauczyć się korzystać z oprogramowania do szyfrowania TrueCrypt. Czytaj więcej . Wykonuje szyfrowanie w czasie rzeczywistym z wyborem pięciu algorytmów.

- PGP - Pretty Good Privacy (PGP) jest jednym z najpopularniejszych i najbardziej popularnych programów szyfrujących. Powszechnie używane szyfrować komunikację PGP Me: Wyjaśnienie zasady ochrony prywatnościCałkiem dobra prywatność to jedna z metod szyfrowania wiadomości między dwojgiem ludzi. Oto, jak to działa i czy można to sprawdzić. Czytaj więcej i wiadomości e-mail, może również szyfrować cały dysk zgodnie ze standardem OpenPGP.

- AESCrypt - AESCrypt to bezpłatne oprogramowanie typu open source, wieloplatformowe narzędzie do szyfrowania plików 5 skutecznych narzędzi do szyfrowania tajnych plikówMusimy bardziej niż kiedykolwiek zwracać uwagę na narzędzia szyfrujące i wszystko, co ma na celu ochronę naszej prywatności. Dzięki odpowiednim narzędziom bezpieczeństwo danych jest łatwe. Czytaj więcej . Wybierz plik, wprowadź hasło, a plik jest zabezpieczony 256-bitowym szyfrowaniem AES.

Obrońcy danych

Ochrona danych przed ciągłym atakiem może wydawać się bitwą pod górę. Istnieją jednak firmy i oprogramowanie, które naprawdę dbają o twoją prywatność i bezpieczeństwo. Jeśli cenisz swoją prywatność, to wybór open source, jeśli to możliwe, jest prawdopodobnie najlepszą decyzją, jaką możesz podjąć. Ucieczka ze szponów Microsoft i Apple sprawia, że warto również przejść na Linuksa.

Utrzymanie równowagi między wygodą a bezpieczeństwem może być trudne. Dla większości ludzi wygoda przeważa nad kwestiami bezpieczeństwa, dlatego wybierają główne opcje od Google i tym podobne. Warto jednak podjąć wysiłek, aby uchronić się przed coraz bardziej powszechnymi włamaniami, wyciekami i nadzorem.

Martwisz się o swoją prywatność? Jakie narzędzia najpierw wypróbujesz? Myślisz, że coś przeoczyliśmy? Daj nam znać w komentarzach poniżej!

James jest MakeUseOf's Buying Guides & Hardware News Editor i niezależnym pisarzem pasjonującym się zapewnianiem dostępności i bezpieczeństwa technologii dla wszystkich. Oprócz technologii interesuje się także zdrowiem, podróżami, muzyką i zdrowiem psychicznym. Inżynieria mechaniczna z University of Surrey. Można również znaleźć pisanie o przewlekłej chorobie w PoTS Jots.