Reklama

Są ludzie zarabiający miliony na wtrącaniu się w twój komputer. Każde kliknięcie i e-mail może sprawić, że będziesz w ich zasięgu. Jak się chronisz? Ucząc się, jakich technik używają i co możesz z nimi zrobić. Oto Twój przewodnik po oprogramowaniu ransomware i innych zagrożeniach, które możesz napotkać.

Ransomware

Ransomware to dowolne oprogramowanie, które wymaga zapłacenia ceny, zanim będzie można je odinstalować lub uzyskać dostęp do innego oprogramowania. Utrzymuje prawidłowe funkcjonowanie twojego zakładnika komputera dla okupu.

Ransomware może być tak proste, jak okno z informacją, że masz wirusa lub inne złośliwe oprogramowanie na swoim komputerze. Następnie dowiesz się, że mają jedyny program antywirusowy, który może się go pozbyć, i sprzedają go za jedyne 19,95 USD - wpisz tutaj dane karty kredytowej. Następnie dokonują nieuczciwych obciążeń na karcie kredytowej, a ty nadal będziesz mieć wirusa. Ogólnie rzecz biorąc, nie płać okupu. Sprawdź nasz artykuł na temat pokonując oprogramowanie ransomware i jak je usunąć

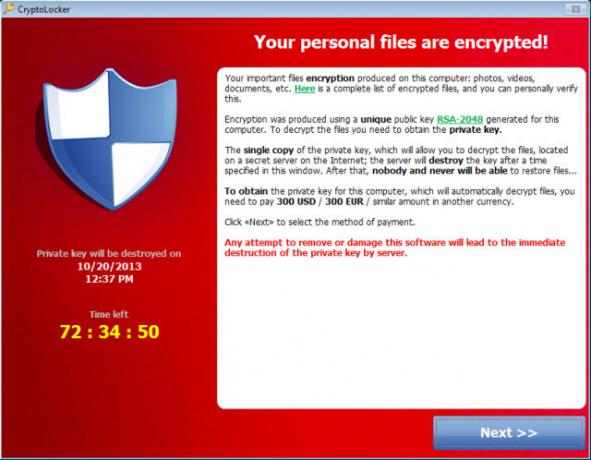

Don't Pay Up - How Beat Ransomware!Wyobraź sobie, że ktoś pojawił się u twojego progu i powiedział: „Hej, w twoim domu są myszy, o których nie wiedziałeś. Daj nam 100 USD, a my się ich pozbędziemy. ”To jest Ransomware ... Czytaj więcej dla niektórych sugestii.Jest jeden naprawdę zły kawałek oprogramowania ransomware o nazwie CryptoLocker. Nie ma żadnej nadziei dla ludzi, których komputery zostaną zainfekowane. Ransomware szyfruje twoje pliki w momencie ich otwarcia, dzięki czemu są bezużyteczne bez klucza do ich odszyfrowania. Sprzedadzą ci klucz za trzysta dolarów.

Gdy zobaczysz, że masz CryptoLocker na swoim komputerze, odłącz komputer od sieci. Odłącz kabel sieciowy i wyłącz kartę WiFi. Nie używaj jeszcze niczego do usunięcia CryptoLocker - przestanie on szyfrować pliki - jednak musisz zdecydować, czy zapłacisz okup, aby uzyskać klucz odszyfrowywania.

Jeśli usuniesz CryptoLocker, nie będziesz w stanie zapłacić okupu za odszyfrowanie plików. Zalecamy nie płacić okupu - to zachęca ich do wymyślania kolejnych oszustw, ale decyzja należy do ciebie. Czasami to działa, czasem nie. Po podjęciu decyzji i podjęciu działania możesz użyć MalwareBytes aby go usunąć.

Lepiej postępować zgodnie z nimi kroki, aby zapobiec utknięciu w CryptoLocker CryptoLocker to najbardziej paskudne złośliwe oprogramowanie w historii i oto, co możesz zrobićCryptoLocker to rodzaj złośliwego oprogramowania, które sprawia, że komputer jest całkowicie bezużyteczny przez szyfrowanie wszystkich plików. Następnie domaga się płatności pieniężnej przed zwróceniem dostępu do komputera. Czytaj więcej . Zapoznaj się również z naszym bezpłatnym eBookiem Uniwersalny przewodnik po zabezpieczeniach komputera Uniwersalny przewodnik po zabezpieczeniach komputeraPocząwszy od trojanów, robaków, phisherów i aptek, sieć jest pełna zagrożeń. Zapewnienie bezpieczeństwa wymaga nie tylko odpowiedniego oprogramowania, ale także zrozumienia, na jakie zagrożenia należy zwracać uwagę. Czytaj więcej .

Fałszywe wezwania pomocy technicznej

Niektóre zagrożenia komputerowe mają postać rozmowy telefonicznej. Jest to znane jako Inżynieria społeczna Co to jest inżynieria społeczna? [MakeUseOf wyjaśnia]Możesz zainstalować najsilniejszą i najdroższą zaporę ogniową w branży. Możesz edukować pracowników na temat podstawowych procedur bezpieczeństwa i znaczenia wyboru silnych haseł. Możesz nawet zablokować serwerownię - ale jak ... Czytaj więcej w świecie bezpieczeństwa i są rzeczy, które możesz zrobić chroń się przed socjotechniką Jak się chronić przed atakami inżynierii społecznejW zeszłym tygodniu przyjrzeliśmy się niektórym głównym zagrożeniom związanym z inżynierią społeczną, na które Ty, Twoja firma lub pracownicy powinniście zwrócić uwagę. W skrócie, inżynieria społeczna jest podobna do ... Czytaj więcej . Zależy to od tego, czy ofiara nie jest zbyt biegła w obsłudze komputera. Obecne oszustwo to Fałszywa pomoc techniczna Microsoft połączenie. Otrzymujesz telefon od kogoś, kto mówi ci, że Twój komputer wysłał mu wiadomość, że ma problem. Mogą powiedzieć, że są certyfikowanymi technikami Microsoft lub że są partnerami Microsoft. Niektórzy powiedzą, że dzwonią z Microsoft.

Osoba poprosi o zainstalowanie aplikacji. Aplikacja jest backdoorem na twoim komputerze, który pozwala im robić z nim, co chcą. Następnie poprosą cię o ich zapłatę. Jeśli odmówisz, powiedzą, że będą musieli cofnąć pomoc. Kiedy je płacisz, obciążają twoją kartę kredytową oszukańczymi opłatami. Jeśli tak się stanie, mamy pomoc dla Ciebie po padnięciu ofiarą oszustwa pomocy technicznej Co powinieneś zrobić po zakochaniu się w fałszywym oszustwie wsparcia IT?Wyszukaj „fałszywe oszustwo związane z pomocą techniczną”, a zrozumiesz, jak często występuje na całym świecie. Kilka prostych środków ostrożności po zdarzeniu może pomóc ci poczuć się mniej ofiarą. Czytaj więcej .

Wyłudzanie informacji

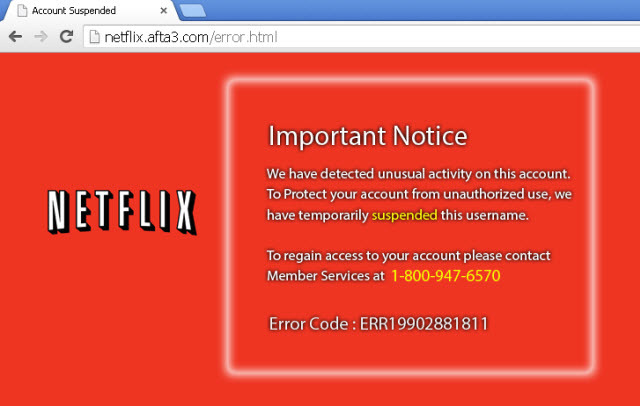

Wyłudzanie informacji to naukowy sposób mówienia o łowieniu - tak jak w przypadku ludzi szukających cennych informacji. Przynęta to komunikat, że musisz zaktualizować dane konta, aby móc dalej korzystać z usługi. Obecnie popularne oszustwo phishingowe oparte jest na Netflix.

W tej wersji oszustwa wiadomość e-mail wymaga zalogowania się na konto Netflix. Następnie kliknij link i wprowadź nazwę użytkownika i hasło do serwisu Netflix. Następnie zostaniesz przekierowany na stronę z informacją, że Twoje konto Netflix zostało zawieszone i musisz zadzwonić pod bezpłatny numer, aby uzyskać pomoc.

Gdy zadzwonisz pod bezpłatny numer, pobierają oni aktualizację Netflix, która jest tylko backdoorem do twojego komputera. Teraz Oszustwo Microsoft Tech Support Co to jest fałszywe wsparcie techniczne i dlaczego nie należy ufać wszystkim, co widzisz w GoogleSiedzisz w domu, pilnując własnego biznesu. Nagle dzwoni telefon. Ty odbierasz, a to Microsoft (lub Norton, Dell lub…). W szczególności jest inżynierem wsparcia i jest zaniepokojony - zaniepokojony ... Czytaj więcej ma miejsce.

Aby zapobiec takim oszustwom, włącz wykrywanie phishingu w przeglądarce. Większość przeglądarek ma włączoną tę funkcję, ale należy to sprawdzić i często aktualizować przeglądarkę.

Jeśli nie masz pewności, czy link jest bezpieczny, istnieją witryny, które Ci pomogą określić, czy link jest bezpieczny czy podejrzany 7 szybkich witryn, które pozwalają sprawdzić, czy link jest bezpiecznyPrzed kliknięciem łącza użyj tych kontrolerów łączy, aby sprawdzić, czy nie prowadzi ono do złośliwego oprogramowania lub innych zagrożeń bezpieczeństwa. Czytaj więcej . Jeśli zostaniesz poproszony o wybranie bezpłatnego numeru, przeszukaj ten numer w sieci. Istnieją witryny poświęcone śledzeniu oszustów telefonicznych i numerów telefonów, których używają. Jeśli chcesz być proaktywnie informowany, śledź witryny, które składają raporty nowe trendy złośliwego oprogramowania takich jak blog MalwareBytes.

Cyberataki IoT

IoT to inicjalizacja tego terminu janternet ofa T.zawiasy Co to jest Internet przedmiotów? Co to jest Internet przedmiotów?Co to jest Internet przedmiotów? Oto wszystko, co musisz o tym wiedzieć, dlaczego jest to tak ekscytujące i jakie jest ryzyko. Czytaj więcej To rozszerzenie Internetu na urządzenia, których większość nie uważa za komputery. To wszystkie urządzenia, z którymi komputer może się połączyć; pamięć masowa podłączona do sieci, drukarki bezprzewodowe, telewizory smart, lodówki, termostaty i żarówki. W Internecie przedmiotów są to teraz wszystkie punkty ataku.

Niedawno przeprowadzono rozproszony atak typu „odmowa usługi” przy użyciu ponad 100 000 urządzeń zdolnych do wysyłania wiadomości e-mail. Większość ludzi nie miała pojęcia, że niektóre z tych urządzeń mogą wysyłać wiadomości e-mail, nie mówiąc już o tym, że ktoś inny może do nich dotrzeć w Internecie. Według Proofpoint, firmy ochroniarskiej, która odkryła tę sytuację, większość wiadomości e-mail została wysłana, „… Przez codzienne gadżety konsumenckie, takie jak zagrożone routery sieci domowej, podłączone centra multimedialne, telewizory i co najmniej jedna lodówka”.

Następujący dokument, „Prezent dla hakerów”jest obowiązkowym obowiązkiem. To tylko 30 minut. Omawia kilka problemów z różnymi urządzeniami podłączonymi do sieci i próbuje rozwiązać problemy z firmami, które stworzyły te produkty.

Co możesz zrobić, aby zapobiec przejęciu swoich rzeczy? Upewnij się że masz solidne zabezpieczenia skonfigurowane na routerze 7 prostych wskazówek, jak zabezpieczyć router i sieć Wi-Fi w kilka minutCzy ktoś wącha i podsłuchuje ruch Wi-Fi, kradnie hasła i numery kart kredytowych? Czy w ogóle wiesz, czy ktoś był? Prawdopodobnie nie, więc zabezpiecz swoją sieć bezprzewodową, wykonując 7 prostych kroków. Czytaj więcej i te inne urządzenia. Czytanie i postępowanie zgodnie z instrukcją również ma duży wpływ na ochronę.

Potencjalnie niechciane aplikacje

P.opcjonalnie Upożądane ZAaplikacje lub PUA, to programy instalowane na komputerze wraz z innymi programami w wyniku oszustwa lub ignorancji. PUA może być oprogramowaniem, które niczego nie skrzywdzi, ale którego tak naprawdę nie chciałeś ani nie potrzebowałeś. Może to być również oprogramowanie, które otwiera komputer dla każdego. Te PUA mogą pochodzić z klikania reklam, które mają wyglądać jak powiadomienia z komputera, lub mogą pochodzić z niedozwolonego instalowania oprogramowania, które chciałeś.

W przypadku reklam czasami są one tak wykonane, że nawet kliknięcie przycisku X aby zamknąć, możesz rozpocząć pobieranie. Sposobem na poradzenie sobie z tym jest zamknięcie ich za pomocą kombinacji klawiszy Alt + F4. To natychmiast zamyka okno.

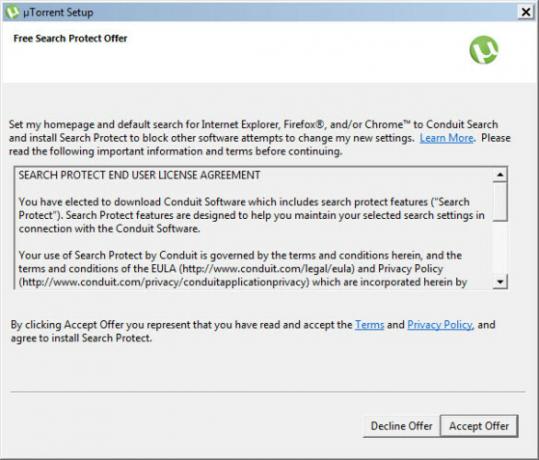

Przykładem instalacji oprogramowania piggybacking jest oprogramowanie Free Search Protect firmy Conduit, które można zainstalować na przykład obok uTorrent. To nie jest złe oprogramowanie, ale prawdopodobnie jest to coś, czego nie chcesz lub nie potrzebujesz. Jednak tak łatwo jest kliknąć przycisk Zaakceptuj ofertę podczas procesu instalacji uTorrent. Zwolnij i poświęć trochę czasu na przeczytanie tego, co klikasz.

Jeśli masz świadomość, że go instalujesz i masz świadomość, że firma, która poprosiła Cię o jego zainstalowanie, stara się zarobić na tym trochę dodatkowej gotówki, niekoniecznie jest to zła rzecz. W przypadku uTorrenta - ukochanego klienta torrentów - ktoś musi płacić rachunki, aby dalej go rozwijać.

Zagrożenia dla smartfonów

Ze względu na stosunkowo nowe smartfony oraz złożoność ich sprzętu i systemów operacyjnych, zagrożenia dla smartfonów mogą być zupełnie nowym artykułem. Istnieją typowe problemy, które dotyczą zarówno laptopów, jak i smartfonów aplikacje uzyskujące dostęp do rzeczy, których tak naprawdę nie potrzebują 4 Zagrożeń bezpieczeństwa smartfona, na które należy zwrócić uwagęWydaje się, że istnieje pewien rodzaj złego samopoczucia wśród użytkowników - zarówno zaawansowanych technologicznie, jak i zwykłych użytkowników - ponieważ ponieważ komputer mieści się w kieszeni, nie może zostać zainfekowany złośliwym oprogramowaniem, trojanami ... Czytaj więcej , dokonywanie zakupów w aplikacji jest zbyt łatwe Jakie są zakupy w aplikacji i jak je wyłączyć? [MakeUseOf wyjaśnia]„Nie mogę w to uwierzyć!” mój kuzyn powiedział mi kiedyś: „ktoś właśnie kupił w aplikacji zakup za 10 USD w telefonie mojej matki, a ona nawet nie wie, o czym mówię!”. Brzmi znajomo? W jaki sposób... Czytaj więcej , dziury w oprogramowaniu umożliwiającym manipulowanie telefonem i tak dalej.

Najnowsze wiadomości są takie, że istnieje opracowany dron lotniczy, który może łatwo ukraść wszystkie informacje, gdy myślisz, że używasz tylko telefonu. Sprawia, że telefon myśli, że łączy się z punktem dostępowym WiFi, z którego korzystał w przeszłości. Gdy twoje dane przez nią przechodzą, dron bierze wszystko, co chce.

Jak więc się przed tym wszystkim zabezpieczyć? Skorzystaj z podstawowych metod opisanych w darmowym eBooku, Uniwersalny przewodnik po zabezpieczeniach komputera Uniwersalny przewodnik po zabezpieczeniach komputeraPocząwszy od trojanów, robaków, phisherów i aptek, sieć jest pełna zagrożeń. Zapewnienie bezpieczeństwa wymaga nie tylko odpowiedniego oprogramowania, ale także zrozumienia, na jakie zagrożenia należy zwracać uwagę. Czytaj więcej . Wykonaj te same kroki, które zrobiłbyś, gdybyś był bankowość za pomocą telefonu 5 istotnych wskazówek bezpieczeństwa dla inteligentniejszej bankowości na smartfonyPonieważ smartfony stały się bardziej wydajne, wiele osób zaczęło używać ich jako narzędzia bankowego, a logowanie do konta bankowego w podróży jest znacznie łatwiejsze i szybsze za pośrednictwem danych mobilnych niż jakikolwiek ... Czytaj więcej i szyfruj dane swojego smartfona Jak szyfrować dane na smartfonieW związku ze skandalem Prism-Verizon rzekomo wydarzyło się to, że Narodowa Agencja Bezpieczeństwa Stanów Zjednoczonych (NSA) zajmowała się eksploracją danych. Oznacza to, że przeglądali rejestry połączeń ... Czytaj więcej .

Na wynos

Fakt, że teraz wiesz te rzeczy, jest dobry. Wiesz, że są tam źli faceci, ale wiesz też, że są tam dobrzy ludzie, którzy ci pomagają. Nauczyłeś się nieco więcej i to dobrze. Zwolnij i zacznij uważać. Nie zniechęcaj się. być zachęcanym i mieć moc.

Mając ponad 20 lat doświadczenia w branży IT, szkoleniach i branżach technicznych, pragnę dzielić się tym, czego się nauczyłem, z kimkolwiek innym, kto chce się uczyć. Staram się wykonywać najlepszą możliwą pracę w najlepszy możliwy sposób i z odrobiną humoru.