Reklama

Wszyscy kusili nas do korzystania z publicznego Wi-Fi: jest bezpłatny, oszczędza Twój limit danych i zawsze pomaga przyspieszyć ładowanie.

Możesz polubić publiczne Wi-Fi - ale hakerzy też.

Oto tylko kilka sposobów, w jakie cyberprzestępcy mogą uzyskać dostęp do twoich prywatnych danych i potencjalnie ukraść twoją tożsamość i co możesz zrobić, aby się chronić.

1. Ataki typu man-in-the-middle

Termin technologiczny, man-in-the-middle (MITM) Co to jest atak man-in-the-Middle? Wyjaśnienie żargonu bezpieczeństwaJeśli słyszałeś o atakach typu „man-in-the-middle”, ale nie jesteś pewien, co to oznacza, ten artykuł jest dla Ciebie. Czytaj więcej to atak polegający na tym, że strona trzecia przechwytuje komunikację między dwoma uczestnikami. Zamiast danych udostępnianych bezpośrednio między serwerem a klientem, łącze to jest przerywane przez inny element. Nieproszony porywacz następnie przedstawia własną wersję strony do wyświetlenia, dodając własne wiadomości.

wprowadź hasło, które ma 8 znaków lub mniej pic.twitter.com/ICtuHwR1uw

- Zach Leatherman (@zachleat) 20 września 2016 r

Każdy, kto korzysta z publicznego Wi-Fi, jest szczególnie podatny na atak MITM. Ponieważ przesyłane informacje są zasadniczo niezaszyfrowane, nie jest to tylko hotspot, który jest publiczny - to także twoje dane. Równie dobrze możesz wykrzyczeć swoje dane. Zaatakowany router może stosunkowo łatwo odkurzyć wiele osobistych materiałów: na przykład dostanie się do wiadomości e-mail daje hakerom dostęp do nazw użytkowników, haseł i prywatnych wiadomości, i wiele innych 6 sposobów, w jaki oszuści mogą wykorzystać Twój adres e-mailCo się stanie, gdy oszust włamie się na twoje konto e-mail? Mogą wykorzystać Twoją reputację, konta finansowe i wiele więcej. Czytaj więcej !

Najbardziej niepokojące jest to, że korzystasz z bankowości internetowej lub wymieniasz szczegóły płatności za pośrednictwem wiadomości e-mail lub wiadomości błyskawicznych.

Co możesz zrobić? Nie wprowadzaj żadnych danych, jeśli zobaczysz powiadomienie, że witryna może nie być oryginalna. Nawet jeśli jesteś zdesperowany. Poświadczenia witryny są sprawdzane za pomocą certyfikatów SSL / TSL Co to jest certyfikat SSL i czy go potrzebujesz?Przeglądanie Internetu może być przerażające, gdy w grę wchodzą dane osobowe. Czytaj więcej , więc poważnie podchodź do ostrzeżeń o autentyczności.

Publiczne Wi-Fi może nie być szyfrowane, ale firmy e-commerce, takie jak PayPal, eBay i Amazon, stosują własne techniki szyfrowania. (W rzeczywistości większość głównych witryn żądających hasła używa szyfrowania.) Możesz to sprawdzić, sprawdzając adres URL. Jeśli to adres HTTPS Co to jest HTTPS i jak włączyć bezpieczne połączenia domyślnieObawy związane z bezpieczeństwem rozprzestrzeniają się na szeroką skalę i dotarły na pierwszy plan większości. Terminy takie jak antywirus lub zapora ogniowa nie są już dziwnym słownictwem i są nie tylko zrozumiałe, ale również używane przez ... Czytaj więcej - to dodatkowe „S” oznacza „Bezpieczne” - istnieje pewien poziom szyfrowania. Wtyczka jak HTTPS wszędzie zmusi twoją przeglądarkę do domyślnych szyfrowanych transmisji, jeśli są dostępne.

2. Fałszywe połączenia Wi-Fi

Ta odmiana ataku MITM jest również znana jako „Evil Twin”. Ta technika przechwytuje dane w tranzycie, ale omija wszelkie systemy bezpieczeństwa, które może mieć publiczny hotspot Wi-Fi.

Kilka lat temu, Doktor Kto pokazał niebezpieczeństwa technologii, w szczególności problemy spowodowane połączeniem ze złośliwym routerem. W takim przypadku użytkownicy zostali zintegrowani z obcą inteligencją - co jest mało prawdopodobne. Ale w rzeczywistości ofiary mogą przekazywać wszystkie swoje prywatne informacje, tylko dlatego, że zostali oszukani, aby dołączyć do niewłaściwej sieci.

Skonfigurowanie fałszywego punktu dostępu (AP) jest dość łatwe i jest warte wysiłku dla cyberprzestępców. Mogą używać dowolnego urządzenia z dostępem do Internetu, w tym smartfona, do skonfigurowania punktu dostępu o tej samej nazwie co prawdziwy hotspot. Wszelkie przesyłane dane wysłane po dołączeniu do fałszywej sieci przechodzą przez hakera.

Co możesz zrobić? Jest kilka wskazówek, o których warto pamiętać jak rozpoznać publiczną sieć Wi-Fi „Evil Twin”. Bądź podejrzliwy, jeśli zobaczysz dwa połączenia sieciowe o podobnej nazwie. Jeśli są w powiązanym sklepie lub restauracji, porozmawiaj z tamtejszym personelem. Podobnie, zarządzaj alertami, jeśli jesteś w pracy i zauważysz fałszywy AP.

Nowe przepisy UE określają bezpłatne publiczne Wi-Fi dla każdego miasta za pośrednictwem @ExtremeTechpic.twitter.com/eACNfdVBLM

- F-Secure FREEDOME VPN (@FreedomeVPN) 21 września 2016 r

Zawsze zalecamy korzystanie z wirtualna sieć prywatna (VPN) Jaka jest definicja wirtualnej sieci prywatnejWirtualne sieci prywatne są teraz ważniejsze niż kiedykolwiek wcześniej. Ale czy wiesz czym one są? Oto, co musisz wiedzieć. Czytaj więcej . Ustanawia to poziom szyfrowania między użytkownikiem końcowym a witryną, więc potencjalne przechwycone dane są nieczytelne dla hakera bez prawidłowego klucza deszyfrowania. Ty masz wiele powodów, aby korzystać z VPN 8 przypadków, w których nie korzystałeś z VPN, ale powinieneś był: lista kontrolna VPNJeśli nie rozważałeś jeszcze subskrypcji VPN w celu zabezpieczenia swojej prywatności, teraz jest czas. Czytaj więcej , a na pewno jednym z nich jest zwalczanie ataków MITM w ich niezliczonych formach.

3. Wąchanie pakietów

To zabawne imię, ale faktyczna praktyka „wąchania pakietów” jest daleka od śmiechu. Ta metoda umożliwia hakerowi uzyskanie informacji w powietrzu, a następnie ich analizę z własną prędkością.

Jest to stosunkowo proste, aw niektórych przypadkach nawet nielegalne. Poważnie. David Maimon, adiunkt na University of Maryland, badał niebezpieczeństwa związane z korzystaniem z publicznej sieci Wi-Fi i powiedział:

Kiedy zaczynaliśmy, musieliśmy uzyskać zgodę, a zespół prawny w Maryland sprawdził, czy węszenie jest w porządku i czy nie można znaleźć żadnego prawa uniemożliwiającego wąchanie. Banery przed zalogowaniem się do publicznej sieci Wi-Fi, w której akceptujesz warunki użytkowania, czasem wyraźnie wspominają nie możesz wąchać, co powoduje, że jest to nielegalne, ale jeśli nie ma banera, nie jest to nielegalne wszystko.

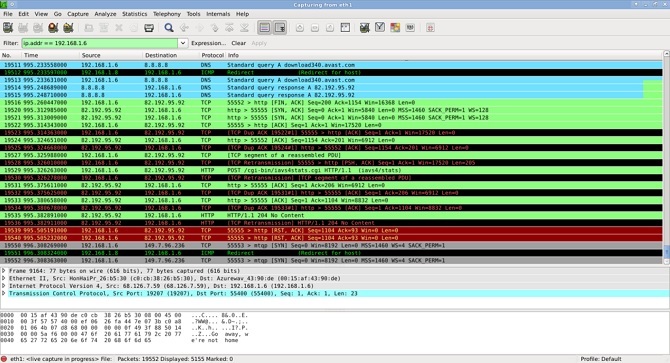

Urządzenie przesyła pakiet danych przez niezaszyfrowaną sieć, którą następnie można odczytać za pomocą bezpłatnego oprogramowania, takiego jak Wireshark. Zgadza się: jest bezpłatny. Spójrz online, a zobaczysz nawet przewodniki „jak to zrobić”, które nauczy Cię korzystania z Wireshark. Dlaczego? Ponieważ jest to przydatne narzędzie do analizy ruchu w sieci, w tym - o ironio - do znajdowania cyberprzestępców i słabych punktów, które wymagają łatania.

Niemniej jednak hakerzy mogą uzyskać mnóstwo danych, a następnie w wolnym czasie skanować je w poszukiwaniu ważnych informacji, takich jak hasła.

Co możesz zrobić? Ponownie musisz polegać na silnym szyfrowaniu, dlatego zalecamy VPN. Jeśli nie jesteś tego pewien, upewnij się, że witryny wymagające prywatnych informacji korzystają z certyfikatów SSL / TSL (więc poszukaj HTTPS).

4. Sidejacking (Session Hijacking)

Sidejacking polega na uzyskiwaniu informacji poprzez wąchanie pakietów. Zamiast wykorzystywać te dane z mocą wsteczną, haker wykorzystuje je na miejscu. Co gorsza, omija niektóre stopnie szyfrowania!

Ostrzeżenie przed darmowym Wi-Fi „sidejacking” od BBB: niektóre fałszywe sieci używają ogólnych nazw, takich jak coffee_shop1, aby Cię oszukać, ukraść informacje # liveonk2

- Kerry Tomlinson (@KerryTNews) 25 czerwca 2014 r

Dane do logowania są zazwyczaj wysyłane przez zaszyfrowaną sieć (miejmy nadzieję) i weryfikowane przy użyciu informacji o koncie przechowywanych przez stronę internetową. To odpowiada za pomocą plików cookie wysłanych na twoje urządzenie. Ale to ostatnie nie zawsze jest szyfrowane - haker może przejąć twoją sesję i uzyskać dostęp do kont prywatnych, na które jesteś zalogowany.

Podczas gdy cyberprzestępcy nie mogą odczytać Twojego hasła poprzez sidejacking, mogą pobierać złośliwe oprogramowanie, które uzyskiwałoby takie dane, nawet Skype. Ponadto mogą uzyskać wiele informacji, aby ukraść Twoją tożsamość. Wiele danych można wywnioskować tylko z obecności na Facebooku!

Publiczne punkty aktywne są szczególnie atrakcyjne dla tego hacka, ponieważ zazwyczaj jest duży odsetek użytkowników z otwartymi sesjami. Rozszerzenie do Firefoxa, Pokazano Firesheep jak łatwo można wykonać sidejacking, zmuszając Facebooka i Twittera do żądania HTTPS podczas logowania.

Widziałem, że „IsThisTheKrustyKrab?” Czy nazwa wifi…

Zgadnij hasło „NoThisIsPatrick”

Aktualny stan: pic.twitter.com/QSWxmZjdsb- Jack Peterman? (@JackPetermann) 24 września 2016 r

Co możesz zrobić? Ponownie, HTTPS oferuje dobry poziom szyfrowania, więc jeśli naprawdę musisz wejść na strony wymagające danych osobowych, zrób to za pośrednictwem tego bezpiecznego połączenia. Podobnie VPN powinien walczyć z bocznym atakiem.

Jako dodatkowy środek bezpieczeństwa upewnij się, że zawsze wylogowujesz się, gdy opuszczasz punkt dostępu, lub ryzykuj, że haker będzie nadal korzystać z Twojej sesji. Za pomocą Facebooka możesz przynajmniej sprawdzić lokalizacje, w których jesteś zalogowany, i wylogować się zdalnie.

5. Surfowanie na ramionach

Może się to wydawać oczywiste, ale często zapominamy o tego rodzaju prostych środkach bezpieczeństwa.

Ilekroć korzystasz z bankomatu, powinieneś sprawdzić otoczenie, upewniając się nikt nie zagląda po wprowadzeniu kodu PIN W jaki sposób oszuści mogą korzystać z bankomatów, aby się oczyścićTen bankomat w ścianie lokalnego banku może wyglądać na łatwy sposób na zdobycie gotówki, ale musisz upewnić się, że oszuści nie dotrą tam wcześniej. Czytaj więcej .

Jest to również niebezpieczne, jeśli chodzi o publiczne Wi-Fi. Jeśli podczas odwiedzania witryn prywatnych krąży jedna lub więcej osób, zachowaj ostrożność. Nie przesyłaj niczego osobistego, takiego jak hasło. To bardzo podstawowe oszustwo, ale z pewnością nadal działa dla hustlerów i hakerów.

„Naramiennik” może nawet nie być za tobą: wystarczy obserwować, co piszesz dać przestępcom coś do pracy 10 najbardziej znanych i najlepszych hakerów na świecie (i ich fascynujące historie)Hakerzy w białych kapeluszach a hakerzy w czarnych kapeluszach. Oto najlepsi i najbardziej znani hakerzy w historii oraz to, co robią dzisiaj. Czytaj więcej .

Co możesz zrobić? Bądź czujny. Dowiedz się, kto jest wokół ciebie. Czasami może pomóc odrobina paranoi. Jeśli nie masz pewności co do osób wokół ciebie, nie idź na nic prywatnego.

Nie lekceważ znaczenia tego, co wypełniasz lub czytasz: informacje medyczne mogą być przydatne dla złodziei tożsamości 5 powodów, dla których rośnie kradzież tożsamości medycznejOszuści chcą twoich danych osobowych i informacji o koncie bankowym - ale czy wiesz, że twoja dokumentacja medyczna również ich interesuje? Dowiedz się, co możesz z tym zrobić. Czytaj więcej , na przykład. Jeśli jest to dokument lub strona internetowa, której nie chciałbyś widzieć nikt inny, podejmij środki ostrożności, aby powstrzymać to samo.

Inną opcją jest zakup ekranu prywatności - który ogranicza liczbę osób, które mogą zobaczyć, co znajduje się na ekranie - lub naprawdę stwórzcie je sam Trzymaj się z dala od płaczących oczu za pomocą ekranu prywatności komputeraCzy twoi współpracownicy zwracają zbyt dużą uwagę na Twój wyświetlacz? Ekran prywatności może pomóc - oto twoje opcje. Czytaj więcej !

Powiedz mi więcej o VPNach!

Podstawowym problemem związanym z publicznym Wi-Fi jest brak szyfrowania. Wyżej wymienione sieci VPN szyfrują Twoje dane osobowe, więc bez prawidłowego klucza deszyfrowania nie można ich odczytać (w większości przypadków w każdym razie). Jeśli regularnie korzystasz z hotspotów, korzystanie z VPN jest niezbędne.

Na szczęście znajdziesz sporo całkowicie darmowe VPN 8 Całkowicie darmowe usługi VPN w celu ochrony Twojej prywatnościDarmowe VPN z nieograniczoną ilością danych nie istnieją, chyba że są oszustwem. Oto najlepsze rzeczywiście darmowe VPN, które możesz bezpiecznie wypróbować. Czytaj więcej , zarówno do laptopów, jak i urządzeń takich jak smartfony. Opera rozszerzyła swoją usługę VPN z systemów Windows i Mac na telefony z Androidem lub na przykład ciebie może korzystać z wtyczek w Chrome 10 najlepszych darmowych rozszerzeń VPN dla Google ChromeOto najlepsze bezpłatne rozszerzenia VPN dla Chrome do blokowania trackerów, omijania blokowania regionu i wiele innych. Czytaj więcej . Jeśli prowadzisz większość swojej prywatnej działalności na smartfonie, sprawdź te aplikacje na Androida 5 najlepszych VPN dla AndroidaPotrzebujesz VPN na swoje urządzenie z Androidem? Oto najlepsze VPN dla Androida i jak zacząć z nimi korzystać. Czytaj więcej lub te Usługi VPN na iPhonie lub iPadzie 2 bezpłatne usługi VPN do bezpiecznego przeglądania na urządzeniu z systemem iOS Czytaj więcej .

Zdecydowana większość z nas korzysta z publicznego Wi-Fi, ale musimy być bardziej ostrożni, a VPN są kluczowe dla arsenału świadomego bezpieczeństwa. To także dobry pomysł uniemożliwić automatyczne łączenie się urządzeń z otwartymi sieciami Wi-Fi Bądź bezpieczny! Jak zapobiec automatycznemu łączeniu się urządzeń z sieciami Wi-FiAutomatyczne łączenie z sieciami bezprzewodowymi oszczędza czas, ale może stanowić zagrożenie bezpieczeństwa. Czas przestać automatycznie łączyć się z Wi-Fi! Czytaj więcej .

Kiedy nie ogląda telewizji, nie czyta książek „n” Marvela, słucha Zabójców i ma obsesję na punkcie pomysłów na scenariusz, Philip Bates udaje, że jest niezależnym pisarzem. Lubi kolekcjonować wszystko.