Reklama

DRM jest szkodliwy dla naszego bezpieczeństwa. W najlepszym razie jest to zło konieczne - i prawdopodobnie nie jest konieczne i nie jest warte kompromisu. Oto, w jaki sposób DRM i przepisy, które go chronią, czynią nasze komputery mniej bezpiecznymi i kryminalizują mówienie nam o problemach.

DRM może otwierać otwory bezpieczeństwa

Cyfrowe zarządzanie prawami (DRM) Co to jest DRM i dlaczego istnieje, jeśli jest tak zły? [MakeUseOf wyjaśnia]Digital Rights Management to najnowsza ewolucja ochrony przed kopiowaniem. To obecnie największa przyczyna frustracji użytkowników, ale czy jest uzasadniona? Czy DRM jest złem koniecznym w erze cyfrowej, czy może jest wzorem ... Czytaj więcej sam może być niepewny. DRM jest implementowany wraz z oprogramowaniem, a to oprogramowanie wymaga głębokich uprawnień do systemu operacyjnego, aby mogło zatrzymać normalne funkcje systemu operacyjnego.

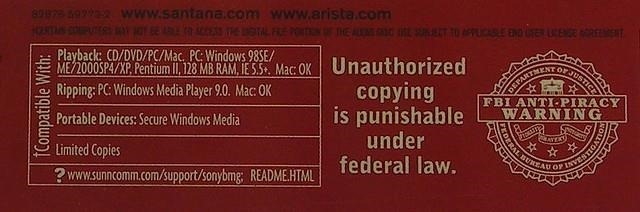

Rootkit Sony BMG CD do ochrony przed kopiowaniem - po raz pierwszy wydany w 2005 roku - jest doskonałą burzą problemów związanych z bezpieczeństwem DRM.

Rootkit Sony został fabrycznie zainstalowany na różnych płytach CD audio. Po włożeniu dysku CD do komputera, Dysk CD użyje funkcji AutoRun w systemie Windows do automatycznego uruchomienia programu instalującego rootkit XCP na twoim komputerze komputer. To oprogramowanie DRM zostało zaprojektowane w celu zakłócania kopiowania lub zgrywania płyt CD. Rootkit XCP zagłębił się głęboko w system operacyjny, instalując się po cichu, nie dając możliwości jego odinstalowania, zużywania nadmiernych zasobów systemowych i potencjalnie awarii komputera. Umowa EULA firmy Sony nawet nie wspomniała o tym rootkicie w drobnym druku, co pokazuje jak bezcelowe są EULA 8 absurdalnych klauzul EULA, na które już się zgodziłeśOto niektóre z najbardziej absurdalnych warunków zawartych w umowach EULA dotyczących popularnych usług. Być może już się na nie zgodziłeś! Czytaj więcej .

Co gorsza, rootkit XCP otworzył luki bezpieczeństwa w systemie. Rootkit ukrył wszystkie nazwy plików zaczynające się od „$ sys $” w systemie operacyjnym. Złośliwe oprogramowanie - takie jak trojan Breplibot - zaczął to wykorzystywać, aby się ukryć i łatwiej infekować systemy z zainstalowanym DRM firmy Sony.

To nie jest tylko jeden izolowany przykład. W 2012 roku oprogramowanie uPlay firmy Ubisoft zawierało nieprzyjemną lukę w zabezpieczeniach wtyczka do przeglądarki Wtyczki do przeglądarek - jeden z największych problemów bezpieczeństwa w sieci dzisiaj [Opinia]Przeglądarki internetowe stały się znacznie bezpieczniejsze i bardziej odporne na ataki na przestrzeni lat. Dużym problemem bezpieczeństwa przeglądarki są obecnie wtyczki do przeglądarek. Nie mam na myśli rozszerzeń, które instalujesz w przeglądarce ... Czytaj więcej który pozwoliłby stronom internetowym na zagranie komputerom z uruchomionym uPlay. uPlay jest obowiązkowy do uruchamiania i uwierzytelniania gier Ubisoft online. To nie był rootkit - tylko „Naprawdę zły kod” w oprogramowaniu DRM, które otworzyło wielką dziurę.

Przepisy chroniące DRM kryminalizują badania nad bezpieczeństwem

Przepisy chroniące DRM mogą kryminalizować badania nad bezpieczeństwem i uniemożliwić nam nawet uzyskanie wiedzy na temat problemów. Na przykład w USA Digital Millennium Copyright Act (DMCA) zabrania obchodzenia środków kontroli dostępu. Co to jest ustawa o prawie autorskim w zakresie mediów cyfrowych? Czytaj więcej Istnieją pewne wąskie wyjątki dotyczące badań nad bezpieczeństwem, ale prawo zasadniczo kryminalizuje większość obchodów, które nie podlegają tym wąskim środkom. Są to tego samego rodzaju prawa, które kryminalizują łamanie więzienia i rootowanie telefonów, tabletów i innych urządzeń Czy nielegalne jest zrootowanie Androida lub Jailbreak na iPhonie?Niezależnie od tego, czy rootujesz telefony z Androidem, czy jailbreak iPhone'a, usuwasz ograniczenia, które producent lub operator komórkowy wprowadził na posiadane urządzenie - ale czy to jest legalne? Czytaj więcej .

Te prawa i związane z nimi zagrożenia tworzą mrożące krew w żyłach środowisko. Zachęca się badaczy zajmujących się bezpieczeństwem do milczenia na temat znanych luk, zamiast ich ujawniania, ponieważ ujawnienie ich może być nielegalne.

Tak właśnie stało się podczas fiasku rootkitów Sony DRM. Tak jak Cory Doctorow zwraca uwagę:

„… Kiedy rozeszła się wiadomość, że Sony BMG zainfekowało miliony komputerów nielegalnym rootkitem, aby zatrzymać (legalne) zgrywanie płyt CD, badacze bezpieczeństwa podeszli do ujawnienia, że wiedzieli o rootkicie, ale bali się cokolwiek powiedzieć to."

ZA Ankieta Sophos stwierdził, że 98% użytkowników komputerów biznesowych uważa, że rootkit Sony DRM stanowi zagrożenie dla bezpieczeństwa. Prawo nie powinno uciszać badaczy bezpieczeństwa, którzy mogliby nas informować o tak poważnych problemach z bezpieczeństwem.

Ze względu na DMCA odinstalowanie rootkita Sony ze swoich komputerów mogło być nielegalne. W końcu byłoby to obejście DRM.

DRM zmniejsza kontrolę nad własnym komputerem

Masz kontrolę nad własnym komputerem - to podstawowy problem, który DRM próbuje rozwiązać. Kiedy usiądziesz z komputerem PC ogólnego przeznaczenia, masz pełną kontrolę nad tym, co dzieje się na twoim komputerze. Oznacza to, że możesz w jakiś sposób naruszyć prawa autorskie - nagrać strumień wideo Netflix, skopiować płytę audio CD lub pobrać pliki bez zgody właściciela praw autorskich.

Danie producentowi takiej kontroli oznacza, że rezygnujemy z możliwości faktycznego kontrolowania własnych urządzeń i ochrony ich na inne sposoby. Na przykład dlatego musisz zrootować Androida, aby zainstalować wiele rodzajów oprogramowania zabezpieczającego - aplikacje do śledzenia urządzeń, które pozostają po przywróceniu ustawień fabrycznych Czy Twój telefon z Androidem został zgubiony lub skradziony? To jest to, co możesz zrobićIstnieje wiele dobrych opcji zdalnego lokalizowania skradzionego telefonu, nawet jeśli nigdy nie skonfigurowałeś niczego przed zgubieniem telefonu. Czytaj więcej , zapory ogniowe, które kontrolują, które aplikacje mogą uzyskać dostęp do sieci Avast! Wprowadza bezpłatną aplikację Mobile Security dla systemu Android 2.1+ [Wiadomości]Istnieje wiele bezpłatnych mobilnych aplikacji zabezpieczających dla systemu Android. Rynek wydaje się wypełniony po brzegi. Trudno jednak powiedzieć, czy są godne zaufania, ponieważ często są rozwijane przez ... Czytaj więcej , i menedżerowie uprawnień Jak działają uprawnienia aplikacji na Androida i dlaczego warto się tym przejmowaćAndroid zmusza aplikacje do deklarowania wymaganych uprawnień podczas ich instalowania. Możesz chronić swoją prywatność, bezpieczeństwo i rachunki za telefon komórkowy, zwracając uwagę na uprawnienia podczas instalowania aplikacji - chociaż wielu użytkowników ... Czytaj więcej które kontrolują, co aplikacje mogą i nie mogą robić na twoim urządzeniu. Wszystkie wymagają rootowania, aby zainstalować, ponieważ muszą ominąć ograniczenia dotyczące tego, co możesz, a czego nie możesz zrobić na swoim urządzeniu.

Wskazaliśmy to wcześniej - nasze urządzenia komputerowe stają się coraz bardziej zablokowane Wygoda przed wolnością: jak firmy technologiczne powoli cię łapią [Opinia]Komputery były kiedyś pod naszą kontrolą. Mogliśmy uruchomić na nich dowolne oprogramowanie, a firmy produkujące komputer nie miały nic do powiedzenia. Obecnie coraz częściej zamykane są komputery. Apple i Microsoft ... Czytaj więcej . Cory Doctorow wyjaśnia bitwę, w której stoimy „Nadchodząca wojna z komputerami ogólnego przeznaczenia”:

„Dziś mamy działy marketingu, które mówią takie rzeczy, jak:„ nie potrzebujemy komputerów, potrzebujemy urządzeń. Zrób ze mnie komputer, na którym nie można uruchomić każdego programu, tylko program, który wykonuje to specjalistyczne zadanie, takie jak przesyłanie strumieniowe audio lub routing pakietów lub granie w gry Xbox i upewnij się, że nie uruchamia programów, które nie zostały przeze mnie autoryzowane, które mogłyby podważyć nasz zyski ”.

…

Nie wiemy, jak zbudować komputer ogólnego przeznaczenia, który jest w stanie uruchomić dowolny program z wyjątkiem w przypadku niektórych programów, których nie lubimy, jest zabronione przez prawo lub które tracą nam pieniądze. Najbliższe nam przybliżenie to komputer z oprogramowaniem szpiegującym: komputer, na którym jest zdalny strony ustalają zasady bez wiedzy użytkownika komputera lub w sprawie sprzeciwu komputera właściciel. Cyfrowe zarządzanie prawami zawsze łączy się ze złośliwym oprogramowaniem. ”

Spójrzmy prawdzie w oczy - DRM jest szkodliwy. Co gorsza, tak naprawdę nie przestaje kopiować - po prostu obserwuj cały nieautoryzowany proces pobierania plików. Musimy zdać sobie sprawę z problemów i zdać sobie sprawę, że korzystanie z DRM jest kompromisowe. Jeśli będziemy korzystać z DRM, powinniśmy przynajmniej chronić badaczy bezpieczeństwa, aby mogli nam powiedzieć, kiedy używamy oprogramowania DRM, które zagraża naszym komputerom!

Źródło zdjęcia: YayAdrian na Flickr, Ian Muttoo na Flickr, Lordcolus na Flickr, Shutterstock

Chris Hoffman jest blogerem technologicznym i uzależnionym od technologii, mieszkającym w Eugene w stanie Oregon.