Aplikacje mobilne stały się jednym z najczęstszych sposobów uzyskiwania przez cyberprzestępców dostępu do urządzeń i wysysania danych użytkowników.

Wraz ze wzrostem popularności aplikacji mobilnych hakerzy wypracowali różne metody ich wykorzystywania i powodowania zagrożeń. Zagrożenia te mogą skutkować kradzieżą Twojej tożsamości, naruszeniem bezpieczeństwa Twoich danych lub jednym i drugim.

Jeśli tworzysz aplikację mobilną lub po prostu często z niej korzystasz, ważne jest, aby zdawać sobie sprawę z tych zagrożeń i podjąć kroki w celu ochrony przed nimi.

1. Ataki złośliwego oprogramowania

Złośliwe oprogramowanie to złośliwy kod, który może zainfekować Twoje urządzenie lub aplikację mobilną i wykraść Twoje dane osobowe. Może rozprzestrzeniać się za pośrednictwem linków, plików do pobrania, a nawet z innych aplikacji. Cyberprzestępcy zawsze szukają najłatwiejszych sposobów rozprzestrzeniania szkodliwego oprogramowania wśród większej grupy ludzi. Dlatego aplikacje mobilne są ich głównym celem, ponieważ miliony osób codziennie je pobierają i używają.

Ale w jaki sposób cyberprzestępcy rozprzestrzeniają złośliwe oprogramowanie za pośrednictwem aplikacji mobilnych? Zwykle przesyłają aplikację ze złośliwym kodem lub wprowadzają złośliwy kod do już istniejącej. Poza tym wykorzystują popularną nazwę aplikacji i tworzą jej dokładną replikę ze złośliwym kodem.

2. Wyciek danych

Wyciek danych to nieautoryzowany transfer danych, który ma miejsce, gdy aplikacja nie ma odpowiednich środków bezpieczeństwa. Załóżmy na przykład, że użytkownik wprowadza poufne informacje, takie jak numer karty kredytowej lub numer ubezpieczenia społecznego, w aplikacji o nieodpowiednich zabezpieczeniach. W takim przypadku może zostać skradziony i wykorzystany do złośliwych celów.

Ten rodzaj zagrożenia bezpieczeństwa jest często spowodowany złymi praktykami kodowania, przestarzałymi składnikami oprogramowania lub niezaszyfrowanym przechowywaniem danych.

Twoja aplikacja mobilna ma chronić Twoje dane, ale jeśli nie jest odpowiednio zabezpieczona, Twoje dane mogą zostać ujawnione. Cyberprzestępcy mogą łatwo uzyskać dostęp do bazy danych Twojej aplikacji i wykraść wszelkie przechowywane przez Ciebie poufne informacje. Wyciek danych może się również zdarzyć, gdy aplikacja nie jest już używana lub została usunięta, ale dane nadal pozostają dostępne.

3. Niebezpieczne interfejsy API innych firm

Interfejsy programowania aplikacji (API) umożliwiają aplikacjom komunikowanie się i udostępnianie danych między sobą. Interfejsy API innych firm to usługi, które można zintegrować z aplikacją mobilną w celu zapewnienia dodatkowej funkcjonalności.

Są również głównym źródłem luk w zabezpieczeniach, ponieważ zapewniają dostęp do poufnych danych, które mogą być łatwo wykorzystane przez hakerów.

Upewnij się, że interfejsy API innych firm, z których korzysta Twoja aplikacja, są bezpieczne. Powinieneś również zweryfikować środki bezpieczeństwa interfejsów API i upewnić się, że mają one bezpieczny system uwierzytelniania.

4. Niepewne uwierzytelnianie

Niepewne uwierzytelnianie ma miejsce, gdy Twoja aplikacja nie wymaga od użytkowników wprowadzenia bezpiecznego hasła. Ułatwia to hakerom uzyskanie dostępu do Twojej aplikacji, ponieważ nie muszą łamać skomplikowanych haseł. Chociaż nie jest ważne wdrażanie uwierzytelniania dla każdej aplikacji, jest to niezbędne dla tych, które przetwarzają wrażliwe dane, takie jak aplikacje bankowe, aplikacje społecznościowe i podobne.

Jeśli Twoja aplikacja wymaga uwierzytelniania, upewnij się, że ma silne zasady dotyczące haseł i użyj również uwierzytelniania dwuskładnikowego. Pomoże to chronić Twoją aplikację przed nieautoryzowanym dostępem.

5. Słabe szyfrowanie

Szyfrowanie to proces szyfrowania danych w taki sposób, że są one nieczytelne i nie można ich odszyfrować bez klucza. Bez odpowiedniego szyfrowania Twoje dane są podatne na ataki i mogą być łatwo dostępne dla hakerów. Wielu twórców aplikacji popełnia błąd, niewłaściwie szyfrując swoje dane, co może prowadzić do poważnych zagrożeń bezpieczeństwa.

Ważne jest, aby upewnić się, że Twoja aplikacja używa szyfrowania poprawnie i bezpiecznie. Obejmuje to używanie silnych algorytmów do szyfrowania, używanie bezpiecznych protokołów do komunikacji i właściwe przechowywanie kluczy szyfrujących.

6. Niezałatane luki w zabezpieczeniach

Luki w zabezpieczeniach to słabe punkty w kodzie, które umożliwiają hakerom dostęp do poufnych danych lub przejęcie kontroli nad aplikacją. Niezałatane luki w zabezpieczeniach to te, które zostały zidentyfikowane przez badaczy bezpieczeństwa, ale programiści jeszcze ich nie załatali. Aplikacje mobilne, zwłaszcza te ze złożonym kodem, mogą zawierać liczne luki, które mogą być łatwo wykorzystane przez cyberprzestępców. Luki te mogą prowadzić do innych zagrożeń, takich jak wyciek danych i infekcja złośliwym oprogramowaniem.

Regularnie aktualizuj swoją aplikację najnowszymi poprawkami usuwającymi zidentyfikowane luki w zabezpieczeniach. Dzięki temu Twoja aplikacja będzie bezpieczna i chroniona przed hakerami.

7. Rootowanie lub jailbreak

Rootowanie lub jailbreaking, czyli proces uzyskiwania uprawnień administratora do systemu operacyjnego urządzenia, może prowadzić do poważnych zagrożeń bezpieczeństwa. Wynika to z faktu, że dostęp do konta root może być wykorzystany do ominięcia środków bezpieczeństwa aplikacji i umożliwienia uruchomienia złośliwego kodu na urządzeniu. Może również zapewnić hakerom nieograniczony dostęp do wrażliwych danych przechowywanych w pamięci urządzenia.

Zwykle użytkownicy smartfonów rootują lub jailbreakują swoje urządzenia, aby uzyskać dostęp do dodatkowych funkcji i funkcjonalności, ale należy tego unikać, ponieważ może to spowodować otwarcie całego szeregu zagrożeń bezpieczeństwa.

8. Niebezpieczne połączenia sieciowe

Gdy aplikacja komunikuje się z serwerem, ważne jest, aby połączenie między nimi było bezpieczne. Oznacza to, że wszystkie wysyłane i odbierane dane powinny być szyfrowane, aby hakerzy nie mogli uzyskać do nich dostępu ani ich modyfikować. Wiele aplikacji popełnia błąd, nie zabezpieczając odpowiednio swoich połączeń sieciowych, co może prowadzić do wycieku danych i innych zagrożeń bezpieczeństwa.

Sprawdź, czy Twoja aplikacja używa bezpiecznych protokołów do komunikacji i szyfrowania w celu ochrony danych, które wysyła i odbiera.

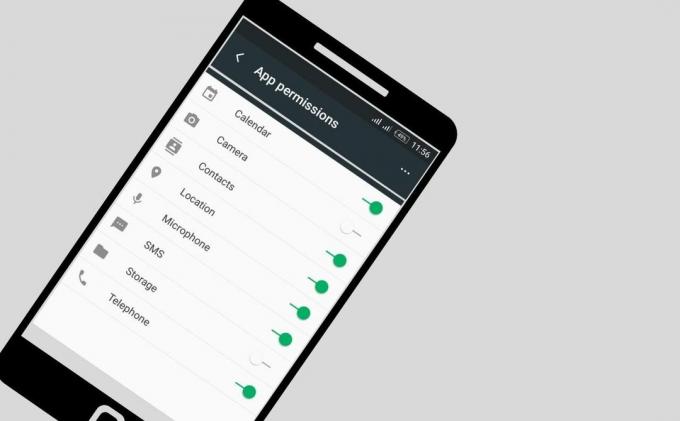

9. Aplikacje z nadmiernymi uprawnieniami

Aplikacje z nadrzędnymi uprawnieniami to te, które proszą o więcej uprawnień niż wymagają. Niektórzy programiści mają tendencję do tworzenia aplikacji, które proszą o zbyt wiele uprawnień, co może zostać wykorzystane przez hakerów. Dzieje się tak dlatego, że niepotrzebne uprawnienia mogą zapewnić dostęp do różnych poufnych danych i funkcji, którymi złośliwe podmioty mogą następnie manipulować lub ich nadużywać. Na przykład aplikacja do edycji zdjęć może prosić o dostęp do listy kontaktów użytkownika, której nie potrzebuje.

Podczas instalowania aplikacji zwróć uwagę na udzielaj tylko tych uprawnień, które są niezbędne za funkcjonalność i nic więcej. Pomoże to zapobiec wykorzystywaniu dodatkowych uprawnień przez złośliwe podmioty.

10. Niezabezpieczone komponenty stron trzecich

Komponenty innych firm to fragmenty kodu z zewnętrznych źródeł, które są używane podczas tworzenia aplikacji. Komponenty te mogą stwarzać różne zagrożenia bezpieczeństwa, jeśli nie są odpowiednio zabezpieczone. Na przykład komponent innej firmy może mieć dostęp do poufnych danych lub umożliwiać uruchamianie złośliwego kodu na urządzeniu.

Miej oko na to, czy wszystkie komponenty innych firm są regularnie monitorowane i aktualizowane. Pomoże to zapobiec wszelkim naruszeniom bezpieczeństwa spowodowanym przez przestarzałe komponenty. Ponadto należy korzystać wyłącznie z zaufanych źródeł komponentów innych firm, aby mieć pewność, że są one bezpieczne i aktualne.

Dbaj o bezpieczeństwo danych mobilnych

Bezpieczeństwo aplikacji mobilnych jest ważnym aspektem każdego procesu tworzenia aplikacji mobilnych. Aby chronić swój telefon komórkowy przed potencjalnymi zagrożeniami, ważne jest, aby zrozumieć najważniejsze zagrożenia bezpieczeństwa aplikacji mobilnych i dowiedzieć się, jak można ich uniknąć. Czujność może pomóc w zidentyfikowaniu i złagodzeniu głównych zagrożeń aplikacji mobilnych, dzięki czemu możesz zapewnić bezpieczeństwo swoich danych i aplikacji. Poświęcając czas na odpowiednie zabezpieczenie aplikacji mobilnej, możesz pomóc chronić ją przed cyberprzestępcami i innymi złośliwymi podmiotami.