Reklama

To dylemat, z którym wszyscy mieliśmy kiedyś do czynienia. Twój szef wysłał Ci plik e-mailem.

Z jednej strony znasz siebie mieć spojrzeć na to. Ale z drugiej strony wiesz, jaki jest twój szef. Ich przeglądarka jest objęta 25 różne paski narzędzi 4 irytujące paski narzędzi przeglądarki i jak się ich pozbyćPaski narzędzi przeglądarki po prostu nie znikają. Przyjrzyjmy się niektórym typowym niedogodnościom i szczegółowo, jak je usunąć. Czytaj więcej , a twój szef ma nie pomysł, jak się tam dostali. Prawie co tydzień ich komputer musi być poddany kwarantannie, dezynfekowany i wylewany przez dział IT.

Czy naprawdę możesz zaufać temu plikowi? Prawdopodobnie nie. Ty mógł otwórz go na swoim komputerze i zaryzykuj nieprzyjemną infekcję. Możesz też po prostu uruchomić go na maszynie wirtualnej.

Co to jest maszyna wirtualna?

Jeśli chcesz myśleć o komputerze jako zbiorze fizycznych komponentów sprzętowych, maszyna wirtualna Co to jest maszyna wirtualna? Wszystko co musisz wiedziećMaszyny wirtualne umożliwiają uruchamianie innych systemów operacyjnych na bieżącym komputerze. Oto, co powinieneś o nich wiedzieć. Czytaj więcej to zbiór symulowanych komponentów. Zamiast fizycznego dysku twardego, fizycznej pamięci RAM i fizycznego procesora, każdy z nich jest symulowany na już istniejącym sprzęcie komputerowym.

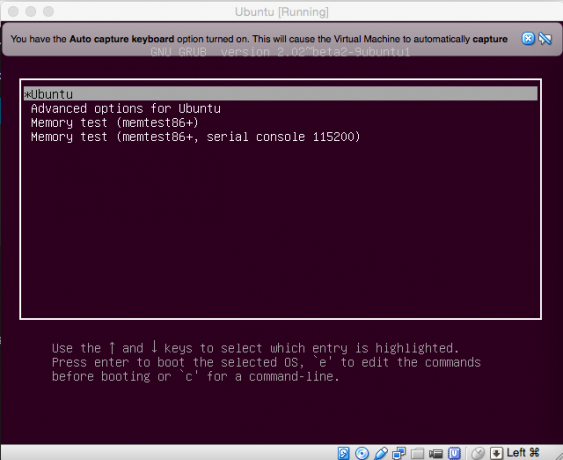

Ponieważ komponenty komputera są symulowane, możliwe staje się zainstalowanie systemu operacyjnego komputera na symulowanym sprzęcie, takim jak Windows, Linux lub FreeBSD Linux kontra BSD: Którego powinieneś użyć?Oba są oparte na Uniksie, ale na tym kończą się podobieństwa. Oto wszystko, co musisz wiedzieć o różnicach między Linuksem a BSD. Czytaj więcej .

Ludzie używają maszyn wirtualnych do wielu różnych rzeczy, takich jak uruchamianie serwerów (w tym serwerów internetowych), granie w starsze gry Jak uruchamiać stare gry i oprogramowanie w systemie Windows 8?Jedną z mocnych i słabych stron Microsoftu jest skupienie się na kompatybilności wstecznej. Większość aplikacji Windows będzie działać dobrze w systemie Windows 8. Jest to szczególnie prawdziwe, jeśli pracowali na Windows 7,... Czytaj więcej które mają problemy z prawidłowym działaniem w nowoczesnych systemach operacyjnych i do tworzenia stron internetowych.

Ale co najważniejsze, ważne jest, aby pamiętać, że to, co dzieje się na tej maszynie wirtualnej, nie spływa kaskadowo w dół do komputera hosta. Możesz na przykład celowo zainstalować wirus CryptoLocker CryptoLocker to najbardziej paskudne złośliwe oprogramowanie w historii, a oto, co możesz zrobićCryptoLocker to rodzaj złośliwego oprogramowania, które całkowicie uniemożliwia korzystanie z komputera poprzez szyfrowanie wszystkich plików. Następnie żąda zapłaty pieniężnej przed przywróceniem dostępu do komputera. Czytaj więcej na maszynie wirtualnej, a maszyna hosta nie zostanie naruszona. Jest to szczególnie przydatne, gdy wysłano podejrzany plik i musisz określić, czy można go bezpiecznie otworzyć.

Uzyskiwanie maszyny wirtualnej

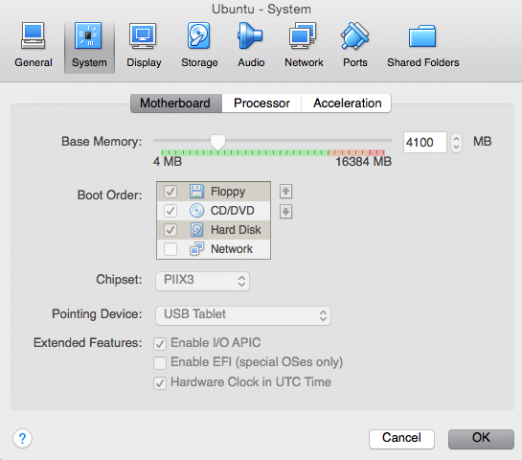

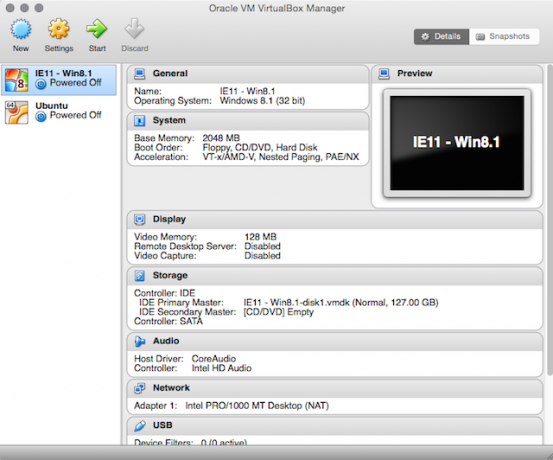

Nie brakuje dostępnych platform maszyn wirtualnych. Niektóre z nich to zastrzeżone, płatne produkty, takie jak Parallels for Mac. Ale istnieje również wiele darmowych pakietów o otwartym kodzie źródłowym, które równie dobrze wykonują swoją pracę. Jednym z najbardziej znanych jest VirtualBox firmy Oracle Jak korzystać z VirtualBox: Podręcznik użytkownikaDzięki VirtualBox możesz łatwo zainstalować i przetestować wiele systemów operacyjnych. Pokażemy Ci, jak skonfigurować system Windows 10 i Ubuntu Linux jako maszynę wirtualną. Czytaj więcej , który jest dostępny dla systemów Windows, Linux i Mac.

Po wybraniu oprogramowania maszyny wirtualnej musisz wybrać system operacyjny, który będzie działał na twoim komputerze. Uzyskanie kopii Linuksa to tylko kwestia pobrania ISO, ale co z Windowsem?

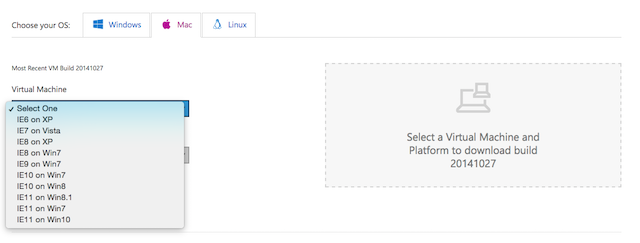

Windows zwykle nie jest darmowy, nawet dla osób, które chcą tylko zbudować testową maszynę wirtualną. Ale istnieje obejście z modern.ie.

Darmowe maszyny wirtualne?

Modern.pl umożliwia każdemu pobranie ograniczonej czasowo wersji systemu Microsoft XP do systemu Windows 10 za darmo, bez rejestracji. Rozdając bezpłatne, choć ułomne wersje systemu Windows, Microsoft ma nadzieję, że odzyska zainteresowanie twórców stron internetowych, z których wielu przeskoczyło na systemy Mac i Linux.

Ale nie musisz być programistą internetowym, aby pobrać maszynę wirtualną z modern.ie. Umożliwia to testowanie podejrzanego oprogramowania, ale bez ryzyka nieodwracalnego uszkodzenia instalacji systemu Windows.

Po prostu wybierz platformę, którą chcesz przetestować, oraz używane oprogramowanie do wirtualizacji, a pobierzesz (duży) plik ZIP zawierający maszynę wirtualną. Otwórz go za pomocą wybranej platformy wirtualizacji i gotowe.

Nauczyć się czegoś nowego

Jedną z kluczowych zalet posiadania bezpiecznego, wolnego od konsekwencji pudełka do zabawy jest to, że pozwala na podejmowanie ryzyka, którego inaczej byś nie podjął. Dla wielu jest to okazja do nauczenia się umiejętności, które sprzyjają karierze w dynamicznie rozwijające się pole etycznego hakowania Czy możesz żyć z etycznego hakowania?Nazywanie się „hakerem” zwykle ma wiele negatywnych skojarzeń. Jeśli nazywasz siebie hakerem, ludzie często będą postrzegać Cię jako kogoś, kto psuje tylko chichot. Ale jest różnica... Czytaj więcej .

Możesz na przykład przetestować różne narzędzia bezpieczeństwa sieci Jak przetestować bezpieczeństwo sieci domowej za pomocą bezpłatnych narzędzi hakerskich?Żaden system nie może być całkowicie „odporny na włamania”, ale testy bezpieczeństwa przeglądarki i zabezpieczenia sieciowe mogą sprawić, że konfiguracja będzie bardziej niezawodna. Skorzystaj z tych bezpłatnych narzędzi, aby zidentyfikować „słabe punkty” w swojej sieci domowej. Czytaj więcej , bez łamania wszelkie przepisy dotyczące przestępczości komputerowej Ustawa o nadużyciu komputera: prawo, które kryminalizuje hakowanie w Wielkiej BrytaniiW Wielkiej Brytanii Computer Misuse Act 1990 dotyczy przestępstw hakerskich. Ta kontrowersyjna ustawa została niedawno zaktualizowana, aby dać brytyjskiej organizacji wywiadowczej GCHQ prawo do włamania się do dowolnego komputera. Nawet twoje. Czytaj więcej . Lub, jeśli o to chodzi, możesz dowiedzieć się o analizie złośliwego oprogramowania, przeprowadzić badania i podzielić się swoimi odkryciami oraz znaleźć pracę w tej dynamicznie rozwijającej się dziedzinie.

Bloger i analityk ds. bezpieczeństwa Javvad Malik uważa, że ten sposób uczenia się jest znacznie bardziej skuteczny niż uzyskiwanie certyfikatów i kwalifikacji:

„Bezpieczeństwo IT jest w dużej mierze formą sztuki, ponieważ jest dyscypliną naukową. Widzimy wielu świetnych specjalistów ds. bezpieczeństwa, którzy wchodzą do branży niekonwencjonalnymi drogami. Często jestem pytany przez osoby chcące przebić się do branży, jakiej certyfikacji potrzebują lub czego Oczywiście, że powinni podążać, a moja odpowiedź brzmi, że nie ma naprawdę „właściwego” sposobu, aby się do niego dostać bezpieczeństwo. To nie jest prawo ani księgowość – możesz wyjść i ćwiczyć swoje rzemiosło – dzielić się swoimi odkryciami i stać się współtwórcą społeczności zajmującej się bezpieczeństwem informacji. To prawdopodobnie otworzy znacznie więcej drzwi pod względem kariery niż formalny kanał.

Ale czy maszyny wirtualne są naprawdę bezpieczne?

Maszyny wirtualne są bezpieczne, ponieważ izolują komputer symulowany od fizycznego. To jest w większości przypadków absolutnie prawdziwe. Chociaż były pewne wyjątki.

Wyjątki takie jak ostatnio załatany błąd Venoma, co wpłynęło na platformy wirtualizacji XEN, QEMU i KVM i umożliwiło atakującemu wyrwanie się z chronionego systemu operacyjnego i przejęcie kontroli nad platformą bazową.

Ryzyko wystąpienia tego błędu – znanego jako błąd „eskalacji uprawnień hiperwizora” – jest nie do przecenienia. Na przykład, jeśli atakujący zarejestrował się na VPS u podatnego dostawcy i wykorzystał exploit Venom, pozwoliłoby mu to aby uzyskać dostęp do wszystkich innych maszyn wirtualnych w systemie, umożliwiając im kradzież kluczy szyfrowania, haseł i bitcoin portfele.

Symentec – wysoce szanowana firma zajmująca się bezpieczeństwem – również zgłosiła obawy dotyczące stanu bezpieczeństwa wirtualizacji, zauważając w swoim „Zagrożenia dla środowisk wirtualnych„Biała księga, w której producenci złośliwego oprogramowania biorą pod uwagę technologię wirtualizacji, aby uniknąć wykrycia i dalszej analizy.

„Nowe złośliwe oprogramowanie często wykorzystuje techniki wykrywania w celu ustalenia, czy zagrożenie jest uruchamiane w środowisku zwirtualizowanym. Odkryliśmy, że około 18 procent wszystkich próbek złośliwego oprogramowania wykrywa oprogramowanie VMware i przestanie na nim działać”.

Ci, którzy używają maszyn wirtualnych do praktycznych, rzeczywistych rzeczy, powinni również zauważyć, że ich systemy nie są odporne na mnóstwo zagrożeń bezpieczeństwa, z jakimi borykają się fizyczne komputery.

„Odwrotny argument pokazuje, że cztery na pięć próbek złośliwego oprogramowania będą działać na maszynach wirtualnych, co oznacza, że systemy te wymagają również regularnej ochrony przed złośliwym oprogramowaniem”.

Jednak zagrożenia bezpieczeństwa maszyn wirtualnych są łatwo eliminowane. Użytkownicy zwirtualizowanych systemów operacyjnych są zachęcani do wzmacniania systemu operacyjnego i instalowania zaawansowanych funkcji wykrywania złośliwego oprogramowania oprogramowanie i oprogramowanie do wykrywania włamań oraz aby zapewnić, że ich system jest zablokowany i regularnie otrzymuje aktualizacje.

Umieść w kontekście

Warto dodać, że wyjątkowo rzadko zdarza się, aby jakiś złośliwy program uciekł z maszyny wirtualnej. Gdy dla jakiegoś oprogramowania do wirtualizacji zostanie znaleziony exploit, jest on szybko naprawiany. Krótko mówiąc, o wiele bezpieczniej jest testować podejrzane oprogramowanie i pliki na maszynie wirtualnej niż gdziekolwiek indziej.

Czy masz jakieś strategie postępowania z podejrzanymi plikami? Czy znalazłeś nowe, związane z bezpieczeństwem zastosowanie maszyn wirtualnych? Chcę o nich usłyszeć. Napisz do mnie komentarz poniżej, a porozmawiamy.

Matthew Hughes jest programistą i pisarzem z Liverpoolu w Anglii. Rzadko można go znaleźć bez filiżanki mocnej czarnej kawy w dłoni i absolutnie uwielbia swojego Macbooka Pro i swój aparat. Możesz przeczytać jego bloga na http://www.matthewhughes.co.uk i śledź go na Twitterze pod adresem @matthewhughes.