Reklama

Mamy świetną wiadomość dla każdego, kto został dotknięty przez ransomware CrypBoss, HydraCrypt i UmbreCrypt. Fabian Wosara, naukowiec w Emsisoft, ma udało się je odtworzyć, aw tym procesie wydał program, który jest w stanie odszyfrować pliki, które w przeciwnym razie zostałyby utracone.

Te trzy złośliwe programy są bardzo podobne. Oto, co musisz o nich wiedzieć i jak możesz odzyskać swoje pliki.

Spotkanie z rodziną CryptBoss

Tworzenie złośliwego oprogramowania zawsze było przemysłem chałupniczym wartym miliardy dolarów. Twórcy oprogramowania o złych intencjach piszą nowe złośliwe programy i sprzedają je zorganizowanym przestępcom w najgorszych zakątkach ciemna sieć Podróż w ukrytą sieć: przewodnik dla nowych badaczyTen podręcznik zabierze Cię w podróż przez wiele poziomów głębokiej sieci: bazy danych i informacje dostępne w czasopismach akademickich. Wreszcie dotrzemy do bram Tor. Czytaj więcej .

Przestępcy ci następnie rozprowadzają je daleko i szeroko, infekując tysiące maszyn i tworząc

bezbożna ilość pieniędzy Co motywuje ludzi do hakowania komputerów? Aluzja: PieniądzePrzestępcy mogą wykorzystywać technologię do zarabiania pieniędzy. Wiesz o tym. Ale zdziwiłbyś się, jak pomysłowe mogą być, od hakowania i odsprzedaży serwerów po rekonfigurację ich jako lukratywnych górników bitcoinów. Czytaj więcej .Wygląda na to, że tak się tutaj stało.

Obie HydraCrypt oraz Umbrekrypt to lekko zmodyfikowane warianty innego szkodliwego programu o nazwie CrypBoss. Oprócz wspólnego pochodzenia są również dystrybuowane przez zestaw wędkarski do wykorzystania, który wykorzystuje metodę drive-by download do infekowania ofiar. Dann Albright ma napisane obszernie o zestawach exploitów Oto jak cię zhakują: mroczny świat zestawów exploitówOszuści mogą używać pakietów oprogramowania do wykorzystywania luk w zabezpieczeniach i tworzenia złośliwego oprogramowania. Ale czym są te zestawy exploitów? Skąd oni pochodzą? I jak można je powstrzymać? Czytaj więcej w przeszłości.

Było wiele badań nad rodziną CrypBoss przez niektóre z największych nazwisk w badaniach bezpieczeństwa komputerowego. Kod źródłowy CrypBossa wyciekł w zeszłym roku na PasteBin i został niemal natychmiast pożarty przez społeczność zajmującą się bezpieczeństwem. Pod koniec ubiegłego tygodnia firma McAfee opublikowała jedna z najlepszych analiz HydraCrypt, który wyjaśniał, jak działa na najniższych poziomach.

Różnice między HydraCryptem a UmbreCrypt

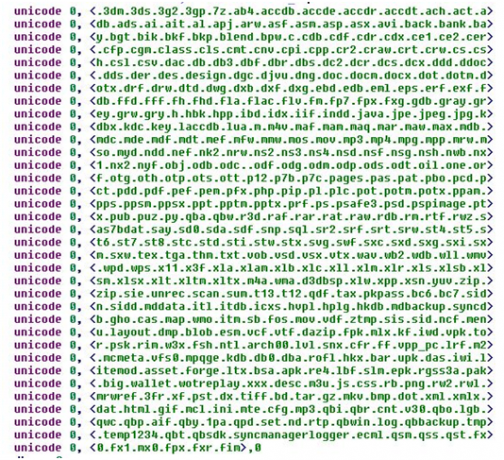

Pod względem podstawowej funkcjonalności HydraCrypt i UmbreCrypt robią to samo. Kiedy po raz pierwszy infekują system, zaczynają szyfrować pliki na podstawie ich rozszerzenia, używając silnej formy szyfrowania asymetrycznego.

Mają też inne, niepodstawowe zachowania, które są dość powszechne w oprogramowaniu ransomware.

Na przykład oba pozwalają atakującemu na przesyłanie i uruchamianie dodatkowego oprogramowania na zainfekowanej maszynie. Oba usuwają kopie w tle zaszyfrowanych plików, co uniemożliwia ich przywrócenie.

Być może największą różnicą między tymi dwoma programami jest sposób, w jaki „odkupują” pliki z powrotem.

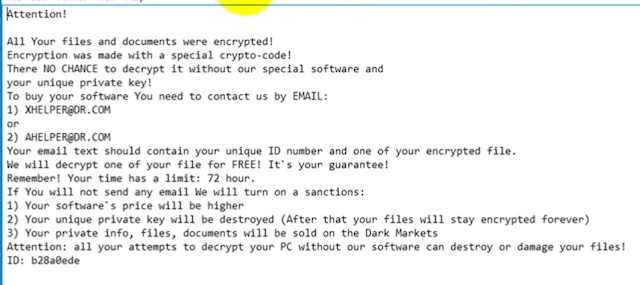

UmbreCrypt jest bardzo rzeczowy. Informuje ofiary, że zostały zainfekowane i nie ma szans, że odzyskają swoje pliki bez współpracy. Aby ofiara mogła rozpocząć proces odszyfrowywania, musi wysłać wiadomość e-mail na jeden z dwóch adresów. Są one hostowane odpowiednio na „engineer.com” i „consultant.com”.

Niedługo potem ktoś z UmbreCrypt odpowie informacjami o płatności. Powiadomienie o ransomware nie informuje ofiary, ile zamierza zapłacić, chociaż informuje ofiarę, że opłata zostanie pomnożona, jeśli nie zapłaci w ciągu 72 godzin.

Zabawne, instrukcje dostarczone przez UmbreCrypt mówią ofierze, aby nie wysyłała jej e-mailem z „groźbami i niegrzecznością”. Zapewniają nawet przykładowy format wiadomości e-mail, z którego mogą skorzystać ofiary.

HydraCrypt różni się nieco pod względem formy okupu daleko bardziej groźny.

Mówią, że jeśli ofiara nie zapłaci w ciągu 72 godzin, nałoży sankcję. Może to oznaczać zwiększenie okupu lub zniszczenie klucza prywatnego, co uniemożliwi odszyfrowanie plików.

Grożą też ujawnić prywatne informacje Oto, ile Twoja tożsamość może być warta w ciemnej sieciNiewygodnie jest myśleć o sobie jako o towarze, ale wszystkie Twoje dane osobowe, od nazwiska i adresu po dane konta bankowego, są coś warte dla internetowych przestępców. Ile jesteś wart? Czytaj więcej , pliki i dokumenty osób niepłacących w ciemnej sieci. To sprawia, że jest to rzadkość wśród oprogramowania ransomware, ponieważ ma znacznie gorsze konsekwencje niż nie odzyskanie plików.

Jak odzyskać swoje pliki?

Jak wspomnieliśmy wcześniej, Fabian Wosar firmy Emisoft był w stanie złamać używane szyfrowanie i wydał narzędzie do odzyskania plików, zwane OdszyfrujHydraCrypt.

Aby to zadziałało, musisz mieć pod ręką dwa pliki. Powinien to być dowolny zaszyfrowany plik oraz niezaszyfrowana kopia tego pliku. Jeśli masz dokument na dysku twardym, którego kopię zapasową utworzyłeś na Dysku Google lub na swoim koncie e-mail, użyj tego.

Alternatywnie, jeśli tego nie masz, po prostu poszukaj zaszyfrowanego pliku PNG i użyj dowolnego innego losowego pliku PNG, który utworzysz samodzielnie lub pobierzesz z Internetu.

Następnie przeciągnij i upuść je do aplikacji deszyfrującej. Następnie zacznie działać i zacznie próbować ustalić klucz prywatny.

Powinieneś zostać ostrzeżony, że nie nastąpi to natychmiast. Deszyfrator będzie wykonywał dość skomplikowaną matematykę, aby opracować klucz odszyfrowywania, a proces ten może potencjalnie zająć kilka dni, w zależności od procesora.

Po opracowaniu klucza deszyfrującego otworzy się okno i pozwoli wybrać foldery, których zawartość chcesz odszyfrować. Działa to rekurencyjnie, więc jeśli masz folder w folderze, wystarczy wybrać folder główny.

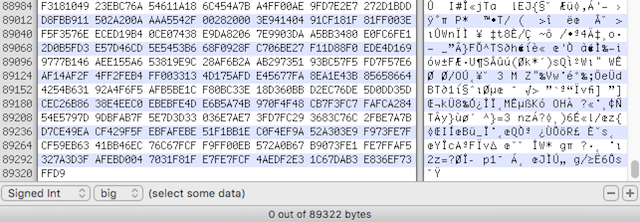

Warto zauważyć, że HydraCrypt i UmbreCrypt mają wadę, w której ostatnie 15 bajtów każdego zaszyfrowanego pliku jest nieodwracalnie uszkodzonych.

Nie powinno cię to zbytnio niepokoić, ponieważ te bajty są zwykle używane do wypełniania lub nieistotnych metadanych. W zasadzie puch. Ale jeśli nie możesz otworzyć odszyfrowanych plików, spróbuj otworzyć je za pomocą narzędzia do przywracania plików.

Brak szczęścia?

Istnieje szansa, że to nie zadziała dla Ciebie. Może tak być z wielu powodów. Najprawdopodobniej próbujesz go uruchomić w programie ransomware, który nie jest HydraCrypt, CrypBoss ani UmbraCrypt.

Inną możliwością jest to, że twórcy złośliwego oprogramowania zmodyfikowali go, aby używał innego algorytmu szyfrowania.

W tym momencie masz kilka opcji.

Najszybszym i najbardziej obiecującym zakładem jest zapłacenie okupu. Różni się to trochę, ale zazwyczaj oscyluje wokół znaku 300 USD, a pliki zostaną przywrócone w ciągu kilku godzin.

Nie trzeba dodawać, że masz do czynienia ze zorganizowanymi przestępcami, więc nie ma żadnych gwarancji faktycznie odszyfrują pliki, a jeśli nie jesteś zadowolony, nie masz szans na uzyskanie zwrot.

Powinieneś także rozważyć argument, że płacenie tych okupów utrwala rozprzestrzenianie się ransomware i nadal sprawia, że pisanie oprogramowania ransomware jest dochodowe finansowo dla programistów programy.

Drugą opcją jest czekanie w nadziei, że ktoś wypuści narzędzie do deszyfrowania złośliwego oprogramowania, którym zostałeś dotknięty. Ten stało się z CryptoLocker CryptoLocker nie żyje: oto jak odzyskać swoje pliki! Czytaj więcej , kiedy klucze prywatne wyciekły z serwera dowodzenia i kontroli. W tym przypadku program deszyfrujący był wynikiem wycieku kodu źródłowego.

Nie ma na to jednak gwarancji. Dość często nie ma rozwiązania technologicznego umożliwiającego odzyskanie plików bez płacenia okupu.

Lepiej zapobiegać niż leczyć

Oczywiście najskuteczniejszym sposobem radzenia sobie z programami ransomware jest przede wszystkim upewnienie się, że nie jesteś zainfekowany. Podejmując proste środki ostrożności, takie jak uruchomienie w pełni zaktualizowanego programu antywirusowego i niepobieranie plików z podejrzanych miejsc, możesz zmniejszyć swoje szanse na zarażenie.

Czy miałeś wpływ na HydraCrypt lub UmbreCrypt? Czy udało Ci się odzyskać swoje pliki? Daj mi znać w komentarzach poniżej.

Kredyty obrazkowe: Korzystanie z laptopa, palec na touchpadzie i klawiaturze (Scyther5 przez ShutterStock), Bitcoin na klawiaturze (AztekPhoto przez ShutterStock)

Matthew Hughes jest programistą i pisarzem z Liverpoolu w Anglii. Rzadko można go znaleźć bez filiżanki mocnej czarnej kawy w dłoni i absolutnie uwielbia swojego Macbooka Pro i swój aparat. Możesz przeczytać jego bloga na http://www.matthewhughes.co.uk i śledź go na Twitterze pod adresem @matthewhughes.