Reklama

Czy twoje hasło jest bezpieczne? Wszyscy słyszeliśmy wiele porad na temat tego, jakiego rodzaju haseł nigdy nie powinieneś wybierać - i istnieją różne narzędzia, które twierdzą, że oceń bezpieczeństwo swojego hasła online Przetestuj swoje hasła w teście pęknięcia za pomocą tych pięciu narzędzi siły hasełWszyscy przeczytaliśmy rzetelną część pytań „jak złamać hasło”. Można śmiało powiedzieć, że większość z nich służy raczej niegodziwym celom niż dociekliwym. Naruszanie haseł ... Czytaj więcej . Jednak mogą one być jedynie wątpliwie dokładne. Jedynym sposobem, aby naprawdę przetestować bezpieczeństwo swoich haseł, jest próba ich złamania.

Więc dzisiaj zamierzamy to zrobić. Pokażę ci, jak używać narzędzia, którego używają prawdziwi hakerzy, do łamania haseł i pokażę, jak używać go do sprawdzania twojego. A jeśli test się nie powiedzie, pokażę ci, jak wybrać bezpieczniejsze hasła będzie wstrzymać.

Konfigurowanie Hashcat

Narzędzie, którego będziemy używać, nazywa się Hashcat. Oficjalnie jest przeznaczony do

odzyskiwanie hasła 6 bezpłatnych narzędzi do odzyskiwania hasła dla systemu Windows Czytaj więcej , ale w praktyce jest to trochę jak powiedzenie BitTorrent Pokonaj wzdęcia! Wypróbuj tych lekkich klientów BitTorrentPistolety nie udostępniają nielegalnych plików. Ludzie udostępniają nielegalne pliki. Lub poczekaj, jak to znowu będzie? Mam na myśli to, że BitTorrent nie powinien być odrzucany ze względu na jego potencjał do piractwa. Czytaj więcej jest przeznaczony do pobierania plików nieobjętych prawem autorskim. W praktyce jest często używany przez hakerów próbujących złamać hasła skradziony z niepewnych serwerów Ashley Madison Leak No Big Deal? Pomyśl jeszcze razDyskretny internetowy serwis randkowy Ashley Madison (skierowany głównie do zdradzających małżonków) został zhakowany. Jest to jednak o wiele poważniejszy problem niż przedstawiono w prasie, co ma poważne konsekwencje dla bezpieczeństwa użytkowników. Czytaj więcej . Efektem ubocznym jest to bardzo skuteczny sposób na sprawdzenie bezpieczeństwa hasła.Uwaga: ten samouczek dotyczy systemu Windows. Ci z was w Linuksie mogą sprawdzić poniższe wideo, aby dowiedzieć się, od czego zacząć.

Możesz zdobyć Hashcat z hashcat.net Strona internetowa. Pobierz i rozpakuj go do folderu pobierania. Następnie będziemy potrzebować danych pomocniczych dla tego narzędzia. Zdobędziemy listę słów, która jest w zasadzie ogromną bazą haseł, której narzędzie może użyć jako punktu wyjścia, a konkretnie rockyou.txt zbiór danych. Pobierz i umieść w folderze Hashcat. Upewnij się, że nazywa się „rockyou.txt”

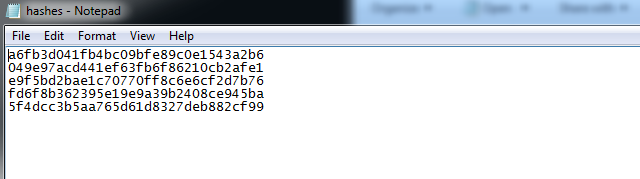

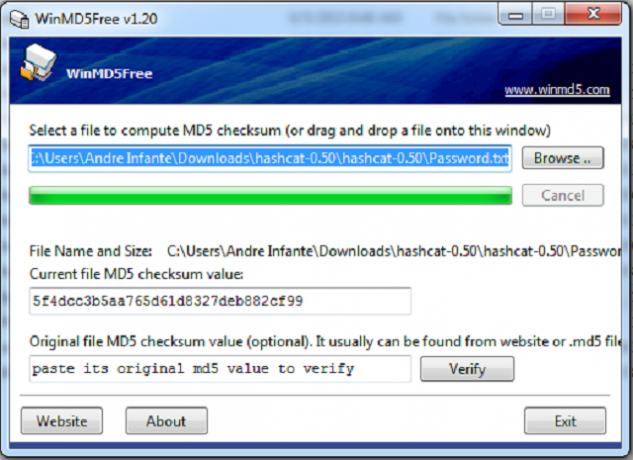

Teraz będziemy potrzebować sposobu generowania skrótów. Będziemy używać WinMD5, które jest lekkim darmowym narzędziem do mieszania określonych plików. Pobierz, rozpakuj i upuść w katalogu Hashcat. Stworzymy dwa nowe pliki tekstowe: hashes.txt i password.txt. Umieść oba w katalogu Hashcat.

Otóż to! Jesteś skończony.

Ludowa historia wojen hakerów

Zanim zaczniemy korzystać z tej aplikacji, porozmawiajmy trochę o tym, w jaki sposób hasła są łamane i jak do tego doszliśmy.

W przeszłości w mglistej historii informatyki standardową praktyką stron internetowych było przechowywanie haseł użytkowników w postaci zwykłego tekstu. To wydaje się mieć sens. Musisz sprawdzić, czy użytkownik wysłał prawidłowe hasło. Oczywistym sposobem na to jest trzymanie pod ręką kopii haseł w małym pliku i sprawdzanie hasła użytkownika na liście. Łatwy.

To była ogromna katastrofa. Hakerzy uzyskaliby dostęp do serwera za pomocą przebiegłej taktyki (np grzecznie pytać), kradnij listę haseł, zaloguj się i kradnij pieniądze wszystkich. Gdy badacze bezpieczeństwa wybrali się z palących się szczątków tej katastrofy, stało się jasne, że musimy zrobić coś innego. Rozwiązanie było haszujące.

Dla nieznajomych: funkcja skrótu Co to wszystko oznacza skrót Hash MD5 [Technologia wyjaśniona]Oto pełna wersja MD5, skrót i mały przegląd komputerów i kryptografii. Czytaj więcej jest fragmentem kodu, który pobiera informację i matematycznie zamienia ją w kawałek bełkotu o stałej długości. Nazywa się to „mieszaniem” danych. Fajne w nich jest to, że idą tylko w jednym kierunku. Bardzo łatwo jest pobrać kawałek informacji i dowiedzieć się, jaki jest jego unikalny skrót. Bardzo trudno jest znaleźć skrót i znaleźć informację, która go generuje. W rzeczywistości, jeśli używasz losowego hasła, musisz wypróbować każdą możliwą kombinację, aby to zrobić, co jest mniej więcej niemożliwe.

Ci z was, którzy śledzą w domu, mogą zauważyć, że skróty mają naprawdę przydatne właściwości dla aplikacji haseł. Teraz zamiast przechowywać hasło, możesz przechowywać skróty haseł. Jeśli chcesz zweryfikować hasło, musisz je zaszyfrować, usunąć oryginał i sprawdzić na liście skrótów. Wszystkie funkcje skrótu zapewniają takie same wyniki, więc nadal możesz sprawdzić, czy przesłali prawidłowe hasła. Co najważniejsze, rzeczywiste hasła w postaci zwykłego tekstu nigdy nie są przechowywane na serwerze. Gdy hakerzy włamią się na serwer, nie mogą ukraść żadnych haseł - tylko bezużyteczne hasze. Działa to całkiem dobrze.

Odpowiedzią hakerów na to było poświęcenie dużej ilości czasu i energii naprawdę sprytne sposoby odwracania skrótów Ophcrack - narzędzie do hakowania hasła, które złamie prawie każde hasło do systemu WindowsIstnieje wiele różnych powodów, dla których ktoś chciałby użyć dowolnej liczby narzędzi do hakowania haseł do hakowania hasła systemu Windows. Czytaj więcej .

Jak działa Hashcat

Możemy do tego wykorzystać kilka strategii. Jednym z najbardziej niezawodnych jest ten, którego używa Hashcat, który polega na zauważeniu, że użytkownicy nie są bardzo pomysłowi i mają tendencję do wybierania tego samego rodzaju haseł.

Na przykład większość haseł składa się z jednego lub dwóch angielskich słów, kilku cyfr i być może niektórych liter „leet-speak” lub losowych wielkich liter. Spośród wybranych słów niektóre są bardziej prawdopodobne niż inne: popularne są „hasło”, nazwa usługi, nazwa użytkownika i „witaj”. Ditto popularne nazwy zwierząt domowych i bieżący rok.

Wiedząc o tym, możesz zacząć generować bardzo prawdopodobne domysły na temat tego, co wybrali różni użytkownicy, co powinno (ostatecznie) pozwolić ci poprawnie zgadnąć, przełamać skrót i uzyskać dostęp do jego loginu kwalifikacje. To brzmi jak beznadziejna strategia, ale pamiętaj, że komputery są absurdalnie szybkie. Nowoczesny komputer może wypróbować miliony zgadnięć na sekundę.

To właśnie będziemy robić dzisiaj. Udajemy, że twoje hasła znajdują się na liście skrótów w rękach złośliwego hakera, i uruchamiamy to samo narzędzie do łamania skrótów, z którego korzystają na nich hakerzy. Pomyśl o tym jak o ćwiczeniu przeciwpożarowym dla twojego bezpieczeństwa online. Zobaczmy jak idzie!

Jak korzystać z Hashcat

Najpierw musimy wygenerować skróty. Otwórz WinMD5 i swój plik „password.txt” (w notatniku). Wpisz jedno ze swoich haseł (tylko jedno). Zapisz plik. Otwórz go za pomocą WinMD5. Zobaczysz małe pole zawierające skrót pliku. Skopiuj to do pliku „hashes.txt” i zapisz. Powtórz to, dodając każdy plik do nowego wiersza w pliku „hashes.txt”, dopóki nie uzyskasz skrótu dla każdego hasła, którego rutynowo używasz. Następnie, dla zabawy, wstaw hasz dla słowa „hasło” jako ostatniego wiersza.

Warto tutaj zauważyć, że MD5 nie jest bardzo dobrym formatem do przechowywania skrótów haseł - jest dość szybki do obliczeń, dzięki czemu brutalne wymuszanie jest bardziej opłacalne. Ponieważ przeprowadzamy niszczycielskie testy, jest to dla nas naprawdę plus. W przypadku wycieku prawdziwego hasła nasze hasła byłyby mieszane za pomocą Scrypt lub innej bezpiecznej funkcji skrótu, które wolniej testują. Korzystając z MD5, możemy zasadniczo zasymulować rzucenie o wiele większej mocy obliczeniowej i czasu na problem, niż faktycznie dysponujemy.

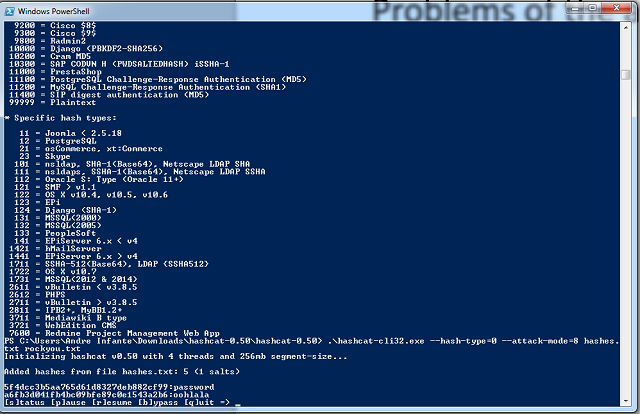

Następnie upewnij się, że plik „hashes.txt” został zapisany, i uruchom Windows PowerShell. Przejdź do folderu Hashcat (Płyta CD .. idzie na wyższy poziom, ls wyświetla bieżące pliki i cd [nazwa pliku] wchodzi do folderu w bieżącym katalogu). Teraz wpisz ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

To polecenie w zasadzie mówi „Uruchom aplikację Hashcat. Ustaw go do pracy z skrótami MD5 i użyj ataku w „trybie księcia” (który używa różnych strategii do tworzenia odmian słów na liście). Spróbuj złamać wpisy w pliku „hashes.txt” i użyj pliku „rockyou.txt” jako słownika.

Naciśnij enter i zaakceptuj umowę licencyjną (która w zasadzie mówi „przysięgam, że nic z tym nie włamię”), a następnie pozwól jej działać. Skrót hasła powinien pojawić się za sekundę lub dwie. Potem jest tylko kwestia oczekiwania. Słabe hasła pojawią się w ciągu kilku minut na szybkim, nowoczesnym procesorze. Normalne hasła pojawią się za kilka godzin do dnia lub dwóch. Silne hasła mogą trwać bardzo długo. Jedno z moich starszych haseł zostało złamane w mniej niż dziesięć minut.

Możesz pozostawić to włączone tak długo, jak chcesz. Proponuję przynajmniej na noc lub na komputerze podczas pracy. Jeśli zrobisz to 24 godziny, twoje hasło jest prawdopodobnie wystarczająco silne dla większości aplikacji - choć nie jest to gwarancją. Hakerzy mogą chcieć przeprowadzać te ataki przez długi czas lub mieć dostęp do lepszej listy słów. W razie wątpliwości dotyczących bezpieczeństwa hasła, skorzystaj z lepszego.

Moje hasło zostało złamane: co teraz?

Bardziej niż prawdopodobne, niektóre z Twoich haseł nie wytrzymały. Jak więc wygenerować silne hasła, aby je zastąpić? Jak się okazuje, naprawdę silna technika (spopularyzowany przez xkcd) to hasła. Otwórz najbliższą książkę, przewróć losową stronę i opuść palec na stronie. Weź najbliższy rzeczownik, czasownik, przymiotnik lub przysłówek i zapamiętaj je. Kiedy masz cztery lub pięć, przetrzyj je razem bez spacji, liczb i wielkich liter. NIE używaj „correcthorsebatterystaple”. Niestety stał się popularny jako hasło i jest zawarty w wielu listach słów.

Jednym z przykładowych haseł, które właśnie wygenerowałem z antologii science fiction, która siedziała na moim stoliku do kawy, jest „leanedsomeartisansharmingdarling” (też tego nie używaj). Jest to o wiele łatwiejsze do zapamiętania niż dowolny ciąg liter i cyfr i prawdopodobnie jest bezpieczniejsze. Osoby posługujące się rodzimym językiem angielskim mają słownictwo robocze zawierające około 20 000 słów. W rezultacie, dla sekwencji pięciu losowo wybranych wspólnych słów, istnieje 20 000 ^ 5, czyli około trzech możliwych kombinacji seksualnych. Jest to znacznie poza zasięgiem jakiegokolwiek obecnego ataku siłowego.

Natomiast losowo wybrane ośmioznakowe hasło zostanie zsyntetyzowane pod względem znaków, z około 80 możliwościami, w tym dużymi, małymi, cyframi, znakami i spacjami. 80 ^ 8 to tylko kwadrylion. To wciąż brzmi poważnie, ale złamanie go jest w rzeczywistości możliwe. Biorąc pod uwagę dziesięć wysokiej klasy komputerów stacjonarnych (z których każdy może wykonać około 10 milionów skrótów na sekundę), to może zostać brutalnie zmuszony za kilka miesięcy - a bezpieczeństwo całkowicie się rozpada, jeśli tak naprawdę nie jest losowy. O wiele trudniej to zapamiętać.

Inną opcją jest użycie menedżera haseł, który może generować bezpieczne hasła w locie, które można „odblokować” za pomocą jednego hasła głównego. Nadal musisz wybrać naprawdę dobre hasło główne (a jeśli go zapomnisz, masz kłopoty) - ale jeśli w wyniku włamania do witryny wyciekną hasła, masz silną dodatkową warstwę bezpieczeństwa.

Stała czujność

Dobre bezpieczeństwo hasłem nie jest bardzo trudne, ale wymaga znajomości problemu i podjęcia kroków w celu zachowania bezpieczeństwa. Ten rodzaj destrukcyjnych testów może być dobrym sygnałem alarmowym. Intelektualnie trzeba wiedzieć, że hasła mogą być niepewne. Kolejny to fakt, że po kilku minutach wyskakuje z Hashcat.

Jak wytrzymały twoje hasła? Daj nam znać w komentarzach!

Andre, pisarz i dziennikarz z południowego zachodu, gwarantuje funkcjonalność do 50 stopni Celsjusza i jest wodoodporny do głębokości dwunastu stóp.