Reklama

Jeśli chcesz uzyskać dostęp do ciemnej sieci, musisz użyć przeglądarki, która wie, jak uzyskać dostęp do treści. Przeglądarki takie jak Chrome i Safari nie są odpowiednie.

Jeśli nie masz pewności, który wybrać, czytaj dalej. Przedstawimy Ci kilka ciemnych przeglądarek internetowych, które powinieneś rozważyć.

Ostrzeżenie: zawsze używaj VPN w ciemnej sieci

Spędzamy dużo czasu propagując zalety niezawodnego płatnego dostawcy VPN. Wysokiej jakości VPN jest jednym z najlepszych narzędzi do Twojej dyspozycji, jeśli chcesz być bezpieczny online.

W kontekście korzystania z ciemnej sieci korzystanie z VPN jest jeszcze bardziej krytyczne. Ze względu na zawartość dostępną w ciemnej sieci organy ścigania na całym świecie szczególnie chcą wiedzieć, kto z niej korzysta i na co patrzy.

Niestety mit, że ciemna sieć w jakiś sposób uniemożliwia śledzenie, jest całkowicie nieprawdziwy - wystarczy zapytać założyciela witryny Silk Road, Rossa Ulbrichta. Obecnie służy życiu w więzieniu.

Jeśli chcesz zapewnić swoją anonimowość, powinieneś zarejestrować się u renomowanego dostawcy, takiego jak ExpressVPN lub CyberGhost.

Obie sieci VPN mają specjalne oferty dla czytelników MakeUseOf! Uzyskaj trzy miesiące ExpressVPN za darmo ten linklub sześć miesięcy CyberGhost za darmo ten link!1. Przeglądarka Tor

Dostępne na: Windows, Mac, Linux, Android

Przeglądarka Tor jest de facto liderem od wielu lat. Jest to sztandarowy produkt projektu Tor (firma odpowiedzialna za utrzymanie sieci Tor).

Sama przeglądarka oparta jest na przeglądarce Firefox. Oprócz proxy Tora, zawiera również wbudowane zmodyfikowane wersje NoScript i HTTPS Everywhere. Możesz użyj Tora na Androidzie też.

Kiedy korzystasz z przeglądarki Tor, cały Twój ruch będzie automatycznie przechodził przez sieć Tor. A po zakończeniu sesji w ciemnej przeglądarce przeglądarka natychmiast usunie pliki cookie, historię przeglądania i inne dane.

Przekonasz się również, że używasz przeglądarki Tor, jeśli używasz systemu operacyjnego TAILS do łączenia się z ciemną siecią. Jeśli chcesz dowiedzieć się więcej o OGONACH, sprawdź nasz artykuł na jak bezpiecznie uzyskać dostęp do ciemnej sieci Jak uzyskać dostęp do ciemnej sieci bezpiecznie i anonimowoIstnieją kluczowe kroki, które musisz podjąć, jeśli chcesz wiedzieć, jak uzyskać dostęp do ciemnej sieci w bezpieczny i anonimowy sposób. Czytaj więcej .

Wreszcie słowo ostrzeżenia. W 2013 r. Eksperci zdali sobie sprawę, że Tor był podatny na atak JavaScript z powodu problemów z implementacją NoScript. Adresy IP użytkowników i adresy MAC zostały wyciekły (ponownie użyj VPN!).

Również, rynki Darknet mogą zostać usunięte przez władze. Najlepiej trzymać się z dala od takich rynków i zachować szczególną ostrożność, gdy korzystasz z sieci Tor.

Pobieranie:Przeglądarka Tor

2. Niewidzialny projekt internetowy

Dostępne na: Windows, Mac, Linux, Android

Invisible Internet Project (często skracany do I2P) umożliwia dostęp zarówno do zwykłej sieci, jak i ciemnej sieci. W szczególności możesz uzyskać dostęp do własnej ciemnej sieci I2P, chociaż możesz uzyskać dostęp do Tora za pomocą wbudowanej wtyczki Orchid Outproxy Tor.

Gdy używasz oprogramowania do logowania do ciemnej sieci, Twoje dane są przesyłane przez strumień warstwowy; zamazuje informacje o użytkowniku i praktycznie uniemożliwia śledzenie.

Aplikacja szyfruje wszystkie połączenia (w tym klucze publiczne i prywatne), które przez nią przebiegają.

Być może najbardziej unikalnym aspektem Invisible Internet Project jest obsługa zdecentralizowanego przechowywania plików dzięki wtyczce Tahoe-LAFS.

(Uwaga: Radzimy początkującym używać Tora. I2P jest znany z tego, że jest trudny do skonfigurowania, szczególnie jeśli jesteś nowy w świecie ciemnej sieci. A jeśli tak, możesz rzucić okiem powody, dla których należy unikać ciemnej sieci 6 powodów, dla których warto unikać ciemnej sieciMyślisz o wizycie w ciemnej sieci, złowrogim podbrzuszu Internetu? Oto powody, dla których powinieneś unikać ciemnej sieci. Czytaj więcej całkowicie.)

Pobieranie:Niewidzialny projekt internetowy

3. Firefox

Dostępne na: Windows, Mac, Linux, Android, iOS

Tak, mamy na myśli zwykłą wersję Mozilla Firefox, która obecnie działa na milionach komputerów na całym świecie.

Jeśli chcesz używać Firefoksa, aby uzyskać dostęp do ciemnych sieci i Tora, musisz wprowadzić pewne poprawki w ustawieniach.

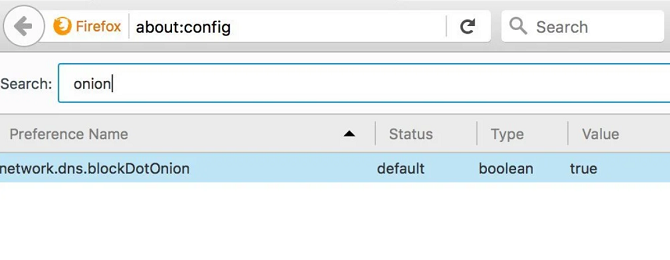

- Otwórz Firefox.

- Rodzaj about: config do paska adresu i naciśnij Wchodzić.

- Znajdź network.dns.blockDotOnion.

- Zmień ustawienie na Fałszywe.

- Uruchom ponownie przeglądarkę.

Przed skorzystaniem z Firefoksa do odwiedzenia stron Darknet upewnij się, że zainstalowałeś również wtyczki NoScript i HTTPS Everywhere.

Pobieranie:Firefox

4. Whonix

Dostępne na: Windows, Mac, Linux

Przeglądarka Whonix używa tego samego kodu źródłowego co Tor, więc wiesz, że będziesz mieć dość podobne wrażenia zarówno pod względem użyteczności, jak i funkcji.

Pomimo podobieństw istnieją jednak pewne podstawowe różnice pod maską. Co najważniejsze, przeglądarka zapobiega wykrywaniu adresu IP komputera przez aplikacje użytkownika dzięki maszyna wirtualna stacji roboczej, która łączy się z wewnętrzną wirtualną siecią LAN i która może komunikować się tylko z Internetem przejście.

Deweloperzy twierdzą, że ich technologia jest tak solidna, że nawet złośliwe oprogramowanie z uprawnieniami roota nie byłoby w stanie wykryć prawdziwego adresu IP komputera.

Ważne jest również, aby zdawać sobie sprawę, że Whonix nie jest samodzielną przeglądarką. Jest częścią szerszego systemu operacyjnego Whonix; cały system operacyjny działa na maszynie wirtualnej. Jest wyposażony we wszystkie główne aplikacje zwiększające produktywność, takie jak edytor tekstu i klient poczty e-mail.

Pobieranie:Whonix

5. Subgraph OS

Dostępne na: Wszystkie komputery stacjonarne

Jak sama nazwa wskazuje, Subgraph OS to kolejny kompletny system operacyjny - podobnie jak Whonix i TAILS. Przeglądarkę i szerszy system operacyjny chwalił słynny demaskator, Edward Snowden, za ich funkcje prywatności.

Po raz kolejny przeglądarka używa kodu przeglądarki Tor w celu jego utworzenia. Aplikacja korzysta z wielu warstw w celu ochrony Twojego bezpieczeństwa. Warstwy obejmują hartowanie jądra, szyfrowanie meta-proxy, szyfrowanie systemu plików, bezpieczeństwo pakietu i integralność binarną.

Subgraph OS wdraża również izolację kontenera. Zawiera dostosowane aplikacje do przesyłania wiadomości e-mail i komunikatorów.

Wszystkie te funkcje spowodowały wzrost popularności Subgraph OS w ciągu ostatnich kilku lat. Chociaż nie ma oficjalnych danych, jest to anegdotycznie druga najpopularniejsza ciemna przeglądarka internetowa za Torem.

Pobieranie:Subgraph OS

Dowiedz się więcej o ciemnej sieci

Pakiet Tor jest najpopularniejszą przeglądarką Darknet. Otworzył bramę do tego tajemniczego wewnętrznego świata i wciąż jest silny. Ale nie zapomnij o spokoju dającym ci usługę VPN.

Ciemna sieć jest nadal mylącym i tajemniczym miejscem. Oprócz konieczności korzystania z nieznanej przeglądarki szybko przekonasz się, że wyszukiwarki takie jak Google nie działają. Aby dowiedzieć się więcej, sprawdź nasze bezpłatny kurs bezpiecznego odkrywania głębokiej i ciemnej sieci Bezpiecznie eksploruj ciemną i głęboką sieć dzięki naszemu darmowemu kursowi!Dzięki naszemu bezpłatnemu kursowi e-mail bezpiecznie poprowadzimy Cię do ukrytych głębin głębokiej sieci, aby pokazać Ci, czego ci brakowało. Czytaj więcej . Ale nie martw się, istnieją alternatywne sposoby na znalezienie treści, której szukasz. Jeśli chcesz dowiedzieć się więcej, sprawdź nasze artykuły na najlepsze ciemne strony internetowe, których nie znajdziesz w Google Najlepsze ciemne strony internetowe, których nie znajdziesz w GoogleCiemna sieć nie jest dla wszystkich, ale warto zbadać niektóre jej części. Oto najlepsze ciemne strony internetowe. Czytaj więcej i najlepsze wyszukiwarki do przeglądania ciemnej sieci 12 najlepszych wyszukiwarek do odkrywania niewidzialnej sieciGoogle ani Bing nie mogą wyszukiwać wszystkiego. Aby eksplorować niewidzialną sieć, musisz użyć tych specjalnych wyszukiwarek. Czytaj więcej .

Jeśli chcesz uniknąć cenzury lub obejść blokowanie regionu, VPN jest najlepszą opcją. W razie kryzysu możesz polegać PirateBrowser, aby uzyskać dostęp do zablokowanych stron 3 szokujące powody, aby używać PirateBrowser w swoim krajuPirateBrowser może wydawać się bezcelową promocją Zatoki Piratów, ale może pomóc uniknąć cenzury i nie tylko. Czytaj więcej .

Dan to brytyjski emigrant mieszkający w Meksyku. Jest redaktorem naczelnym siostrzanej strony MUO, Blocks Decoded. W różnych okresach był redaktorem społecznym, kreatywnym i finansowym w MUO. Każdego roku można go spotkać w salonie wystawowym na targach CES w Las Vegas (ludzie PR, sięgnijcie!), A on robi wiele zakulisowych stron…