Wirtualna sieć prywatna pomoże chronić twoje prawo do prywatności w wielu obszarach twojego cyfrowego życia. Wiadomości globalne są zdominowane przez przypadki hakowania, masowego gromadzenia danych, szpiegowania danych i innych, a ponieważ nasze życie jest teraz cyfrowo w połączeniu z naszymi komputerami, laptopami, smartfonami i tabletami, może być odpowiedni moment, aby zastanowić się, w jaki sposób współpracujesz z Internet.

Tam są liczne rozwiązania VPN Najlepsze usługi VPNZebraliśmy listę najlepszych dostawców usług wirtualnej sieci prywatnej (VPN), pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. Czytaj więcej tam. Dostawcy VPN, tacy jak ibVPN dostarczaj najważniejsze rzeczy w VPN: niezawodność, prywatność, szyfrowanie i anonimowość. Jeśli nie rozważałeś już subskrypcji VPN w celu zabezpieczenia swojej prywatności, teraz jest czas.

Kiedy potrzebna jest sieć VPN?

Prawdopodobnie myślisz: „Ale dlaczego miałbyś ja korzystać z VPN? Nie mam nic do ukrycia… ”i chociaż jesteś prawowitym internautą, podobnie jak w prawdziwym życiu, nie każdy podłączony do Internetu jest tak miły, przyjazny lub godny zaufania jak ty. Bezpieczne połączenie VPN zasadniczo ukrywa twoją aktywność w sieci Jaka jest definicja wirtualnej sieci prywatnejWirtualne sieci prywatne są teraz ważniejsze niż kiedykolwiek wcześniej. Ale czy wiesz czym one są? Oto, co musisz wiedzieć. Czytaj więcej , maskując Twoje sprawy cyfrowe w zaszyfrowanej warstwie, czyniąc komunikację niezwykle trudną, jeśli nie niemożliwą do odczytania w przypadku przechwycenia.

Zapewniam cię, że to nie wszystko. Ponownie, tak jak pokazuje to życie, nie każda osoba, na którą wpadniesz na ulicę, desperacko chce ukraść Twój portfel. to miliony wyjątkowo miłych osób w sieci i jako takie istnieją inne powody, dla których warto skorzystać VPN.

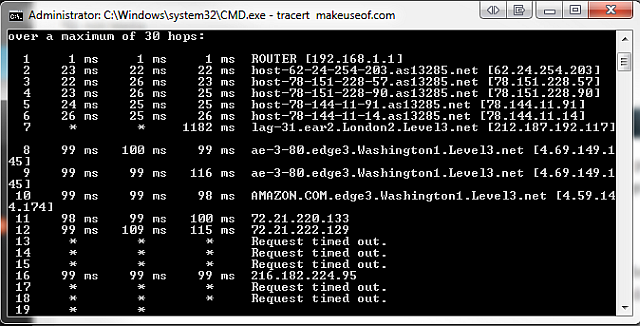

Jesteś naukowcem…

… Ale nie chcesz, aby Twój sprzeciw biznesowy był powiadamiany o tym, że uzyskałeś dostęp do jego witryny. VPN się tym zajmuje dla Was. Za każdym razem, gdy wyszukujemy witrynę i udajemy się na tę stronę docelową, rejestrowany jest nasz adres IP. Właściciel witryny może odpalić Google Analytics, sprawdzić dane geograficzne witryny i powoli zamknąć pułapkę wokół ciebie.

Okej, więc może nie jest to aż tak drastyczne, ale jeśli próbujesz przeprowadzić badania rynku pod radarem dla twoich najbliższych konkurentów na nadchodzące wydarzenie marketingowe, możesz zrobić coś gorszego niż unikanie dawania napiwków konkurentom przed meczem, a twój szef Ci podziękuje, a może nawet zapłaci wzrost. Najpierw słyszałeś to tutaj!

Masz już dość Google…

… Śledzę twoje każde wyszukiwanie, każdy ruch Pięć rzeczy, które Google prawdopodobnie wie o tobie Czytaj więcej w Internecie, który przechodzi przez ich wyszukiwarkę. Jasne, zapewniają bezpłatną usługę, od której coraz bardziej polegamy - tak popularna, że weszła do zwykłego angielskiego słownika jako czasownik - googlować (możesz to sprawdzić!) - ale to nie znaczy, że musisz czuć się komfortowo, przechowując każde żądanie informacji.

To trudny dylemat. Wszyscy lubimy ustanowione bezpłatne usługi internetowe. W wielu przypadkach nie moglibyśmy teraz bez nich żyć. Ale handel jest i zawsze dostarczał twoich danych, aby wyrównać kieszenie Zuckerberga, Brina, Page i Dorseya pod kątem reklam, ulepszeń produktów i innych.

Każde wyszukiwanie jest rejestrowane. Niekończące się poszukiwania Anonimowi Train-Spotters, Magazyn Steam Train i Humpback Bridge, i Miłośnik sznurka z latawca wszyscy są zalogowani i na zawsze pozostaną. Korzystanie z Konto ibVPN złagodziłoby wszelkie przyszłe problemy z rejestrowaniem wyszukiwania, pozostawiając Ci jasność.

Próbujesz czat głosowy…

…w kraju z restrykcyjnym nadzorem sieci i treści Jak ominąć zablokowane witryny i ograniczenia internetowePotrzebujesz dostępu do zablokowanej strony? Wypróbuj te porady i sztuczki, aby ominąć ograniczenia Internetu i przeglądać żądane treści. Czytaj więcej . Usługi Voice-over-IP, takie jak Skype, stają się coraz trudniejsze do przechwycenia, ale w żadnym wypadku nie są niemożliwe. Dostępna jest wystarczająca literatura w Internecie, aby przechwycenie VoIP było wykonalne nawet dla hakerów na poziomie średniozaawansowanym z znajomością architektury internetowej.

Jest to znacznie wyższe, jeśli połączenie VoIP pochodzi lub kieruje się do jednego z wielu krajów, w których obowiązuje bardzo restrykcyjna cenzura i nadzór sieciowy. Chiny, Egipt, Kuba, Arabia Saudyjska i Erytrea są krajami, które przychodzą na myśl; zabezpiecz swoją komunikację z ibVPN.

Chociaż warto pamiętać, że twoje bezpieczeństwo ma niewielki koszt: szybkość twojego połączenia. Możesz napotkać trzaskające lub wypaczone podpisy audio lub opóźnienie w odbiorze dźwięku. Moim zdaniem bezpieczeństwo jest tego warte. Byłbyś przerażony, gdyby lokalny urząd rady nasłuchiwał twoich telefonów do sprzedawców ryb. Dlaczego powinno być inaczej w przypadku korzystania z połączenia VoIP?

Jesteś w innym kraju ...

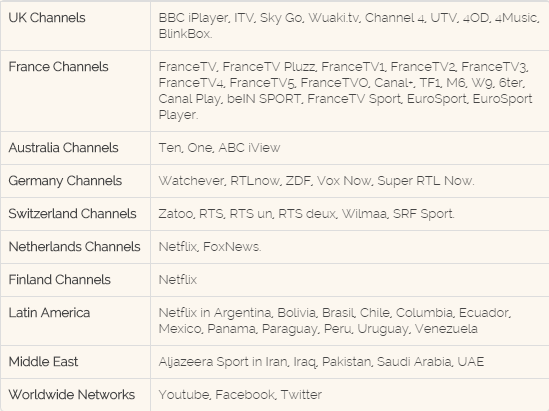

… Ale desperacko obserwuj potężnych Accrington Stanley vs. Halifax. Jednym z najlepszych i rzeczywiście najczęstszych zastosowań VPN jest dostęp do kanałów wideo niedostępnych w kraju goszczącym. I spójrzmy prawdzie w oczy, malutki tajski bar na plaży nie ulepszy połączenia kablowego, nawet podczas tego gigantycznego spotkania, aby również oczekiwać.

Na Połączenie ibVPN może maskować twój adres IP, aby wyglądał, jakbyś był w kraju wymaganym do transmisji, więc nie musisz już przegapić swoich ulubionych wydarzeń sportowych lub nowej serii Opactwo Downton.

Jesteś zdesperowany, aby obejrzeć określony program…

… Ale nie jest dostępny w Twoim kraju z powodu prawa autorskiego. Jedyną opcją jest skorzystanie ze strasznych, niskiej jakości witryn flash-stream. Większość strumieni jest nie tylko okropna, ale otwierasz swój komputer na wszelkiego rodzaju potencjalne nieprzyjemne rzeczy czające się za kulisami, gdy klikasz z witryny na stronę, ładując wideo po wideo.

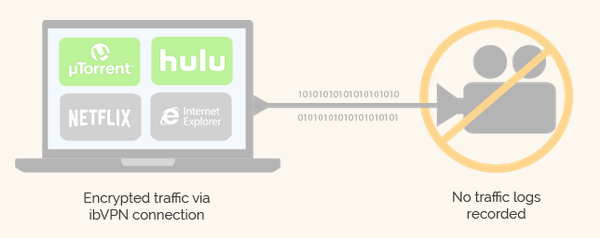

W rzeczywistości nie jest to twoja jedyna opcja. Możesz użyć Połączenie ibVPN mieć dostęp pełna gama Netflix Przewodnik po Netflix: Wszystko, co kiedykolwiek chciałeś wiedzieć o NetflixW tym przewodniku znajdziesz wszystko, co musisz wiedzieć o korzystaniu z Netflix. Niezależnie od tego, czy jesteś nowym subskrybentem, czy też uznanym fanem najlepszej usługi transmisji strumieniowej na rynku. Czytaj więcej filmy i seriale za pomocą kilku kliknięć. Netflix (i dowolna inna usługa sieciowa ograniczona regionem - sprawdź obraz powyżej lub na tej stronie, aby zobaczyć, co można odblokować ibVPN) monitoruj swój adres IP. Jeśli połączysz się z ich witryną z brytyjskiego adresu IP, otrzymasz brytyjską wersję witryny. Jeśli wypróbowałeś to, poznasz ogromną frustrację wynikającą z faktu, że oferta Netflixa jest bardzo skondensowana w porównaniu z naszymi amerykańskimi kuzynami. To samo dotyczy wszystkich innych miejsc: północy, południa, wschodu i zachodu. Będziesz patrzył na zredukowany katalog.

Użyj sieci VPN, aby manipulować swoim prawdziwym adresem IP. Ukrywanie adresu IP w celu pojawienia się w innym kraju - w tym przypadku wydawało się, że jest w USA, a nie w Wielkiej Brytanii - zapewni ci dostęp do wykładniczo większego katalogu Netflix. Jest to legalne (ish), ponieważ nadal płacisz za usługę, ale cała treść jest dostępna na stronie w USA. Mówimy legalne ponieważ podczas gdy Netflix nie stara się blokować użytkowników korzystających z VPN, twórcy treści mogą być bardziej zaniepokojeni, jeśli ich praca wydaje się nielegalnie za granicą.

Jednak, jak wspomnieliśmy, nadal płacisz za połączenie z witryną w USA i za osoby, które przeszkadzają argumentują, że Netflix powinien zrobić więcej, z pewnością VPN z samej swojej definicji sprawiłby, że zadanie to byłoby wyjątkowo trudny?

Pobierasz ...

… Prawie cały Internet za pośrednictwem torrentów lub po prostu pobierając legalne fragmenty oprogramowania do codziennego użytku. Tak czy inaczej, nie masz ochoty dodawać się do listy super nadzoru MPAA / NSA / GCHQ / BPI (usuń które organizacja ma zastosowanie, być może żadna, jeśli masz szczęście), to połączenie ibVPN może złagodzić Twoje problemy.

MPAA (Motion Picture Association of America) nie chciałoby nic więcej śledź każde pobranie Jak zamienić Raspberry Pi w nieustannie pobierany megalityOdegraj swoją rolę w globalnej „sieci dystrybucyjnej Linuksa”, budując dedykowany, bezpieczny megalit pobierający torrenty, który zużywa zaledwie 10 W mocy. Będzie oczywiście oparty na Raspberry Pi. Czytaj więcej aby upewnić się, że żadna z ich treści nie jest nielegalnie udostępniana. Robią to, działając jako inny użytkownik P2P, udostępniając te same pliki, co Ty, lub węsząc wokół twojego ISP, zbierając dane i informacje, gdzie to możliwe, aby stworzyć sprawę przeciwko Tobie.

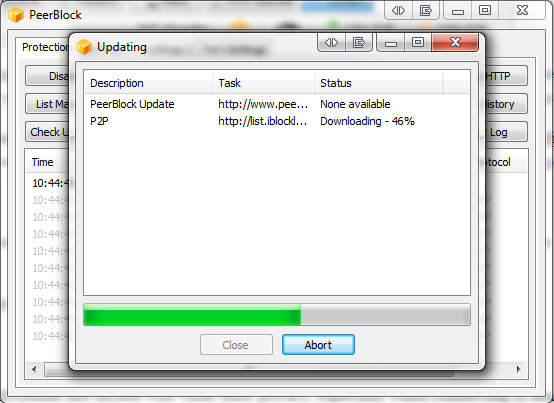

Jeśli torrentujesz, prawie wszystkie inne środki bezpieczeństwa zapewniają po prostu fałszywe poczucie bezpieczeństwa cyfrowego. Usługi takie jak PeerGuardian, PeerBlock i Bot Revolt blokują łączenie adresów IP z siecią - chociaż tam wielu uważa, że usługi te aktywnie szkodzą udostępnianiu plików P2P, blokując połączenia z innymi użytkownikami.

Inni słusznie wskazują, że zablokowane adresy IP do udostępniania plików, które są blokowane, zostaną szybko zmienione. Lobby anty-udostępniania plików, choć czasami opóźnione, nie jest całkowicie niekompetentne cyfrowo, jak niektórzy by chcieli.

Zabezpiecz swoje pliki do pobrania, legalne lub nie, za pomocą ibVPNi trzymaj się z dala od tych nieznośnych list monitorowania!

Oto ich oficjalne stanowisko w sprawie torrentów:

„Nie szpiegujemy naszych użytkowników i nie monitorujemy ich korzystania z Internetu. Nie prowadzimy dzienników aktywności naszych użytkowników.

Aby jednak uniknąć nadużyć, które mogą wystąpić podczas 6-godzinnego okresu próbnego, rejestrujemy i przechowujemy przez 7 dni godzina, data i lokalizacja Nawiązano połączenie VPN, czas trwania połączenia i przepustowość używane podczas połączenie.

Jak dotąd nie otrzymaliśmy żadnego powiadomienia DMCA ani innego europejskiego odpowiednika dla jakiegokolwiek serwera P2p z naszej listy serwerów. W przypadku pozostałych serwerów mamy systemy filtrujące, które zapobiegają P2P i współużytkowaniu plików, aby chronić nas i naszych użytkowników przed powiadomieniami DMCA.

Zezwalamy na ruch BitTorrent i inne operacje udostępniania plików na określonych serwerach w Holandii, Luksemburgu, Szwecji, Rosji, Hongkongu i na Litwie. Na podstawie naszych badań prawnych uważamy, że NIE jest bezpieczne dla naszych użytkowników, aby zezwalać na takie działania na serwerach znajdujących się na przykład w Stanach Zjednoczonych lub Wielkiej Brytanii. ”

Każdego dnia jesteś w innej kawiarni…

… I kochasz darmowe Wi-Fi. Kto nie, prawda? Powiem ci. To osoby takie jak ja cenią sobie swoją prywatność, szczególnie podczas łączenia się z wrażliwymi danymi. Dlaczego tak?

Cóż, połączenie Wi-Fi często spotykane w lokalnej kawiarni jest prawdopodobnie niezabezpieczone, tzn. Jesteś surfowanie po niezaszyfrowanej fali danych, do której może doprowadzić każdy, kto znał się na hakowaniu wymazać. Poważnie, te połączenia są podatne na ataki nawet najbardziej hakerów na poziomie podstawowym, którzy spędzili niewielką ilość czasu na badaniach.

Evil Twin, Tamper Data for Firefox i Burp Proxy to przykłady podstawowych aplikacji, które mogą powodować poważne szkody przy minimalnej wiedzy. Złośliwa osoba potrzebuje tylko informacji z kilku samouczków YouTube, a Twoje dane mogą być ich.

Oczywiście połącz się ze swoim osobiste konto ibVPN i jest to zupełnie inna sytuacja: Twoje dane są szyfrowane, ukryte przed potencjalnymi wścibskimi oczami, zapewniając ci spokój. Aby zminimalizować nakłady w naszym społeczeństwie opartym na danych, warto inwestować, zwłaszcza jeśli łączysz się z wieloma publicznymi hotspotami każdego dnia.

Osobiście chciałbym się chronić - prawda?

Jesteś rzecznikiem prywatności…

… Który w pewnym momencie angażuje się we wszystkie powyższe czynności. Nie zaskoczyłoby nas, gdybyś był. Prywatność jest niedoceniana. Jedną rzeczą jest dobrowolne podawanie danych w zamian za „darmową” usługę internetową, ale inną rzeczą całkowicie, aby wszystkie twoje dane zostały zebrane w taktyki nadzoru drag-net przez niektórych władze.

Imprezując z 6 USD miesięcznie aby Twoja prywatność wydawała się wyjątkową sytuacją.

Czego powinienem szukać?

Wejście w świat VPN to prosty, ale korzystny proces. Dostawcy VPN są zazwyczaj przyjaźni i prawie zawsze pod ręką, aby pomóc w razie pojawienia się problemu. Jeśli dopiero zaczynasz korzystać z VPN, rozważ zapoznanie się z przydatnymi terminologiami, skrótami i typowymi funkcjami VPN. Umożliw podejmowanie decyzji VPN Hosting VPS w systemie Linux: jak wybrać hosta wirtualnej sieci prywatnejPrzy wyborze dostawcy VPS należy wziąć pod uwagę różne czynniki. Zamiast dostawców nazw, oto ogólny przewodnik, który pomoże ci wybrać odpowiedni VPS dla siebie. Czytaj więcej proces!

Protokoły

Konto ibVPN obejmuje wszystkie bazy prywatności przy użyciu czterech protokołów VPN:

PPTP

Protokół tunelowania punkt-punkt. Wyjątkowa obsługa urządzeń, niskie koszty ogólne i dobre prędkości połączeń. Jednak ma szyfrowanie niskiego poziomu, a połączenia nagle spadają, ale z niską częstotliwością.

PPTP używa kanału kontrolnego Protokół kontroli transmisji 10 warunków sieciowych, których prawdopodobnie nigdy nie wiedziałeś, i co one oznaczająTutaj omówimy 10 popularnych terminów związanych z siecią, co one oznaczają i gdzie możesz je spotkać. Czytaj więcej (TCP) i tunel Generic Routing Encapsulation (GRE) do enkapsulacji pakietów Point-to-Point.

Szyfrowanie niskiego poziomu może być przydatne podczas korzystania z publicznych połączeń WiFi, zapewniając podstawowy poziom bezpieczeństwa bez ograniczania już potencjalnie ograniczonego połączenia.

SSTP

Protokół bezpiecznego tunelowania gniazd. Używany dla Microsoft, Linux, RouteOS i SEIL, ale obecnie niedostępny dla produktów Apple. Bardzo bezpieczny, zintegrowany z wieloma produktami Microsoft i zbudowany przy użyciu Secure Sockets Layer v3 (SSLv3), może łączyć się z portem TCP 443, umożliwiając ominięcie połączenia najbardziej restrykcyjnego zapory ogniowe.

Chociaż jest to powszechny protokół, niektórzy miłośnicy VPN odmówiliby jego użycia z powodu jego propitiatory własność i rozwój firmy Microsoft, co oznacza, że nie można jej szczegółowo kontrolować, aby wykluczyć jakiekolwiek „Tylne drzwi”.

L2TP / IPsec

Protokół tunelowania warstwy 2. L2TP tak naprawdę nie zapewnia podstawowego poziomu bezpieczeństwa, dlatego często jest łączony z IPSec w celu zapewnienia 256-bitowego szyfrowania.

Jest to najwyższy poziom szyfrowania dostępny dla publicznej sieci VPN, jest niezwykle łatwy w konfiguracji i obsługiwany na ogromnej liczbie urządzeń. Jednak w świecie po ujawnieniu Snowdona wielu ekspertów spekuluje, że L2TP / IPSec mogło zostać naruszone lub przynajmniej osłabione przez wysiłki NSA / GCHQ.

OpenVPN

Niestandardowy protokół bezpieczeństwa do tworzenia bezpiecznych połączeń punkt-punkt lub lokacja-lokacja. Wykorzystuje bibliotekę OpenSSL, protokoły SSLv3 / TLSv1 i może łączyć się z portem TCP 443, aby negować zapory ogniowe. Obsługuje także przyspieszenie sprzętowe w celu zwiększenia prędkości połączeń, podczas gdy połączenia OpenVPN są uważane za bardzo stabilne i niezawodne.

OpenVPN jest obsługiwany przez szeroką gamę urządzeń, choć nie jest natywny. Domyślne szyfrowanie jest ustawione na 128-bitową Blowfish, ale OpenVPN można skonfigurować za pomocą szeregu alternatywnych algorytmów.

OpenVPN może być nieco kłopotliwy przy początkowej konfiguracji, jednak większość dostawców VPN neguje to, oferując dostosowane oprogramowanie klienckie. Jest to z pewnością najszybszy, najbezpieczniejszy i najbardziej niezawodny protokół VPN.

Twoja prywatność jest cenna i masz pełne prawo do jej ochrony. Jednak przed zarejestrowaniem się u dowolnego dostawcy VPN konieczna jest ocena jego poświadczeń bezpieczeństwa. Możesz negować bezpieczeństwo oferowane przez VPN, tworząc konto u dostawcy, który nie rozpoznaje ani nie stawia tej samej wartości w Twojej prywatności, co Ty. Wybierz protokół VPN na podstawie połączenia, którego będziesz używać, i potrzebnych Ci zabezpieczeń. Jeśli na przykład przeglądasz nagłówki w Internecie w kawiarni, prawdopodobnie nie potrzebujesz 256-bitowego szyfrowania L2TP / IPSec. Spowolni twoje połączenie i nie będzie korelowało z bieżącym użyciem Internetu. Korzystanie z szeregu szyfrów OpenVPN może zapewnić ci więcej niż wystarczające bezpieczeństwo, bez spowalniania połączenia - ale zawsze możesz go zwiększyć w razie potrzeby.

Rejestracja danych

Kolejną istotną funkcją, którą należy wziąć pod uwagę, jest rejestrowanie danych. Starasz się chronić siebie. Martwisz się o prywatność danych. Zrozumiałeś, że ochrona Twoich danych jest niezbędna, więc wybrałeś VPN - ale okazuje się, że VPN ty zaznaczone faktycznie rejestruje wszystkie transmisje danych w całej sieci, nieco negując samą istotę korzystania z bezpieczna sieć VPN.

Nie wszyscy dostawcy VPN rejestrują twoje dane, ale powinieneś to sprawdzić przed skontaktowaniem się z dostawcą. Podobnie rejestrowanie danych budzi większe obawy w niektórych krajach. Dostawcy VPN w Wielkiej Brytanii lub USA mogą nie rejestrować twoich danych, ale jeśli NSA lub GCHQ będą pukać, twój dostawca VPN będzie prawie na pewno musiał przekazać wszelkie dostępne informacje.

Jeśli nie prowadzą dzienników, wszystko na lepsze. Ale jeśli tak, lepiej uwierzcie, że władze wezmą to pod swoją opiekę.

Ceny - bezpłatny vs. Płatny

Ostatnią kwestią jest cena. Cena jest również ściśle związana z naszą ostatnią funkcją. Istnieją darmowi dostawcy VPN, w rzeczywistości całkiem sporo. Podobnie jak w przypadku większości rzeczy bezpłatnych, gdzieś w dalszej kolejności występuje kompromis i zwykle obejmuje to wymianę prywatności na darmowe konto VPN. Duża część bezpłatnych dostawców VPN będzie rejestrować twoje dane w miarę upływu czasu, stopniowo budując obraz twoich nawyków użytkowania, aby kierować reklamy na swój sposób.

Nie zrozum nas źle - bezpłatna sieć VPN może być przydatna do szybkiej poprawki bezpieczeństwa w miejscach publicznych lub jeśli masz ograniczony budżet. Większość z nich ma również szeroki zakres funkcji, ale jeśli poważnie myślisz o ochronie prywatności w dłuższej perspektywie, naprawdę opłaconym kontem jest tour de force.

ibVPN ceni twoją prywatność tak samo jak ty. Podobnie jak w przypadku wielu płatnych kont, połączenie ibVPN nie generuje żadnych reklam, nie będzie rejestrowania danych i będziesz mógł swobodnie przeglądać internet, jak chcesz, kiedy chcesz i gdzie chcesz.

Twoja szybka lista kontrolna VPN:

Sieć VPN powinna zapewniać:

- Poufność. Jeśli Twoje dane są „wąchane”, powinny zwrócić zaszyfrowane dane. ibVPN korzysta z wielu metod szyfrowania: 128-bitowego AES i 256-bitowego Blowfish.

- Integralność: Twoje osobiste wiadomości powinny być prywatne, a Twoja sieć VPN powinna wykrywać wszelkie przypadki manipulacji.

- Autentyczność: Twój dostawca VPN powinien zapobiegać nieautoryzowanemu dostępowi do twojego konta z jakichkolwiek zewnętrznych źródeł.

- Wytyczanie: Powinien być dostępny wybór serwerów z serwerami P2P zlokalizowanymi w bezpiecznych krajach.

- Pasmo: Najlepsi dostawcy VPN oferują nieograniczoną przepustowość.

- Ciągłość: VPN jest tak dobry, jak sieć, na której jest zbudowany. Upewnij się, że wybrany dostawca VPN ma siedzibę na wielu serwerach na całym świecie.

- Komunikacja: Przejrzyj obsługę klienta swojego dostawcy VPN przed rozstaniem z gotówką.

- Skalowalność: Jeśli posiadasz więcej niż jedno urządzenie, musisz mieć możliwość skalowania VPN do swoich potrzeb, w tym obsługi na różnych urządzeniach. Pokryj laptopa, telefon i tablet tego samego operatora.

Obsługa routera

Rozpowszechnianie VPN na całym świecie spowodowało, że niektórzy użytkownicy instalują VPN bezpośrednio na swoim routerze. Za pomocą oprogramowania typu open source VPN można zainstalować na routerze, aby zapewnić zasięg dla każdego urządzenia podłączonego do sieci. Umożliwia to wielu urządzeniom, które tradycyjnie nie obsługują połączenia VPN. Konsole do gier, telewizory Smart TV i urządzenia Apple TV mogą uzyskać pełną prywatność za pomocą routera z obsługą VPN.

Nie wszystkie routery mogą obsługiwać wymagane oprogramowanie układowe DD-WRT wymagane do uruchomienia sieci VPN. Twój dostawca będzie mógł ci pomóc, również przez pomagając w instalacji do routera lub sugerując router, który obsługuje oprogramowanie układowe i ich VPN.

Warto zainwestować, jeśli utrzymujesz dużą osobistą sieć w domu, zamiast konfigurować każdą z nich poszczególnych urządzeń pojedynczo, a zasięg, jaki oferuje nieobsługiwanym urządzeniom, ma kluczowe znaczenie dla ich utrzymania bezpieczne.

Aplikacje mobilne

Podobnie jak w przypadku zabezpieczenia innych podłączonych do Internetu urządzeń w sieci, gdy jesteś poza domem, będziesz chciał również chronić swój zaufany smartfon. Zapewnienie klienta stacjonarnego i mobilnego zapewni ci prywatność za pośrednictwem jednego dostawcy, zapewniając spójne, skalowalne doświadczenie. Dużo czasu spędzamy na naszych urządzeniach. Czasami zawierają bardziej wrażliwe i prywatne dane niż nasze rzeczywiste komputery - obrazy, teksty, warto zabezpieczyć dane bankowe, aplikacje na zakupy i inne, szczególnie częste lokalne WiFi punkty aktywne.

Let's Roundup

Wirtualna sieć prywatna to doskonała inwestycja zapewniająca bezpieczeństwo cyfrowe. Produkujemy więcej danych niż kiedykolwiek, a nasze społeczeństwo jest coraz bardziej cyfrowe. Rozumiemy również więcej na temat tego, w jaki sposób wykorzystywane są nasze dane, skąd pochodzą, dokąd idą i kto na nie patrzy. Firmy takie jak ibVPN również to rozumieją i rozumieją nasze obawy dotyczące prywatności danych.

Nie wystarczy po prostu surfować po Internecie, pozwalając na przechowywanie informacji przy każdej okazji i wykorzystanie ich w późniejszym czasie. Nasze dane nie są już ograniczone do naszych laptopów. Nasze smartfony, tablety, Xbox, PlayStation, a nawet telewizory wykorzystują dane i jako takie stają się wtajemniczone dla naszych najbardziej wrażliwych informacji. Potrzebują zabezpieczenia, tak jak my zabezpieczamy nasze komputery.

Przed zarejestrowaniem się u dostawcy VPN zapoznaj się z naszą listą kontrolną: istnieje wiele wspaniałych dostawców VPN z mieszanką funkcji, w rozsądnych cenach - ale są też tacy, którzy maskują. Przeczytaj recenzje, sprawdź artykuły oraz odsyłacze do cen i funkcji.

Użyj doskonałego dostawcy, takiego jak ibVPN w celu zachowania Twojej prywatności. Ukryj swój adres IP, aby zachować anonimowość. Zabezpiecz swoją sieć dla spokoju ducha.

Kredyty obrazkowe: Puszka VoIP przez Pixabay, Koszula hakera za pośrednictwem adulau użytkownika Flick, Old Lock via Piaxbay, Router DDWRT za pośrednictwem Wikimedia Commons

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.