Reklama

Nie ufaj nikomu. To kiedyś było coś, co powiedział tylko paranoik, ale potem coś się stało po drodze. Zostaliśmy poinformowani. Dowiedzieliśmy się, że ludzie mogą słuchać przez imprezową linię telefoniczną, więc zapłaciliśmy dodatkowo za linię prywatną. Wtedy wiedzieliśmy, że nasze dzieci lub rodzice mogą nas usłyszeć przez telefon na ścianie, więc otrzymaliśmy wiele linii do naszego domu. Wtedy moglibyśmy nagle dostać telefon komórkowy i mieć własne prywatne telefony gdziekolwiek chcemy. Całkowita prywatność! A przynajmniej tak myśleliśmy, gdy nasze słowa i informacje leciały w powietrzu. Po pierwsze to słowo podsłuchiwanie bez gwarancji, to jest słowo gazety, prawnicy, ubezpieczyciele i inni włamują się do twojej komunikacji, kto następny? Jak możemy to zatrzymać? Niestety przepisy są bardzo aktualne, dlatego musisz podjąć pewne kroki już teraz. Tutaj sprawdzamy, jak zabezpieczyć komunikację ze smartfonem, aby znacznie utrudnić wybieranie informacji.

Zmień środek komunikacji

Parafrazować

Marshall McLuhan, medium jest rodzajem potrzebnego nakazu. Zazwyczaj im starsza forma komunikacji, tym większa jest ochrona prawna. Według Electronic Frontier Foundation, „… W raporcie podsłuchowym z 2007 r. Zgłoszono tylko 20 nakazów sądowych zezwalających na przechwytywanie ustne, w porównaniu do 1 998 nakazów zezwalających na podsłuch„ komunikacji przewodowej ”lub komunikacji głosowej.” Tak jest w Stanach Zjednoczonych Ameryki. Zawartość listu pocztowego (ślimaka) jest również wysoce prawnie chroniona, jednak każdy może przeczytać kopertę i US Postal Service śledzi również te informacje. Rozmowy telefoniczne z telefonu stacjonarnego są prawie tak samo chronione w porównaniu z pocztą listową, ale twoje dane telefoniczne są również dostępne dla rządu. Po przystąpieniu do połączeń głosowych na telefonie komórkowym przepisy uniemożliwiające rządowi słuchanie stają się bardziej rozluźnione. Wiadomości tekstowe jeszcze bardziej. Ponieważ te połączenia komórkowe i Wi-Fi latają w przestrzeni kosmicznej, sądy mogą uznać, że nie ma uzasadnionych oczekiwań dotyczących prywatności że rządy prowadzą rozmowy stacjonarne.

Największy problem z wiadomościami tekstowymi i bezpieczeństwem polega na tym, że cała rozmowa jest przechowywana w telefonie i prawdopodobnie przechowywana na serwerach usługodawcy, przynajmniej przez chwilę. Przy normalnym połączeniu komórkowym przechowywane są tylko metadane, takie jak to, do kogo dzwoniłeś, kiedy, na jak długo i skąd dzwoniłeś. Chodzi o to - nie wysyłaj SMS-ów, których nie chcesz przeciekać. Zwłaszcza jeśli jesteś senatorem lub kongresmenem.

Komunikacja komórkowa i Wi-Fi jest w powietrzu jako sygnał radiowy, więc technologia potrzebna do ich złapania nie jest aż tak daleko od tego, co jest potrzebne do odebrania komercyjnego sygnału radiowego. Jeśli podejrzewasz, że Twój telefon może być zagrożony, porównaj swoje objawy z objawami Steve'a Campbella, 6 Możliwe znaki Twój telefon komórkowy może być podsłuchany Jak sprawdzić, czy telefon jest wciśnięty: 6 znaków ostrzegawczychJak rozpoznać, czy Twój telefon jest na podsłuchu? A czy wiesz, kto to zrobił? Spójrzmy na znaki ostrzegawcze i co możesz zrobić. Czytaj więcej . Ten film może być trochę stary w świecie telekomunikacji, ale pokazuje podstawowy sprzęt potrzebny do przechwycenia ogromnej ilości ruchu komórkowego. Oprócz komputera patrzysz na rzeczy warte 1500 $. To nie jest wielka inwestycja.

Sprawdź swoje aplikacje

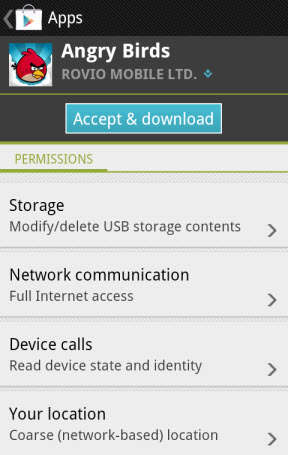

Być może najłatwiejszym sposobem na utrudnienie komunikacji ze smartfonem jest napisanie aplikacji, która umożliwia dostęp do wszystkiego w telefonie, a następnie nakłonienie innych do pobrania. Nie jest to tak duży problem dla iPhone'ów, jak Apple ma decydujący wpływ na to, czy aplikacja trafi do ich sklepu, czy nie. Jednak w Androidzie Google nie ma takiej samej surowości. Plus są takie, które zrootują swoje urządzenie z Androidem i pobiorą aplikacje z dowolnego miejsca.

Aby uzyskać bardziej szczegółowe informacje, Chris Hoffman's, Jak działają uprawnienia aplikacji i dlaczego warto się tym przejmować Jak działają uprawnienia aplikacji na Androida i dlaczego warto się tym przejmowaćAndroid zmusza aplikacje do deklarowania wymaganych uprawnień podczas ich instalowania. Możesz chronić swoją prywatność, bezpieczeństwo i rachunki za telefon komórkowy, zwracając uwagę na uprawnienia podczas instalowania aplikacji - chociaż wielu użytkowników ... Czytaj więcej jest obowiązkowe czytanie. Ostrzeżenia o tym, co aplikacja może zrobić z telefonem, są prawie tak samo ignorowane jak umowy EULA. Jeśli jesteś w trakcie instalacji pojawi się ostrzeżenie, że ta aplikacja będzie miała dostęp do twoich kontaktów, stanu telefonu i tożsamości, wysyłać SMS-y lub MMS-y i wiele więcej więcej. Czy aplikacja naprawdę potrzebuje tego rodzaju dostępu? Jeśli nie, nie instaluj go. Przejrzyj zainstalowane aplikacje i odinstaluj te, które przekraczają ich potrzeby. Możesz nawet rozważyć przywrócenie ustawień fabrycznych w telefonie, aby upewnić się, że nie ma na nim żadnych programów szpiegujących.

Szyfruj komunikację

Przy wszystkich tych prawach jest nadal bardzo mało prawdopodobne, aby ktokolwiek nasłuchiwał twojej komunikacji. Naprawdę jesteś świetną osobą, ale nie jesteś aż tak ekscytujący. To, co jadłeś na obiad i ile mil pokonałeś na maszynie eliptycznej, jest nudne i już na całym Facebooku. Kto zamierza złamać prawo telekomunikacyjne i kupić sporo drogiego sprzętu, aby dowiedzieć się, że nienawidzisz jarmużu, ale hej, spójrz, co zrobiłeś dla Jennifer Aniston? Dobra, załóżmy, że twoje rozmowy są naprawdę soczystym materiałem dla szpiegów i prywatnych detektywów. Zobaczmy, w jaki sposób możemy uczynić komunikację ze smartfonem mniej użyteczną dla podsłuchujących, nawet jeśli ją przechwytują.

Szyfrowanie wymaga czegoś, co jest znaczące dla przeciętnego człowieka i sprawia, że jest to bełkot, który można ponownie uczynić znaczącym tylko poprzez złożony proces matematyczny. To jest najkrótszy opis, jaki mogę wymyślić. Jeśli szukasz wyjaśnienia, jak działa szyfrowanie, przeczytaj Jak szyfruje mój dysk? część tego Jak działa Bitlocker Bezpłatna wojskowa prywatność twoich plików: jak działa Bitlocker [Windows]Czy słyszałeś kiedyś ten cytat o próbie wyjaśnienia mrówce telewizji? Nie nazywam cię mrówką, mimo że jesteś pracowity i lubisz od czasu do czasu łyk mleka mszyc. Co... Czytaj więcej artykuł. Te same zasady działają w przypadku większości szyfrowań.

Kryptos - iOS, Android [Nie jest już dostępny], Jeżyna - Darmowa aplikacja, usługa 10 USD / miesiąc

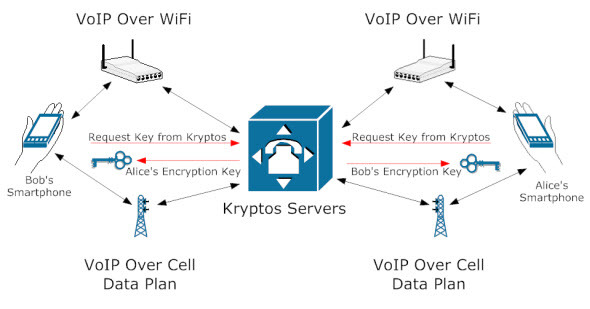

Kryptos jest, na najprostszym poziomie, zaszyfrowaną usługą Voice over Internet Protocol (VoIP). Jeśli chcesz lepiej zrozumieć VoIP, przeczytaj artykuł Stefana Neagu,

Jak działa Skype? Jak działa Skype? [Technologia wyjaśniona] Czytaj więcej . Dzięki temu może działać przez połączenia komórkowe i WiFi. Ostrzegam - VoIP to robi nie przejdź przez Wi-Fi korzysta z Twojego abonamentu. Aplikacja szyfruje połączenie głosowe przy użyciu 256-bitowego standardu AES z 2048-bitową wymianą kluczy RSA. Ponieważ jest to połączenie VoIP i obie osoby muszą mieć aplikację i usługę, połączenie jest prawie niemożliwe prawdziwe połączenie peer-to-peer, z wyjątkiem faktu, że klucz musi zostać zweryfikowany przez certyfikat autorytet. Teoretycznie możliwy jest atak Man-in-the-Middle. Nie powiedziałbym jednak, że jest to bardzo prawdopodobne.

256-bitowe szyfrowanie AES zastosowane do połączenia jest tym samym standardem, z którego korzysta funkcja BitLocker systemu Windows i jest uważany za rozsądne szyfrowanie w przypadku przekazywania dokumentów na poziomie ściśle tajnym przez USA rząd. To brzmi imponująco i naprawdę, po prostu wiedz, że Top Secret nie jest najwyższym poziomem bezpieczeństwa.

2048-bitowy klucz RSA używany do blokowania i odblokowywania szyfrowania podczas połączenia zapewnia dodatkową warstwę bezpieczeństwa. Jest to klucz cyfrowy, który blokuje i odblokowuje szyfrowanie na każdym końcu rozmowy. Podobnie jak klucz do drzwi, im więcej uderzeń i rowków znajduje się na kluczu, tym trudniej jest przestępcom go powielić. 2048 bitów oznacza, że kluczem do każdej rozmowy jest losowa liczba 617 cyfr. Mówiąc inaczej, większość losów na loterię ma maksymalnie 12 cyfr i wszyscy wiemy, jakie są szanse na wygraną na loterii.

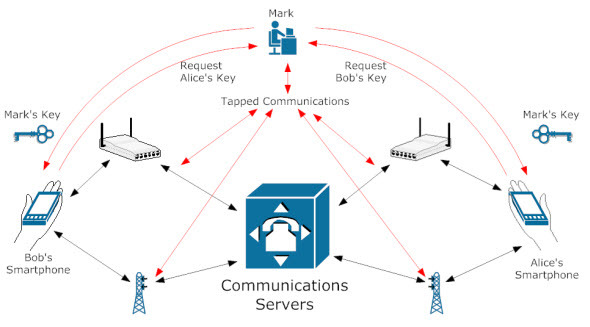

DigiCert, dostawca certyfikatów podpisów cyfrowych dla handlu elektronicznego, obliczył, że złamanie 2048-bitowego klucza RSA zajmie „6,4 biliardów lat”. Jednak RSA Laboratories dokonuje przybliżonego oszacowania, na podstawie prawa Moore'a i tego, ile czasu zajęło złamanie 56-bitowego klucza DES, że 2048-bitowy klucz RSA może stać się praktyczny do złamania około roku 2030. To o wiele mniej niż 6,4 biliardów lat, ale nadal robi wrażenie. Do roku 2030 jest już za późno, aby zadzwonić dzisiaj. Jednak w przypadku takiej wymiany kluczy istnieje ogromna szansa na atak Man-In-The-Middle. Właśnie tam ktoś jest w trakcie rozmowy, bez wiedzy (ale znanej nam) pozostałych dwóch osób. Mark wydaje swój klucz Alice i Bobowi, gdy Bob prosi o klucz Alice, a Alice prosi o klucz Boba. Voila! Połączenie jest dla niego otwarte.

Kryptos twierdzi, że nie nagrywa połączeń ani nic na temat połączeń. Twierdzą również, że nigdy nie pozwolą rządowi tylnym drzwiom na komunikację. Cóż, tak naprawdę mogą nie mieć wyboru na podstawie takich przepisów, jak amerykańska Ustawa o pomocy w komunikacji dla organów ścigania (CALEA). Akt ten ma na celu zmusić dostawców łączności, nawet VoIP, aby ułatwić organom ścigania monitorowanie komunikacji w czasie rzeczywistym.

Jak bezpieczne jest Kryptos? W cenie 10 USD miesięcznie powiedziałbym, że jest dość bezpieczny.

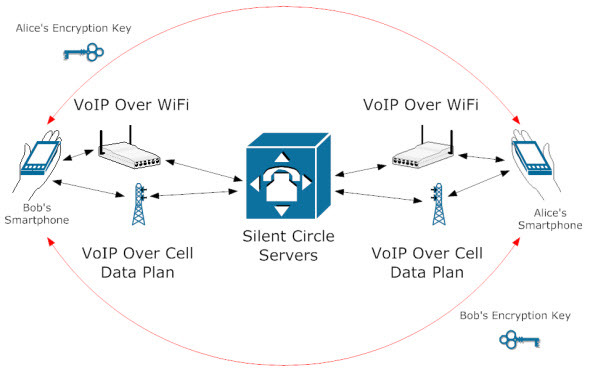

Dostarczone przez Silent Circle i Phila Zimmermana, osoby odpowiedzialnej za szyfrowanie PGP, Silent Phone to usługa szyfrowania głosu dla urządzeń z Androidem i iOS. Podobnie jak Kryptos, działa przez połączenie VoIP przez Wi-Fi lub abonament komórkowy. Wymaga także, aby obie osoby miały aplikację i usługę do kompleksowego szyfrowania.

W przeciwieństwie do Kryptos, ma zastrzeżoną metodologię szyfrowania zwaną Zimmermann Real-time Transport Protocol (ZRTP). Różni się to od 2048-bitowego klucza RSA tym, że generuje klucz bez konieczności zgłaszania się do urzędu certyfikacji. Każde połączenie generuje hasło, które należy wypowiedzieć w aplikacji, aby kontynuować połączenie.

https://youtube.com/watch? v = yJpCW3DOmiY% 3Ffeature% 3Doembed

Silent Phone wykorzystuje 256-bitowe szyfrowanie AES, tak jak Kryptos, ale w tym punkcie porównania nie ma to większego znaczenia. Klucz po prostu nie będzie wystarczająco długi, aby go złamać i nie ma szans na atak Man-in-the-Middle. Po prostu nie możesz dostać się do środka transmisji głosu za pomocą metody ZRTP.

Cichy Krąg przysięga, że nigdy nie ulegną presji rządu, i jest to szanowane, jeśli nie trochę mylone. W pewnym momencie będą musieli zdecydować, czy chcą utrzymać firmę przy życiu, czy też zachować moralność. Trochę zachwiały mnie poprzednie udręki Phila Zimmermana, kiedy wyprowadził PGP - wydaje się autentyczny z miejsca, gdzie siedzę, mil. Jednak nie jest on jedynym w firmie, więc zobaczymy, co się stanie. Może nigdy nie zostaną zmuszeni do podjęcia decyzji - kto wie? Może się zawalą, ale po prostu nigdy się nie dowiesz. Podsumowując, za te same 10 USD miesięcznie za usługę powiedziałbym, że Silent Phone jest o wiele bezpieczniejszy niż Kryptos. Tam, gdzie robi się o wiele lepiej, jest dostępność innych aplikacji do szyfrowania komunikacji e-mail, tekstowej i wideo. Mając cały apartament, jest to usługa, na którą bym poszedł.

Odejdź

Szyfrując dane, które są już w telefonie, jak w artykule, Jak szyfrować dane na smartfonie Jak szyfrować dane na smartfonieW związku ze skandalem Prism-Verizon rzekomo wydarzyło się to, że Narodowa Agencja Bezpieczeństwa Stanów Zjednoczonych (NSA) zajmowała się eksploracją danych. Oznacza to, że przeglądali rejestry połączeń ... Czytaj więcej i korzystając z metod opisanych w tym artykule, będziesz miał coś najbardziej zbliżonego do telefonu szpiegowskiego, jaki może mieć przeciętny obywatel. Czy to za dużo? To zależy od Ciebie.

Czy uważasz, że musisz zabezpieczyć komunikację ze smartfonem? Martwisz się o ludzi słuchających? Co teraz z tym robisz? Jakie masz obawy? Czy masz inne wskazówki, którymi możesz się podzielić? Daj nam znać, bo wiedza to tak naprawdę połowa sukcesu.

Źródła obrazu: Zrzut ekranu z Kryptos przez Google Play, Zrzut ekranu z cichym telefonem przez Google Play, Żona rozmawia prywatnie przez telefon przez Shutterstock; Młody biznesmen Via Shutterstock; Dziewczyna z torbą Via Shutterstock

Mając ponad 20 lat doświadczenia w branży IT, szkoleniach i branżach technicznych, pragnę dzielić się tym, czego się nauczyłem, z kimkolwiek innym, kto chce się uczyć. Staram się wykonywać najlepszą możliwą pracę w najlepszy możliwy sposób i z odrobiną humoru.