Reklama

Około 33% wszystkich użytkowników Chromium ma zainstalowaną wtyczkę do przeglądarki. Zamiast być niszową, najnowocześniejszą technologią stosowaną wyłącznie przez zaawansowanych użytkowników, dodatki są pozytywnie włączone do głównego nurtu, przy czym większość pochodzi z Chrome Web Store i Firefox Add-Ons Marketplace.

Ale jak są bezpieczne?

Zgodnie z badaniami w trakcie prezentacji na sympozjum IEEE na temat bezpieczeństwa i prywatności odpowiedź brzmi: nie bardzo. Finansowane przez Google badanie wykazało, że dziesiątki milionów użytkowników Chrome mają zainstalowane różne rodzaje złośliwego oprogramowania opartego na dodatkach, co stanowi 5% całkowitego ruchu Google.

Badanie doprowadziło do usunięcia prawie 200 wtyczek z Chrome App Store i podważyło ogólne bezpieczeństwo rynku.

Co więc robi Google, aby zapewnić nam bezpieczeństwo i jak możesz wykryć nieuczciwy dodatek? Dowiedziałem się.

Skąd pochodzą dodatki

Nazwij je jak chcesz - rozszerzenia przeglądarki, wtyczki lub dodatki - wszystkie pochodzą z tego samego miejsca. Niezależni zewnętrzni programiści produkujący produkty, które ich zdaniem służą potrzebie lub rozwiązują problem.

Dodatki do przeglądarki są zazwyczaj pisane przy użyciu technologii internetowych, takich jak HTML, CSS, i JavaScript Co to jest JavaScript i czy Internet może istnieć bez niego?JavaScript jest jedną z tych rzeczy, które wielu uważa za pewnik. Wszyscy go używają. Czytaj więcej , i zwykle są budowane dla jednej konkretnej przeglądarki, chociaż istnieją usługi innych firm, które ułatwiają tworzenie wieloplatformowych wtyczek do przeglądarek.

Gdy wtyczka osiągnie poziom ukończenia i zostanie przetestowana, zostanie zwolniona. Możliwe jest niezależne rozpowszechnianie wtyczki, chociaż zdecydowana większość programistów decyduje się na rozpowszechnianie ich za pośrednictwem sklepów z rozszerzeniami Mozilla, Google i Microsoft.

Chociaż zanim dotknie komputera użytkownika, należy go przetestować, aby zapewnić bezpieczeństwo użytkowania. Oto, jak to działa w Google Chrome App Store.

Dbanie o bezpieczeństwo Chrome

Od złożenia rozszerzenia do jego ostatecznej publikacji trwa 60 minut. co się tutaj stało? Cóż, za kulisami, Google upewnia się, że wtyczka nie zawiera złośliwej logiki ani niczego, co mogłoby zagrozić prywatności lub bezpieczeństwu użytkowników.

Ten proces jest znany jako „Enhanced Item Validation” (IEV) i jest serią rygorystycznych kontroli, które sprawdzają kod wtyczki i jej zachowanie po zainstalowaniu, w celu zidentyfikowania złośliwego oprogramowania.

Google też opublikował „przewodnik po stylu” w rodzaju, który mówi programistom, jakie zachowania są dozwolone, i wyraźnie zniechęca innych. Na przykład zabronione jest używanie wbudowanego JavaScript - JavaScript, który nie jest przechowywany w osobnym pliku - w celu zmniejszenia ryzyka cross-site scripting Co to jest skrypty między witrynami (XSS) i dlaczego stanowi zagrożenie dla bezpieczeństwaLuki w skryptach między witrynami stanowią obecnie największy problem bezpieczeństwa witryny. Badania wykazały, że są one szokująco częste - zgodnie z najnowszym raportem White Hat Security opublikowanym w czerwcu w 55% witryn zawierały luki XSS w 2011 r. ... Czytaj więcej .

Google również zdecydowanie odradza stosowanie „eval”, który jest konstrukcją programistyczną, która umożliwia kodowi wykonywanie kodu i może wprowadzać wszelkiego rodzaju zagrożenia bezpieczeństwa. Nie są też szczególnie zainteresowani wtyczkami łączącymi się ze zdalnymi usługami innymi niż Google, ponieważ stwarza to ryzyko Atak Man-In-The-Middle (MITM) Co to jest atak man-in-the-Middle? Wyjaśnienie żargonu bezpieczeństwaJeśli słyszałeś o atakach typu „man-in-the-middle”, ale nie jesteś pewien, co to oznacza, ten artykuł jest dla Ciebie. Czytaj więcej .

Są to proste kroki, ale w większości są skuteczne w zapewnianiu bezpieczeństwa użytkownikom. Javvad Malik, Rzecznik bezpieczeństwa w Alienware, uważa, że jest to krok we właściwym kierunku, ale zauważa, że największym wyzwaniem dla zapewnienia bezpieczeństwa użytkownikom jest kwestia edukacji.

„Rozróżnianie dobrego i złego oprogramowania staje się coraz trudniejsze. Parafrazując, jeden obsługuje legalne oprogramowanie, a drugi kradnie tożsamość, zagraża prywatności złośliwy wirus zakodowany w trzewiach piekła.

„Nie zrozum mnie źle, z zadowoleniem przyjmuję decyzję Google o usunięciu tych złośliwych rozszerzeń - niektóre z nich nigdy nie powinny były zostać upublicznione. Jednak wyzwaniem stojącym przed takimi firmami jak Google jest pilnowanie rozszerzeń i określenie limitów dopuszczalnego zachowania. Rozmowa wykraczająca poza bezpieczeństwo lub technologię oraz pytanie dla całego społeczeństwa korzystającego z Internetu. ”

Google dąży do tego, aby użytkownicy byli informowani o zagrożeniach związanych z instalowaniem wtyczek do przeglądarek. Każde rozszerzenie w Google Chrome App Store zawiera wyraźne informacje na temat wymaganych uprawnień i nie może przekraczać przyznanych uprawnień. Jeśli rozszerzenie żąda robienia rzeczy, które wydają się niezwykłe, masz powody do podejrzeń.

Ale czasami, jak wszyscy wiemy, złośliwe oprogramowanie przenika.

Kiedy Google źle to zrobi

Co zaskakujące, Google utrzymuje dość napięty statek. Niewiele prześlizguje się obok zegarka, przynajmniej jeśli chodzi o Google Chrome Web Store. Kiedy coś jednak robi, jest źle.

- AddToFeedly była wtyczką Chrome, która pozwoliła użytkownikom na dodanie strony internetowej Czytnik RSS Feedly Feedly, recenzowane: Co sprawia, że jest tak popularnym zamiennikiem Google Reader?Teraz, gdy Google Reader jest tylko odległym wspomnieniem, walka o przyszłość RSS naprawdę trwa. Jednym z najbardziej godnych uwagi produktów walczących w dobrej walce jest Feedly. Czytnik Google nie był ... Czytaj więcej subskrypcje. Zaczęło życie jako legalny produkt wydany przez hobbystycznego programistę, ale został kupiony za czterocyfrową sumę w 2014 r. Nowi właściciele połączyli wtyczkę z oprogramowaniem reklamowym SuperFish, które wstrzykiwało reklamy na strony i wyświetlało wyskakujące okienka. SuperFish zyskał rozgłos na początku tego roku, kiedy się pojawił Lenovo dostarczało go ze wszystkimi swoimi niskiej jakości laptopami z systemem Windows Właściciele laptopów Lenovo Uwaga: Twoje urządzenie może mieć wstępnie zainstalowane złośliwe oprogramowanieChiński producent komputerów Lenovo przyznał, że laptopy wysłane do sklepów, a konsumenci pod koniec 2014 r. Mają wstępnie zainstalowane złośliwe oprogramowanie. Czytaj więcej .

- Zrzut ekranu strony internetowej pozwala użytkownikom uchwycić obraz całej strony, którą odwiedzają, i został zainstalowany na ponad milionie komputerów. Jednak przesyła również informacje o użytkowniku na jeden adres IP w Stanach Zjednoczonych. Właściciele Screenshot strony internetowej zaprzeczyli wszelkim wykroczeniom i nalegają, aby było to częścią ich praktyk zapewniania jakości. Od tego czasu Google usunął go z Chrome Web Store.

- Adicionar Ao Google Chrome był nieuczciwym rozszerzeniem tego przejęte konta Facebooka 4 rzeczy do zrobienia natychmiast po zhakowaniu twojego konta na FacebookuJeśli podejrzewasz, że Twoje konto Facebook zostało zhakowane, oto co należy zrobić, aby dowiedzieć się i odzyskać kontrolę. Czytaj więcej i udostępniał nieautoryzowane statusy, posty i zdjęcia. Złośliwe oprogramowanie rozprzestrzeniało się za pośrednictwem witryny naśladującej YouTube i mówiło użytkownikom, aby zainstalowali wtyczkę w celu oglądania filmów. Od tego czasu Google usunął wtyczkę.

Biorąc pod uwagę fakt, że większość ludzi używa Chrome do wykonywania większości swoich obliczeń, niepokojące jest to, że wtyczki te prześlizgnęły się przez szczeliny. Ale przynajmniej było procedura nie zdać. Gdy instalujesz rozszerzenia z innego miejsca, nie jesteś chroniony.

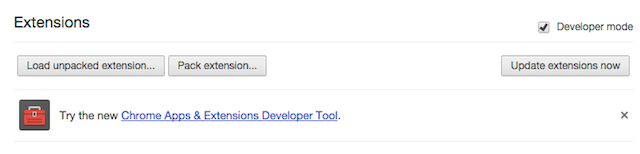

Podobnie jak użytkownicy Androida mogą zainstalować dowolną aplikację, Google pozwala zainstaluj dowolne rozszerzenie Chrome Jak zainstalować rozszerzenia Chrome ręcznieNiedawno Google postanowiło wyłączyć instalację rozszerzeń Chrome z witryn stron trzecich, ale niektórzy użytkownicy nadal chcą je instalować. Oto jak to zrobić. Czytaj więcej , w tym te, które nie pochodzą z Chrome Web Store. Nie chodzi tu tylko o dodatkowy wybór dla konsumentów, ale raczej o umożliwienie programistom przetestowania kodu, nad którym pracowali, przed wysłaniem go do zatwierdzenia.

Należy jednak pamiętać, że żadne ręcznie zainstalowane rozszerzenie nie przechodzi rygorystycznych procedur testowych Google i może zawierać wszelkiego rodzaju niepożądane zachowania.

Jak ryzykujesz?

W 2014 r. Google wyprzedziło przeglądarkę Microsoft Internet Explorer jako dominującą przeglądarkę internetową i obecnie stanowi prawie 35% użytkowników Internetu. W rezultacie każdy, kto chce szybko zarobić lub rozpowszechniać złośliwe oprogramowanie, pozostaje kuszącym celem.

Google w większości był w stanie sobie poradzić. Były incydenty, ale zostały odizolowane. Gdy złośliwe oprogramowanie zdążyło się przedostać, poradziło sobie z nim szybko i z profesjonalizmem, którego można oczekiwać od Google.

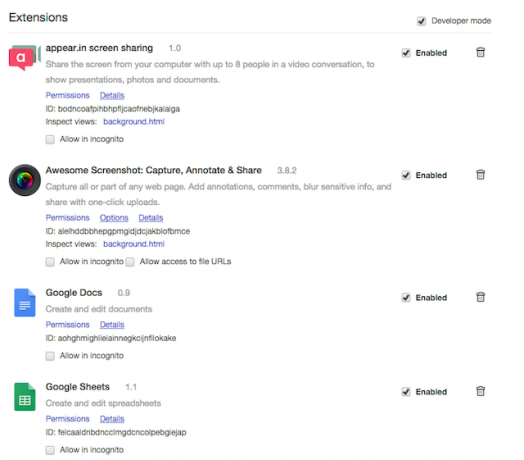

Oczywiste jest jednak, że rozszerzenia i wtyczki są potencjalnym wektorem ataku. Jeśli planujesz robić wrażliwe rzeczy, takie jak logowanie do bankowości internetowej, możesz to zrobić w osobnej przeglądarce bez wtyczek lub w oknie incognito. A jeśli masz którekolwiek z wyżej wymienionych rozszerzeń, wpisz chrome: // extensions / na pasku adresu Chrome, a następnie znajdź je i usuń, aby być bezpiecznym.

Czy przypadkowo zainstalowałeś jakieś złośliwe oprogramowanie Chrome? Żyć, aby opowiedzieć historię? Chcę o tym usłyszeć. Napisz komentarz poniżej, a my porozmawiamy.

Kredyty obrazkowe: Młotek na rozbite szkło Via Shutterstock

Matthew Hughes jest programistą i pisarzem z Liverpoolu w Anglii. Rzadko można go znaleźć bez filiżanki mocnej czarnej kawy w dłoni i absolutnie uwielbia swojego Macbooka Pro i aparat. Możesz przeczytać jego blog na http://www.matthewhughes.co.uk i śledź go na Twitterze na @matthewhughes.