Reklama

ZA poważny problem bezpieczeństwa z powłoką Bash - głównym składnikiem większości systemów operacyjnych typu UNIX - co ma znaczący wpływ na bezpieczeństwo komputerów na całym świecie.

Problem występuje we wszystkich wersjach języka skryptowego Bash do wersji 4.3, która dotyczy większości komputerów z systemem Linux i wszystkich komputerów z systemem OS X. i może zobaczyć atakującego wykorzystującego ten problem do uruchomienia własnego kodu.

Ciekawy, jak to działa i jak się chronić? Czytaj dalej, aby dowiedzieć się więcej.

Co to jest Bash?

Bash (skrót od Bourne Again Shell) to domyślny interpreter wiersza poleceń używany w większości dystrybucji Linuksa i BSD, oprócz OS X. Służy jako metoda uruchamiania programów, używania narzędzi systemowych i interakcji z podstawowym systemem operacyjnym poprzez uruchamianie poleceń.

Ponadto Bash (i większość powłok uniksowych) umożliwia wykonywanie skryptów funkcji UNIX w małych skryptach. Podobnie jak większość języków programowania - takich jak Python, JavaScript

i CoffeeScript CoffeeScript to JavaScript bez problemówNigdy tak bardzo nie lubiłem pisać JavaScript. Od dnia, w którym napisałem w nim moją pierwszą linię, zawsze żałowałem, że cokolwiek w niej piszę, zawsze wygląda jak Jackson ... Czytaj więcej - Bash obsługuje funkcje wspólne dla większości języków programowania, takie jak funkcje, zmienne i zakres.

Bash jest prawie wszechobecny, a wiele osób używa terminu „Bash” w odniesieniu do wszystkich interfejsów wiersza poleceń, niezależnie od tego, czy faktycznie używa powłoki Bash. I jeśli kiedykolwiek instalowałeś WordPress lub Ghost za pomocą wiersza poleceń Zarejestrowałeś się tylko w hostingu SSH? Nie martw się - łatwo zainstaluj dowolne oprogramowanie siecioweNie wiesz o pierwszej rzeczy na temat obsługi Linuksa za pomocą jego potężnego wiersza poleceń? Nie martw się więcej. Czytaj więcej lub tunelował twój ruch internetowy przez SSH Jak tunelować ruch internetowy za pomocą SSH Secure Shell Czytaj więcej , prawdopodobnie użyłeś Bash.

To jest wszędzie. Co sprawia, że ta podatność jest tym bardziej niepokojąca.

Analiza ataku

Luka - odkryta przez francuskiego badacza bezpieczeństwa Stéphane Chazleas - wywołał wiele paniki wśród użytkowników Linuksa i komputerów Mac na całym świecie, a także przyciągnął uwagę prasy technologicznej. I nie bez powodu, ponieważ Shellshock mógł potencjalnie zobaczyć, że osoby atakujące uzyskują dostęp do systemów uprzywilejowanych i wykonują własny złośliwy kod. To jest paskudne.

Ale jak to działa? Na najniższym możliwym poziomie wykorzystuje jak Zmienne środowiska praca. Są one używane zarówno w systemach typu UNIX i Windows Jakie są zmienne środowiskowe i jak ich używać? [Windows]Od czasu do czasu poznam małą wskazówkę, która każe mi myśleć „dobrze, gdybym wiedziała, że rok temu zaoszczędziłaby mi to wiele godzin”. Żywo pamiętam, jak się uczyć ... Czytaj więcej do przechowywania wartości wymaganych do prawidłowego funkcjonowania komputera. Są one dostępne na całym świecie w całym systemie i mogą przechowywać jedną wartość - na przykład lokalizację folderu lub numeru - lub funkcję.

Funkcje to koncepcja występująca podczas opracowywania oprogramowania. Ale co oni robią? Mówiąc najprościej, zawierają pakiet instrukcji (reprezentowanych przez linie kodu), które mogą być później wykonane przez inny program lub użytkownika.

Problem z interpretatorem Bash polega na tym, jak obsługuje on przechowywanie funkcji jako zmiennych środowiskowych. W Bash kod znaleziony w funkcjach jest przechowywany między parą nawiasów klamrowych. Jeśli jednak osoba atakująca zostawi kod Bash poza nawiasami klamrowymi, zostanie on wykonany przez system. To sprawia, że system jest szeroko otwarty dla rodziny ataków zwanych atakami polegającymi na wstrzykiwaniu kodu.

Naukowcy odkryli już potencjalne wektory ataku, wykorzystując sposób, w jaki oprogramowanie takie jak Serwer WWW Apache Jak skonfigurować serwer WWW Apache w 3 łatwych krokachNiezależnie od przyczyny możesz w pewnym momencie chcieć uruchomić serwer WWW. Niezależnie od tego, czy chcesz zapewnić sobie zdalny dostęp do niektórych stron lub usług, chcesz uzyskać społeczność ... Czytaj więcej i wspólne Narzędzia UNIX, takie jak WGET Opanowanie Wget i nauka kilku ciekawych sztuczek pobieraniaCzasami po prostu nie wystarczy zapisać stronę lokalnie w przeglądarce. Czasami potrzebujesz trochę więcej mocy. Do tego celu służy małe narzędzie wiersza poleceń znane jako Wget. Wget jest ... Czytaj więcej współdziałać z powłoką i używać zmiennych środowiskowych.

Ten błąd bash jest zły ( https://t.co/60kPlziiVv ) Uzyskaj odwrotną powłokę na podatnej stronie internetowej http://t.co/7JDCvZVU3S przez @ortegaalfredo

- Chris Williams (@diodesign) 24 września 2014 r

CVE-2014-6271: wget -U "() {test;}; / usr / bin / touch / tmp / VULNERABLE" myserver / cgi-bin / test

- Hernan Ochoa (@hernano) 24 września 2014 r

Jak to testujesz?

Ciekawe, czy twój system jest podatny na ataki? Odkrycie jest łatwe. Po prostu otwórz terminal i wpisz:

env x = '() {:;}; echo wrażliwe „bash -c” echo to jest test ”Jeśli twój system jest podatny na atak, wyświetli:

wrażliwe to jest testPodczas gdy niezmieniony system wygeneruje:

env x = '() {:;}; echo wrażliwa „bash -c” echo to jest test ”bash: ostrzeżenie: x: ignorowanie próby zdefiniowania funkcji bash: błąd podczas importowania definicji funkcji dla„ x ”to jest testJak to naprawić?

Do czasu publikacji błąd, który został odkryty 24 września 2014 r., Powinien był zostać naprawiony i załatany. Musisz po prostu zaktualizować system. Podczas gdy Ubuntu i warianty Ubuntu używają Dash jako głównej powłoki, Bash jest nadal używany do niektórych funkcji systemu. W związku z tym zalecamy zaktualizowanie go. Aby to zrobić, wpisz:

sudo apt-get update. sudo apt-get upgradeW Fedorze i innych wariantach Red Hat wpisz:

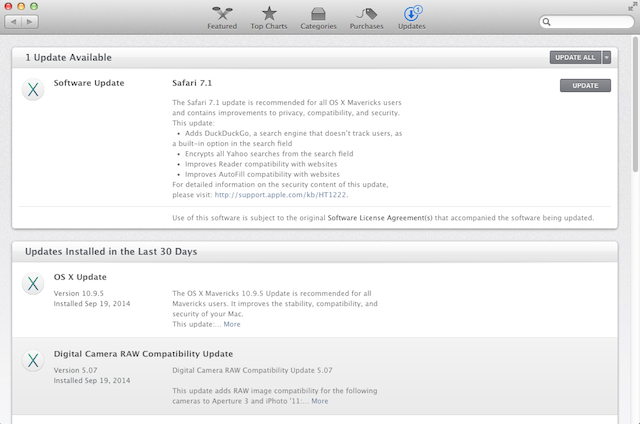

aktualizacja sudo mniamApple ma jeszcze wydać poprawkę zabezpieczeń do tego, choć jeśli to zrobią, wydadzą ją za pośrednictwem sklepu z aplikacjami. Upewnij się, że regularnie sprawdzasz dostępność aktualizacji zabezpieczeń.

Chromebooki - które używają Linuksa jako podstawy i mogą uruchomić większość dystrybucji bez większego zamieszania Jak zainstalować system Linux na ChromebookuCzy potrzebujesz Skype'a na Chromebooku? Tęsknisz za brakiem dostępu do gier przez Steam? Czy chcesz korzystać z VLC Media Player? Następnie zacznij korzystać z Linuksa na Chromebooku. Czytaj więcej - użyj Bash dla niektórych funkcji systemu i Dash jako ich głównej powłoki. Google powinien zaktualizować w odpowiednim czasie.

Co zrobić, jeśli Twoja dystrybucja nie naprawiła jeszcze Bash

Jeśli twoja dystrybucja jeszcze nie wydała poprawki dla Bash, możesz rozważyć zmianę dystrybucji lub zainstalowanie innej powłoki.

Polecam początkującym Skorupa Rybna Jest wyposażony w wiele funkcji, które nie są obecnie dostępne w Bash, i sprawia, że praca z Linuksem jest jeszcze przyjemniejsza. Należą do nich autosugestie, żywe kolory VGA i możliwość konfiguracji z interfejsu internetowego.

Twórca MakeUseOf Andrew Bolster zaleca również sprawdzenie zSH, który zapewnia ścisłą integrację z systemem kontroli wersji Git oraz autouzupełnianie.

@matthewhughes zsh, ponieważ lepsza autouzupełnianie i integracja z git

- Andrew Bolster (@Bolster) 25 września 2014 r

Najstraszniejsza jak dotąd luka w Linuksie?

Shellshock został już uzbrojony. W ciągu jeden dzień podatności ujawnione światu, zostało już wykorzystane na wolności, aby skompromitować systemy. Co bardziej niepokojące, narażeni są nie tylko użytkownicy domowi i firmy. Eksperci ds. Bezpieczeństwa przewidują, że błąd narazi również systemy wojskowe i rządowe. Jest prawie tak koszmarny jak Heartbleed.

Święta krowa istnieje wiele witryn .mil i .gov, które będą własnością CVE-2014-6271.

- Kenn White (@kennwhite) 24 września 2014 r

Więc proszę. Zaktualizuj swoje systemy, dobrze? Daj mi znać, jak sobie radzisz i co myślisz o tym utworze. Pole komentarzy znajduje się poniżej.

Kredyt zdjęciowy:zanaca (IMG_3772.JPG)

Matthew Hughes jest programistą i pisarzem z Liverpoolu w Anglii. Rzadko można go znaleźć bez filiżanki mocnej czarnej kawy w dłoni i absolutnie uwielbia swojego Macbooka Pro i aparat. Możesz przeczytać jego blog na http://www.matthewhughes.co.uk i śledź go na Twitterze na @matthewhughes.