Reklama

Wchodzisz do supermarketu, a kamera na suficie wysyła twoją twarz do korporacyjnego komputera mainframe rozpoznawanie twarzy 5 fascynujących wyszukiwarek, które szukają twarzyIstnieją wyszukiwarki, które mogą znaleźć kogoś ze zdjęcia. Oto kilka wyszukiwarek rozpoznawania twarzy do wypróbowania. Czytaj więcej analiza. Logujesz się na Facebooku, a program rejestrujący klucze na twoim komputerze wysyła twoje hasło do tajnego budynku bezpieczeństwa w Pekinie. Czy to brzmi jak sceny z filmu? Wierzcie lub nie, mogą przydarzyć się wam każdego dnia.

Wiele osób nie zdaje sobie sprawy z tego, w jaki sposób są monitorowane prawie codziennie, w niektórych aspektach ich życia. Może tak być podczas prowadzenia interesów w sklepie, uzyskiwania pieniędzy z bankomatu, a nawet po prostu rozmawiania przez telefon komórkowy podczas spaceru ulicą miasta.

Pierwszym krokiem do ochrony jest zrozumienie największych istniejących zagrożeń inwigilacyjnych. Następnym krokiem jest podjęcie środków ostrożności w celu zabezpieczenia się przed nimi. W tym artykule dowiesz się o zagrożeniach związanych z inwigilacją oraz o sposobach ich ochrony.

Rozpoznawanie twarzy

Pierwsze podejrzenia, że coś było nie tak w świecie nadzoru konsumenckiego, pojawiło się w listopadzie 2013 roku Guardian zgłosił że brytyjski sprzedawca Tesco instaluje zaawansowaną technologię skanowania twarzy o nazwie OptimEyes do celów marketingowych.

Cel systemu wykraczał daleko poza typowe kamery ochrony AtHome Camera Free: Zamień dowolny komputer w kamerę bezpieczeństwa za pomocą iPhone'a Czytaj więcej można znaleźć w sklepach. Zamiast tego miał skanować oczy klientów stacji benzynowych w celu ustalenia wieku i płci w celu wyświetlania ukierunkowanych reklam na ekranach zainstalowanych na stacjach benzynowych.

Zastosowanie takiej technologii rozszerzyło się. Firmy takie jak Face First oferować technologie nadzoru detalistom, którzy wykorzystują zaawansowaną technologię rozpoznawania twarzy, aby zidentyfikować znanych złodziei sklepów i powiadomić kierowników sklepów o ich obecności. Technologia ta jest również wykorzystywana do rozpoznawania znanych „dobrych” klientów, dzięki czemu mogą oni liczyć na usługi VIP - upewniając się, że wrócą do sklepu w przyszłości.

Dla sprzedawców ta technologia jest obiecująca, ale niepokojąca jest obawa o prywatność konsumentów i obrońców praw do prywatności. Już w 2012 r., Kiedy to początkowo osiągało dojrzałość, Związek Konsumentów wystosował list otwarty do Federalnej Komisji Handlu (FTC), doradzając agencji, że technologia - choć niezwykle przydatna w branży detalicznej i reklamowej - może stwarzać bardzo poważne problemy z prywatnością konsumenci.

„Wszechobecna instalacja urządzeń do rozpoznawania twarzy w centrach handlowych, supermarketach, szkołach, lekarzach biura i chodniki miejskie mogą poważnie podważyć pragnienia i oczekiwania poszczególnych osób anonimowość."

Związek Konsumentów zwrócił uwagę, że taka technologia skierowana do dzieci może powodować obecną otyłość wśród młodzieży epidemia gorzej, a celowanie w nastolatki za pomocą produktów odchudzających może pogorszyć problem samooceny u nastolatków. Najpoważniejszym problemem jest fakt, że nie ma żadnych wytycznych uniemożliwiających firmom gromadzenie i przechowywanie takich informacji z nadzoru dotyczących ciebie i twoich zachowań zakupowych.

„Oprogramowanie do wykrywania i rozpoznawania twarzy może zaoferować konsumentom wiele wymiernych korzyści. Jednocześnie nie możemy zignorować faktu, że technologie te stanowią znaczne ryzyko dla prywatności i poważnie zagrażają prawom konsumentów do anonimowości ”.

Następnym razem, gdy wybierasz się na zakupy, uważaj na te kamery, które śledzą każdy Twój ruch!

Hakowanie kamery internetowej

W maju 2014 r. Urzędnicy USA aresztowali 90 osób należących do organizacji znanej jako „Blackshades”. Blackshades wyprodukował i sprzedał oprogramowanie, które pozwala hakerom połączyć się z dowolnym komputerem z systemem Microsoft Windows i przejąć kontrolę nad kamerą internetową. Jeden student został nawet aresztowany za używanie tego oprogramowania robić nagie zdjęcia Miss Teen USA.

Jeśli zastanawiasz się, czy powinieneś się tym przejmować, weź pod uwagę fakt, że organizacja sprzedała tysiące egzemplarzy o łącznej wartości 350 000 USD, z szacunkową liczbą 700 000 ofiar w 100 krajach od 2010. Tak, naprawdę jest to możliwe dla kogoś zhakuj kamerę internetową, jak niedawno wyjaśnił James Jak łatwo jest włamać się do kamery? Czytaj więcej .

Przerażające jest to, że oprogramowanie jest podatne nie tylko na kamerę internetową. Hakerzy uzyskują dostęp do naciśnięć klawiszy i haseł, mogą robić zrzuty ekranu i mogą uzyskiwać dostęp do plików na komputerze. Jedynym bezpieczeństwem, które może uspokoić Twój umysł, jest fakt, że ofiary muszą zostać nakłonione do faktycznego kliknięcia złośliwego linku, który instaluje złośliwe oprogramowanie. Jeśli jesteś wystarczająco sprytny w identyfikowaniu wiadomości e-mail typu phishing i unikniesz klikania podejrzanych łączy internetowych, możesz być w stanie uchronić się przed tym konkretnym zagrożeniem.

Brzmi prosto, aby zapewnić sobie bezpieczeństwo, prawda? Pomyśl jeszcze raz.

W grudniu 2014 r. Pisarka telegraficzna Sophie Curtis zapytał jej przyjaciel „etycznego hakera” John Yeo, pracownik firmy Trustwave, aby spróbować włamać się do swojego komputera. Hakerzy niestrudzenie pracowali, aby dowiedzieć się jak najwięcej o Sophie online i ostatecznie stworzyli fałszywe e-maile, które oszukała Sophie, by kliknęła - natychmiast zainfekowała laptopa i dała hakerom dostęp do wszystkiego, w tym jej kamerka internetowa. Nawet ludzie, którzy uważają, że są odporni na takie taktyki, mogą zostać oszukani.

Fake Cell Towers

We wrześniu 2014 r. Zaczęły pojawiać się pogłoski o tak zwanych „fałszywych wieżach komórkowych” podejrzanych o przechwytywanie komunikacji przez telefony komórkowe w całym kraju. Wieże te zostały potwierdzone przez śledczego Aarona Turnera, również właściciela firmy ochroniarskiej Integricell.

Aaron Turner powiedział The Blaze, że dziwne wieże zostały ustawione, aby dosłownie oszukać telefony komórkowe, aby pomyślały, że fałszywa wieża była jedyną dostępną wieżą w okolicy.

„Te wieże oszukują telefon i mówią:„ Muszę z tobą porozmawiać o informacjach 9-1-1 ”, ale tak nie jest.”

Według Turnera wieże - skoncentrowane silnie w Pensylwanii i centrum Waszyngtonu - mogą dosłownie „przerwać komunikację” i zobaczyć, co się dzieje z telefonem.

Wielu innych badaczy potwierdziło „spotkania” z fałszywymi wieżami komórkowymi - ale żadne rzeczywiste zdjęcia nie ukazały się na prawdziwych wieżach komórkowych w żadnym konkretnym miejscu. Pojawiły się pytania, czy dziwne wieże „przechwytujące” były kolejną częścią szeroko zakrojonego federalnego programu inwigilacji, który był już pod stałą krytyką publiczną. Inni podejrzewali, że wieże mogą być częścią międzynarodowego programu szpiegowskiego.

Dopiero dwa miesiące później, w listopadzie, Wall Street Journal zepsuł wiadomości że Departament Sprawiedliwości - zasadniczo władze policyjne w całym kraju - faktycznie umieszczały fałszywe „wieże” telefonu komórkowego w samolotach za pomocą urządzenia o nazwie DRTBOX, nazywanego „śmieciarką”. Wykonane przez Digital Receiver Technology (filię Boeinga), urządzenie wygląda jak wieża komórkowa na telefony komórkowe i przeprowadza „atak pośredni” w celu wyodrębnienia informacji rejestracyjnych z tych telefonów.

Władze latały tymi samolotami po obszarach metropolitalnych, aby zebrać jak najwięcej informacji na temat telefonów komórkowych.

„Samoloty są wyposażone w urządzenia - niektóre nazywane„ śmieciami ”dla funkcjonariuszy organów ścigania z powodu inicjałów jednostki Boeing Co. produkuje je - które naśladują wieże komórkowe dużych firm telekomunikacyjnych i nakłaniają telefony komórkowe do zgłaszania ich unikalnej rejestracji Informacja."

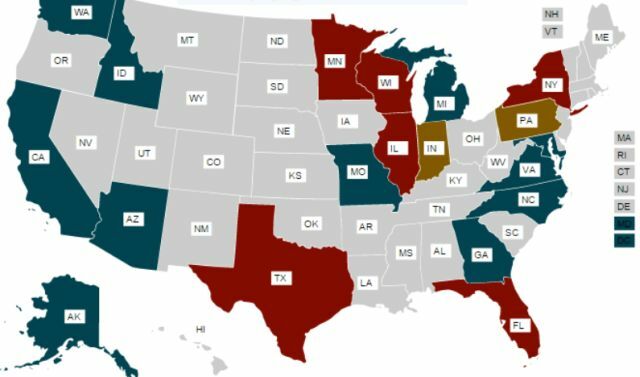

Identyfikacja „tożsamości” telefonu komórkowego i informacji o lokalizacji pozwoliłaby organom ścigania zlokalizować i śledzić praktycznie każdego obywatela posiadającego telefon komórkowy. Amerykańska Unia Wolności Obywatelskich (ACLU) przeszukała publicznie dostępne dokumenty dotyczące ich wykorzystania Urządzenia „Stingray” według policji stanowej i lokalnej oraz opublikowały mapę pokazującą, gdzie obecnie znajdują się urządzenia posługiwać się.

Ponieważ technologia postępuje szybciej niż jest to w stanie utrzymać prawo, władze w pełni wykorzystują luki w celu gromadzenia jak największej liczby danych. Możesz dowiedzieć się więcej o tych wysiłkach i wysiłkach, aby ukryć je w sieci Strona dochodzenia ACLU. Jeśli mieszkasz w którymś z kolorowych obszarów na mapie, prawdopodobnie są to dane twojego telefonu komórkowego, a lokalizacja została zebrana przez lokalne lub stanowe organy ścigania.

Hackowanie cybernetyczne w Chinach

Jeśli uważasz, że tylko twój rząd szpieguje cię, pomyśl jeszcze raz. Pod koniec października 2014 r. Washington Post ogłosił, że zespół badawczy ds. bezpieczeństwa zidentyfikował wyrafinowaną chińską grupę cyberszpiegowską o nazwie „Axiom” atakując agencje rządowe Zachodu w celu zebrania wszelkich danych wywiadowczych dotyczących chińskich krajowych i międzynarodowych zasady.

W połowie października, przed publikacją Washington Post, FBI wydało ostrzeżenie dla przemysłu USA, aby ostrzec zaawansowaną chińską grupę hakerów prowadzenie kampanii w celu zebrania poufnych i zastrzeżonych informacji od amerykańskich firm i rządu agencje.

Według FBI nowa grupa, po wcześniejszej, jest drugą jednostką sponsorowaną przez państwo ujawnienie przez ekspertów ds. bezpieczeństwa innej rządowej jednostki hakerskiej zwanej Ludową Armią Wyzwolenia Jednostka 61398. Grupa Axiom działa od co najmniej czterech lat, szczególnie koncentrując się na interesach przemysłowych i gospodarczych w krajach zachodnich.

Ważną rzeczą do zrozumienia tutaj jest to, że jeśli pracujesz dla dużej korporacji, która ma dobrze chronione tajemnice własności, możesz bardzo dobrze być celem grupy Axiom. Wdraża tak zwane „zero-day exploit” systemu operacyjnego Microsoft Windows - jedna z trudniejszych i bardziej zaawansowanych technik hakerskich. Poprzez infiltrację firmy lub agencji rządowej za pomocą komputera jednego pracownika grupa może podjąć próbę aby uzyskać dostęp do sieci lub systemu i potencjalnie uzyskać dostęp do wrażliwego i cennego przemysłu tajniki.

Nie uważasz, że Twój komputer jest cennym celem dla tych hakerów? To jest. Współpracuj więc z korporacyjną grupą ds. Bezpieczeństwa i upewnij się, że poważnie podchodzisz do zasad i zasad bezpieczeństwa.

Szpiegostwo przemysłowe na konferencjach biznesowych

Twoja firma postanawia wysłać Cię na tegoroczną konferencję branżową. Może to CES lub inna naprawdę fajna konferencja technologiczna. Pakując swoje rzeczy na wycieczkę, pamiętasz o zabraniu laptopa do pracy, telefonu komórkowego dostarczonego przez firmę i oczywiście karty pamięci zawierającej niektóre z najważniejszych plików z pracy. Większość ludzi, podekscytowana podróżą służbową i widząc tyle fajnych technologii, nigdy za chwilę zastanówcie się, że mogą oni dać przewagę konkurencyjną własnej firmie na rynku pod adresem ryzyko.

Jak to? Nieprawidłowo zabezpieczające laptopy, telefony komórkowe i dane firmy podczas podróży. Międzynarodowe grupy szpiegowskie wiedzą, że podróże mają miejsce, gdy pracownicy firmy są najbardziej narażeni, dlatego konferencje są głównym celem gromadzenia danych wywiadu przemysłowego.

Podczas podróży i uczestnictwa w konferencji jest tak wiele słabych punktów bezpieczeństwa, dlatego ważne jest, aby je zachować o tym wszystkim i podejmij odpowiednie działania, aby zabezpieczyć się, zanim staniesz się ofiarą przemysłu szpiegostwo.

- Organizowanie spotkań wideokonferencyjnych w niepewnej sieci hotelowej umożliwia przesyłanie poufnych informacji do sprytnych hakerów.

- Kradzież laptopów lub telefonów komórkowych w pokojach hotelowych może dostarczyć agentom zastrzeżone informacje firmowe przechowywane na tych urządzeniach.

- Skorzystaj z naszej listy porad dotyczących ochrona przed rządową inwigilacją Jak chronić się przed rządowym nadzorem nad telefonami komórkowymi [Android]Spójrzmy prawdzie w oczy, w dzisiejszych czasach prawdopodobieństwo, że ktoś cię monitoruje, stale rośnie. Nie twierdzę, że każdy, wszędzie zagrożony jest inwigilacją telefonu komórkowego, ale jest mnóstwo ... Czytaj więcej twojego telefonu komórkowego.

- Korzystanie z firmowego laptopa w otwartym miejscu publicznym pozwala szpiegom obserwować twoje działania od tyłu.

- Rozmowy telefoniczne na temat delikatnych spraw firmy w miejscach publicznych pozwalają każdemu podsłuchać rozmowę, stojąc w pobliżu.

- Wykładanie prezentacji na konferencji branżowej może potencjalnie ujawnić poufne informacje o firmie, jeśli wcześniej nie „odpowiednio” przeszukujesz tych prezentacji.

W 2014 roku Carl Roper napisał książkę zatytułowany „Kradzież tajemnicy handlowej, szpiegostwo przemysłowe i zagrożenie ze strony Chin”, w którym wyjaśnił, że niektórzy Chińczycy wysiłki szpiegostwa przemysłowego koncentrują się na gromadzeniu informacji technicznych z otwartych prezentacji w konferencje.

„Konferencje na takie tematy jak materiały kompozytowe, pociski, inżynierowie, lasery, komputery, technologia morska, przestrzeń kosmiczna, mikroelektronika, inżynieria chemiczna, radary, uzbrojenie i komunikacja optyczna to tylko niektóre z bardziej interesujących, które będą próbować Chińczycy brać udział w. Dane z tego rodzaju konferencji będą jednym z najważniejszych wkładów w ich projekty. ”

Można jednak dyskutować, czy informacje przedstawione w prezentacji publicznej konferencji mogą dostarczyć agentom szpiegowskim tajemnic handlowych źle wyszorowane (lub całkowicie nieocenzurowane) prezentacje bardzo prawdopodobne, że przypadkowo ujawnią bardzo duże wskazówki na temat handlu korporacji tajniki.

Na szczęście istnieją sposoby na ochronę siebie. Jeśli prowadzisz prezentację dla swojej firmy, zawsze przekaż ją do Działu Komunikacji lub Działu Prawnego. Niektóre firmy mogą nawet wymagać zatwierdzenia całej komunikacji zewnętrznej przez jeden lub oba działy. Nie zapomnij tego zrobić, bo może to bardzo kosztować twoją pracę.

- Zrobić użytek z alarm kradzieży laptopa LAlarm Laptop sprawia, że Twój laptop krzyczy, gdy zostanie skradziony Czytaj więcej urządzenia lub oprogramowanie, które powiadomią wszystkich w pobliżu, jeśli Twój laptop zostanie kiedykolwiek usunięty z miejsca, w którym go zostawiłeś.

- Upewnij się, że zablokowałeś laptopa i że Twoje informacje na nim są odpowiednio zaszyfrowane Jak zabezpieczyć i zaszyfrować dane w razie kradzieży laptopa [Mac] Czytaj więcej . Takie postępowanie znacznie zmniejszy ryzyko szpiegostwa związane z kradzieżą laptopa.

- Jeśli musisz zabrać ze sobą kartę pamięci, koniecznie hasło to chroń Jak zaszyfrować dysk flash: 5 narzędzi do ochrony hasłemChcesz nauczyć się szyfrować dysk flash? Oto najlepsze bezpłatne narzędzia do ochrony hasłem i zabezpieczenia pamięci USB. Czytaj więcej lub szyfruj to Zaszyfruj pamięć USB za pomocą Truecrypt 6.0 Czytaj więcej z oprogramowaniem takim jak Truecrypt.

- Zwiększ bezpieczeństwo ekranu blokady telefonu. Christian zaoferował coś wspaniałego wskazówki dotyczące blokowania ekranu Popraw swoje zabezpieczenia ekranu blokady Androida za pomocą tych 5 wskazówekByć może czytasz to myślenie „ha, nie, dziękuję MakeUseOf, mój Android jest zabezpieczony wzorem blokady ekranu - mój telefon jest nie do zdobycia!” Czytaj więcej za osiągnięcie tego.

- Używaj laptopa w miejscu, w którym nikt nie może stać ani siedzieć za tobą i patrzeć na ekran. To wydaje się być zdrowym rozsądkiem, ale zdecydowanie zbyt wiele osób nie zwraca uwagi.

Kihara dostarczył ostatnio obszerną listę dodatkowych wskazówek i zabezpieczeń, z których możesz skorzystać chroń się przed nielegalnym szpiegowaniem Jak uchronić się przed nieetycznym lub nielegalnym szpiegowaniemMyślisz, że ktoś cię szpieguje? Oto, jak dowiedzieć się, czy oprogramowanie szpiegujące znajduje się na komputerze lub urządzeniu mobilnym i jak je usunąć. Czytaj więcej . Warto przeczytać.

Uważaj, ale nie obsesję

Świadomość wszystkich sposobów szpiegowania na co dzień nie oznacza, że musisz stale martwić się, kto Cię słucha, czyta e-maile lub śledzi Twoją lokalizację. Oznacza to, że zawsze powinieneś być świadomy swojego otoczenia i tego, jak korzystasz technologia przy przesyłaniu informacji, które uważasz za wrażliwe lub bardzo wrażliwe osobisty.

Istnieje wiele sposobów na uniknięcie prób inwigilacji - nawet prób podejmowanych przez własny rząd - przy użyciu zaszyfrowanych zasobów, gdy mamy do czynienia z poufnymi informacjami lub po prostu wzbogacając środowisko bezpieczeństwa twojego komputera 5 najlepszych wskazówek, aby uniemożliwić komuś obserwację podczas pobierania torrentów Czytaj więcej w wielkim stylu.

Ale kiedy już zastosujesz wszystkie zabezpieczenia, przestań się martwić. Żyj swoim życiem, wiedząc, że podjąłeś odpowiednie kroki, aby się chronić.

Duc Dao przez Shutterstock, Matej Kastelic przez Shutterstock

Ryan ma tytuł licencjata z inżynierii elektrycznej. Pracował 13 lat w inżynierii automatyki, 5 lat w IT, a teraz jest inżynierem aplikacji. Były redaktor naczelny MakeUseOf, przemawiał na krajowych konferencjach dotyczących wizualizacji danych i był prezentowany w krajowej telewizji i radiu.