Reklama

Podczas moich kształtujących lat szkolnych, kiedy naprawdę powinienem był się uczyć, poświęciłem swój czas wiele lepsze wykorzystanie. Internet był cudownym miejscem pełnym zabawnych filmów, szkolnych tablic ogłoszeń i niekończących się stron wypełnionych niesamowitymi grami Flash. Jednak szkolni zwierzchnicy i administrator sieci uznali, że to nie jest w porządku, i uznali, że powinniśmy poświęcać czas na znacznie bardziej przydatne działania.

Jak studiowanie.

Oczywiście znalezienie obejścia nie zajęło dużo czasu. Dzieci są inteligentne, a Google to łatwo dostępny zasób.

Bezpieczeństwo jest teraz ściślejsze i chętniej zastanawiamy się, do czego nasze dzieci będą miały dostęp w naszych sieciach domowych. W większości urządzeń zainstalowano gotową kontrolę rodzicielską, a także mnóstwo aplikacji innych firm, których możemy używać do śledzenia i ochrony. Ale tylko dlatego, że zainstalowałeś siatkę bezpieczeństwa, nie oznacza to, że twoje dzieci nie znajdą sposobu na poruszanie się po niej.

Oto jak to zrobią!

Witryny proxy

Duży z moich ograniczonych dni internetowych, strony proxy przekierowują ruch przez niewinny adres, niezakłócony żadnymi filtrami. Oznacza to, że zamiast próbować odwiedzić dziecko horrificfilthyNSFWcontent.com bezpośrednio przejdą na stronę taką jak Ukryj mniei po prostu dotknij zastrzeżonego adresu w pasku wyszukiwania witryny.

Witryna proxy zajmuje się biznesem, kierując żądanie do zewnętrznego serwera, który z kolei pobiera treść w imieniu użytkownika.

Oprogramowanie do filtrowania nie powinno być w stanie śledzić komunikacji między witryną proxy a serwerem zewnętrznym, ale sama witryna proxy będzie wymieniona w filtrze. Wiele filtrów faktycznie blokuje najpopularniejsze witryny proxy z tego właśnie powodu. Może to jednak mieć inne niezamierzone skutki.

Każde szczególnie oddane dziecko może w końcu znaleźć działającą stronę proxy - pojawia się i znikają cały czas - i chociaż wiele usług proxy jest legalnych, twoje dziecko może się przydarzyć nie jest. Kilka „niewinnych” kliknięć tutaj może doprowadzić do ogromnie irytującego czyszczenia crapware lub, co gorsza, do problemu pełnego złośliwego oprogramowania.

Zmiana lub brutalne wymuszenie hasła

Niezwykle popularną metodą omijania kontroli rodzicielskiej jest po prostu zmiana hasła. Wiem, że moi rodzice używają określonego hasła do niektórych kont i robią to od młodości. Ułatwiło to zmień ustawienia na własne Jak wyłączyć dostęp do aplikacji Ustawienia i Panelu sterowania w systemie Windows 10Zobaczmy, jak możesz wyłączyć dostęp do aplikacji Ustawienia i Panelu sterowania w systemie Windows 10. Czytaj więcej nie informując nikogo o mojej obecności. Jeśli dzieci znają twoje hasło, może to być wyraźna możliwość.

Jeśli Twoje dziecko jest trochę starsze i bardziej obeznane z Internetem, być może zbadało, jak zresetować hasło przy użyciu własnej inżynierii społecznej. Jasne, nieznajomy nie zna imienia twojego pierwszego zwierzaka, panieńskiego imienia matki i twojego ulubionego posiłku. Ale dzieciak na pewno tak. A nawet jeśli nie, czy zauważysz, że proszą w ramach częściowo skomplikowanego programu inżynierii społecznej o zmianę haseł, czy potraktować to jako dociekliwy umysł?

Wreszcie, i to jest naprawdę mało prawdopodobne, twoje dziecko może brutalnie wymusić twoje hasło. Nie mogę sobie wyobrazić, dlaczego miałoby to nastąpić w codziennym życiu lub gdzie mieliby dostęp do tego poziomu narzędzia bezpieczeństwa. Zaryzykowałbym również to, że jeśli twoje dziecko wie o potężnych narzędziach służących do łamania haseł i może z nich korzystać, możesz mieć inne problemy z informacją w swoim domu.

Różne Wi-Fi

Jak dobrze znasz swoich sąsiadów? Musisz znać ich imiona. Może ich urodziny, imiona zwierząt i numer kontaktowy w nagłych wypadkach. Co powiesz na hasło do Wi-Fi?

Okej, więc staje się to coraz bardziej normalne, szczególnie jeśli jesteś naprawdę przyjazny dla swoich sąsiadów. Ale rodziny mieszkające w rozsądnej odległości od siebie mogą doświadczyć pewnego nakładania się transmisji Wi-Fi. Oznacza to, że ich SSID można oglądać z domu. Jeśli ich zabezpieczenia sieciowe nie są do zera, dziecko może łatwo zalogować się do niezabezpieczonej sieci, aby uzyskać dostęp do dowolnych treści.

Może to nawet nie być przypadek braku bezpieczeństwa w Internecie. Jeśli twoje dzieci szaleją w kohorcie z dziećmi z sąsiedztwa, może to być tak proste, jak zapytanie jednego ze starszych dzieci o hasło do Wi-Fi. Jeśli został zmieniony z kodu alfanumerycznego do czegoś „łatwego do zapamiętania” 6 porad dotyczących tworzenia niezłomnego hasła, które można zapamiętaćJeśli twoje hasła nie są unikalne i nie do złamania, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch. Czytaj więcej jeszcze łatwiej będzie przejść dalej.

VPN

Nie tylko dorośli unikają regionalnych ograniczeń serwisu Netflix za pomocą V.irtualna P.rywalizować N.etwork. Podobnie jak w przypadku witryn proxy, znajdziesz wiele dyskretnych, bezpłatnych rozwiązań VPN przygotowany do szyfrowania wyszukiwania Twoich dzieci Jak działa szyfrowanie i czy jest naprawdę bezpieczne? Czytaj więcej wpisy i trasy między komputerem a serwerami firmy.

Darmowe rozwiązania zwykle zawierają ograniczenia, takie jak ograniczenie prędkości, rejestrowanie danych lub ograniczenie pobierania, co nieco ogranicza zakres osiągalnych działań. To powiedziawszy, możliwe jest, że mogą przełączać się między kilkoma VPNami zainstalowanymi w ich systemie, aby złagodzić ograniczenia pobierania i ograniczenia prędkości. Poza tym naprawdę trudno jest dostrzec kogoś korzystającego z VPN z pobieżnym spojrzeniem przez ramię.

Jeśli korzystają z VPN, wykrycie ich obejścia filtrów rodzicielskich będzie niezwykle trudne. Router nie pokaże nowego, obcego adresu IP. Twój dostawca Internetu szerokopasmowego nie będzie miał dostępu do dostarczanych treści. Niektóre sieci VPN rejestrują dane użytkownika do celów egzekwowania prawa i celów marketingowych, ale nadal mało prawdopodobne jest, aby udostępnili Ci szczegółowe informacje na temat wyszukiwań VPN Twoich dzieci.

Przenośne przeglądarki

Zawsze instalowałem inną przeglądarkę na moich komputerach domowych. Oprócz tego, że Internet Explorer był w dużej mierze nieprzydatny, inne przeglądarki były szybsze, bezpieczniejsze i miały wiele innych funkcji. Oznaczało to również, że miałem wyłączną kontrolę nad tym, co było widoczne w historii przeglądarki, i mogłem to usunąć w razie potrzeby.

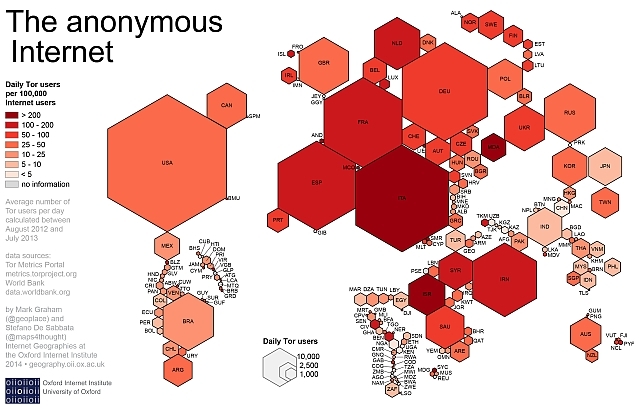

Większość ludzi wie o trybach InPrivate lub Incognito przeglądarki, w tym dzieci (oczywiście zależne od wieku). Narzędzia do bezpiecznego filtrowania wyszukiwania nadal wychwytują adresy URL znajdujące się na czarnej liście, nawet w trybie prywatnym. Szczególnie bystrzy nastolatkowie mogli odkurzyć swoją pracę domową z zakresu bezpieczeństwa, oraz pamiętaj o przeglądarce TOR Naprawdę prywatne przeglądanie: nieoficjalny przewodnik użytkownika po TorTor zapewnia naprawdę anonimowe i niewykrywalne przeglądanie i wysyłanie wiadomości, a także dostęp do tak zwanej „Deep Web”. Tor nie może zostać złamany przez żadną organizację na tej planecie. Czytaj więcej , które można łatwo zainstalować i wdrożyć z pamięci USB.

Przeglądarka TOR przekierowuje ruch internetowy przez różne lokalizacje międzynarodowe, składające się z ponad 7 000 pojedynczych przekaźników. Ten wielowarstwowy routing sprawia, że prawie niemożliwe jest sprawdzenie, jakie treści przegląda użytkownik podczas korzystania z przeglądarki. Wbudowany nacisk na prywatność i anonimowość jest doskonałą perspektywą na ominięcie filtrów.

„Przypadkowe” wyświetlanie obrazu

Nieco trywialna metoda „obejścia”, ale jestem pewien, że wiele dzieci natknęło się na to. Karty przeglądania w trybie Incognito i InPrivate nadal są zgodne z najbardziej bezpiecznymi filtrami wyszukiwania, obowiązkowo blokując treści i przekazując szczegółowe informacje zainteresowanym rodzicom. Użytkownik może jednak wprowadzić wyszukiwanie, najprawdopodobniej w Google, a następnie wybrać opcję Wizerunek tab, skutecznie omijając bezpieczny filtr wyszukiwania.

Większość głównych dostawców wyszukiwarek hostuje i buforuje treści na swoich serwerach, czyli kiedy wyszukiwanie zostało wprowadzone, nie ma określonego adresu URL do filtrowania, a wiele powiązanych obrazów będzie wystawiany.

Serwer proxy Google Translate

Jest to kolejna metoda obejścia, której oczekiwałbym od niektórych dzieci. Jeśli adres URL jest zablokowany, mogą użyj Tłumacza Google jako prowizorycznego serwera proxy 4 fajne rzeczy do zrobienia dzięki Tłumaczowi Google Czytaj więcej . Jest to tak proste, jak ustawienie języka, którego nie znasz w polu wprowadzania tekstu, wpisanie adresu URL, do którego chcesz uzyskać dostęp, i czekanie, aż Google automatycznie go przetłumaczy.

„Przetłumaczony” adres URL stanie się linkiem. Strona otworzy się w pełni, choć w ramach Tłumacza Google. Może to być nieco powolne, ale jest mało prawdopodobne, aby było wystarczająco powolne, aby zniechęcić zdeterminowany umysł.

Co możesz zrobić?

Trudno jest przeciwdziałać dociekliwemu umysłowi dzięki dostępowi do wszystkich informacji, które ma świat, za jednym kliknięciem. Mówiąc najprościej, jeśli zostaną zdeterminowani, uzyskają do nich dostęp. A jeśli nie ma go w twoim domowym Internecie, będzie w sieci znajomych lub w niezabezpieczonej sieci w innym miejscu. Młodsze dzieci prawdopodobnie się rozpadną w obliczu aktywnego filtrowania Jak modyfikować i zarządzać plikiem Hosts w systemie LinuxModyfikacja mało znanej funkcji, zwanej plikiem hosts, może poprawić bezpieczeństwo systemu, niezależnie od tego, czy potrzebujesz tworzyć skróty, blokować strony internetowe itp. Ale jak znaleźć i wprowadzić zmiany? Czytaj więcej ; nastolatki bardziej lubią chwytać za broń i brać udział w bitwach.

I to jest bitwa, którą możesz przegrać.

W tym edukacja jest ogromnym narzędziem. Szanowane i dopuszczalne korzystanie z Internetu powinno stanowić kluczowy element rozwoju technologicznego dzieci. Po pewnym wieku prawdopodobnie są też inne rzeczy, o których powinieneś z nimi rozmawiać, zwłaszcza biorąc pod uwagę sławę hakowania w rozrywce, powodując popularność hakowania wśród dzieci i młodzieży. Prohibicja nigdy nie rozwiązała problemu, ale z pewnością stworzyła o wiele więcej, a ciekawy umysł pozostanie taki - tylko bez wykształcenia, aby mu towarzyszyć.

Należy również rozważyć użycie urządzenia. Czy dzieci naprawdę potrzebują śpiewającego i tańczącego iPhone'a 6 „do utrzymywania kontaktu”, czy może nagrywarka za 10 USD dobrze sobie poradzi? Podobnie możesz egzekwować zasadę „korzystanie z Internetu tylko w obszarach rodzinnych” lub zabrać tablety, laptopy i smartfony z sypialni w nocy.

Nie musi to być okropne doświadczenie, ale biorąc aktywny, wciągający i realistyczne podejście do korzystania z Internetu przez dzieci, będą o wiele bardziej skłonni to zrozumieć i uszanuj swoje życzenia. A jeśli potrzebujesz trochę więcej pomocy, zobacz, jak możesz chroń swój telefon z Androidem dziecka za pomocą Google Family Link Chroń swój telefon z Androidem dziecka za pomocą Google Family LinkGoogle Family Link zapewnia proste i rozsądne rozwiązanie do kontroli rodzicielskiej na urządzeniach z Androidem. Oto jak z niego korzystać. Czytaj więcej lub Aplikacje kontroli rodzicielskiej Chromebook.

Źródło zdjęcia: dziecko pokazuje tablet przez pathdoc przez Shutterstock, Codzienni użytkownicy Tor za pośrednictwem Wikimedia Foundation

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.