Reklama

"Jesteś obserwowany. Rząd ma tajny system, maszynę, która szpieguje cię co godzinę każdego dnia. Zaprojektowałem maszynę do wykrywania aktów terroru, ale widzi wszystko… ”. Każdy, kto jest fanem serialu telewizyjnego Osoba zainteresowana rozpozna tę linię jako początek monologu programu.

Ale czy to tylko wymyślona rozrywka telewizyjna, czy też jest tak właściwie real? Jesteś naprawdę szpiegostwo każdej godziny każdego dnia? A może ta gorąca laska gapi się na ciebie z drugiej strony ulicy naprawdę w ciebie?

Po 911 r. Inwigilacja w krajach zachodnich oczywiście wzrosła. Kamery monitorują teraz ulice i wrażliwe budynki, a silnie uzbrojona policja i żołnierze chronią miejsca publiczne, takie jak lotniska, dworce kolejowe i ważne atrakcje turystyczne.

Ale tam, gdzie nadzór jest najbardziej rozpowszechniony, jest on-line, cyfrowo. Rzeczy, które na pierwszy rzut oka mogą wydawać się pozytywne, mogą w rzeczywistości być nieco bardziej złowieszcze, jeśli zagłębisz się głębiej.

Nie mówię, że nie potrzebujemy bezpieczeństwa i że złych ludzi tam nie ma. Oczywiście że są. Ale jak zobaczycie z poniższych przykładów, być może część tego nadzoru i monitorowania poszła trochę za daleko…

Karty lojalnościowe

Jestem pewien, że doświadczyłeś tego wiele razy. Gdy przeprowadzasz kasę podczas zakupów spożywczych, operator mówi „masz karta lojalnościowa Jak aplikacje kart lojalnościowych zagrażają Twojej prywatnościKarty lojalnościowe są wszędzie. Dajesz firmom, które regularnie wykorzystują Twoje dane osobowe, a one dają ci zniżki, bonusy, a nawet gratisy. Ale co tak naprawdę zamieniasz na darmową filiżankę kawy? Czytaj więcej z nami?"

Na pierwszy rzut oka karty lojalnościowe wydają się fajne, im więcej punktów, tym więcej kupujesz. 10 000 punktów daje toster! Lub jeśli ty sklep z jedną siecią supermarketówzamiast tego dostajesz bezpłatną kawę i bezpłatne gazety. Jeśli wybierzesz się do Starbucks, możesz dostać znaczek na karcie za każdym razem, gdy kupujesz kawę, a następnie otrzymasz bezpłatny, gdy osiągniesz określoną liczbę znaczków (zwykle 10).

Brzmi nieźle, prawda? Więc w czym problem z tymi kartami?

Po pierwsze, supermarket przekazuje ci formularz wniosku i otrzymuje wszystkie dane, które następnie sprzedaje brokerom danych. Podajesz swoje imię i nazwisko, adres, numer telefonu, datę urodzenia, płeć, stan cywilny i inne. Następnie zakupy spożywcze zaczynają się rejestrować i tworzony jest profil klienta. Co to takiego wcześniej pędziło za drzwi? Tylko Twoja prywatność, mówiąc „adios”.

Profil klienta jest następnie analizowany i dostosowywany, aby zdecydować, które kupony i oferty otrzymasz w porównaniu z innymi kupującymi. Firmy spożywcze i spożywcze będą zwracać się do supermarketów i prosić o dane klientów dotyczące ich produktów, aby mogli prześcignąć rywali. Właśnie wtedy śmieciowa poczta Usunąć niechcianą pocztę: 4 porady, aby zatrzymać niechcianą pocztę ślimakowąKażdy kraj jest inny, ale wierzcie lub nie, istnieje kilka rzeczy, które można zrobić, aby ograniczyć przepływ niszczącego drzewa papieru, który dociera do skrzynki pocztowej. Czytaj więcej zaczyna przybywać pocztą i wiadomości spamowe Jak spamerzy znajdują Twój adres e-mail?Spam to najbliższa nam plaga internetowa. Bez względu na to, kim jesteś, spam pewnego dnia Cię znajdzie i nie będziesz miał wyboru, jak tylko znieść jego zaraźliwość ... Czytaj więcej zacznij zapychać swoją skrzynkę odbiorczą.

Ten artykuł od Guardiana jest bardzo otwarty i warty przeczytania. Zrób sobie przysługę i zniszcz teraz te karty lojalnościowe. Ale z drugiej strony, jak mówi artykuł Guardian, mogą również śledzić cię według danych karty debetowej i kredytowej, i nawet jeśli płacisz gotówką! Więc może nie ma ucieczki? Może głód jest jedyną opcją?

Podświetlanie Kindle / Kobo / Nook / iBooks

Po tym, jak byłam miłośniczką papierowych książek, w końcu słabnę i zaczynam cieszyć się więcej Książki Kindle 5 powodów, dla których subskrypcja Kindle Unlimited nie jest warta twoich pieniędzyUsługa subskrypcji ebooków Kindle brzmi świetnie, ale subskrypcja Amazon Kindle Unlimited nie jest warta swojej ceny. Dlatego. Czytaj więcej i iBooks Jak napisać i opublikować swój pierwszy iBook przy użyciu autora iBooksMyślisz o stworzeniu własnego e-booka? Apple iBooks Author to bezpłatne, przyjazne dla użytkownika narzędzie do tworzenia interaktywnych publikacji, które mogą dotrzeć do dużej grupy użytkowników iPada, iPhone'a i Maca. Czytaj więcej . Podoba mi się pomysł natychmiastowego zdobycia książki, bezpłatnego podglądu, a także możliwości wyszukiwania definicji słów, których nie rozumiem. Ale jedną rzecz, którą absolutnie kocham - i którą bym chciał nigdy robić w prawdziwej książce - jest zaznacz fragmenty do późniejszego wykorzystania Dlaczego iBooks firmy Apple to najlepszy czytnik książek elektronicznych do tworzenia adnotacji Czytaj więcej . W iBooks możesz następnie wysłać do siebie te wyróżnione fragmenty w celu późniejszego wykorzystania.

Ale co, jeśli ogląda się te książki i najważniejsze atrakcje? Wydaje się prawdopodobne, że ty uwierz w to, co mówi Edward Snowden. Według niego, Amazon „wyciek informacji jak sito” do rządu USA. Umożliwia to organom monitorowanie zakupów i śledzenie tego, co czytasz. Czy wyróżniłeś sekcję dotyczącą robienia bomb? To da ci czerwoną flagę. Podkreślając fragmenty w Koranie? Może to skłonić analityka NSA do bliższego przyjrzenia się tobie.

Jeśli chodzi o Apple, zaprzeczają, że kiedykolwiek pracowali dla NSA, ale wyciekły dokumenty NSA uzyskane przez Strażnika dowodzi inaczej. Wydaje się również, że NSA mieć dostęp do tylnego drzwi do iPhone'a.

To sprawia, że chcesz wrócić do papierowych książek i automatów telefonicznych, prawda?

Wyszukiwarka Gmail / Google

W jednym z moich poprzednich artykułów na MakeUseOf omówiłem, jak to zrobić całkowicie oddziel się od Google Jak usunąć swoje dane z Google i spróbować odzyskać część swojej prywatnościUsunięcie wszystkich twoich śladów z sieci nie jest łatwe, ale po przeczytaniu Dragnet Nation autorstwa Julii Angwin możesz po prostu spróbować. Czas przestać dobrowolnie rezygnować z prywatności. Czytaj więcej , jeśli tego właśnie chcesz. Ale spójrzmy teraz na powody, dla których możesz chcieć to zrobić.

Cóż, po pierwsze oczywiste - wyszukiwania w Google. Chyba że użyjesz Tryb inkognito 4 zastosowania do przeglądania w trybie prywatności (to nie jest pornografia) Czytaj więcej i / lub wyszukiwanie bez wylogowania, wszystkie twoje wyszukiwania zostaną zapisane, w tym zawstydzające. Obejmuje to wpisanie wszystkich objawów lekarstwa na twoje przewlekłe choroby Jak badać problemy zdrowotne: najlepsze alternatywy dla dr GoogleCzy Google jest wiarygodnym źródłem badań problemów zdrowotnych? Czy możesz temu zaufać? Jeśli nie, jakie są najbardziej wiarygodne alternatywy dla informacji związanych ze zdrowiem? Czytaj więcej i szukam tekstów do każdego singla Istnieje piosenka Bette Midler. Wkrótce będą mieli dla ciebie pełny profil, który decyduje o tym, jakie wyniki otrzymasz podczas wyszukiwania.

Google to świetna usługa, która powie Ci wszystko, co musisz wiedzieć. Ale bez względu na to, jakie strony zostały ci pokazane, musisz zawsze przyjmować postawę, że inne, być może lepsze, strony są ukryte. Aby obejść te ograniczenia, musisz użyć Virtual Private Network (VPN) Najlepsze usługi VPNZebraliśmy listę najlepszych dostawców usług wirtualnej sieci prywatnej (VPN), pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. Czytaj więcej - i nie zapomnij również się wylogować!

Rozważ Gmaila. Usługa jest absolutnie świetna, ale skanują wszystkie e-maile, aby zapewnić „spersonalizowane doświadczenie”. Ilu z was przeraża myśl o skanowaniu bardzo osobistych i prywatnych informacji?

Reklama w Internecie

Ile razy odwiedziłeś witrynę e-commerce takich jak Amazon Przewodnik po zakupach AmazonTen bezpłatny przewodnik po zakupach Amazon opisuje wszystko, co musisz wiedzieć, aby jak najlepiej wykorzystać Amazon i zabezpieczyć najlepsze oferty. Czytaj więcej , a kiedy surfujesz na innej stronie (nie Google), jest reklama Amazon pokazująca dokładnie ten sam przedmiot, na który właśnie spojrzałeś? Że butelka moczu kojota prześladuje cię, gdy będziesz kontynuować nawigację po Interwebs.

Amazon zakazuje obowiązywania zakazu, aby zmusić Cię do podzielenia się pieniędzmi, polega na umieszczeniu pliku cookie na komputerze, a ten plik cookie rejestruje, kiedy i gdzie szukałeś produktu Amazon. Następnie, gdy odwiedzasz witrynę z Partnerzy Amazon Podręcznik zarabiania: Twój bezbłędny przewodnik po zarabianiu blogówStrumienie dochodów rezydualnych z witryny motywują blogerów od lat. Podzielę się z Tobą wiedzą i doświadczeniem, które zdobyłem przez lata zarabiania pieniędzy na blogowaniu. Czytaj więcej pudełka promocyjne, na które wcześniej patrzyłeś, będą siedzieć i patrzeć na ciebie, mówiąc „kup mnie!”

Rozwiązanie? Wyloguj się z Amazon podczas wyszukiwania i rób to w trybie incognito. Możesz też zanurzyć się na liście plików cookie i usunąć te Amazon po zakończeniu. Ale dla mnie bardzo szybko będzie to irytujące.

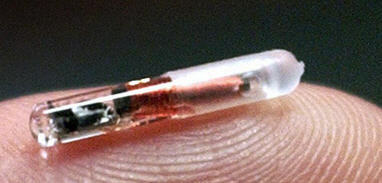

Chipy RFID

RFID Jak działa technologia RFID?Co masz w portfelu? Czy nosisz zbliżeniową kartę kredytową lub debetową? Czy wiesz, że Twoja karta zbliżeniowa korzysta z RFID? Ale czym jest RFID? Dowiedzmy Się. Czytaj więcej (co oznacza identyfikację częstotliwości radiowej) jest coraz częściej wykorzystywany na wiele różnych sposobów. Pierwszym z nich jest utrzymanie opłaty za przejazdy autostradami i przejazdy metrem. Oznacza to, że ktokolwiek kontroluje technologię, będzie wiedział, gdzie byłeś i gdzie jesteś teraz.

RFID również śledzi bagaż podróżny, i paczki. Gdzie jesteś i co zamawiasz, jest rejestrowane. Po trzecie, RFID jest coraz częściej stosowane w supermarketach, więc zakupy spożywcze są rejestrowane.

Czwarty, paszporty są teraz wbudowane w technologię RFID, uniemożliwiając sfałszowanie paszportów. Ale ten e-paszport (znany również jako paszport biometryczny) zawiera teraz wiele informacji o tobie. Więc może teraz rejestrujesz również swoją podróż?

Ale większość z nich chłodzi, chipy RFID są teraz wszczepiane ludziom. Teraz stałeś się sam z siebie śledzącym sygnałem nawigacyjnym. Gratulacje.

Oglądanie telewizji i słuchanie muzyki

Ponieważ Snowden twierdził, że Amazon „wyciek informacji jak sito”, kwestionuje to, jak bezpieczne Natychmiastowe wideo Amazon 3 Przydatne rzeczy, które możesz zrobić dzięki usłudze Amazon Video On DemandKiedy większość ludzi myśli o Amazonce, myśli o zakupach. Firma zaczyna jednak doceniać wartość świadczenia bezpłatnych usług i produktów klientom. Jednym z przykładów jest możliwość pobierania muzyki ... Czytaj więcej jest. Ponieważ na Amazon Prime nie ma telenoweli Jihadi, a rząd nie mógł mniej obchodzić, czy łapiesz najnowsze Marco Polo Program telewizyjny, jedyną rzeczą, o którą musisz się tutaj martwić, jest to, że Amazon sprzedaje twoje dane przeglądania brokerom danych, którzy chcą zbudować profil klienta o tobie.

To samo dotyczy Netflix i Hulu Hulu Plus vs. iTunes vs. Netflix vs. Natychmiastowe wideo Amazon: Który jest najlepszy?Hulu. iTunes. Netflix. Natychmiastowe wideo Amazon. Siły napędowe kina i telewizji online. Nowa fala mediów domowych. Dostawcy niekończącej się rozrywki, w której spodnie niekoniecznie są wymagane. Są pretendentami ... Czytaj więcej . Ich dane klientów są kopalnią złota dla firm zajmujących się informacją.

Jeśli chodzi o słuchanie muzyki iTunes Sprzedaż w iTunes spada - czy to koniec płatnych pobrań muzyki?Spotify zastępuje iTunes dla wielu użytkowników - czy ta tendencja będzie kontynuowana? Czytaj więcej , Spotify Spotify Music Streaming: The Unofficial GuideSpotify to największa na świecie usługa strumieniowego przesyłania muzyki. Jeśli nie masz pewności, jak z niego korzystać, ten przewodnik przeprowadzi Cię przez tę usługę, a także poda najważniejsze wskazówki. Czytaj więcej , Pandora 5 fajnych rzeczy, które możesz zrobić z Pandora Music Radio Czytaj więcej lub inną podobną usługę, to ta sama oferta, co oglądanie telewizji. Mimo że CIA i MI5 nie przestawają spać, gdy przechodzisz do Dolly Parton, informacje dla klientów to Święty Graal dla firm danych.

Jak to zatrzymać? Użyj VPN i podaj fałszywe dane podczas rejestracji (oczywiście z wyjątkiem karty kredytowej). Jeśli na przykład jesteś 25-letnim białym mężczyzną mieszkającym w Teksasie, zarejestruj się jako 62-letnia czarna kobieta mieszkająca w Toronto. Lub rób rzeczy staromodnym - włącz prawdziwy telewizor i słuchaj radia. Co to jest radio? Wygoogluj to. Zaczekam na CIebie.

Tu nie chodzi o Tinfoil Hat

Mimo że spotykam się z facetem typu Mr Tinfoil-Hat Area-51-Agent-Mulder (zatrzymam się, gdy ty spiesz się, by mnie uspokoić, że nie jestem!), to zdecydowanie prawda, że twoje dane osobowe są nadużywane. Jak inaczej wyjaśnić spam i spam? A chipy RFID są publicznie rejestrowane. Więc nie jestem całkowicie certyfikowany.

Czy uważasz, że jesteśmy monitorowani coraz bardziej każdego dnia? Czy nasze wolności obywatelskie powoli ulegają erozji, nigdy nie powracają? Czy to oznacza, że terroryści wygrywają? Daj nam znać w komentarzach poniżej.

Kredyty obrazkowe: Prywatność w Internecie za pośrednictwem Shutterstock, Karty lojalnościowe - Nick Webb, Osoba zainteresowana - CBS

Mark O'Neill jest niezależnym dziennikarzem i bibliofilem, który publikuje artykuły od 1989 roku. Przez 6 lat był redaktorem zarządzającym MakeUseOf. Teraz pisze, pije za dużo herbaty, zmaga się z psem z ręką i pisze trochę więcej. Możesz go znaleźć na Twitterze i Facebooku.