Reklama

Możesz zamknąć wszystkie drzwi i okna swojego domu, ale jeśli użyjesz klucza do klucza, szanse są całkiem dobre, że ktoś prawdopodobnie okradnie cię z oczu. To samo dotyczy twoich haseł. Jeśli twoje hasła nie są unikalne i nie do złamania, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch.

Kilka lat temu Damien opisał kilka sposobów wymyślić silne hasła Jak tworzyć silne hasła, które łatwo zapamiętać Czytaj więcej , na przykład upewnij się, że używasz znaków specjalnych i że hasło ma co najmniej 8 znaków. Jednak tworzenie złożonego hasła to tylko połowa pracy, druga połowa faktycznie go pamięta.

I czy każde hasło jest naprawdę nie do złamania? Nie bardzo, ale ostatnio wywiad z Brucem Schneiderem Ekspert ds. Bezpieczeństwa Bruce Schneier ds. Haseł, prywatności i zaufaniaDowiedz się więcej o bezpieczeństwie i prywatności w naszym wywiadzie z ekspertem ds. Bezpieczeństwa Bruce Schneier. Czytaj więcej , Bruce odniósł się do jednego ze swoich postów na blogu o wyborze bezpiecznego hasła. Jego radą było wziąć zdanie i zamienić je w hasło. Jego dokładne słowa brzmiały: „Wybierz własne zdanie - coś osobistego”.

To brzmi jak prosta koncepcja, ale nawet wymyślenie zdania, które zapamiętasz, może być tak trudne, jak wymyślenie samego hasła. Około rok temu Yaara zaoferował kilka wskazówek, które mogą ci pomóc pamiętaj swoje hasła 13 sposobów tworzenia bezpiecznych i niezapomnianych hasełChcesz wiedzieć, jak utworzyć bezpieczne hasło? Te kreatywne pomysły na hasła pomogą Ci stworzyć silne, niezapomniane hasła. Czytaj więcej . Poniżej znajduje się kilka dodatkowych wskazówek, które mogą pomóc w opracowaniu haseł, które są szczególnie złożone, prawie nie do złamania, ale także niezapomniane.

1. Kołysanki

Jedna preferowana metoda wymyślania skomplikowanych haseł, które przechodzą co Polityka bezpieczeństwa IT Najnowsze zagrożenia bezpieczeństwa w Internecie, o których powinieneś wiedziećZagrożenia dla bezpieczeństwa w coraz większym stopniu pochodzą z nowych kierunków i nie wygląda to na zmianę w 2013 r. Są nowe zagrożenia, o których powinieneś wiedzieć, exploity popularnych aplikacji, coraz bardziej wyrafinowane ataki phishingowe, złośliwe oprogramowanie, ... Czytaj więcej tam - nawet te, które wymagają 15 znaków haseł - to technika rymowanek.

Działa to tak, jakbyś wybrał jeden ze swoich ulubionych rymowanek, umieszczając wielką literę każdego z nich zdanie, zamień niektóre litery na cyfry, a następnie wykrzyknik lub inny symbol na końcu. Weźmy na przykład wierszyk dla dzieci Little Boy Blue, który wygląda tak:

„Mały niebieski chłopcze, chodź walnąć w róg. Owce są na łące. Krowa jest w kukurydzy ”.

Teraz przekształcasz to, zamieniając dowolne „s” na „5” i dowolne „L” na 1 lub 7. Oto nowe hasło.

„7bbcbyhT5itmTcinc!”

To 18-znakowe hasło, które zawiera cyfry, litery, wielkie i małe litery oraz co najmniej jeden znak specjalny.

2. Ulubiona linia utworu lub filmu

Technika podobna do powyższej wykorzystuje słynne cytaty filmowe 10 stron internetowych dla słynnych cytatów filmowych Czytaj więcej wymyślić hasło, a nie rymowanki. Są tak naprawdę bardzo popularne wierszyki dla dzieci, których hakerzy mogliby się domyślić. Użycie ulubionej linii filmowej - szczególnie tej, która jest szczególnie niejasna - sprawi, że takie podejście będzie znacznie bezpieczniejsze. Możesz także rozważyć zastąpienie znaków liczbami, które nie są tak łatwe do odgadnięcia.

Na przykład wiele osób pomyślałoby o zamianie „s” na „5”, ale jeśli wybierzesz inną liczbę, trudniej zgadnąć. Zamiast tego zamień każde „s” na 6 lub 7 - łatwe do zapamiętania, ponieważ zaczynają się na literę „s”. Możesz także zastąpić każdą literę t wartością 3, używając tej samej logiki.

Korzystając z tego nowego podejścia, możesz zacząć od słynnego filmu, takiego jak Al Pacino w filmie Zapach kobiety:

„Gdybym był tym samym mężczyzną, którym byłem trzydzieści lat temu, wziąłbym miotacz ognia w to miejsce!”

Ten cytat staje się następnie:

„IIw36m3Iw3yaI3af33p!”

Ta koncepcja jest podstawową kryptografią 101, ale zapewni przynajmniej kompromis między wymyśleniem hasła, które jest bardzo trudne do zhakowania, ale także takiego, które normalny ludzki mózg może zapamiętać.

3. Użyj Lingo branżowego

Jedną z alternatyw tego jest użycie bardzo wyspecjalizowanego żargonu przemysłowego w celu wymyślenia tej frazy. Rymowanki dla dzieci, a nawet cytaty z filmów można odgadnąć za pomocą algorytmu komputerowego, który ma tyle możliwości, ile komputer potrafi. Jednak żargon związany z branżą jest znacznie trudniejszy do odgadnięcia.

Na przykład, jeśli jesteś pielęgniarką, fraza może wyglądać następująco:

„Koarktacja aorty doprowadziła do agonalnej odpowiedzi, BLS i wreszcie zawału śródmózgowego”.

(Nie mam pojęcia, czy to ma sens, ale rozumiesz o co chodzi).

Zamiana „a” na 0 powoduje następujące hasło:

„T0clt00rb0fii!”

To tylko 14 znaków zamiast 18, ale znacznie trudniej zgadnąć.

4. Daty osobiste

Alternatywną techniką używania zdań jest używanie głównie liczb. Oczywiście liczby losowe też nie są łatwe do zapamiętania. Jednak jedną techniką, której nauczyłem się od mojego ojca (używał jej do wybierania numerów losów na loterii), było chodzenie z ważnymi datami rodzinnymi.

Pierwszą rzeczą, o której myśli wiele osób, jest urodziny. Niestety, obecnie wytrawny haker łatwo odkrywa online. Potrzebujesz czegoś nieco bardziej zaawansowanego. Dobrym podejściem jest stosowanie dat wydarzeń, które tylko ty pamiętasz jako ważne dla Ciebie, ale nikt tak naprawdę nie wiedziałby o nich. Dzień, w którym po raz pierwszy pojechałeś kolejką górską. Dzień, w którym pocałowałeś się po raz pierwszy. Dzień, w którym rodzice dali ci swój pierwszy rower.

Weź trzy daty, które na pewno pamiętasz, i ustaw je wszystkie w rzędzie. Zamień ukośniki na małe litery L, spację między datami na „_” i zakończ znakiem specjalnym, takim jak „!” lub „#”. Takie hasło wyglądałoby mniej więcej tak:

„10l08l86_03l14l94_09l06l98 #”

To hasło składa się z 27 znaków, więc można go używać tylko w systemach obsługujących bardzo długie hasła. Jeśli to dozwolone, pozwoli Ci mieć jedno z najbezpieczniejszych haseł.

5. Użyj wzoru klawiatury

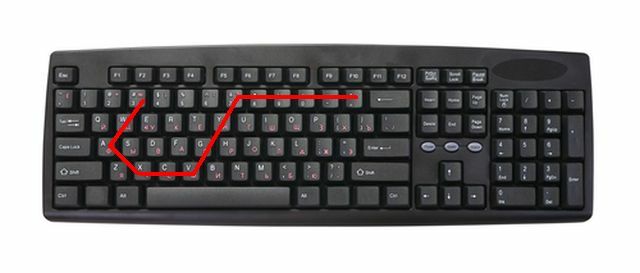

Oto zabawne hasło, które wykorzystuje tę samą technikę jak wzór logowania do smartfona Które jest bezpieczniejsze, hasło lub blokada wzoru?Nasze smartfony zawierają wiele danych osobowych. Wszystkie Twoje wiadomości tekstowe, e-maile, notatki, aplikacje, dane aplikacji, muzyka, zdjęcia i wiele innych znajdują się tam. Chociaż jest to bardzo duża wygoda ... Czytaj więcej . W takim przypadku będziesz używać klawiatury. Narysuj rozpoznawalny wzór na klawiaturze, a następnie użyj liter i cyfr jako hasła. Załóżmy na przykład, że tworzysz wzór na klawiaturze, jak pokazano poniżej.

Jeśli zaczniesz ten wzór od cyfry 3, powinno być dość łatwo wyciągnąć go za każdym razem. Jeśli to pomoże, możesz nawet narysować rozpoznawalne obrazy lub litery na klawiaturze. W powyższym przypadku hasło kończy się następująco:

„3waxcvgy7890- =”

Korzystając z tego podejścia, możesz zmienić złożoność wzoru, aby wydłużyć hasło. Haker mógłby potencjalnie uruchomić algorytm, który próbowałby użyć każdego hasła na klawiaturze, łącząc każdy klawisz ze sobą, dzięki czemu wzór tak skomplikowany, jak to tylko możliwe - takie jak chodzenie do przodu i do tyłu lub tworzenie złożonych, ukośnych linii - powinno znacznie utrudnić tego rodzaju hakowanie.

6. Ustanów podstawowy klucz sprzętowy

Ostatnią techniką, którą warto wypróbować dla ultra bezpiecznego hasła, jest podejście sprzętowe. W większości korporacji pracownicy otrzymują sprzętowy „token” lub klucz, na którym znajduje się numer cyfrowy, który zmienia się w regularnych odstępach czasu. Ten numer jest wykorzystywany jako część procesu logowania.

W ten sam sposób możesz wydrukować i nosić kartę, na której zapisałeś część swojej pary haseł. Druga część pary to część hasła, którą musisz zapamiętać.

Na przykład twoje hasło może brzmieć „2BeOrNot2BeThatIsThe?” Więc zapisałbyś „ThatIsThe?” na kartce papieru, a to przypomni ci całe twoje hasło.

Chodzi o to, że nawet jeśli ktoś znajdzie zapisaną część hasła, nadal nie będzie tej części, która istnieje w twojej głowie. Jednocześnie daje potężne narzędzie do wyodrębnienia tej części hasła z głowy, gdy masz zły dzień pamięci.

Ostatecznie - hasło, które wybierzesz, powinno być tym, które najlepiej pasuje do Twojej sytuacji. Możesz użyć dowolnej z powyższych technik lub wymyślić własną, ale chodzi o opracowanie hasła jest to tak niezwykłe, przy tak różnych typach znaków, że zhakowanie tego hasła staje się prawie niemożliwe robota.

Kredyty obrazkowe: Łóżeczko dziecięce przez ziviani w Shutterstock, s_bukley / Shutterstock.com, Pielęgniarka dzwoni przez Monkey Business w Shutterstock, Jeździć na rowerze przez Briana Jacksona z Shutterstock

Ryan ma tytuł licencjata z inżynierii elektrycznej. Pracował 13 lat w inżynierii automatyki, 5 lat w IT, a teraz jest inżynierem aplikacji. Były redaktor naczelny MakeUseOf, przemawiał na krajowych konferencjach dotyczących wizualizacji danych i był prezentowany w krajowej telewizji i radiu.