Reklama

Coraz powszechniejsze jest złośliwe oprogramowanie do routerów, urządzeń sieciowych i Internetu przedmiotów. Większość koncentruje się na infekowaniu wrażliwych urządzeń i dodawaniu ich do potężnych botnetów. Routery i urządzenia Internetu rzeczy (IoT) są zawsze zasilane, zawsze online i czekają na instrukcje. Zatem idealna karma botnetowa.

Ale nie wszystkie złośliwe oprogramowanie jest takie samo.

VPNFilter to destrukcyjne zagrożenie szkodliwym oprogramowaniem dla routerów, urządzeń IoT, a nawet niektórych urządzeń NAS. Jak sprawdzić infekcję złośliwym oprogramowaniem VPNFilter? Jak możesz to posprzątać? Przyjrzyjmy się bliżej VPNFilter.

Co to jest VPNFilter?

VPNFilter to wyrafinowany modułowy wariant złośliwego oprogramowania, który atakuje przede wszystkim urządzenia sieciowe wielu producentów, a także urządzenia NAS. VPNFilter został początkowo znaleziony na urządzeniach sieciowych Linksys, MikroTik, NETGEAR i TP-Link, a także na urządzeniach QNAP NAS, z około 500 000 infekcji w 54 krajach.

The zespół, który odkrył VPNFilter, Cisco Talos, ostatnio zaktualizowane szczegóły w odniesieniu do złośliwego oprogramowania, co wskazuje, że urządzenia sieciowe takich producentów, jak ASUS, D-Link, Huawei, Ubiquiti, UPVEL i ZTE wykazują obecnie infekcje VPNFilter. Jednak w chwili pisania tego tekstu nie dotyczy to żadnych urządzeń sieciowych Cisco.

Szkodnik ten jest inny niż większość złośliwych programów opartych na IoT, ponieważ utrzymuje się po ponownym uruchomieniu systemu, co utrudnia jego usunięcie. Szczególnie narażone są urządzenia korzystające z domyślnych danych logowania lub znane luki zero-day, które nie otrzymały aktualizacji oprogramowania układowego.

Co robi VPNFilter?

VPNFilter jest więc „wielostopniową, modułową platformą” może powodować destrukcyjne uszkodzenie urządzeń. Ponadto może także służyć jako zagrożenie gromadzenia danych. VPNFilter działa w kilku etapach.

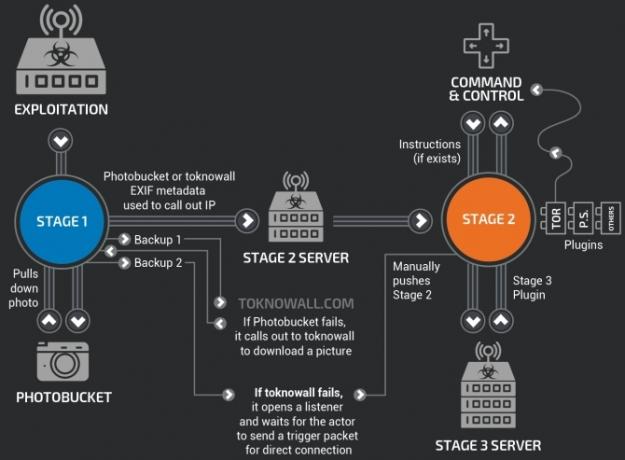

Scena 1: VPNFilter Stage 1 ustanawia przyczółek na urządzeniu, kontaktując się z serwerem dowodzenia i kontroli (C&C) w celu pobrania dodatkowych modułów i oczekiwania na instrukcje. Etap 1 ma również wiele wbudowanych redundancji w celu zlokalizowania C & C na etapie 2 w przypadku zmiany infrastruktury podczas wdrażania. Szkodliwe oprogramowanie VPNFilter Stage 1 jest również w stanie przetrwać restart, dzięki czemu jest silnym zagrożeniem.

Etap 2: VPNFilter Stage 2 nie utrzymuje się po ponownym uruchomieniu, ale ma szerszy zakres możliwości. Etap 2 może gromadzić prywatne dane, wykonywać polecenia i zakłócać zarządzanie urządzeniami. Istnieją również różne wersje etapu 2 w środowisku naturalnym. Niektóre wersje są wyposażone w moduł niszczący, który zastępuje partycję oprogramowania układowego urządzenia, następnie uruchamia się ponownie, aby uniemożliwić korzystanie z urządzenia (złośliwe oprogramowanie blokuje router, IoT lub urządzenie NAS, gruntownie).

Etap 3: Moduły VPNFilter Stage 3 działają jak wtyczki do Stage 2, rozszerzając funkcjonalność VPNFilter. Jeden moduł działa jak sniffer pakietów, który zbiera ruch przychodzący na urządzeniu i kradnie poświadczenia. Inny pozwala złośliwemu oprogramowaniu na etapie 2 na bezpieczną komunikację przy użyciu Tora. Cisco Talos znalazł również jeden moduł, który wstrzykuje złośliwą zawartość do ruchu przechodzącego przez urządzenie, co oznacza, że haker może dostarczać kolejne exploity do innych podłączonych urządzeń za pośrednictwem routera, Internetu Rzeczy lub NAS urządzenie.

Ponadto moduły VPNFilter „pozwalają na kradzież danych uwierzytelniających strony i monitorowanie protokołów Modbus SCADA”.

Meta udostępniania zdjęć

Kolejną interesującą (ale nie nowo odkrytą) funkcją złośliwego oprogramowania VPNFilter jest korzystanie z usług udostępniania zdjęć online w celu znalezienia adresu IP swojego serwera kontroli. Analiza Talos wykazała, że złośliwe oprogramowanie wskazuje serię adresów URL Photobucket. Złośliwe oprogramowanie pobiera pierwszy obraz w galerii odwołuje się do adresu URL i wyodrębnia ukryty w nim adres IP serwera metadane.

Adres IP „jest pobierany z sześciu wartości całkowitych szerokości i długości geograficznej GPS w informacjach EXIF”. Jeśli to się nie powiedzie, Złośliwe oprogramowanie z etapu 1 wraca do zwykłej domeny (toknowall.com - więcej na ten temat poniżej), aby pobrać obraz i spróbować tego samego proces.

Sniffing pakietów celowanych

Zaktualizowany raport Talos ujawnił kilka ciekawych informacji na temat modułu wykrywania pakietów VPNFilter. Zamiast odkurzać wszystko, ma dość ścisły zestaw reguł, które są ukierunkowane na określone rodzaje ruchu. W szczególności ruch z przemysłowych systemów sterowania (SCADA), które łączą się za pomocą sieci VPN TP-Link R600, połączenia z listą predefiniowane adresy IP (wskazujące na zaawansowaną wiedzę o innych sieciach i pożądanym ruchu), a także pakiety danych o wartości 150 bajty lub większe.

Craig William, starszy lider technologii i menedżer ds. Globalnego zasięgu w Talos, powiedział Ars, „Szukają bardzo konkretnych rzeczy. Nie starają się zebrać jak największego ruchu. Szukają bardzo małych rzeczy, takich jak dane uwierzytelniające i hasła. Nie mamy na ten temat dużej ilości informacji innych niż wydaje się niewiarygodnie ukierunkowane i niezwykle wyrafinowane. Nadal próbujemy dowiedzieć się, na kim go używali. ”

Skąd się wziął VPNFilter?

Uważa się, że VPNFilter jest praca sponsorowanej przez państwo grupy hakerskiej. Że początkowy wzrost infekcji VPNFilter był odczuwalny głównie na Ukrainie, początkowe palce wskazywały na odciski palców wspierane przez Rosję i grupę hakerską Fancy Bear.

Jednak ze względu na złożoność tego złośliwego oprogramowania nie ma wyraźnej genetyki i żadna grupa hakerów, państwo narodowe lub inne podmioty nie wystąpiły z roszczeniem o złośliwe oprogramowanie. Biorąc pod uwagę szczegółowe zasady złośliwego oprogramowania i atakowanie SCADA i innych protokołów systemu przemysłowego, aktor z państwa narodowego wydaje się najbardziej prawdopodobny.

Niezależnie od tego, co myślę, FBI wierzy, że VPNFilter jest dziełem Fantazyjnego Niedźwiedzia. W maju 2018 r. FBI przejął domenę—ToKnowAll.com —pomyślano, że wykorzystano go do zainstalowania i sterowania złośliwym oprogramowaniem VPNFilter na etapie 2 i etapie 3. Zajęcie domeny z pewnością pomogło zatrzymać natychmiastowe rozprzestrzenianie się VPNFiltera, ale nie przecięło głównej tętnicy; ukraińska SBU stłumiła na przykład atak VPNFilter na zakład przetwórstwa chemicznego w lipcu 2018 r.

VPNFilter ma również podobieństwa do złośliwego oprogramowania BlackEnergy, trojana APT używanego przeciwko wielu ukraińskim celom. Ponownie, choć nie jest to kompletny dowód, systemowe atakowanie Ukrainy wynika głównie z hakowania grup z rosyjskimi więziami.

Czy jestem zainfekowany VPNFilter?

Możliwe, że twój router nie zawiera złośliwego oprogramowania VPNFilter. Ale zawsze lepiej być bezpiecznym niż żałować:

- Sprawdź tę listę dla twojego routera. Jeśli nie ma cię na liście, wszystko jest w porządku.

- Możesz udać się do Witryna Symantec VPNFilter Check. Zaznacz pole Warunki, a następnie naciśnij Uruchom VPNFilter Check przycisk na środku. Test kończy się w ciągu kilku sekund.

Jestem zainfekowany VPNFilter: co mam zrobić?

Jeśli program Symantec VPNFilter Check potwierdzi, że router jest zainfekowany, masz wyraźny kierunek działania.

- Zresetuj router, a następnie ponownie uruchom VPNFilter Check.

- Zresetuj router do ustawień fabrycznych.

- Pobierz najnowsze oprogramowanie układowe routera i zakończ czystą instalację oprogramowania układowego, najlepiej bez nawiązywania połączenia internetowego przez router podczas procesu.

Ponadto musisz wykonać pełne skanowanie systemu na każdym urządzeniu podłączonym do zainfekowanego routera.

Zawsze należy zmieniać domyślne poświadczenia logowania do routera, a także dowolnego urządzenia IoT lub NAS (Urządzenia IoT nie ułatwiają tego zadania Dlaczego Internet przedmiotów jest największym koszmarem bezpieczeństwaPewnego dnia wracasz do domu z pracy i odkrywasz, że Twój domowy system bezpieczeństwa w chmurze został naruszony. Jak to mogło się stać? Dzięki Internetowi rzeczy (IoT) możesz dowiedzieć się na własnej skórze. Czytaj więcej ) Jeśli to możliwe. Ponadto, chociaż istnieją dowody na to, że VPNFilter może ominąć niektóre zapory ogniowe, posiadanie jednego zainstalowanego i odpowiednio skonfigurowanego 7 prostych wskazówek, jak zabezpieczyć router i sieć Wi-Fi w kilka minutCzy ktoś wącha i podsłuchuje ruch Wi-Fi, kradnie hasła i numery kart kredytowych? Czy w ogóle wiesz, czy ktoś był? Prawdopodobnie nie, więc zabezpiecz swoją sieć bezprzewodową, wykonując 7 prostych kroków. Czytaj więcej pomoże utrzymać wiele innych nieprzyjemnych rzeczy poza siecią.

Uważaj na złośliwe oprogramowanie routera!

Szkodliwe oprogramowanie routerów jest coraz bardziej powszechne. Złośliwe oprogramowanie i luki w zabezpieczeniach IoT są wszędzie, a wraz z liczbą podłączonych urządzeń będzie się tylko pogarszać. Router jest punktem centralnym dla danych w domu. Jednak nie otrzymuje prawie tyle samo uwagi bezpieczeństwa, co inne urządzenia.

Po prostu, router nie jest bezpieczny, jak myślisz 10 sposobów, w jakie router nie jest tak bezpieczny, jak myśliszOto 10 sposobów na wykorzystanie routera przez hakerów i porywaczy bezprzewodowych. Czytaj więcej .

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.