Reklama

Przez ponad 20 lat bycia online uderzyło mnie zaledwie kilka wirusów. Chociaż nigdy nie zalecałbym uruchamiania komputera bez oprogramowania antywirusowego, niektórzy to robią, a wielu z nich udaje się zachować bezpieczeństwo.

Ale niezależnie od tego, czy korzystasz z oprogramowania antywirusowego (takich jak Windows Defender lub w pełni funkcjonalny pakiet bezpieczeństwa, taki jak BitDefender), powinieneś być świadomy różnych sposobów, w jakie możesz to zrobić łatwo dostać wirusa na komputerze Mac, PC lub urządzenie mobilne. Od fałszywych przycisków do podejrzanych stron z torrentami i złośliwych reklam na Facebooku i innych popularnych stronach, ryzyko jest wszędzie.

Dzięki niewielkiemu podstawowemu szkoleniu możesz zmniejszyć problem wirusów i złośliwego oprogramowania, a wreszcie cieszyć się Internetem na własnych warunkach.

1. Uważaj na fałszywe przyciski pobierania

Mogą pojawić się w dowolnym miejscu, ale ogólnie można je znaleźć na stronach pobierania. Niezależnie od tego, czy jest to zgodne z prawem, czy nie, możesz zagwarantować, że pojawi się przycisk pobierania inny niż ten, który chcesz kliknąć. W rezultacie możesz pobrać coś, czego nie chcesz - być może złośliwe oprogramowanie, choć często po prostu złe oprogramowanie.

Jak zapewne zauważyłeś, to brudna sztuczka. Jednak dzięki temu podejściu możesz pokonać oszustów. Zachowaj ostrożność podczas klikania łączy i przycisków. Pomyśl dwa razy i rozważ następujące kwestie:

- Czy to była strona, z której korzystałeś wcześniej?

- Czy wierzysz w to?

- Czy sprawdziłeś pasek stanu przeglądarki, aby potwierdzić miejsce docelowe łącza?

- Czy tekst i czcionka przycisku są zgodne z resztą witryny?

Jeśli masz wątpliwości co do któregokolwiek z tych pytań, powinieneś unikać strony, a na pewno nic z niej nie pobierać. Oszuści mogą korzystać z wszelkiego rodzaju sztuczek kodujących, aby zachęcić Cię do popełnienia niebezpiecznego błędu. Nie spiesz się i zaufaj instynktowi.

Jeśli nadal nie masz pewności, sprawdź, czy witryna jest uważana za godną zaufania, czy nie. Norton Safe Web, jest dobrą opcją, chociaż jest to również dobry powód, aby zainstalować pakiet zabezpieczeń online, ponieważ wiele z nich oferuje tę funkcję w przeglądarce. Google oferuje również Raport przejrzystości do identyfikacji złych stron internetowych.

2. Użyj Bezpiecznej przeglądarki

Stara kopia Internet Explorera nie jest obecnie wystarczająco dobra. Pomyśl o tym, stara wersja każdy przeglądarki nie można uznać za bezpieczną. Aplikacje te są regularnie aktualizowane przez ich programistów z wielu powodów, głównie w celu utrzymania i poprawy bezpieczeństwa.

Zakupy online, bankowość internetowa, sieci społecznościowe - wszystkie mają swoje ryzyko i ostatnia rzecz, jakiej chcesz przeglądarka zawierająca niebezpieczne oprogramowanie, które rejestruje naciśnięcia klawiszy lub przechwytuje bezpieczny link do Twojego banku konto.

Bezpieczne, nowoczesne przeglądarki używają HTTPS Co to jest HTTPS i jak włączyć bezpieczne połączenia domyślnieObawy związane z bezpieczeństwem rozprzestrzeniają się na szeroką skalę i dotarły na pierwszy plan większości. Terminy takie jak antywirus lub zapora ogniowa nie są już dziwnym słownictwem i są nie tylko zrozumiałe, ale również używane przez ... Czytaj więcej i sprawdź, czy certyfikaty są prawidłowe. Stare przeglądarki nie będą. Poziom bezpieczeństwa zależy od tego, jak bardzo jesteś zaniepokojony. Zalecamy zacząć od przeglądarki Google Chrome, Mozilla Firefox lub Microsoft Edge, która jest bezpiecznym zamiennikiem przeglądarki Internet Explorer. Chcesz więcej pomocy? Sprawdź tę infografikę o najbezpieczniejsze przeglądarki Która przeglądarka internetowa jest najbezpieczniejsza?Która przeglądarka jest najbezpieczniejsza? Które należy zainstalować, aby mieć pewność, że przeglądanie jest bezpieczne? Co możesz zrobić, aby upewnić się, że Twoja przeglądarka jest tak bezpieczna, jak to możliwe? Czytaj więcej .

Z pewnością nie powinieneś w ogóle używać Internet Explorera. Ta przeglądarka jest zepsuta i prawie porzucona przez Microsoft. Omiń się! Hakerzy nadal czerpią korzyści z celowania w przeglądarkę i możesz zrobić sobie przysługę, wybierając coś innego (coś bezpieczniejszego, szybszego i łatwiejszego w użyciu) do przeglądania sieci.

Nawet jeśli używasz Google Chrome na starym komputerze z systemem Windows XP (i naprawdę nie powinieneś być Zagrożenia bezpieczeństwa systemu Windows XP: są prawdziwe i zmierzają w Twoją stronę w 2014 rokuBiorąc pod uwagę szeroki zasięg, można łatwo pomyśleć, że koniec wsparcia dla systemu Windows XP był tylko szumem. Niestety nie. Bez aktualizacji zabezpieczeń starzejący się system operacyjny staje się koniem trojańskim w domu lub firmie. Czytaj więcej ), nie jesteś bezpieczny, ponieważ podstawowy system operacyjny nie jest wystarczająco bezpieczny, aby obsłużyć nowoczesne złośliwe oprogramowanie. Windows XP został wydany w 2001 roku.

Pomyśl o tym.

3. Rozłącz się z pracownikami pomocy technicznej, którzy dzwonią na zimno

Ci ludzie są trucizną.

W Wielkiej Brytanii i Ameryce Północnej doszło do epidemii oszustw telefonicznych od osób twierdzących, że pochodzą one z „pomocy technicznej systemu Windows” lub niektórych bliskich odmian. Zanim przejdziemy dalej, zrozum to:

Microsoft nie zadzwoni do ciebie nieoczekiwanie, aby naprawić komputer!

Odmianami w tym są twierdzenia, że osoba dzwoniąca pochodzi od twojego dostawcy usług internetowych lub dostawcy telefonu komórkowego. Ich celem jest znalezienie „dowodu” problemu na komputerze, a następnie pobranie oprogramowania, które umożliwia dzwoniącemu - który jest oszustem - czysty i prosty - kontrolę nad komputerem. Odtąd mają możliwość instalowania keyloggerów, backdoorów i innych narzędzi, które mogą być użyte do kradzieży informacji od ciebie.

Fajnie, co? Patrzyliśmy na anatomia oszustwa pomocy technicznej Windows Anatomia oszustwa: Zbadano „Windows Tech Support”Ciągle grasują: oszuści dzwoniący na zimno, którzy twierdzą, że pochodzą z „Windows Tech Support”. Zostaliśmy zaatakowani przez jednego z tych oszustów i oto co się stało. Czytaj więcej wcześniej, więc sprawdź ten post, jeśli chcesz być lepiej przygotowany.

Obrona polega na odmowie rozmowy z każdym, kto twierdzi, że jest od Microsoft. Po prostu się rozłącz. Z pewnością nie pozwól im przejść przez „czeki” i pobrać „poprawkę”. I nie zmuszaj ich do mówienia, ponieważ to naprawdę nie pomaga (pomysł jest fajny, trzymanie ich z daleka od innych ludzi, ale prawdę mówiąc, jest tak wielu oszustów w pracy, że nie robi nic różnica). Również, stają się nierozsądni i grożą Historie oszustwa dotyczące pomocy technicznej Windows dla czytelnikówDominuje oszustwo związane z pomocą techniczną systemu Windows. Niewiele można zrobić, aby temu przeciwdziałać, poza rozłączaniem się. Zebraliśmy historie od naszych czytelników, którzy zaangażowali oszustów, a ich opowieści są obrzydliwe. Czytaj więcej .

4. Ignoruj wyskakujące reklamy o tematyce związanej z bezpieczeństwem

Może to być trudne do wykrycia, ponieważ często wyskakujące reklamy mogą pojawiać się w prawym dolnym rogu ekranu z dowolnego aktualnie uruchomionego oprogramowania antywirusowego zainstalowanego w systemie. Frustrujące jest to również w przypadku rozwiązań płatnych, a nie tylko bezpłatnych.

Jeśli wyskakujące okienko wydaje się pochodzić z przeglądarki - możesz to sprawdzić, całkowicie go zamykając - zignoruj to. W rzeczywistości wszystkie komunikaty bezpieczeństwa, które nie wystąpiły podczas niedawno zainicjowanego skanowania, należy zignorować. Na przykład, twoje oprogramowanie antywirusowe będzie miało przycisk „skanuj”. Nie nacisnąłeś? Następnie zignoruj wiadomość.

Ma to jednak złą stronę. Jeśli widzisz na komputerze wiadomości antywirusowe i nie zainstalowałeś żadnego oprogramowania antywirusowego, oznacza to, że twój system jest zainfekowany. Czas podjąć kroki w celu usunięcia infekcji!

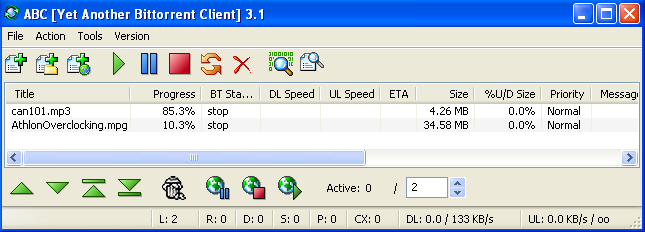

5. Unikaj publicznych witryn torrentowych

Możesz nie zdawać sobie z tego sprawy, ale istnieją dwa rodzaje stron z torrentami: publiczny i prywatny. Chociaż oba są dostępne za pośrednictwem przeglądarki, ta ostatnia zwykle wymaga utworzenia konta i zarządzania współczynnikiem.

Chodzi o to, że przesyłasz tyle (lub więcej) niż pobierasz, albo zostaniesz zbanowany na stronie. Dołączenie do prywatnych trackerów może być trudne, ponieważ często nie akceptują rejestracji nowych kont. Jednak nie jest trudno znaleźć te, które są otwarte.

I tak, jest to zwykle nielegalne, ale istnieje wiele uzasadnionych zastosowań BitTorrenta.

Dzięki publicznym witrynom torrentowym ryzykujesz infekcjami złośliwym oprogramowaniem nie tylko ze strony podejrzanych reklam, ale także ze strony torrentów bycie fałszywym lub łączenie robaków, wirusów, trojanów i innego złośliwego oprogramowania z plikiem, o którym myślisz, że jesteś ściąganie.

Wszystkie witryny torrentowe warte swojej soli oferują system komentowania, w którym inni użytkownicy mogą dzielić się swoimi doświadczeniami z pobranego pliku. Zawsze sprawdzaj je przed rozpoczęciem pobierania.

6. Usuń pliki multimedialne wymagające fałszywych kodeków

Media z witryn torrentowych często mogą być fałszywe i prawdopodobnie nie będziesz wiedział, dopóki nie zostaną pobrane. Zwykle plik wideo (ale może to być audio lub nawet gra), te podróbki mogą być trudne do wykrycia, dopóki nie zostaną uruchomione.

W tym momencie odtwarzacz multimedialny wyświetli komunikat informujący, że plik nie może zostać odtworzony lub wymaga określonego odtwarzacza. Czy pobrałeś prawdziwy film? Aby to sprawdzić, spróbuj zagrać w popularny i bogaty w funkcje odtwarzacz VLC. Z każdym prądem kodek wideo i audio wbudowany, jeśli plik nie będzie odtwarzany z tym plikiem, nie jest to oryginalny plik multimedialny.

Usuń to teraz. I przestań pobierać nieprzyzwoite rzeczy!

7. Nie otwieraj załączników e-mail przesłanych dalej

E-maile są dobrze znanym wektorem ataku dla robaków i wirusów. Pierwszą z moich dwóch infekcji wirusowych był robak wysłany jako załącznik do wiadomości e-mail od mojego ojca. Plik wykonywalny prezentował ładną grafikę fajerwerków na monitorze. To był Robak Happy99, opisany jako „pierwszy nowoczesny robak” i „pierwszy wirus rozprzestrzeniający się szybko pocztą e-mail”. Milion osób pobrało kolejną poprawkę, która usuwała samoreplikujące się złośliwe oprogramowanie.

Chociaż ten robak jest obecnie praktycznie przestarzały, inne złośliwe oprogramowanie może rozprzestrzeniać się za pośrednictwem poczty e-mail. Następnie otrzymujesz fałszywe wiadomości e-mail, próby wyłudzenia informacji, które próbują nakłonić Cię do wprowadzenia danych osobowych na fałszywej stronie internetowej lub pobrać złośliwe oprogramowanie (lub jedno i drugie).

Jeśli korzystasz z rozwiązania poczty internetowej, takiego jak Outlook.com lub Gmail, masz przewagę nad złośliwymi załącznikami. W przypadku stacjonarnych klientów poczty e-mail upewnij się, że w pełni korzystasz z oferowanych narzędzi. Nie przeglądaj wiadomości e-mail i upewnij się, że operujesz na białej liście zatwierdzonych nadawców. Unikaj otwierania wiadomości e-mail wysyłanych również do dużych grup osób.

Chociaż możesz nie chcieć instalować narzędzia antywirusowego, jeśli nie używasz poczty internetowej, dobrym rozwiązaniem jest użycie narzędzia do skanowania płatnych wiadomości e-mail.

8. Pobieraj tylko aplikacje od programistów

Jak widzieliśmy, witryny pobierania są dużym problemem. Trudne w nawigacji z fałszywymi linkami „Pobierz” na nich, łatwo dać się zwieść pobraniu czegoś, czego nie chcesz.

Tak jest, jeśli jesteś nawet na renomowanej stronie. Robi się trudniej z cynicznymi witrynami służącymi do pobierania zainfekowanych złośliwym oprogramowaniem. Więc jeśli pobierasz oprogramowanie, którego chcesz użyć - być może darmowe oprogramowanie biurowe 4 bezpłatne alternatywy dla Microsoft Office 365Microsoft Office 365 oferuje idealną integrację pakietu biurowego z jego odpowiednikiem internetowym. Czy dowolna z darmowych alternatyw może konkurować? Patrzymy na cztery pakiety biurowe z funkcjami offline i online. Czytaj więcej , edytory audio, edytory wideo, klienci czatów itp. - przejdź na stronę programisty.

Jest to prawie na pewno jedyny sposób, aby uzyskać najnowszą wersję aplikacji, a także najbezpieczniejszą. Jeśli Twój system operacyjny oferuje sklep z aplikacjami (większość robi to obecnie na komputerach i urządzeniach mobilnych), sprawdź również, czy chcesz korzystać z aplikacji.

Ale zapomnij o stronach pobierania aplikacji. Mieli swój dzień.

9. Nie używaj konta administratora swojego komputera

Niezależnie od używanego systemu operacyjnego upewnij się, że nie logujesz się na konto administratora. Ponadto upewnij się, że członkowie Twojej rodziny też nie. Jasne, potrzebujesz konta administratora do różnych zadań, ale nikt nie musi być jego codziennym kontem.

Naprawdę prosi o kłopoty, pozwalając oprogramowaniu, złośliwemu lub w inny sposób, wprowadzać trwałe zmiany w komputerze.

Zamiast tego utwórz konta użytkowników dla siebie i członków rodziny. Te konta powinny mieć ograniczone uprawnienia, które chronią system przed złośliwym oprogramowaniem i nadmiernym entuzjastycznym klikaniem. W systemie Windows 8 i nowszych konta administratora zostały zmienione, więc spójrz na nasz przewodnik Konto administratora systemu Windows: wszystko, co musisz wiedziećPocząwszy od systemu Windows Vista, wbudowane konto administratora systemu Windows jest domyślnie wyłączone. Możesz to włączyć, ale rób to na własne ryzyko! Pokażemy ci jak. Czytaj więcej . Powinieneś również zapoznać się z naszymi wskazówkami dotyczącymi zarządzanie kontami użytkowników Windows 5 porad dotyczących zarządzania kontami użytkowników systemu Windows jak profesjonalistaKonta użytkowników systemu Windows ewoluowały od odizolowanych kont lokalnych do kont online z różnymi wyzwaniami dotyczącymi prywatności. Pomagamy Ci uporządkować konta i znaleźć ustawienia, które Ci odpowiadają. Czytaj więcej .

10. Przeskanuj wszystkie nowe pliki i dyski

Na koniec pomyśl o urządzeniach, które łączysz z komputerem. Nowe pobrane dane, włożone dyski, podłączone telefony i włożone urządzenia pamięci flash mogą powodować problemy. Jeśli te urządzenia są ustawione na automatyczne uruchamianie po włożeniu nośnika, złośliwe oprogramowanie może szybko zdobyć przyczółek.

Po zainstalowaniu oprogramowania antywirusowego można skanować wszystkie pliki, do których uzyskujesz dostęp za pośrednictwem dysku. Możesz także użyć skanery wirusów i złośliwego oprogramowania online 7 pakietów bezpieczeństwa online, które możesz wypróbować za darmo już dziśDo wyboru jest kilka płatnych pakietów bezpieczeństwa, więc jak zdecydować, który jest najlepszy? Oto siedem najlepszych pakietów bezpieczeństwa online, które możesz wypróbować za darmo… Czytaj więcej aby sprawdzić pliki. Windows 8 i nowsze wersje pozwalają również na zapobieganie autorunowi, co może okazać się szczególnie przydatne.

Jak na razie najnowocześniejsze może być uruchamianie komputera bez oprogramowania antywirusowego, w dzisiejszych czasach, z zagrożeniami ze strony keyloggerów, backdoorów i oprogramowania ransomware, warto skorzystać z pełnego bezpieczeństwa zestaw.

Czy wyobrażałeś sobie, że istnieją wszystkie sposoby na uniknięcie wirusa? Być może masz więcej wskazówek dotyczących bezpieczeństwa? Czy uważasz, że teraz łatwiej jest uruchamiać oprogramowanie antywirusowe? Powiedz nam w komentarzach!

Czy twój telefon złapał wirusa? Oto jak to zrobić usuń wirusy z systemem Android po przywróceniu ustawień fabrycznych Jak usunąć wirusa z telefonu Android bez przywracania ustawień fabrycznychChcesz usunąć wirusa z telefonu z Androidem? Pokażemy, jak usunąć telefon z wirusa bez przywracania ustawień fabrycznych. Czytaj więcej .

Christian Cawley jest zastępcą redaktora ds. Bezpieczeństwa, Linux, DIY, programowania i technologii. Jest także producentem The Really Useful Podcast i ma duże doświadczenie w obsłudze komputerów stacjonarnych i oprogramowania. Współtwórca magazynu Linux Format, Christian majsterkowicz Raspberry Pi, miłośnik Lego i miłośnik gier retro.