Reklama

Tam jest dżungla. Począwszy od trojanów, robaków, phisherów po farmaceutów, sieć wydaje się pełna zagrożeń. Zapewnienie bezpieczeństwa wymaga nie tylko odpowiedniego oprogramowania, ale także zrozumienia, na jakie zagrożenia należy zwracać uwagę.

Właśnie tutaj pojawia się „HackerProof: Twój przewodnik po bezpieczeństwie komputera”. Ten doskonały przewodnik, dostarczony przez Matta Smitha z MakeUseOf, zapewnia obiektywny, szczegółowy, ale łatwy do zrozumienia instruktaż bezpieczeństwa komputera.

Pod koniec tego przewodnika dokładnie wiesz, co oznacza bezpieczeństwo komputera i, co ważniejsze, co musisz zrobić, aby zabezpieczyć komputer.

Wiedza to potęga; uzbrój się!

Spis treści

§1 – Wprowadzenie do bezpieczeństwa komputera

§2 – Galeria złośliwego oprogramowania

§3 – Niewinne cywilizacje: bezpieczeństwo systemów operacyjnychdrut

§4 - Dobre nawyki bezpieczeństwa

§5 – Metody ochrony

§6 – Wybór oprogramowania zabezpieczającego

§7 – Przygotuj się na najgorsze - i wykonaj kopię zapasową!

§8 – Odzyskiwanie po złośliwym oprogramowaniu

§9 – Wnioski

1. Wprowadzenie do PC Security

1.1 Co to jest bezpieczeństwo komputera?

Terminy „bezpieczeństwo komputera” lub „bezpieczeństwo komputera” są bardzo niejasne. Mówią ci bardzo niewiele, jak większość ogólnych warunków.

Wynika to z faktu, że bezpieczeństwo komputera to niezwykle różnorodna dziedzina. Z jednej strony masz profesjonalnych i akademickich badaczy, którzy ostrożnie starają się znaleźć i naprawić problemy bezpieczeństwa na szerokiej gamie urządzeń. Z drugiej strony istnieje także społeczność wynalazców komputerowych, którzy technicznie są amatorami (w dosłownym tego słowa znaczeniu - nie są opłacane i nie są wspierane przez żadną uznaną instytucję lub firmę), ale są wysoko wykwalifikowane i są w stanie zapewnić użyteczny wkład w ich własny.

Bezpieczeństwo komputera jest powiązane z bezpieczeństwem komputera jako całością, w tym z kwestiami takimi jak bezpieczeństwo sieci i Ochrona Internetu 5 sposobów sprawdzenia bezpieczeństwa połączenia internetowegoCzy twoje połączenie internetowe jest bezpieczne? Oto, co musisz wiedzieć, aby zachować bezpieczeństwo w dowolnej sieci, z którą się łączysz. Czytaj więcej . Zdecydowana większość zagrożeń, które mogą zaatakować twój komputer, jest w stanie przetrwać tylko z powodu Internetu i w niektórych przypadkach przetrwanie zagrożenia bezpieczeństwa jest bezpośrednio związane z luką w zabezpieczeniach niektórych zaawansowanych serwerów sprzęt komputerowy. Jednak przeciętny użytkownik komputera nie ma nad tym kontroli.

Oznacza to, że bezpieczeństwo komputera - zdefiniowane jako ochrona komputera osobistego, który posiadasz - ma mentalność fortecy. Twoim obowiązkiem jest chronić swoją fortecę przed wszystkim, co mogłoby istnieć w nieznanym poza jego murami. Ta mentalność jest wyrażona w terminach używanych przez firmy, które chcą sprzedać ci oprogramowanie zabezpieczające komputer. Słowa takie jak „zapora ogniowa Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Czytaj więcej „Blokowanie” i „tarcza” są łatwe do znalezienia w reklamach oprogramowania zabezpieczającego komputer.

Te słowa mają wyjaśnić cel bezpieczeństwa komputera, ale nie zawsze tak jest. Informacje otrzymane od firmy, która sprzedaje oprogramowanie zabezpieczające, mogą być stronnicze w stosunku do ich produktu, a także powodować dalsze zamieszanie.

Ten przewodnik zawiera obiektywny, szczegółowy, ale łatwy do zrozumienia instruktaż bezpieczeństwa komputera. Pod koniec tego przewodnika dokładnie wiesz, co oznacza bezpieczeństwo komputera, a co ważniejsze, co musisz zrobić, aby zabezpieczyć komputer.

1.2 Krótka historia wirusów komputerowych

Wirusy komputerowe nie zawsze były poważnym zagrożeniem. Najwcześniejsze wirusy rozprzestrzeniające się w latach 70. XX wieku za pośrednictwem pierwszych sieci internetowych (takich jak ARPANET Kto więc stworzył Internet? [Technologia wyjaśniona] Czytaj więcej ), były stosunkowo przyziemnymi programami, które czasami nie robiły nic więcej, jak wyświetlać komunikat na terminalu komputerowym.

Wirusy zaczęły być zauważane jako poważne zagrożenie bezpieczeństwa dopiero w połowie lat 80. W tym okresie pojawiło się wiele nowości w dziedzinie wirusów komputerowych, takich jak wirus Brain, powszechnie uważany za pierwszego wirusa kompatybilnego z IBM PC. Wirus ten mógł zainfekować sektor rozruchowy komputerów MS-DOS, spowalniając je lub czyniąc je bezużytecznymi.

Gdy znane stało się pierwsze szkodliwe oprogramowanie, liczba wirusów szybko wzrosła, gdy dostrzegli je sprytni kujony możliwość zaangażowania się w odrobinę wandalizmu online i udowodnienia swojej wiedzy technicznej swoim rówieśnikom. Uwaga mediów na wirusy stała się powszechna na początku lat 90., a pierwszy poważny strach przed wirusami miał miejsce wokół wirusa komputerowego Michelangelo. Podobnie jak setki wirusów komputerowych po nim, Michelangelo wywołał panikę medialną, a miliony ludzi na całym świecie martwiły się, że ich dane zostaną wkrótce usunięte. Ta panika okazała się niewłaściwa, ale znalazła się w centrum zainteresowania złośliwego oprogramowania, które jeszcze nie zanikło.

Proliferacja e-mail Diagnozuj problemy z serwerem e-mail za pomocą bezpłatnych narzędzi Czytaj więcej pod koniec lat 90. napisał kolejny rozdział o złośliwym oprogramowaniu. Ta standardowa forma komunikacji była i nadal jest popularną metodą reprodukcji złośliwego oprogramowania. Wiadomości e-mail można łatwo wysyłać, a dołączone wirusy łatwo ukrywać. Popularność poczty e-mail zbiegła się również z trendem, który okazał się jeszcze ważniejszy w ewolucji złośliwego oprogramowania - wzrost liczby komputerów osobistych. Podczas gdy w sieciach korporacyjnych pracuje zwykle zespół ludzi opłacanych za czuwanie nad bezpieczeństwem, z komputerów osobistych korzystają przeciętni ludzie, którzy nie mają przeszkolenia w terenie.

Bez wzrostu liczby komputerów osobistych wiele zagrożeń bezpieczeństwa, które wzrosły w ciągu nowych tysiącleci, nie byłoby możliwe. Robaki miałyby mniej celów, trojany byłyby wykrywane szybko, a nowe zagrożenia, takie jak phishing, byłyby bezcelowe. Komputery osobiste dają tym, którzy chcą pisać złośliwe oprogramowanie, pole pełne łatwych celów.

Kluczem jest oczywiście upewnienie się, że nie jesteś jednym z nich.

2. Galeria złośliwego oprogramowania

2.1 Tradycyjny wirus lub trojan

Przez większość historii złośliwe oprogramowanie rozprzestrzeniało się z powodu błędu użytkownika; oznacza to, że użytkownik komputera podejmuje jakieś działania, aby uruchomić wirusa. Klasycznym tego przykładem jest otwarcie załącznika do wiadomości e-mail. Wirus, przebrany za plik obrazu lub jakiś inny typ pliku, zaczyna działać, gdy użytkownik otworzy plik. Otwarcie pliku może spowodować błąd lub plik może zostać otwarty jak zwykle, oszukiwając użytkownika, że nie pomylił się. W każdym razie wirus wymagał działania użytkownika, aby się rozprzestrzenić. Powielanie jest możliwe nie z powodu błędu bezpieczeństwa w kodzie programu, ale zamiast tego poprzez oszustwo.

Pod koniec lat 90. XX wieku ten rodzaj złośliwego oprogramowania, zwanego bardziej wirusem, był zdecydowanie najbardziej groźny. Większość osób nie znała poczty elektronicznej i nie wiedziała, że otwarcie załącznika może zainfekować komputer. Usługa poczty e-mail była znacznie mniej zaawansowana: nie było skutecznych filtrów antyspamowych, które byłyby w stanie zatrzymać wirusy wiadomości e-mail ze skrzynek odbiorczych ani żadnych skutecznych rozwiązań antywirusowych, które automatycznie skanowałyby wiadomości e-mail załączniki. W ostatnich latach postęp technologiczny na obu tych frontach sprawił, że wysyłanie wirusów jest mniej skuteczne e-mail, ale wciąż miliony ludzi nie mają oprogramowania zabezpieczającego i nie mają nic przeciwko otwieraniu wiadomości e-mail załączniki.

Ponieważ wirusy pocztowe są obecnie (stosunkowo) dobrze znanym zagrożeniem, projektowanie wirusów stało się bardziej kreatywne. Wirusy mogą teraz „ukrywać się” w typach plików, które większość ludzi uważa za bezpieczne, np Arkusze kalkulacyjne Excel Jak podzielić ogromny arkusz kalkulacyjny Excel CSV na osobne plikiJedną z wad programu Microsoft Excel jest ograniczony rozmiar arkusza kalkulacyjnego. Jeśli potrzebujesz zmniejszyć plik Excel lub podzielić duży plik CSV, czytaj dalej! Czytaj więcej i pliki PDF. Wirus może nawet zainfekować komputer za pośrednictwem przeglądarki internetowej, jeśli odwiedzisz stronę zawierającą takiego wirusa.

Niektórzy użytkownicy komputerów PC chwalą się, że unikanie wirusa to po prostu zdrowy rozsądek - jeśli nie pobierzesz plików z nieznanych źródeł i nie pobierzesz załączników e-mail, wszystko będzie dobrze. Nie zgadzam się z tym poglądem. Podczas gdy wielu zagrożeń można uniknąć ostrożnie, wirusy z nowymi metodami rozmnażania i infekcji są stale rozwijane.

2.2 Trojany

Trojany, chociaż różnią się od wirusa pod względem obciążenia, mogą infekować komputery PC przy użyciu tych samych metod, które wymieniono powyżej. Podczas gdy wirus próbuje uruchomić złośliwy kod na twoim komputerze, trojan próbuje umożliwić stronie trzeciej dostęp do niektórych lub wszystkich funkcji komputera. Trojany mogą infekować komputery za pomocą niemal każdej metody, z której korzysta wirus. Rzeczywiście, zarówno wirusy, jak i trojany są często łączone w całość jako złośliwe oprogramowanie, ponieważ niektóre zagrożenia bezpieczeństwa mają cechy związane zarówno z wirusem, jak i trojanem.

2.3 Robaki

Termin „robak” opisuje metodę infekcji i rozmnażania wirusów, a nie dostarczaną ładunek. Ta metoda infekcji jest jednak wyjątkowa i niebezpieczna, dlatego zasługuje na swoją własną kategorię.

Robak to złośliwe oprogramowanie, które może zainfekować komputer bez podejmowania przez użytkownika żadnych działań (oprócz włączania komputera i łączenia się z Internetem). W przeciwieństwie do bardziej tradycyjnego złośliwego oprogramowania, które zwykle próbuje ukryć się w zainfekowanym pliku, robaki infekują komputery przez luki w sieci.

Stereotypowy robak rozprzestrzenia się, spamując losowo swoje kopie I.P. adresy Jak korzystać z fałszywego adresu IP i maskować się onlineCzasami musisz ukryć swój adres IP. Oto kilka sposobów maskowania adresu IP i maskowania się w Internecie w celu zachowania anonimowości. Czytaj więcej . Każda kopia zawiera instrukcje dotyczące ataku na określoną lukę w sieci. Gdy zostanie znaleziony losowo ukierunkowany komputer z usterką, robak wykorzystuje lukę w sieci, aby uzyskać dostęp do komputera i dostarczyć swoją ładowność. Gdy to nastąpi, robak wykorzystuje nowo zainfekowany komputer do spamowania bardziej losowych I.P. adresy, rozpoczynając proces od nowa.

Kluczem jest tutaj wzrost wykładniczy. Robak SQL Slammer, wydany w styczniu 2003 r., Wykorzystał tę metodę do zainfekowania około 75 000 komputerów w ciągu 10 minut od pierwszego wydania. (Źródło: Przewodowy)

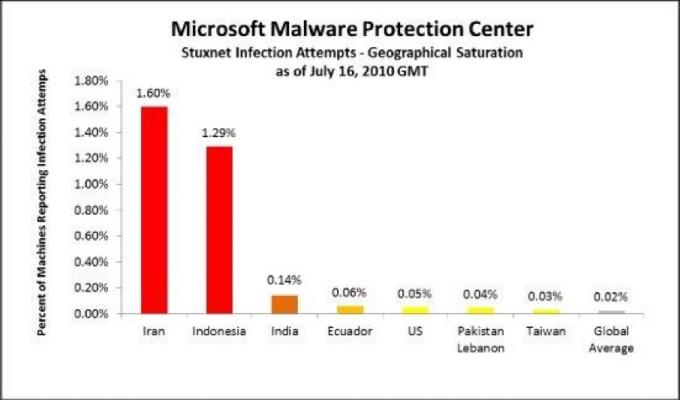

Podobnie jak w przypadku wielu zagrożeń bezpieczeństwa komputera, termin „robak” obejmuje szeroki zakres zagrożeń złośliwym oprogramowaniem. Niektóre robaki rozprzestrzeniają się przy użyciu błędów w zabezpieczeniach poczty e-mail, aby automatycznie spamować się za pośrednictwem poczty e-mail po zainfekowaniu systemu. Inne mają bardzo ukierunkowany ładunek. Stuxnet, niedawny robak komputerowy, zawiera kod, który według wielu został zaprojektowany specjalnie do ataku na irański program badań jądrowych. (Źródło: Bruce Schneier)

Chociaż szacuje się, że ten robak zainfekował tysiące komputerów, jego rzeczywisty ładunek został zaprojektowany zaczną działać dopiero po napotkaniu przez robaka określonego rodzaju sieci - takiej, jakiej Iran używa do uranu produkcja. Bez względu na to, kto był celem, wyrafinowanie Stuxnet stanowi doskonały przykład tego, w jaki sposób automatycznie reprodukujący się robak może infekować systemy bez jego najmniejszej wiedzy.

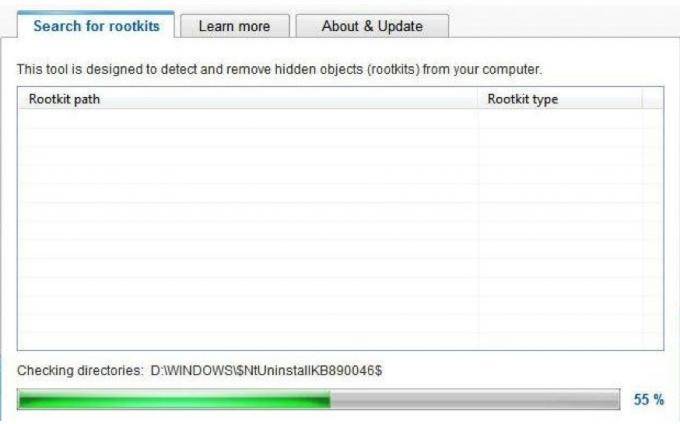

2.4 Rootkity

Szczególnie nieprzyjemne złośliwe oprogramowanie, rootkity mogą uzyskać uprzywilejowany dostęp do komputera i ukryć się przed zwykłymi skanami antywirusowymi. Termin rootkit jest używany głównie jako sposób opisania określonego rodzaju ładunku. Rootkity mogą infekować systemy i rozmnażać się przy użyciu dowolnej liczby taktyk. Mogą działać jak robaki lub mogą ukrywać się w pozornie wiarygodnych plikach.

Na przykład Sony znalazło się w gorącej wodzie, gdy eksperci ds. Bezpieczeństwa odkryli, że niektóre płyty CD z muzyką dystrybuowane przez Sony są dostarczane z dyskiem rootkit, który był w stanie uzyskać dostęp administracyjny na komputerach z systemem Windows, ukryć się przed większością skanów wirusów i przesłać dane do zdalnego Lokalizacja. Najwyraźniej była to część błędnego systemu ochrony przed kopiowaniem.

Pod wieloma względami ładunek rootkita stara się osiągnąć te same cele, co zwykły wirus lub trojan. Ładunek może próbować usunąć lub uszkodzić pliki lub może próbować rejestrować naciśnięcia klawiszy lub może próbować znaleźć hasła, a następnie przesłać je do strony trzeciej. To wszystko może próbować zrobić wirus lub trojan, ale rootkity są znacznie bardziej skuteczne w maskowaniu się podczas wykonywania swojej pracy. Rootkity faktycznie niszczą system operacyjny, wykorzystując luki bezpieczeństwa w systemie operacyjnym, aby ukryć się jako krytyczny plik systemowy lub, w poważnych przypadkach, zapisuje się w krytycznych plikach systemowych, uniemożliwiając usunięcie bez uszkodzenia systemu system. (Źródło: Przewodowy)

Dobrą wiadomością jest to, że rootkity są trudniejsze do kodowania niż większość innych rodzajów złośliwego oprogramowania. Im głębiej rootkit chce zanurzyć się w systemie operacyjnym komputera, tym trudniejszy jest rootkit powstanie, ponieważ wszelkie błędy w kodzie rootkita mogą spowodować awarię docelowego komputera lub zmienić program antywirusowy oprogramowanie. Może to być złe dla komputera, ale przede wszystkim nie udaje mu się ukryć rootkita.

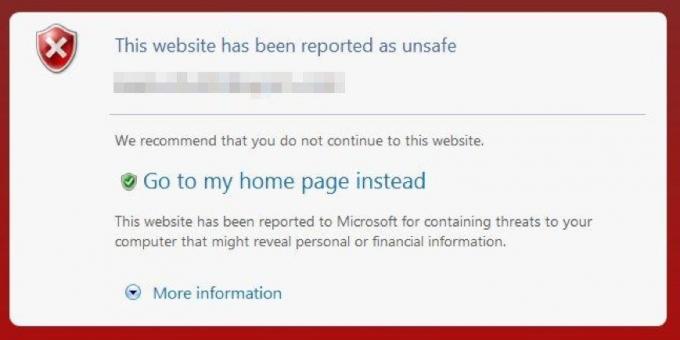

2.5 Phishing i farmacja

Świat złośliwego oprogramowania w latach 90. wygląda dziwnie w porównaniu z dzisiejszymi. W tamtym czasie hakerzy często pisali złośliwe oprogramowanie, które chciały pokazać swoje talenty i zyskać rozgłos wśród swoich rówieśników. Wyrządzone szkody były poważne, ale często ograniczały się do zainfekowanych komputerów. Współczesne złośliwe oprogramowanie jest jednak często niczym więcej niż narzędziem wykorzystywanym przez przestępców próbujących ukraść dane osobowe. Informacje te mogą być następnie wykorzystane do przejęcia kart kredytowych, tworzenia fałszywych danych identyfikacyjnych i wykonywania wszelkiego rodzaju nielegalnych działań, które mogą mieć poważny wpływ na życie ofiary.

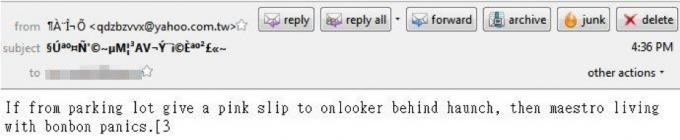

Wyłudzanie informacji Otrzymuj natychmiastowe powiadomienia o nowych wirusach komputerowych i wiadomościach phishingowych Czytaj więcej oraz Pharming to techniki, które najlepiej ilustrują przestępczy element zagrożeń bezpieczeństwa komputera. Zagrożenia te są znaczące, ale w ogóle nie atakują komputera. Zamiast tego używają komputera, aby Cię oszukać i ukraść ważne informacje.

Oba te warunki są ściśle powiązane. Farmacja to technika przekierowywania osoby na fałszywą stronę internetową. Wyłudzanie informacji to czynność polegająca na gromadzeniu prywatnych informacji przez udawanie wiarygodnego podmiotu. Techniki te często idą w parze: technika farmaceutyczna wysyła osobę na fałszywą stronę internetową, która jest następnie wykorzystywana do „wyłudzania” prywatnych informacji od tej osoby.

Klasyczny przykład tego rodzaju ataku zaczyna się od wiadomości e-mail, która wydaje się być wysłana z Twojego banku. W wiadomości e-mail podano, że istnieje podejrzenie naruszenia bezpieczeństwa serwerów internetowych banku i należy zmienić nazwę użytkownika i hasło. Otrzymasz link do strony, która wydaje się być witryną Twojego banku. Strona, po otwarciu w przeglądarce, prosi o potwierdzenie istniejącej nazwy użytkownika i hasła, a następnie wpisania nowej nazwy użytkownika i hasła. Robisz to, a strona internetowa dziękuje za współpracę. Nie zdajesz sobie sprawy, że coś jest nie tak, dopóki następnego dnia nie spróbujesz zalogować się na stronie swojego banku, postępując zgodnie z zakładką w przeglądarce.

2.6 Złośliwe oprogramowanie - The Catch All

Chociaż łotrzykowie powyżej są powszechnie uznawani za poważne problemy o określonych cechach, nadal tak jest Trudno jest kategoryzować zagrożenia, ponieważ ekosystem zagrożeń bezpieczeństwa jest zróżnicowany i stale wymiana pieniędzy. Właśnie dlatego tak często używa się terminu złośliwe oprogramowanie: jest to idealne rozwiązanie dla wszystkiego, co próbuje wyrządzić szkodę Twojemu komputerowi lub próbuje wykorzystać komputer do wyrządzenia Ci krzywdy.

Teraz, gdy wiesz o najczęstszych zagrożeniach bezpieczeństwa komputera, możesz zastanawiać się, co możesz z nimi zrobić. Najlepszym miejscem do rozpoczęcia tej dyskusji są systemy operacyjne.

3. Innocent Civilizations: The Security of Operating Systems

System operacyjny, którego używasz, ma znaczący wpływ na zagrożenia złośliwym oprogramowaniem, o których musisz wiedzieć, oraz metody, których możesz użyć, aby je przeciwdziałać. Złośliwe oprogramowanie jest w większości przypadków zaprogramowane tak, aby korzystało z określonego exploita w określonym systemie operacyjnym. Złośliwe oprogramowanie zakodowane w celu wykorzystania luki w sieci w systemie Windows nie może zainfekować komputerów z systemem OS X, ponieważ kod sieci jest zupełnie inny. Podobnie wirus, który próbuje usunąć pliki sterowników znalezione na komputerze z systemem Windows XP, nie będzie miał żadnego wpływu na maszynę z systemem Linux, ponieważ sterowniki są zupełnie inne.

Myślę, że słusznie jest powiedzieć, że wybrany system operacyjny ma większy wpływ na ogólne bezpieczeństwo komputera niż jakakolwiek inna zmienna. Mając to na uwadze, rzućmy okiem na niektóre popularne systemy operacyjne i sposób, w jaki radzą sobie z bezpieczeństwem.

3.1 Windows XP

Wprowadzony w 2001 roku, Windows XP szybko stał się najbardziej cenionym przez Microsoft systemem operacyjnym. Uwielbiano go za stosunkowo prosty interfejs, który oferował ulepszenia, ale pozostał znany użytkownikom Windows 95, 98 i ME. Okazał się również stosunkowo wąski dla nowego systemu operacyjnego Windows i nadal może działać na starszych komputerach, które nie obsługują nowszych systemów operacyjnych Windows.

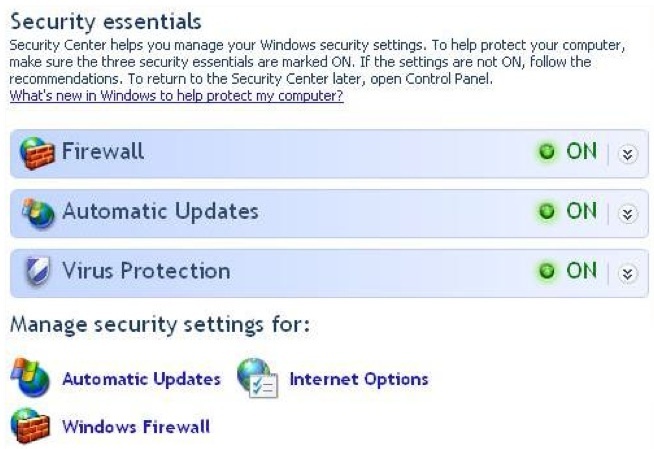

W momencie premiery Windows XP wprowadził pewne znaczące ulepszenia bezpieczeństwa w stosunku do poprzednich systemów operacyjnych Windows. Zamknął pewne luki w zabezpieczeniach, które ułatwiły bałagan w systemach Windows za pomocą pustych kont sieciowych lub błędów certyfikacyjnych. Bezpieczeństwo systemu Windows XP otrzymało duży dodatek w systemie Windows XP z dodatkiem Service Pack 2 wraz z wprowadzeniem Centrum zabezpieczeń systemu Windows, które go stworzyło łatwiej użytkownikom dowiedzieć się, czy ich komputer z systemem Windows XP był chroniony przez oprogramowanie antywirusowe i miał odpowiednie aktualizacje zabezpieczeń zainstalowany.

Jednak Windows XP to prawie dziesięcioletni system operacyjny i przez lata był nieustannie atakowany przez hakerów. Popularność systemu Windows XP sprawia, że jest to oczywisty wybór dla złośliwego oprogramowania, które próbuje zainfekować jak najwięcej komputerów. Ponadto system Windows XP po prostu nie ma dostępu do szeregu ulepszonych funkcji zabezpieczeń, które są standardowe w systemie Windows 7.

Ogólnie rzecz biorąc, Windows XP jest najgorszym obecnie dostępnym systemem operacyjnym z punktu widzenia bezpieczeństwa. Brakuje nowych funkcji bezpieczeństwa, jest dobrze rozumiany przez kodujące złośliwe oprogramowanie i często jest atakowany.

3.2 Windows 7

Najnowszy system operacyjny firmy Microsoft, Windows 7, jest udoskonaleniem mocno krytykowanego systemu Windows Vista (informacje w tej sekcji dotyczą również systemu Vista). System Windows 7 nie jest tak łatwy do uruchomienia jak Windows XP, ale oferuje wiele nowych funkcji, w tym związanych z bezpieczeństwem.

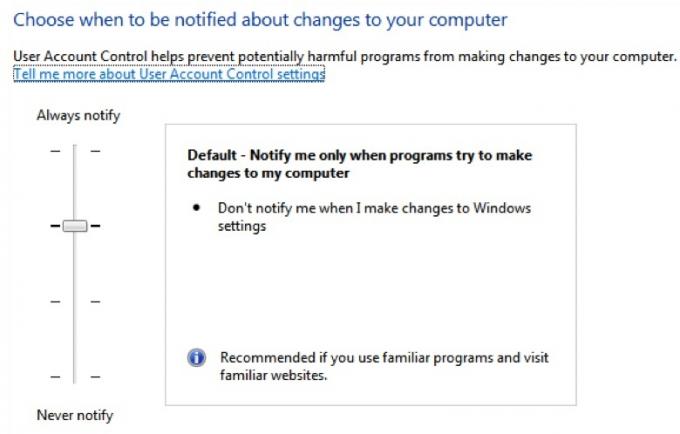

Na przykład Kontrola konta użytkownika to nowa funkcja, która została wprowadzona w systemie Vista i również zawarta w systemie Windows 7. Kiedy pojawił się po raz pierwszy, UAC był zwykle wyśmiewany w mediach - Apple nawet zrobił o tym reklamę. To dziwny ruch, ponieważ OS X ma podobną funkcjonalność, a UAC jest bardzo ważny, jeśli chodzi o bezpieczeństwo. Chroni komputer, zapewniając, że programy nie mogą uzyskać podwyższonego uprawnienia dostępu do systemu bez pozwolenia. Przed UAC szkodliwe oprogramowanie mogło to łatwo zrobić bez wiedzy użytkownika.

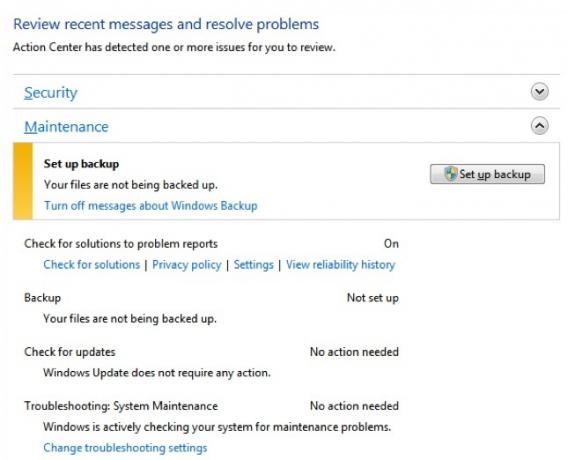

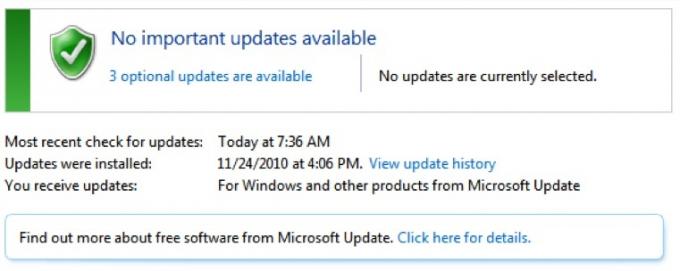

Firma Microsoft wprowadziła również ulepszenia, które dopracowują zdolność systemu Windows do przekazywania ważnych informacji dotyczących bezpieczeństwa użytkownikom. Centrum zabezpieczeń nosi teraz nazwę Centrum akcji systemu Windows i wykonuje lepszą pracę niż kiedykolwiek wcześniej, automatycznie uzyskując ważne aktualizacje i powiadamiając użytkowników o konieczności podjęcia działań. Ma to kluczowe znaczenie, ponieważ znane luki w zabezpieczeniach, które nie zostały załatane, stanowią odpowiedzialność bez względu na preferowany system operacyjny.

Windows 7 korzysta również z podejścia do bezpieczeństwa, które jest znacznie bardziej rozsądne niż podejście Microsoft podczas tworzenia systemu Windows XP. Jest to oczywiste, gdy porównasz liczbę zagrożeń bezpieczeństwa, które Microsoft musiał załatać w pierwszym roku wydania XP z pierwszym rokiem wydania Visty. W systemie Windows XP usunięto 65 luk, a w systemie Windows Vista usunięto zaledwie 36 luk.

Niestety, Windows 7 nadal jest silnie atakowany przez złośliwe oprogramowanie ze względu na jego popularność. Windows nadal jest systemem operacyjnym używanym przez większość świata, więc sensowne jest atakowanie go złośliwym oprogramowaniem. Z tego powodu użytkownicy systemu Windows 7 wciąż napotykają liczne zagrożenia bezpieczeństwa.

3.3 Mac OS X

Mac OS X nadal wydaje się nowoczesny, ale u jego podstaw leży raczej stary system operacyjny. Pierwsza wersja została wydana w 2001 roku, dzięki czemu jest tak stara jak Windows XP. Apple stosuje jednak zupełnie inne podejście do aktualizacji niż Microsoft. Podczas gdy ludzie w Redmond zwykle koncentrują się na dużych wydaniach, wprowadzając nowe systemy operacyjne co pięć lub średnio sześć lat, ekipa Apple zaktualizowała OS X osiem razy od momentu uruchomienia systemu operacyjnego wydanie.

Te wydania zwykle zawierają kilka aktualizacji zabezpieczeń, a Apple zyskał reputację oferującą zabezpieczenia znacznie wykraczające poza system Windows. Jednak ta reputacja rozpada się po bliższym zbadaniu. Istnieje złośliwe oprogramowanie atakujące OS X, a Apple musi łatać luki w zabezpieczeniach z mniej więcej taką samą częstotliwością jak Microsoft. Raport firmy ochroniarskiej Secunia z 2004 roku odkrył, że w poprzednim roku Mac OS X podlegał 36 podatności, tylko dziesięć mniej niż Windows XP - jednak większy odsetek luk w zabezpieczeniach OS X można wykorzystać za pośrednictwem Internet. (Źródło: TechWorld)

Niedawno firma Apple została zmuszona do opublikowania wielu głównych poprawek zabezpieczeń, z których najnowsza dotyczyła 134 luk. (Źródło: FierceCIO).

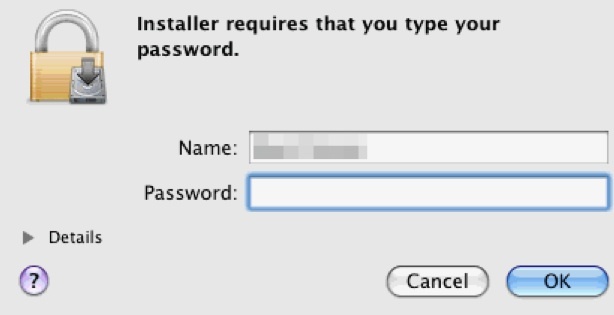

Nie oznacza to, że Mac OS X nie jest bezpieczny. Jedną z zalet, które wynikają z dziedzictwa systemu UNIX w OS X, jest konieczność zalogowania się jako „root”, aby dokonać zmian w ważnych plikach i ustawieniach (Kontrola konta użytkownika w Windows jest w zasadzie próbą naśladowania tego). Jednak niefortunna liczba użytkowników wydaje się wierzyć, że OS X jest odporny na zagrożenia bezpieczeństwa ze względu na względną niejasność. Chociaż jest w tym trochę prawdy, istnieją zagrożenia bezpieczeństwa dla komputerów z systemem OS X i mogą być tak samo szkodliwe, jak te atakujące system Windows. Bezpieczeństwo systemu Mac OS X jest również utrudnione przez niewielki wybór pakietów bezpieczeństwa.

3.4 Linux

Większość właścicieli komputerów nigdy nie korzysta z komputera z systemem Linux. Powiedziawszy to, Linux jest teraz bardziej dostępny niż kiedykolwiek wcześniej. Darmowe warianty Linuksa, jak Ubuntu 6 sposobów na przyspieszenie środowiska GNOMEGNOME to interfejs pulpitu dostępny w większości dystrybucji Linuksa. Chcesz przyspieszyć? Te poprawki poprawią twoje wrażenia z GNOME. Czytaj więcej i Jolicloud Jolicloud: Pobieranie systemu operacyjnego dla Netbooka, którego szukałeś Czytaj więcej , oferuje graficzny interfejs użytkownika, który jest solidny i zapewnia podstawowe funkcje, których oczekujesz od komputera, takie jak możliwość czytania wiadomości e-mail i przeglądania Internetu.

Linux, podobnie jak OS X, wymaga, aby użytkownicy logowali się na koncie „root”, aby wprowadzać zmiany w ważnych plikach i ustawieniach. Linux również czerpie ogromne korzyści z bezpieczeństwa dzięki niejasnościom. Baza użytkowników Linuksa jest niewielka i, co gorsza w przypadku złośliwego oprogramowania, baza użytkowników nie przywiązuje się do konkretnego wariantu Linuksa. Chociaż kod źródłowy jest często taki sam, istnieją różne zmiany w różnych wariantach Linuksa - i wielu zaawansowanych użytkowników Linuksa posuwa się tak daleko, że koduje własne niestandardowe funkcje. To sprawia, że atakowanie użytkowników Linuksa masowo jest trudną, a także bezcelową propozycją. Jeśli chcesz zebrać numery kart kredytowych, celowanie na Linuksa nie jest dobrym rozwiązaniem.

Niszowy charakter stacjonarnego Linux-a utrudnia mówienie o jego bezpieczeństwie. Luki w zabezpieczeniach rzeczywiście istnieją w systemach Linux i luki te nie zawsze są usuwane tak szybko, jak luki w systemie Windows. (Źródło: EWeek) Jednak na systemy operacyjne Linux rzadziej mają wpływ zagrożenia bezpieczeństwa, a zagrożenia są często mniej dotkliwe.

3.5 Podsumowanie - który jest najlepszy?

Ogólnie rzecz biorąc, Mac OS X i Linux są wyraźnie lepsze od Windows, jeśli bezpieczeństwo jest mierzone częstotliwością, z jaką użytkownicy są narażeni na zagrożenia bezpieczeństwa. Nie oznacza to, że Microsoft śpi za kierownicą. To po prostu rzeczywistość naszego świata. Windows jest zdecydowanie najpopularniejszym systemem operacyjnym, w wyniku czego złośliwe oprogramowanie jest zazwyczaj kodowane na komputerach z systemem Windows.

Z drugiej strony komputery z systemem Windows mają dostęp do doskonałych pakietów antywirusowych, a Centrum akcji systemu Windows w systemie Windows 7 nie ma odpowiednika. Oznacza to, że użytkownicy Windows są prawdopodobnie bardziej świadomi problemu bezpieczeństwa, gdy się pojawi, ale próba oszacowania tego jest niemożliwa.

Mimo to, bez względu na powody, nie można oderwać się od faktu, że użytkownicy Windows są bardziej narażeni na szkodliwe oprogramowanie niż użytkownicy OS X lub Linux.

4. Dobre nawyki bezpieczeństwa

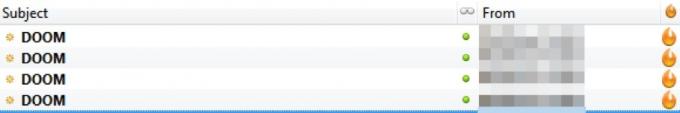

4.1 Unikanie skrzynki odbiorczej e-mail Dooma

Ach, email. Dawno, dawno temu była to podstawowa metoda reprodukcji większości szkodliwych programów. Wirus został dołączony do wiadomości e-mail, przebrany za fajny program lub dokument, a następnie wysłany na swój wesoły sposób. Otwórz wiadomość e-mail i - bam! - jesteś zarażony

W tym czasie takie oszustwo wydawało się szczytem oszustwa. Dzisiaj takie proste sposoby reprodukcji szkodliwego oprogramowania i infekcji wydają się dziwne - dobrze by było powrót do świata, w którym unikanie załączników e-mail chroniło komputer przed większością zagrożenia

Filtry spamu i automatyczna ochrona antywirusowa znacznie utrudniają skuteczne rozprzestrzenianie się złośliwego oprogramowania za pośrednictwem poczty e-mail i większość użytkowników wie teraz lepiej niż otwierać załącznik z nieznanego źródła (a jeśli nie wiedziałeś lepiej - teraz ty zrobić!)

Jednak szkodliwe oprogramowanie zrekompensowało to za pomocą zautomatyzowanych metod reprodukcji, które ukrywają e-maile ze złośliwym oprogramowaniem jako coś, co wydaje się godne zaufania. Na przykład złośliwe oprogramowanie, które infekuje komputer twojego rodzica, może następnie wysłać Ci wiadomość e-mail z nagłówkiem „Zdjęcia z ostatnich wakacji”. Jeśli twój rodzic nie był na wakacjach, prawdopodobnie przyłapałbyś się na oszustwie. Jednak wszyscy rodzice czasem wyjeżdżają na wakacje - a jeśli właśnie wróciłeś z podróży międzynarodowej, możesz otworzyć załącznik.

Ogólna zasada jest taka - jeśli załącznik jest czymś, o czym nie wiedziałeś, że powinien zostać do Ciebie wysłany, potwierdź go nadawcą przed jego otwarciem. Alternatywnie możesz przeskanować plik za pomocą wybranej aplikacji anty-malware. Ostrzegamy jednak, że żadne oprogramowanie zabezpieczające nie może wykryć każdego zagrożenia bezpieczeństwa.

Chociaż złośliwe oprogramowanie zawsze stanowi problem, phishing jest bez wątpienia zagrożeniem, które jest obecnie najbardziej przebiegłe i najtrudniejsze do wykrycia. Zawsze zachowaj ostrożność w przypadku nieoczekiwanych wiadomości e-mail, które rzekomo pochodzą od Twojego banku, pracodawcy lub innej instytucji. Żadna legalna instytucja nigdy nie poprosi cię o podanie nazwy użytkownika i hasła poprzez podanie linku wysłanego pocztą elektroniczną!

W rzeczywistości dobrym pomysłem jest, aby nigdy nie otwierać bezpośrednio linków rzekomo wysłanych do Ciebie z instytucji. Jeśli na przykład Twój bank kontaktuje się z Tobą w celu otrzymania miesięcznego wyciągu elektronicznego, informacje te powinny być dostępne, przechodząc do strony głównej banku, a następnie logując się na konto.

4.2 Zachowaj ostrożność podczas bezpiecznego surfowania

Surfowanie po sieci zawsze stanowiło pewne zagrożenie bezpieczeństwa, o czym wielu użytkowników zapomina. Podobnie jak w przypadku poczty e-mail, często zakłada się, że będziesz doskonale chroniony, jeśli po prostu unikniesz otwierania plików z nieznanych źródeł. Skrupulatność w pobieranych plikach jest oczywiście bardzo dobrym pomysłem. Ale to nie wystarczy, aby odpowiednio zabezpieczyć komputer.

Większość exploitów zabezpieczających, o które musisz się martwić, istnieje z powodu problemu z zabezpieczeniami przeglądarki lub ważnej wtyczki, takiej jak Java lub Adobe Flash. Produkty takie jak Flash ułatwiają twórcom stron internetowych tworzenie interaktywnych doświadczeń daleko poza tym, co można osiągnąć inaczej, ale dodatkowa złożoność zwykle prowadzi do bezpieczeństwa otwory. Jawa 5 najlepszych stron internetowych z przykładami aplikacji Java Czytaj więcej , Flash, Shockwave, ActiveX i inne narzędzia programistyczne były łatane raz po raz po wykryciu luk bezpieczeństwa. Te wady również nie są czymś, z czego można się śmiać - niektóre z nich umożliwiają atakowi przejęcie pełnej kontroli nad komputerem, po prostu wabiąc osobę do witryny za pomocą złośliwego kodu.

(Źródło: ESecurityPlanet)

Szkodliwe strony internetowe rzadko znajdują się na górze wyników wyszukiwania Google. Strony te zwykle rozprzestrzeniają się za pośrednictwem spamu, losowych wiadomości błyskawicznych i mediów społecznościowych. Mimo to nawet godna zaufania strona internetowa może czasem stać się zagrożeniem bezpieczeństwa. Złośliwe oprogramowanie może również infekować serwery internetowe, a w niektórych przypadkach może powodować rozprzestrzenianie się złośliwego oprogramowania w witrynie bez wiedzy właściciela.

Najlepszą obroną przed wszystkimi złośliwymi zagrożeniami jest zapewnienie, że przeglądarka internetowa i powiązane z nią wtyczki są aktualne - kwestię, o której omówimy w dalszej części tego rozdziału.

4.3 Sprawdzanie linków - czy prowadzą tam, gdzie myślisz?

Mądrze jest uważać na sposób obsługi wiadomości e-mail i wiadomości błyskawicznych, ale prosta zasada braku kliknięć nie zawsze jest praktyczna, jeśli chodzi o linki. Rzeczywiście, istnieje kilka stron społecznościowych - takich jak Świergot 6 najlepszych narzędzi do planowania aktualizacji na Twitterze Czytaj więcej - które są bardzo zależne od linków. Bez linków Twitter byłby w większości bezcelowy.

To stawia użytkowników w niepewnej sytuacji. Z jednej strony serwis społecznościowy taki jak Twitter może być świetną zabawą i może ułatwić śledzenie znajomych, z którymi w przeciwnym razie straciłbyś kontakt. Z drugiej strony samo korzystanie z serwisu społecznościowego może zwiększyć ryzyko - a co gorsza, linki są udostępniane za pomocą małych adresów URL, które przekierowują na prawdziwą stronę internetową.

Na szczęście możesz łatwo odkryć prawdziwą lokalizację linku, korzystając ze strony internetowej, która unosi zasłony, zanim faktycznie klikniesz link. Lubię korzystać TrueURL ale można znaleźć podobne witryny różnych typów za pomocą kilku wyszukiwań w Google.

4.4 Aktualizacja oprogramowania - najważniejszy krok

Większość zagrożeń bezpieczeństwa rozwija się z powodu wad bezpieczeństwa oprogramowania, które można wykorzystać. Zachowanie ostrożności pomoże utrzymać komputer z dala od potencjalnie niebezpiecznych sytuacji, co oznacza, że istnieje mniejsze prawdopodobieństwo zainfekowania komputera złośliwym oprogramowaniem. Ale to tylko połowa sukcesu. Druga połowa podejmuje działania, które zapewnią, że komputer nie zostanie zagrożony, nawet jeśli narazisz go na zagrożenie bezpieczeństwa. Jak Ty to robisz? Upewniając się, że oprogramowanie komputera jest aktualne.

Wyobraź sobie, że wychodzisz z domu, aby iść do pracy. Zwykle zamykasz drzwi, kiedy wychodzisz. Jednak czasami możesz zapomnieć o zamknięciu drzwi, umożliwiając po prostu wejście do domu i naruszenie jego bezpieczeństwa. Nikt nie zapomina celowo zamknąć drzwi, ale i tak się dzieje. To pomyłka.

Programiści oprogramowania również popełniają błędy. Jednak gdy błąd zostanie zauważony, jest on często łatany, tak jak możesz się odwrócić i wrócić do domu, jeśli pamiętasz, że nie zamknąłeś drzwi. Jeśli jednak nie chcesz aktualizować oprogramowania, nie chcesz odwracać się i zamykać drzwi. Możesz zmniejszyć ryzyko, umieszczając kosztowności w sejfie, zamykając zasłony i umieszczając duży znak „UWAŻAJCIE NA PSA” na trawniku przed domem. Faktem jest jednak, że drzwi są otwarte - a ponieważ ich nie zamknąłeś, każdy może wejść do środka.

Mamy nadzieję, że to pokazuje, dlaczego ważne jest aktualizowanie oprogramowania. Moim zdaniem aktualizowanie oprogramowania jest najważniejszym nawykiem bezpieczeństwa, jaki człowiek może pielęgnować. Zawsze jest możliwe, że będziesz jednym z nielicznych, którzy zostali dotknięci luką w zabezpieczeniach, zanim ta usterka stanie się znana i załatana. Jednak większość dzisiejszych firm szybko reaguje na problemy związane z bezpieczeństwem, dlatego aktualizowanie oprogramowania znacznie zwiększa jego bezpieczeństwo.

4.5 Użyj ochrony antywirusowej

W pewnym sensie ta wskazówka może być oczywista. Jednak wiele razy rozmawiałem z innymi maniakami, którzy moim zdaniem uważali się za zbyt fajnych dla aplikacji chroniących przed złośliwym oprogramowaniem. To tylko oszustwa, argumentowali - nie dostaniesz złośliwego oprogramowania, jeśli nie zrobisz nic głupiego.

W dotychczasowym przewodniku omawiałem, dlaczego to założenie jest błędne. Prawda jest taka, że ochrona przed złośliwym oprogramowaniem nie jest tak prosta, jak unikanie załączników e-mail i uważanie na odwiedzane witryny. Kompleksowe bezpieczeństwo komputera wymaga kompleksowego podejścia - w tym pakietów anty-malware, zapór ogniowych i innych programów. Dostępne oprogramowanie zabezpieczające jest tak różnorodne, jak zagrożenia, przed którymi chronią, więc spójrzmy na to, co jest dostępne.

5. Metody ochrony

5.1 Oprogramowanie antywirusowe

W rozdziale 2 przyjrzeliśmy się różnym rodzajom złośliwego oprogramowania, które może zainfekować komputer. Spośród tych zagrożeń pierwsze trzy to oprogramowanie anty-malware zaprojektowane specjalnie do przechwytywania i ochrony.

Na rynku dostępnych jest wiele produktów chroniących przed złośliwym oprogramowaniem - zbyt wiele, by je tutaj wymienić. Programy te mają jednak wspólny cel. Istnieją w celu wykrycia, a następnie usunięcia złośliwego oprogramowania, które mogło zainfekować komputer.

Próbują również ograniczyć szkody, jakie może powodować złośliwe oprogramowanie, „poddając kwarantannie” zainfekowane pliki w momencie ich wykrycia.

Większość programów chroniących przed złośliwym oprogramowaniem działa na kilka sposobów. Pierwszą i najstarszą metodą jest wykrywanie sygnatur. Ta forma wykrywania polega na skanowaniu pliku i poszukiwaniu kodu, o którym wiadomo, że jest używany przez określone złośliwe oprogramowanie. Ta metoda wykrywania jest niezawodna, ale nie radzi sobie z nowymi zagrożeniami. Podpis można wykryć dopiero po dodaniu go do bazy danych znanych zagrożeń oprogramowania anty-malware, a zagrożenie zwykle nie jest znane, dopóki nie zostanie już wydane.

Tak zwana ochrona „w czasie rzeczywistym” jest również popularną metodą wyłapywania złośliwego oprogramowania podczas działania. Ta forma ochrony nie opiera się na sygnaturach, ale monitoruje zachowanie oprogramowania działającego na komputerze. Jeśli jakiś program zaczyna się dziwnie zachowywać - jeśli prosi o uprawnienia, nie powinien być lub próbuje modyfikować do plików, które są nietypowe - jest to zauważane i podejmowane są działania w celu powstrzymania programu przed spowodowaniem zamieszania w systemie plików. Różne firmy wdrażają ochronę „w czasie rzeczywistym” na różne sposoby, ale cel polegający na wyłapywaniu złośliwego oprogramowania podczas działania jest taki sam.

Inną, nowszą formą wykrywania, która zadebiutowała w niektórych produktach, takich jak Panda Cloud Antivirus i Norton Internet Security 2010, jest ochrona w chmurze. Ta metoda koncentruje się na pochodzeniu złośliwego oprogramowania, takiego jak określone pliki i łącza. Jeśli ktoś korzystający z oprogramowania antywirusowego otworzy plik i zostanie zainfekowany wirusem, nazwa tego pliku zostanie zarejestrowana jako zagrożenie, a informacje te zostaną udostępnione. Celem jest uniemożliwienie użytkownikom otwierania plików lub podążania za linkami, które mogą zawierać zagrożenie bezpieczeństwa.

Po wykryciu zagrożenia jest ono zwykle „poddawane kwarantannie”, aby zapewnić, że zagrożenie nie może się rozprzestrzeniać. Następnie możesz spróbować usunąć zagrożenie. Oprogramowanie antywirusowe często nie jest w stanie usunąć każdego wykrytego zagrożenia, ale twoje zabezpieczenia są zwykle nienaruszone, dopóki zagrożenie pozostaje w kwarantannie.

Większość skarg na oprogramowanie antywirusowe dotyczy nowych zagrożeń. Oprogramowanie anty-malware jest znanym elementem i może być obchodzone przez nowe malware. Dlatego oprogramowanie anty-malware jest aktualizowane z niezwykłą częstotliwością - stale wykrywane są nowe zagrożenia. Nie oznacza to jednak, że oprogramowanie anty-malware jest bezużyteczne. Liczba znanych zagrożeń znacznie przewyższa liczbę nieznanych.

Musisz jednak uważać na oprogramowanie, które kupujesz lub pobierasz. Wydaje się, że istnieje duża luka między najbardziej i najmniej skutecznymi produktami, a tempo innowacji jest wysokie. Na przykład Norton był okropny zaledwie kilka lat temu, ale produkty Norton 2010 były doskonałe. Aktualne informacje i recenzje na temat oprogramowania antywirusowego znajdują się w AV-Comparatives (av-comparative.org), organizacji non-profit zajmującej się obiektywnym testowaniem produktów zabezpieczających komputery PC.

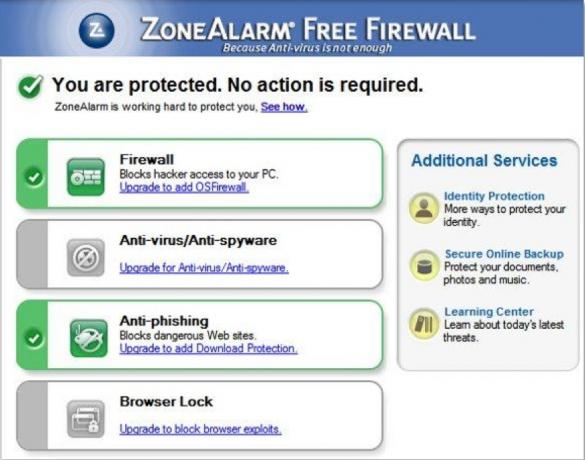

5.2 Zapory ogniowe

Znaczna liczba najpoważniejszych zagrożeń bezpieczeństwa komputera polega na aktywnym połączeniu z Internetem, aby działać. Uszkodzenie dysku twardego to ogromny ból w tyłku, ale możesz się przed nim zabezpieczyć, wykonując kopię zapasową. Jeśli jednak komuś uda się uzyskać numer karty kredytowej lub inny poufny fragment danych osobowych, szkody mogą wykraczać daleko poza komputer. Może się to zdarzyć tylko wtedy, gdy złośliwe oprogramowanie zainstalowane na twoim komputerze udostępni twoje informacje stronie trzeciej. Dane te są zwykle przesyłane w najprostszy możliwy sposób - przez Internet.

Zapora sieciowa ma temu zapobiec. Zapora to oprogramowanie na twoim komputerze, które monitoruje dane przesyłane do iz twojego komputera. Może selektywnie blokować pewne informacje lub może (zwykle) całkowicie zamknąć połączenie internetowe, całkowicie odcinając przepływ informacji.

Zapory ogniowe są ważną częścią bezpieczeństwa w Internecie. Tak ważne, że system Windows jest domyślnie wyposażony w zaporę. Bez zapory ogniowej złośliwe oprogramowanie będzie mogło swobodnie przesyłać dane stronom trzecim, a złośliwe oprogramowanie to odtwarza się, wysyłając kopie do losowego I.P. adresy będą miały większe szanse na dostęp do twojego PC.

Ponieważ maszyny z systemem Windows są teraz dostarczane z zaporą, niekoniecznie musisz kupować zaporę innej firmy. Istnieje również wiele bezpłatnych opcji - nie tylko dla systemu Windows, ale także dla systemów operacyjnych OS X i Linux. Biorąc to pod uwagę, produkty znane jako Internet Security Suites zwykle zawierają zaporę ogniową jako część pakietu.

Zdecydowanie zalecane jest utrzymanie zapory ogniowej na komputerze. Zapora sieciowa jest często w stanie ograniczyć szkody spowodowane przez złośliwe oprogramowanie, nawet jeśli oprogramowanie antywirusowe nie wykrywa lub nie zatrzymuje zagrożenia.

5.3 Zabójcy rootkitów

Oprogramowanie anty-malware ma wykrywać i poddawać kwarantannie rootkity, tak jak każde inne zagrożenie złośliwym oprogramowaniem. Jednak natura rootkitów często utrudnia wykrywanie rootkitów przez ogólny program antywirusowy. Nawet jeśli zagrożenie zostanie wykryte, program anty-malware może nie być w stanie go usunąć, jeśli rootkit osadził się w krytycznych plikach systemowych jako sposób uniknięcia wykrycia i zapobiegania usuwanie.

Tam właśnie wkraczają oddani zabójcy rootkitów. Programy te są specjalnie zaprojektowane do znajdowania, a następnie usuwania rootkita, nawet jeśli rootkit jest zlikwidowany w krytycznych plikach systemowych. Być może najbardziej znanym programem tego typu jest MalwareBytes Anti-Malware, który stał się popularny kilka lat temu, gdy zagrożenie stwarzane przez tę metodę ataku na krótko weszło do kolumn wiadomości technicznych sieć. Od tego czasu MalwareBytes stał się bardziej ogólnym programem anty-malware.

Istnieje również wiele programów do usuwania rootkitów, które zostały zbudowane w celu usunięcia określonego rootkita. Jest to czasem wymagane ze względu na złożoność niektórych rootkitów, które ukrywają się w plikach systemowych, których nie można modyfikować bez uszkodzenia systemu operacyjnego. Programy zaprojektowane do zwalczania określonego rootkita zwykle robią to poprzez przywracanie plików do stanu domyślnego lub staranne usuwanie kodu, o którym wiadomo, że należy do rootkita.

Jednak nawet te rozwiązania nie zawsze się udają. Niektórzy specjaliści IT podchodzą do rootkitów zgodnie z zasadami wypalonej ziemi. Po zainfekowaniu systemu wolą po prostu sformatować dysk i ponownie zainstalować system operacyjny. To nie jest zły pomysł i jest to kolejny powód, dla którego zawsze powinieneś przechowywać kopię zapasową swoich plików. Ponowne sformatowanie dysku twardego i ponowna instalacja systemu operacyjnego jest czasem szybszym i łatwiejszym procesem niż próba usunięcia rootkita.

5.4 Monitorowanie sieci

Mający sieć domowa Połącz się z komputerami domowymi z dowolnego miejsca za pomocą DynDNS Czytaj więcej może być niezwykle przydatny. Można go użyć do błyskawicznego przesyłania plików między komputerami i zapewnienia dostępu do Internetu do szeregu urządzeń innych niż komputery PC, takich jak konsole do gier i odtwarzacze Blu-Ray.

Sieci mogą być również podatne na włamania, jednak zagrożenie bezpieczeństwa komputera dotyczy zarówno złośliwego oprogramowania, jak i hakowania. Sieci bezprzewodowe są szczególnie podatne na zagrożenia, ponieważ sieć bezprzewodowa z definicji nadaje dane w falach radiowych we wszystkich kierunkach. Jeśli te dane są zaszyfrowane, ludzie będą trudniej odczytać - ale złamanie szyfrowania nie jest niemożliwe.

Utrzymywanie kart w sieci pomoże ci upewnić się, że żadne dziwne urządzenia nie są z nią podłączone. Zwykle możesz to zrobić, patrząc na Adresy MAC Sprawdź, czy Twoja sieć bezprzewodowa jest bezpieczna dzięki AirSnare Czytaj więcej które są podłączone do routera i porównują je z adresami MAC posiadanych urządzeń (adres MAC jest zwykle drukowany na korpusie urządzenia). Można jednak sfałszować adres MAC, a większość routerów nie udostępnia szczegółowego dziennika urządzeń, które w przeszłości łączyły się z Twoją siecią.

Niektóre pakiety bezpieczeństwa internetowego rozwiązują ten problem za pomocą oprogramowania do monitorowania sieci, które może mapować sieć, dostarczać informacje o każdym wykrytym urządzeniu, i ułóż te dane na mapie sieci, która dokładnie pokazuje, które urządzenia są podłączone do sieci i sposoby, za pomocą których są one połączone. Oprogramowanie do monitorowania sieci jest zwykle w stanie ograniczyć dostęp do nowych urządzeń, jeśli zostaną wykryte, lub ograniczyć dostęp do urządzeń często podłączonych do sieci.

Nie każdy potrzebuje tego rodzaju ochrony. Przewodowe sieci domowe rzadko muszą z niego korzystać, a użytkownicy posiadający tylko jeden komputer też go nie potrzebują (jeden komputer nie tworzy sieci). Z drugiej strony użytkownicy sieci bezprzewodowych lub dużych sieci przewodowych prawdopodobnie uznają to oprogramowanie za pomocne.

5.5 Ochrona przed atakami typu „phishing”

Jak wspomniano w rozdziale 2, phishing jest jednym z najnowszych i najpoważniejszych zagrożeń bezpieczeństwa, z jakimi obecnie spotykają się użytkownicy komputerów PC. W przeciwieństwie do większości poprzednich zagrożeń, phishing nie jest ukierunkowany na komputer. Celuje w Ciebie - Twój komputer jest po prostu narzędziem służącym do popełnienia przestępstwa przeciwko tobie.

Phishing działa tak dobrze, ponieważ jakość oszustwa wykorzystywanego przez phisherów jest często doskonała. Dobrzy oszuści phishingowi mogą stworzyć fałszywy portal bankowości internetowej, który wygląda identycznie jak ten, którego zwykle używasz podczas odwiedzania witryny banku. Jeśli nie zwracasz szczególnej uwagi, możesz podać swoje dane osobowe bez zastanowienia. Spójrzmy prawdzie w oczy - wszyscy mamy wolne dni. Jedno poślizgnięcie się po powrocie do domu po długim dniu w pracy może doprowadzić do wszelkiego rodzaju spustoszenia.

Oszustwo nigdy nie jest idealne. Phisherzy mogą tworzyć autentycznie wyglądające e-maile i witryny, ale tak naprawdę nie mogą wysłać e-maila z Twojego banku ani użyć tego samego adresu URL, co naśladują witrynę. Dla ludzkiego oka odróżnienie fałszywego adresu e-mail lub adresu URL od prawdziwego może być trudne - ale oprogramowanie może to rozróżnić tak szybko, jak można mrugnąć.

Ochrona przed atakami typu „phishing” jest stosunkowo nową dziedziną, ale większość pakietów zabezpieczeń internetowych zawiera teraz oprogramowanie anty-phishingowe. Przydatność tej funkcji zależy zwykle od zaawansowanej technologii użytkownika. Bądź szczery - jeśli ktoś wysłałby ci fałszywy adres URL witryny banku, zmieniając tylko jeden znak, złapałbyś go? Czy wiesz, dlaczego niektóre strony kończą się takimi rzeczami, jak .php i dlaczego jest to ważne? Czy znasz różnicę między http a https?

Jeśli odpowiedź na te pytania brzmi „nie”, należy pobrać bezpłatne oprogramowanie antyphishingowe lub rozważyć zakup pakietu Internet Security Suite z funkcją antyphishingową. Tylko najpierw przeczytaj recenzję oprogramowania. Ponieważ ten rodzaj ochrony jest nowy, pozostaje wiele miejsca na innowacje - i również na błędy.

6. Wybór oprogramowania zabezpieczającego

6.1 Jakie produkty oferują jaką ochronę?

W poprzednim rozdziale omówiliśmy najważniejsze formy ochrony. Wiedza o tym, czego potrzebujesz, to jedno - jednak znalezienie go to coś innego. Marketing związany z bezpieczeństwem komputerów jest jednym z powodów, dla których laik może być tak trudny do zrozumienia. Firmy często nazywają te same funkcje różnymi nazwami.

Najbardziej podstawowa forma ogólnie sprzedawanego oprogramowania zabezpieczającego komputer jest znana jako antywirus. Produkty antywirusowe są zwykle sprzedawane z kombinacją słowa Antywirus i marki firmy. Norton Antivirus, McAfee Antivirus, AVG Antivirus i tak dalej. Programy antywirusowe zazwyczaj pasują do definicji programu antywirusowego określonej w tym przewodniku. Wirusy, trojany, rootkity i inne zagrożenia są atakowane. Większość produktów antywirusowych nie ma zapory ogniowej, a funkcje takie jak monitorowanie sieci i ochrona przed phishingiem zwykle również nie są uwzględnione.

Następnym krokiem jest pakiet zabezpieczeń internetowych. Podobnie jak w przypadku oprogramowania antywirusowego, pakiety bezpieczeństwa internetowego są zwykle sprzedawane pod nazwą Internet Security obok nazwy firmy. Pakiety zabezpieczeń internetowych zwykle obejmują zaporę ogniową i ochronę przed atakami typu „phishing” (która czasami jest nazywana ochroną tożsamości lub bezpieczeństwem tożsamości). Niektóre obejmują również monitor sieci 3 najlepsze narzędzia do analizy i diagnostyki sieci przenośnych Czytaj więcej . Pakiety zabezpieczeń internetowych mogą dodawać funkcje antywirusowe, których nie ma podstawowy produkt antywirusowy, takie jak automatyczne skanowanie antywirusowe dowolnego pliku wysyłanego do Ciebie za pośrednictwem wiadomości e-mail lub komunikatora internetowego.

Ostatni poziom ochrony nosi wiele nazw. Firma Trend Micro używa terminu Maksymalne bezpieczeństwo, a Symantec nazywa swój produkt Norton 360. Jeśli produkt zabezpieczający Internet przez firmę nie ma funkcji ochrony przed phishingiem lub monitora sieci, produkt trzeciego poziomu zwykle dodaje to. Produkty te zwykle zawierają również zaawansowane funkcje tworzenia kopii zapasowych zaprojektowane w celu zminimalizowania szkód wyrządzonych przez wirusa atakującego system operacyjny.

Więc co powinieneś kupić? Ostateczna ocena jest trudna do ustalenia, ponieważ cechy tych produktów różnią się w zależności od firmy. To powiedziawszy, jednak przeciętnemu użytkownikowi prawdopodobnie najlepiej służy pakiet zabezpieczeń internetowych. Jeśli nie masz pewności, jakie funkcje oferuje konkretna firma, koniecznie sprawdź jej witrynę. Zazwyczaj znajdziesz tabelę z listą funkcji, które każdy produkt ma, a których nie ma.

6.2 Darmowy vs. Płatne bezpieczeństwo

Oczywiście toczy się debata na temat konieczności zakupu rozwiązania antywirusowego. Oprogramowanie antywirusowe jest dość niedrogie, szczególnie jeśli czekasz na sprzedaż. Często zdarza się, że sklepy biurowe dosłownie rozdają kopie oprogramowania antywirusowego - czasami z rabatem za wysyłkę, a czasem bez. Jednak nawet jeśli pobierzesz kopię programu zabezpieczającego komputer za darmo, będziesz musiał zapłacić roczną opłatę subskrypcyjną. Opłata ta jest zwykle równa detalicznemu MSRP produktu.

Płacenie 40 USD rocznie to niewiele, ale z drugiej strony to 40 USD, za które może nie trzeba płacić. Istnieją bezpłatne rozwiązania antywirusowe i zapory ogniowe, które działają całkiem dobrze. Na przykład Avast! Darmowy program antywirusowy został przetestowany w wielu przeglądach AV-Comparatives. Chociaż darmowy program antywirusowy nigdy nie był na pierwszym miejscu, był konkurencyjny w stosunku do płatnych rozwiązań antywirusowych. W teście antywirusowym na żądanie pominięto mniej próbek złośliwego oprogramowania niż oprogramowanie antywirusowe firm Symantec, Trend Micro, Kaspersky i innych znanych firm zajmujących się bezpieczeństwem komputerów. (Źródło: Porównania AV)

Darmowe zapory ogniowe Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Czytaj więcej są również dostępne. Zapora ogniowa Zone Alarm od dawna jest popularna i chociaż z czasem straciła przewagę, nadal jest dobrą opcją. Inne opcje są dostępne od firm takich jak PC Tools, Comodo i inne. Opcje ochrony przed phishingiem i monitorowania sieci są również dostępne bezpłatnie.

Możliwe jest zapewnienie odpowiedniej ochrony komputera za darmo, a korzyść z tego jest oczywista - masz więcej pieniędzy na inne rzeczy. Jednak połączenie darmowych rozwiązań antywirusowych, zapory ogniowej i monitoringu sieci nie jest pomysłem dla wszystkich. Bezpłatne oprogramowanie zabezpieczające jest często nieco mniej kompleksowe niż opcje płatne - w rzeczywistości tak jest czasami celowa decyzja projektowa, ponieważ niektóre firmy oferujące bezpłatne opcje oferują również płatne ulepszenia. Avast! Darmowy program antywirusowy może na przykład wykrywać i usuwać wirusy, ale wersja Pro zapewnia lepszą ochronę przed zagrożeniami internetowymi.

6.3 Idealny darmowy pakiet Internet Security

Przegląd szerokiej gamy płatnych opcji bezpieczeństwa komputera wykracza poza zakres tego przewodnika. Jak wspomniano wcześniej, zdecydowanie zaleca się, aby czytelnicy sprawdzili AV-Comparatives, aby uzyskać najnowsze informacje na temat skuteczności ochrony przed złośliwym oprogramowaniem. PCMag.com i CNET to dwie inne strony, które konsekwentnie zapewniają przydatne recenzje oprogramowania zabezpieczającego.

Informacje na temat bezpłatnego oprogramowania zabezpieczającego mogą być jednak nieco trudniejsze, a niska cena bezpłatnego ma wpływ na ogólną jakość dostępnych opcji. Istnieje kilka bezpłatnych opcji, których nikomu nie poleciłbym. Musisz także uważać na opcje znalezione w Google i innych wyszukiwarkach, ponieważ nie zawsze są to legalne programy. Wszyscy napotkaliśmy wyskakujące reklamy głoszące „Przestań! Wykryliśmy 5 wirusów na twoim komputerze!!! ” Oprogramowanie promowane przez te reklamy to zazwyczaj złośliwe oprogramowanie ukrywane jako oprogramowanie zabezpieczające.

Aby uprościć wszystko, opracowałem trzy bezpłatne programy, które pomogą Ci chronić komputer przed różnymi zagrożeniami.

Avast! Darmowy program antywirusowy lub Microsoft Security Essentials

Istnieje kilka kompetentnych bezpłatnych programów antywirusowych, ale Avast! Darmowy program antywirusowy wychodzi na wierzch. Ten program został przetestowany przez AV-Comparatives. Otrzymał ocenę Advanced + w najnowszym teście na żądanie oraz ocenę Advanced w najnowszym teście proaktywnym. Oceny te nie byłyby złe w przypadku płatnego programu i są doskonałe w przypadku oprogramowania dostępnego za darmo. Avast! Darmowy program antywirusowy jest również stosunkowo intuicyjny, więc nie musisz poświęcać dużo czasu na zapoznanie się z programem.

Avast sprawdza się bardzo dobrze w testach oprogramowania zabezpieczającego, ale można wprowadzić pewne ulepszenia interfejsu. Microsoft Security Essentials to świetny wybór, jeśli chcesz czegoś bardziej intuicyjnego. Nie ma tak wysokiej pozycji jak Avast w testach AV-Comparatives, ale otrzymał ocenę Advanced, co stawia go na równi z wieloma płatnymi rozwiązaniami antywirusowymi.

ZoneAlarm Free Firewall

ZoneAlarm było wielką sprawą jakieś dziesięć lat temu, kiedy program po raz pierwszy zadebiutował. W tym czasie większość użytkowników nie była zaznajomiona z tym, czym jest zapora ogniowa i dlaczego może być potrzebna. Od tego czasu pojawiło się wiele konkurujących bezpłatnych zapór ogniowych, ale ZoneAlarm pozostaje jednym z najpopularniejszych. Jest to silna, łatwa do zrozumienia zapora ogniowa. Oferowana ochrona danych wychodzących jest szczególnie ważna - uniemożliwi to złośliwemu oprogramowaniu wysyłanie informacji do osób trzecich, jeśli zainfekuje komputer. ZoneAlarm zawiera również pasek narzędzi antyphishingowych.

BitDefender Anti-Phishing

Jeśli nie podoba ci się pasek narzędzi antyphishingowych dołączony do ZoneAlarm, możesz wypróbować opcję BitDefender. Ten pasek narzędzi dla przeglądarki Internet Explorer i Firefox zapewnia ochronę w czasie rzeczywistym przed witrynami internetowymi, które mogą próbować wyłudzić dane osobowe użytkownika. Zapewnia również ochronę przed linkami wysyłanymi za pośrednictwem komunikatorów MSN lub Yahoo.

7. Przygotuj się na najgorsze - i wykonaj kopię zapasową!

7.1 Znaczenie kopii zapasowych

Wdrożenie kompleksowych zabezpieczeń komputera ochroni Cię przed zdecydowaną większością zagrożeń. Większość złośliwego oprogramowania i innych zagrożeń bezpieczeństwa wykorzystuje określoną drogę ataku, a gdy się o tym dowiesz, możesz podjąć środki zaradcze. Jednak nawet najlepsza obrona nie jest nieprzenikniona. Możliwe jest, że z jakiegokolwiek powodu zostaniesz zaatakowany przez szczególnie sprytnych hakerów, którzy mogą ominąć twoje bezpieczeństwo i wyrządzić szkody na twoim komputerze. Lub możesz zostać dotknięty atakiem zero-day, zagrożeniem bezpieczeństwa, które szybko rozprzestrzenia się za pomocą nieznanego wcześniej exploita, który nie został załatany.

W każdym razie ważne jest, aby zachować kopię zapasową ważnych informacji. Kopia zapasowa to kopia ważnych danych umieszczona w osobnej lokalizacji cyfrowej lub fizycznej. Kopiowanie zdjęć rodzinnych na dodatkowy dysk twardy komputera to jeden ze sposobów tworzenia kopii zapasowych danych. Umieszczanie tych zdjęć na CD-ROM Wirtualnie montuj pliki obrazów CD lub DVD za pomocą aplikacji przenośnej Czytaj więcej a następnie przechowywanie tej płyty CD w skrytce bankowej jest również przykładem tworzenia kopii zapasowych danych.

Te dwa przykłady są biegunowymi przeciwieństwami. Jeden jest niezwykle łatwy, ale również niezbyt bezpieczny, a drugi jest bardzo bezpieczny, ale niewygodny. Istnieje wiele opcji do rozważenia między tymi dwoma skrajnościami.

7.2 Opcje tworzenia kopii zapasowych

U ich podstaw tworzenie kopii zapasowych nie jest niczym innym jak tworzeniem kopii danych i umieszczaniem ich gdzieś poza oryginalną lokalizacją. Po prostu umieszczenie plików w folderze na wtórnym wewnętrznym dysku twardym jest najłatwiejszym sposobem tworzenia kopii zapasowych danych. Nie jest to jednak bardzo bezpieczne. Złośliwe oprogramowanie może łatwo zainfekować dodatkowy dysk i uszkodzić znajdujące się tam pliki, jeśli zostanie to zaprogramowane. Ta metoda nie chroni również plików przed dostępem przez trojana.

Jeśli chodzi o ochronę przed wirusami, ważna jest izolacja od komputera. Im bardziej izolowana jest kopia zapasowa od komputera, tym mniejsze prawdopodobieństwo, że złośliwe oprogramowanie będzie mogło uzyskać dostęp do kopii zapasowej i ją uszkodzić. Mając to na uwadze, istnieje kilka opcji tworzenia kopii zapasowych, które wyróżniają się na tle innych.

Zewnętrzne dyski twarde

Na zewnętrzny dysk twardy 4 rzeczy, które musisz wiedzieć, kupując nowy dysk twardy Czytaj więcej lub dysk USB (jeśli rozmiar plików, które należy wykonać, jest wystarczająco mały), to prosty sposób na utworzenie kopii zapasowej, o ile zewnętrzny dysk twardy nie jest aktywnie podłączony do komputera. Zewnętrzne dyski twarde zapewniają duże prędkości przesyłania, skracając czas wymagany do przesłania danych i mogą przechowywać ogromne ilości informacji. Wiele zewnętrznych dysków twardych jest teraz wystarczająco dużych, aby powielić wszystkie dane na wewnętrznym dysku twardym, co sprawia, że odzyskiwanie jest możliwie bezbolesne.

Głównym problemem z zewnętrznym dyskiem twardym jest jego charakter plug-and-play. Podłączenie zewnętrznego dysku do komputera natychmiast tworzy połączenie, którego można następnie użyć do przeniesienia złośliwego oprogramowania na dysk. Jeśli używasz dysku zewnętrznego do tworzenia kopii zapasowej, przed podłączeniem należy uruchomić skanowanie w poszukiwaniu złośliwego oprogramowania na komputerze.

Formaty optyczne

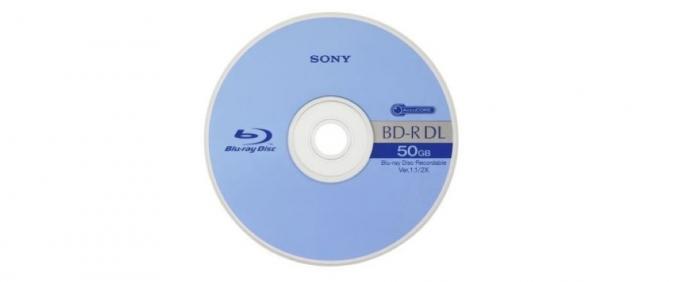

Mimo że uważany jest dziś za staromodną metodę tworzenia kopii zapasowych, dyski CD i DVD-ROM pozostają jedną z najbezpieczniejszych opcji tworzenia kopii zapasowych. Jeśli utworzysz dysk jako tylko do odczytu, nikt nie będzie mógł w przyszłości zapisywać na dysku dodatkowych danych, co uniemożliwi złośliwe oprogramowanie przedostanie się na dysk bez Twojej wiedzy. Oczywiście za każdym razem, gdy utworzysz kopię zapasową, będziesz musiał zrobić nowy dysk, ale CD / DVD-ROM można kupić w paczkach po 100 za 20 USD w większości sklepów z elektroniką.

Pojemność przechowywania jest ograniczeniem tego wyboru. Standardowa płyta CD może pomieścić około 650 megabajtów danych, a DVD ma pojemność prawie 5 gigabajtów. Blu-Ray, najnowszy popularny format, może przechowywać do 50 gigabajtów na płycie dwuwarstwowej, ale poszczególne dyski BD-R DL kosztują od 10 do 20 USD.

Kopia zapasowa online

W ciągu ostatnich kilku lat pojawiło się wiele internetowych usług tworzenia kopii zapasowych, takich jak Carbonite i Mozy. Nawet usługi synchronizacji online, takie jak Dropbox, mogą być używane do tworzenia kopii zapasowych online. Usługi te oferują bezpieczną lokalizację poza miejscem przechowywania danych. Zapewnia to wysoki poziom bezpieczeństwa danych, ponieważ istnieje niewielkie prawdopodobieństwo, że informacje te zostaną automatycznie zaatakowane przez infekcję złośliwym oprogramowaniem.

Z drugiej strony usługi tworzenia kopii zapasowych online są podatne na atak za pośrednictwem keylogger Jak oszukiwać oprogramowanie szpiegujące Keylogger Czytaj więcej lub trojan. Każdy, kto odkryje twoją nazwę użytkownika i hasło, będzie mógł uzyskać dostęp do twoich danych. Praktycznie wszystkie usługi tworzenia kopii zapasowych online mogą przywracać usunięte dane przez ograniczony czas, więc jest mało prawdopodobne, aby ktoś mógł trwale zniszczyć twoje pliki. Mogą jednak być w stanie pobrać twoje pliki i je odczytać.

Koszt tworzenia kopii zapasowej online może z czasem wzrosnąć. Plany tworzenia kopii zapasowych Carbonite () kosztują 54,95 USD rocznie, a Dropbox pobiera 10 USD miesięcznie za zaledwie 50 gigabajtów przestrzeni dyskowej.

Osobiście polecam dwuczęściową strategię łączącą zewnętrzny dysk twardy LUB usługę tworzenia kopii zapasowych online z dyskami DVD-ROM. Dyski DVD-ROM nie muszą zawierać wszystkich twoich informacji - tylko rzeczy, na które tak naprawdę nie możesz stracić, takie jak dokumenty biznesowe. Jeśli zastanawiasz się nad dyskiem twardym, zapoznaj się z naszym artykułem Makeuseof.com 4 rzeczy, które musisz wiedzieć, kupując nowy dysk twardy 4 rzeczy, które musisz wiedzieć, kupując nowy dysk twardy Czytaj więcej .

7.3 Zabezpieczanie plików za pomocą szyfrowania

Kolejnym zabezpieczeniem, którego można użyć do tworzenia kopii zapasowych i ochrony danych, jest szyfrowanie. Szyfrowanie to proces szyfrowania pliku przy użyciu określonego algorytmu. Po zaszyfrowaniu plik jest nieczytelny, chyba że zostanie odszyfrowany przez wprowadzenie prawidłowego hasła. Zaszyfrowane pliki można usunąć, ale nie można ich odczytać. W większości przypadków są bezpieczne, nawet jeśli zostały przeniesione z komputera na komputer innej firmy.

Szyfrowanie Pięć internetowych narzędzi szyfrujących do ochrony Twojej prywatności Czytaj więcej może, ale nie musi chronić twoich informacji przed atakiem złośliwego oprogramowania. Wiele ataków złośliwego oprogramowania, które powodują uszkodzenie plików na komputerze atakują pliki o określonych formatach. Złośliwe oprogramowanie może zastąpić zawartość wszystkich dokumentów tekstowych zdaniem „Zostałeś zhakowany !!!” na przykład. Jeśli pliki są zaszyfrowane, ten rodzaj modyfikacji nie jest możliwy. Z drugiej strony szyfrowanie nie zapobiega całkowitemu usunięciu plików.

Jeśli zewnętrzny dysk twardy stanowi kopię zapasową na wypadek utraty danych, szyfrowanie stanowi kopię zapasową na wypadek kradzieży danych. Nie jest też szczególnie trudne do wdrożenia. Windows 7 Ultimate ma wbudowaną funkcję szyfrowania o nazwie BitLocker, a każdy może pobrać i zainstalować TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Jak tworzyć zaszyfrowane foldery, których inni nie mogą wyświetlać za pomocą Truecrypt 7 Czytaj więcej ), niezwykle silny program szyfrujący typu freeware.

Nie wszyscy muszą szyfrować swoje pliki. Na przykład moja babcia nie robi nic na swoim komputerze, ale gra w pasjansa i wysyła e-maile, więc nie potrzebuje szyfrowania. Szyfrowanie jest zalecane dla użytkowników, którzy przechowują poufne dane na swoim komputerze przez długi czas. Na przykład dobrym pomysłem byłoby zaszyfrowanie przeszłych rejestrów podatkowych, jeśli przechowujesz ich kopie na komputerze. Informacje na temat tych plików byłyby bardzo pomocne dla złodzieja tożsamości.

7.4 Jak często powinienem wykonywać kopie zapasowe?

Pierwszym krokiem jest zakup czegoś, co można wykorzystać do tworzenia kopii zapasowej. Drugim krokiem jest tworzenie kopii zapasowej danych. Użytkownicy często to robią raz, a potem zapominają, aby zrobić to jeszcze raz. W rezultacie dane, które odzyskują po ataku złośliwego oprogramowania, nie są już istotne, a wiele utracono.

Częstotliwość wykonywania kopii zapasowych zależy w dużej mierze od sposobu korzystania z komputera. Komputer rodzinny, który nie jest używany do przechowywania ważnych plików i rzadko zawiera poufne informacje, może zadowolić się harmonogramem miesięcznym. Z drugiej strony komputer domowy w biurze, regularnie używany do obsługi informacji o kliencie, skorzystałby z cotygodniowego lub nawet codziennego tworzenia kopii zapasowych.

Jeśli stosujesz dwustopniowe podejście, które wcześniej zaleciłem, łatwe tworzenie kopii zapasowych nie powinno być trudne. Większość zewnętrznych dysków twardych i usług tworzenia kopii zapasowych online zawiera proste instrukcje tworzenia kopii zapasowych informacji, które powinny sprawić, że proces tworzenia kopii zapasowej będzie szybki i bezbolesny. Jeśli kupiłeś jedno z tych rozwiązań do tworzenia kopii zapasowych, zalecamy wykonywanie kopii zapasowych co tydzień lub co miesiąc.

Nie zapomnij jednak użyć optycznej kopii zapasowej najważniejszych danych. Może się to zdarzać rzadziej - powiedzmy, raz w miesiącu lub rzadziej. W rzeczywistości komputer rodzinny może wymagać wykonywania tego typu kopii zapasowej tylko raz w roku. Uważam, że po sezonie podatkowym jest zwykle najlepszy, ponieważ rodziny często kończą rachunki za poprzedni rok po zakończeniu podatków.

Pamiętaj - nieaktualna kopia zapasowa jest bezużyteczną kopią zapasową. Harmonogramy zalecane tutaj są ogólne. Dokonaj najlepszej oceny i zastanów się, co by się stało, gdybyś utracił dostęp do swoich plików. Jeśli zapisałeś nowy plik, którego po prostu nie możesz stracić, czas zrobić kopię zapasową. Wielu studentów uniwersytetu podzieli się moimi przemyśleniami na ten temat. Nie ma nic gorszego niż konieczność ponownej pracy utraconej z powodu ataku złośliwego oprogramowania.

8. Odzyskiwanie po złośliwym oprogramowaniu

Zdarza się złośliwe oprogramowanie. Jeśli masz sprytne podejście do bezpieczeństwa swojego komputera i masz trochę szczęścia, nigdy nie będziesz musiał radzić sobie ze złośliwym oprogramowaniem przejmującym komputer lub niszczącym pliki. Jednak w przypadku szkodliwego oprogramowania całe zapobieganie na świecie niewiele robi. Czas zamiast tego przejść do trybu odzyskiwania - sprzątania po bałaganie, które spowodowało złośliwe oprogramowanie.

8.1 Odzyskiwanie komputera

Ładunek po ataku złośliwego oprogramowania może się znacznie różnić. Niektóre złośliwe oprogramowanie po prostu spróbuje zainstalować wzdęcia Revo Uninstaller wyszuka Twoje bloatware Czytaj więcej zaprogramuj lub zmień kilka ustawień systemowych, podczas gdy inne formy złośliwego oprogramowania spowodują, że komputer będzie całkowicie bezużyteczny. Stopień uszkodzenia będzie oczywiście decydował o reakcji.

Jeśli podejrzewasz, że zostałeś dotknięty złośliwym oprogramowaniem, lub wiesz, że komputer nadal działa, możesz spróbować usunąć to oprogramowanie za pomocą oprogramowania przeciwdziałającego złośliwemu oprogramowaniu. Złośliwe oprogramowanie często próbuje zablokować instalację programów, które mogą go usunąć, ale warto spróbować. Złośliwe oprogramowanie, takie jak zabezpieczenia komputera, nie jest idealne. Nawet jeśli ma reagować na próby jego usunięcia, może nie odpowiadać odpowiednio lub może nie być w stanie poradzić sobie z ostatnio zaktualizowanym oprogramowaniem antywirusowym.

Możesz także spróbować usunąć złośliwe oprogramowanie ręcznie. Kiedyś było to bardzo skuteczne, ale staje się coraz trudniejsze, ponieważ złośliwe oprogramowanie staje się bardziej zaawansowane. Aby to zrobić, musisz najpierw dowiedzieć się, gdzie faktycznie znajduje się złośliwe oprogramowanie. Oprogramowanie przeciw złośliwemu oprogramowaniu może być w stanie Cię wskazać lub możesz znaleźć lokalizację, sprawdzając programy uruchomione na komputerze za pomocą narzędzia do zarządzania zadaniami. Gdy znajdziesz przestępcę, usuń go. W niektórych przypadkach możesz to zrobić z łatwością, ale w większości sytuacji konieczne będzie uruchomienie systemu w trybie diagnostycznym, takim jak Tryb awaryjny systemu Windows Jak rozpocząć w trybie awaryjnym systemu Windows i jego zastosowaniachSystem operacyjny Windows to złożona struktura, która obsługuje wiele procesów. Podczas dodawania i usuwania sprzętu i oprogramowania mogą wystąpić problemy lub konflikty, aw niektórych przypadkach może stać się bardzo ... Czytaj więcej . Nawet wtedy ręczne usuwanie jest często trudne lub niemożliwe.

Jeśli szkody spowodowane atakiem złośliwego oprogramowania są poważniejsze, najlepszym rozwiązaniem jest często podejście do spalonej ziemi. Sformatuj ponownie dysk twardy, zainstaluj ponownie system operacyjny i zamień pliki z kopii zapasowej. Może to zająć godzinę lub dwie i jest to oczywiście ból w tyłku. Powiedziawszy to, ta metoda odzyskiwania jest często szybsza niż próba wytropienia i usunięcia wszystkiego, co jest zainfekowane. Jest również bez wątpienia bezpieczniejszy. Nawet jeśli uważasz, że udało Ci się usunąć infekcję złośliwym oprogramowaniem, nie możesz być pewien, że to zrobiłeś. Zbyt łatwo jest ukryć złośliwe oprogramowanie w krytycznych plikach systemowych lub ukryć się pod niewinnym plikiem wykonywalnym.

8.2 Ochrona Twojej tożsamości

Oczywiście niektóre z zagrożeń bezpieczeństwa opisanych w tym przewodniku w ogóle nie atakują komputera. Ataki phishingowe mogą wyrządzić całkiem sporo szkód, nie uszkadzając elektroniki ani nie atakując złośliwego oprogramowania z powodzeniem zaczepia pazury w komputerze, co znacznie zwiększa szanse, że nieznana strona zdobędzie twój osobisty Informacja.

Jeśli kiedykolwiek okaże się, że komputer został zainfekowany złośliwym oprogramowaniem, należy szybko zresetować wszystkie hasła z drugiego komputera. Dotyczy to portali bankowych, kont e-mail, serwisów społecznościowych itp. Złośliwe oprogramowanie nie jest trudne do rejestrowania tego rodzaju danych podczas ich wpisywania i nie należy lekceważyć tego, co dana osoba może zrobić z tymi kontami. Na przykład utrata kontroli nad kontem w mediach społecznościowych może zaszkodzić osobistym relacjom lub narazić znajomych i rodzinę, ponieważ Twoje konto może być wykorzystywane do rozprzestrzeniania złośliwego oprogramowania.

Po wykonaniu tego kolejnym krokiem jest wydanie ostrzeżenia o oszustwie kredytowym. Trzy główne agencje kredytowe, Equifax, Experian i Transunion, mogą umieścić alert bezpieczeństwa lub zawiesić raport kredytowy. Ten krok uniemożliwi innym uzyskanie Twojego raportu kredytowego, co powstrzyma większość prób uzyskania kredytu za pośrednictwem Twojego imienia i nazwiska. Rozsądnie jest też porozmawiać z działem zapobiegania oszustwom z kartami kredytowymi, z których wcześniej korzystałeś online. Wiele firm wydających karty kredytowe oferuje podobną usługę, która zapobiegnie korzystaniu z karty przez ograniczony czas. Skontaktuj się z bankiem, jeśli Twoja karta debetowa jest zaangażowana.

Na koniec skontaktuj się z administracją zabezpieczenia społecznego, jeśli uważasz, że Twój SSN mógł zostać naruszony. Pamiętaj, że przykłady te dotyczą mojego kraju zamieszkania, Stanów Zjednoczonych. Czytelnicy z innych narodów będą musieli skontaktować się z organizacjami swojego kraju.

Jeśli dojdzie do kradzieży tożsamości, musisz działać tak szybko, jak to możliwe. Skontaktuj się z odpowiednią firmą lub bankiem i poproś o rozmowę na temat zapobiegania oszustwom. Poinformuj ich, że doszło do nieautoryzowanej działalności, i poproś o pisemną kopię korespondencji. Nie chcesz odmawiać ochrony przed oszustwami, ponieważ pierwsza osoba, z którą rozmawiałeś, zapomniała zarejestrować rozmowy.

Ważne jest również złożenie raportu policyjnego, jeśli nastąpi kradzież tożsamości. Jest mało prawdopodobne, aby policja mogła złapać sprawcę, a nawet spróbować, ale złożenie raportu policyjnego ułatwi usunięcie nieuczciwych zarzutów z twojego raportu kredytowego lub karty. Chociaż większość departamentów policji jest otwarta na złożenie raportu policyjnego, czasami możesz znaleźć taki, który wydaje się, że nie jest to ważne. Jeśli tak się stanie, skontaktuj się z innym organem ścigania w Twojej okolicy. Jeśli na przykład skontaktowałeś się z policją miejską, spróbuj skontaktować się z policją okręgową.

8.3 Zapobieganie przyszłym problemom

Po usunięciu złośliwego oprogramowania lub ponownej instalacji systemu operacyjnego dołożyłeś należytej staranności jeśli chodzi o ochronę danych osobowych, następnym krokiem jest upewnienie się, że nie będziesz musiał stawić czoła problemowi jeszcze raz.

Zazwyczaj jest to prosta kwestia zidentyfikowania obszarów, w których bezpieczeństwo komputera może przydać się do poprawienia i naprawy. Mamy nadzieję, że ten przewodnik da ci dobry pomysł na to, czego potrzebujesz, aby chronić swój komputer. Oto krótka lista kontrolna z przypomnieniem.

1. Zainstaluj oprogramowanie anty-malware

2. Zainstaluj zaporę ogniową

3. Zainstaluj oprogramowanie anty-phishingowe

4. Zainstaluj monitor sieci

5. Zaktualizuj całe oprogramowanie, w tym system operacyjny, do najnowszej wersji

6. Utwórz kopię zapasową ważnych danych

Oczywiście możesz nie zostać zainfekowany złośliwym oprogramowaniem, ponieważ popełniłeś błąd. Właściwe złośliwe oprogramowanie mogło zostać po prostu zaatakowane w niewłaściwym czasie lub zostać trafiony bezpośrednio przez sprytnego hakera. Nie oznacza to jednak, że zapobieganie jest bezużyteczne - oznacza tylko, że wcześniej miałeś pecha.

9. Wniosek

9.1 Podsumowanie problemów

W tym przewodniku dotknęliśmy wielu informacji. Rozmawialiśmy o zagrożeniach złośliwym oprogramowaniem, oszustwach, potrzebnym oprogramowaniu przeciwdziałającym złośliwemu oprogramowaniu, darmowym alternatywom i nie tylko. Jest to wiele informacji do przeanalizowania na raz, ale chciałbym wzmocnić trzy kwestie.

1. Ważne jest, aby chronić bezpieczeństwo komputera. Jak już wcześniej wspomniałem, istnieje kontyngent użytkowników, którzy są przekonani, że stosowanie „zdrowego rozsądku” odpowiednio chroni komputer. Po prostu tak nie jest. Zagrożenie złośliwym oprogramowaniem może zaatakować komputer bez działania użytkownika, a niektóre oszustwa wykorzystywane w oszustwach typu phishing są niezwykle trudne do wykrycia.

2. Nie można cały czas chronić komputera przed wszystkimi zagrożeniami bezpieczeństwa. Korzystanie z oprogramowania chroniącego przed złośliwym oprogramowaniem, zapór ogniowych i innej ochrony zmniejsza jedynie ryzyko wystąpienia problemu. Pełna odporność nie jest możliwa. Dlatego ważne jest, aby zachować bieżącą kopię zapasową ważnych danych.

3. Nie musisz wydawać nic na oprogramowanie zabezpieczające, ale zabezpieczenie komputera jest zwykle łatwiejsze dzięki wysokiej jakości płatnemu produktowi. (Uwaga: nie wszystkie płatne oprogramowanie zabezpieczające na PC jest warte swojej ceny. Przed zakupem zapoznaj się z recenzjami). Jeśli jesteś przeciętnym użytkownikiem, dostępne oprogramowanie zabezpieczające może Cię zaskoczyć. Upewnij się, że rozumiesz dowolne rozwiązanie, które pobierasz lub kupujesz.

Byłoby wspaniale żyć w świecie, w którym bezpieczeństwo komputera było proste. To jednak nie jest rzeczywistość, a problemy związane z bezpieczeństwem komputera prawdopodobnie staną się bardziej złożone. Z biegiem czasu techniki stosowane przez tych, którzy chcą umieścić złośliwe oprogramowanie na twoim komputerze, staną się bardziej złożone. Nie oznacza to, że powinieneś się bać, ale oznacza to, że powinieneś być na bieżąco z aktualnymi trendami bezpieczeństwa komputera i (jeszcze raz) zachować bieżącą kopię zapasową ważnych danych.

9.2 Uwaga na temat zagrożeń mobilnych

Ten przewodnik dotyczy bezpieczeństwa komputera. Na razie komputery PC są ogólnie określane jako komputery stacjonarne, laptopy i netbooki. Jednak nowe urządzenia, takie jak smartfony iPhone i Android, zmieniają sposób, w jaki patrzymy na bezpieczeństwo komputera. Do tej pory istniało tylko kilka zagrożeń bezpieczeństwa wymierzonych w te urządzenia, ale wydaje się, że jest na to miejsce urządzenia, które mają zostać wykorzystane, a biorąc pod uwagę ich popularność, prawdopodobnie stanie się powszechnym złośliwym oprogramowaniem cel.

Zagrożenia na tych urządzeniach mogą być również zagrożeniem dla twojego komputera, zakładając, że, jak większość ludzi, w pewnym momencie podłączysz swoje urządzenie do komputera. Badania nad ochroną urządzeń mobilnych są wciąż w powijakach, a chociaż istnieją pewne programy anty-malware, ich przydatność nie jest w pełni znana. W każdym razie mądrze jest traktować te urządzenia z ostrożnością, tak jak w przypadku komputera. Otrzymałeś nieoczekiwany e-mail ze swojego banku? Zostaw go w spokoju, aż będziesz mógł go oglądać na komputerze wyposażonym w funkcję antyphishingową. Powstrzymaj się także od pobierania nieznanych plików i odwiedzania nieznanych Ci witryn.

9.3 Dodatkowe czytanie

- 2 aplikacje do łatwego tworzenia reguł zapory sieciowej dla systemu Ubuntu Dwie aplikacje do łatwego tworzenia reguł zapory sieciowej dla systemu Ubuntu Czytaj więcej

- 2 bezpłatne programy antywirusowe dla Mac OS X. 10 najlepszych darmowych programów antywirusowychBez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. Czytaj więcej

- 3 bezpłatne zapory ogniowe dla systemu Windows Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Czytaj więcej

- 3 inteligentne wskazówki, aby zabezpieczyć komputer podczas pobierania plików online 3 inteligentne wskazówki, jak zabezpieczyć komputer podczas pobierania plików online Czytaj więcej

- 3 narzędzia do testowania Uruchom program antywirusowy / spyware 3 narzędzia do testowania Uruchom program antywirusowy / spyware Czytaj więcej

- 4 elementy bezpieczeństwa komputerowego, których aplikacje antywirusowe nie chronią 4 elementy bezpieczeństwa komputera, których aplikacje antywirusowe nie chronią Czytaj więcej

- 7 pobrań Essential Security, które MUSISZ zainstalować 7 pobrań Essential Security, które MUSISZ zainstalować Czytaj więcej

- 7 najlepszych programów zaporowych do rozważenia ze względu na bezpieczeństwo komputera 7 najlepszych programów zaporowych, które należy wziąć pod uwagę w celu zapewnienia bezpieczeństwa komputeraZapory ogniowe mają kluczowe znaczenie dla nowoczesnego bezpieczeństwa komputera. Oto twoje najlepsze opcje i która z nich jest właśnie dla Ciebie. Czytaj więcej

- 10 Należy pobrać bezpłatne programy bezpieczeństwa i ochrony komputera 10 najczęściej pobieranych bezpłatnych programów bezpieczeństwa i ochrony komputera Czytaj więcej

- Płyta ratunkowa BitDefender usuwa wirusy, gdy wszystkie inne błędy zawodzą Płyta ratunkowa BitDefender usuwa wirusy, gdy wszystkie inne błędy zawodzą Czytaj więcej