Reklama

Listy kontrolne to łatwy sposób, aby powtarzające się zadania były bezproblemowe. One:

- Pomóż ominąć żmudne podejmowanie decyzji

- Przypomnij o krokach, które możesz przegapić

- Oszczędzaj czas, umieszczając przepływ pracy na autopilocie

Twoje cyfrowe życie ma wiele zadań, które stanowią świetny argument za wykorzystaniem list kontrolnych. Tu są sześć startowych list kontrolnych stworzyliśmy, aby pomóc Ci śledzić Twoją cyfrową aktywność. Zmodyfikuj je według własnego uznania.

1. Lista kontrolna bezpieczeństwa danych i urządzeń

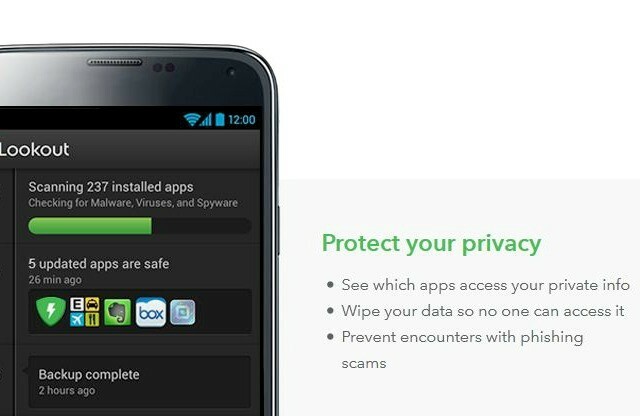

Twoje telefony i komputery przechowują wiele twoich danych osobowych, w tym kontaktów, zdjęć, plików i haseł. Utrata któregokolwiek z tych urządzeń z kradzieżą, uszkodzeniem, złośliwym oprogramowaniem, a nawet roztargnieniem to ewentualność, na którą musisz być przygotowany. Musisz także chronić się przed atakami na prywatność ułatwianymi przez „Oprogramowanie szpiegowskie” Jak uchronić się przed nieetycznym lub nielegalnym szpiegowaniemMyślisz, że ktoś cię szpieguje? Oto, jak dowiedzieć się, czy oprogramowanie szpiegujące znajduje się na komputerze lub urządzeniu mobilnym i jak je usunąć. Czytaj więcej , niepewne aplikacje i nadzór rządowy Co to jest PRISM? Wszystko co musisz wiedziećNarodowa Agencja Bezpieczeństwa w USA ma dostęp do wszelkich danych, które przechowujesz u amerykańskich dostawców usług, takich jak Google Microsoft, Yahoo i Facebook. Prawdopodobnie monitorują też większość ruchu przepływającego przez ... Czytaj więcej . Zabezpieczając urządzenia i dane, możesz trochę oddychać.

Skorzystaj z poniższej listy kontrolnej, aby zwiększyć bezpieczeństwo każdego ze swoich urządzeń. Pamiętaj, aby to zrobić dla każdego zakupionego smartfona lub komputera.

- Zainstaluj pakiet zabezpieczeń i ochrony przed złośliwym oprogramowaniem

- Skonfiguruj bezpieczny ekran blokady

- Chroń swoją kamerę internetową

- Zrezygnuj z ukierunkowanych reklam

- Szyfruj i twórz kopie zapasowe swoich danych

- Włącz ochronę przed kradzieżą

Przeczytaj także nasz przewodnik na temat uproszczenia i zabezpieczając twoje życie online Kompletny przewodnik po uproszczeniu i zabezpieczeniu życia dzięki LastPass i XmarksChociaż chmura oznacza, że możesz łatwo uzyskać dostęp do ważnych informacji w dowolnym miejscu, ale oznacza to również, że masz wiele haseł do śledzenia. Właśnie dlatego powstał LastPass. Czytaj więcej z LastPass i Xmarks.

2. Lista kontrolna bezpieczeństwa i prywatności online

Kilka podmiotów śledzi każdy ruch w Internecie. Używają tych cyfrowych szlaków z powodów takich jak wyświetlanie reklam, badanie nawyków przeglądania i kradzież danych osobowych. Dlatego musisz dążyć do stworzenia przeglądarki tak bezpieczne, jak to możliwe Wszystko, czego potrzebujesz, aby Firefox był prywatny i bezpiecznyKorzystając z przeglądarki Firefox - lub dowolnej innej przeglądarki internetowej - jedną z najlepszych praktyk, jakie możesz opracować, jest zawsze dbanie o swoją prywatność i bezpieczeństwo. Nigdy nie wiadomo, kiedy ktoś ... Czytaj więcej . Pierwszy, popraw te ustawienia Ostateczne ustawienia przeglądarki: elementy, które należy zmienić w Chrome, Firefox i Internet ExplorerRzućmy okiem na te elementy przeglądarki, które musisz zmienić. Może robisz to samo, a może uważasz, że ustawienia powinny być inne? Czytaj więcej w twojej przeglądarce. Następnie wykonaj zadania z poniższej listy kontrolnej.

- Zaktualizuj przeglądarkę do najnowszej dostępnej wersji

- Domyślnie włącz bezpieczne połączenia

- Tuneluj ruch związany z przeglądaniem za pośrednictwem wirtualnej sieci prywatnej (VPN)

- Blokuj skrypty śledzenia

- Zarejestruj się, aby otrzymywać alerty dotyczące dostępu i transakcji dla swoich kont online

- Odwołaj uprawnienia z nieużywanych / nieznanych aplikacji

Oszustwa i ataki phishingowe stają się bardziej podstępne Nowe oszustwo typu phishing wykorzystuje strasznie dokładną stronę logowania GoogleOtrzymasz link do Dokumentów Google. Kliknij go, a następnie zaloguj się na swoje konto Google. Wydaje się wystarczająco bezpieczny, prawda? Najwyraźniej źle. Zaawansowana konfiguracja phishingu uczy świat kolejnej lekcji bezpieczeństwa online. Czytaj więcej . Właśnie dlatego cyfrowe bezpieczeństwo wymaga obecnie czegoś więcej niż podejścia typu „ustaw i zapomnij”. Zobacz, jak możesz być niewłaściwe korzystanie z sieci 5 sposobów niewłaściwego korzystania z sieci: unikaj frustracji i kłopotów Czytaj więcej . Od czasu do czasu podejmuj działania, aby stać się mniej podatnym na zagrożenia online.

3. Lista kontrolna nowego konta

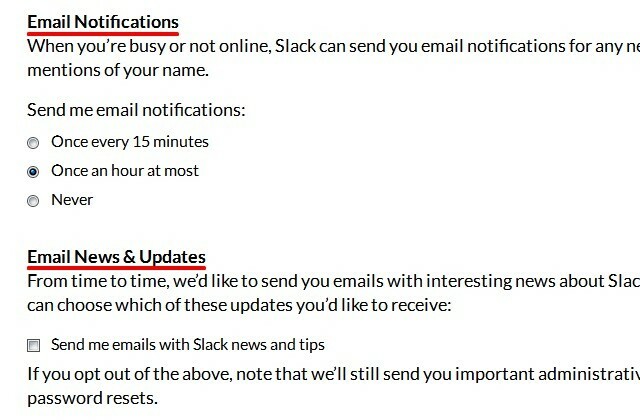

Usprawnij przepływ pracy przy rejestracji kont online dzięki poniższej liście kontrolnej. W ten sposób nie zapomnisz o kluczowych krokach, takich jak ograniczenie liczby osób, które mogą przeglądać Twój pełny profil lub czytać Twoje aktualizacje.

- Utwórz silne hasło

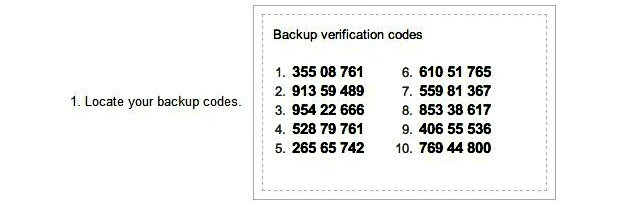

- Włącz uwierzytelnianie dwuskładnikowe (2FA)

- Dostosuj ustawienia powiadomień i prywatności

- Zaktualizuj dane profilu

- Ustaw przypomnienie o odnowieniu lub anulowaniu abonamentu / abonamentu

- Stwórz IFTTT przepisy na najlepsze usługi

Co się stanie, jeśli zgubisz telefon komórkowy i nie możesz otrzymać kodów weryfikacyjnych, aby ominąć 2FA? Aby poradzić sobie z takim scenariuszem, usługi sieci Web często udostępniają zestaw kodów zapasowych po włączeniu 2FA. Przechowuj je w zaszyfrowanym pliku tekstowym, aby nie dopuścić do zablokowania konta na wypadek zagubienia telefonu komórkowego.

Na marginesie mamy również listę kontrolną, do której możesz się odwoływać kiedy usuwasz konta Dokonaj tych 4 zmian przed usunięciem dowolnego konta onlineZamknięcie konta online? Czekać! Najpierw musisz coś zrobić. Wykonaj czynności opisane poniżej. Pomogą upewnić się, że nie pójdziesz „Uh-oh”, jeśli skasujesz przedwcześnie. Czytaj więcej których już nie używasz.

4. Lista kontrolna transakcji finansowych online

Zakupy online i bankowość są dość wygodne i pozwalają zaoszczędzić czas. Ale wiążą się one z dużym ryzykiem. Pomyśl o oszustwach z wykorzystaniem kart kredytowych i kradzieży tożsamości. Uczyń swoje internetowe transakcje pieniężne bezpieczniejszymi dzięki poniższej liście kontrolnej. I nie ignoruj ostrzeżeń o certyfikaty bezpieczeństwa witryny Co to jest certyfikat bezpieczeństwa witryny i dlaczego warto się tym przejmować? Czytaj więcej zarówno.

- Sprawdź adres URL, aby upewnić się, że jesteś na właściwej stronie

- Sprawdź kłódkę na pasku adresu / pasku stanu

- Użyj wirtualnej klawiatury

- Sprawdź szczegóły swojej transakcji

- Użyj hasła jednorazowego (OTP)

- Wyloguj się po zakończeniu transakcji

5. Lista kontrolna usuwania złośliwego oprogramowania

Pomimo podjęcia wszystkich niezbędnych środków ostrożności zdarzyło się najgorsze. Twój smartfon lub komputer został zainfekowany złośliwym oprogramowaniem. Prawdopodobnie będziesz potrzebować Specyficzne dla systemu operacyjnego środki usuwania złośliwego oprogramowania. Ale oto co najmniej musisz zrobić:

- Odłącz się od Internetu

- Uruchom pełne skanowanie systemu, aby wyodrębnić rodzaj złośliwego oprogramowania

- Zbadaj znalezione złośliwe oprogramowanie

- Znajdź poprawkę w trybie online (za pomocą innego urządzenia z dostępem do Internetu) i zaimplementuj ją

- Oczyść pliki tymczasowe i odinstaluj podejrzane oprogramowanie

- Zmień swoje hasła

Najlepiej jest podjąć środki zapobiegawcze, aby uniknąć stresujących doświadczeń związanych z infekcją złośliwym oprogramowaniem. Bądź na bieżąco z tematami związanymi ze złośliwym oprogramowaniem, takim jak bezpieczeństwo smartfona Co naprawdę musisz wiedzieć o bezpieczeństwie smartfona Czytaj więcej , Zagrożenia na Facebooku Pięć zagrożeń Facebooka, które mogą zainfekować komputer i sposób ich działania Czytaj więcej , i nieuczciwe reklamy Poznaj Kyle And Stan, nowy koszmar reklamowy Czytaj więcej .

6. Lista kontrolna Working-On-The-Go

Trzymaj następną listę kontrolną pod ręką, aby mieć pewność, że masz wszystko, czego potrzebujesz do pracy w podróży. Pozwoli to nie tylko zaoszczędzić czas, ale także pomoże uniknąć paniki, gdy walczysz w krótkich terminach. Oczywiście możesz zrobić więcej zmaksymalizuj swoją produktywność w dowolnym miejscu Jak zmaksymalizować produktywność w dowolnym miejscuPo rozpoczęciu pracy zdalnej, praca nie jest ograniczona godzinami ani lokalizacjami. Oto kilka wskazówek, które pomogą Ci jak najlepiej wykorzystać notebooka w ruchu. Czytaj więcej .

- Instaluj aplikacje offline tam, gdzie to możliwe

- Zapakuj te ładowarki i baterie akumulatorów

- Ustal wcześniej punkty dostępu do Internetu

- Pobierz ważne pliki do lokalnego magazynu

- Przenoś przenośny system operacyjny na pendrivie

- Zsynchronizuj swoje dane (aby rozpocząć od miejsca, w którym zostało przerwane)

Listy kontrolne na całe życie

Jest tak wiele obszarów, które można objąć prostymi listami kontrolnymi. Łatwo jest go stworzyć, ale dlaczego nie zainspirować się tymi pomysłami i narzędziami?

- Checklist.com

- Checklists.com

- Checkli.com

- Workflowy

Książka dr Atula Gawande Manifest listy kontrolnej jest zalecany dla wszystkich użytkowników listy kontrolnej. Ale jeśli wolisz dostać się do zadania, przejdź przez Kontrola projektu - Lista kontrolna dla list kontrolnych.

Czy jesteś użytkownikiem listy kontrolnej?

Eksperymentuj z tymi listami kontrolnymi i sprawdź, czy pomagają one w szybkiej pracy z rutynowymi zadaniami. Następnie możesz rozszerzyć koncepcję listy kontrolnej na takie obszary, jak planowanie projektu, podróże i poszukiwanie pracy.

Robić ty masz super przydatną listę kontrolną, którą chciałbyś podzielić się z nami i naszymi czytelnikami? Wspomnij o tym w komentarzach.

Kredyty obrazkowe: pole wyboru Via Shutterstock

Akshata przeszkolił się w zakresie ręcznego testowania, animacji i projektowania UX, zanim skupił się na technologii i pisaniu. To połączyło dwie jej ulubione aktywności - zrozumienie systemów i uproszczenie żargonu. W MakeUseOf Akshata pisze o tym, jak najlepiej wykorzystać urządzenia Apple.