Reklama

W erze cyfrowej, w której prawie cała wiedza ludzka jest przechowywana online, jednymi z najcenniejszych posiadanych informacji jest twoja tożsamość. Termin odnosi się do informacji, które umożliwiają złodziejowi tożsamości podszywanie się pod ofiarę w celu uzyskania dostępu ich konto bankowe, aby uzyskać kartę kredytową na nazwisko ofiary lub nadużyć tej karty lub skorzystać z innej karty zasoby.

W erze cyfrowej, w której prawie cała wiedza ludzka jest przechowywana online, jednymi z najcenniejszych posiadanych informacji jest twoja tożsamość. Termin odnosi się do informacji, które umożliwiają złodziejowi tożsamości podszywanie się pod ofiarę w celu uzyskania dostępu ich konto bankowe, aby uzyskać kartę kredytową na nazwisko ofiary lub nadużyć tej karty lub skorzystać z innej karty zasoby.

Hakerzy znaleźli wiele sposobów na uzyskanie tych informacji, na przykład łamanie haseł do kont e-mail, wprowadzanie keyloggerów, które rejestruj każde naciśnięcie klawisza na komputerze lub przechwytywanie ruchu internetowego ofiary i rejestrowanie transmitowanego Informacja. Podobnie istnieje wiele kroków, które możesz podjąć, aby chronić siebie i swoje dane osobowe przed tymi atakami.

1. Użyj zapory

Hakerzy, którzy nie mają bezpośredniego dostępu do komputera, mogą dostać się do systemu za pośrednictwem połączenia internetowego. Jednym ze sposobów na wejście jest otwarty port sieciowy. ZA

zapora ogniowa Jaka jest definicja zapory? [Technologia wyjaśniona] Czytaj więcej kontroluje cały ruch przechodzący przez porty sieciowe, niezależnie od tego, czy przychodzi, czy wychodzi. Oprogramowanie działa jak strażnik i pozwala decydować, które programy mają wysyłać i odbierać informacje.

System Windows jest wyposażony w podstawową zaporę ogniową. W systemie Windows 7 możesz uzyskać dostęp do ustawień zapory w> Początek > Panel sterowania > System i bezpieczeństwo > zapora systemu Windows. Jest to oprogramowanie, które może pomóc w zarządzaniu zaporą ogniową Kontrola zapory systemu Windows 7 Lepsze zarządzanie Zaporą systemu Windows za pomocą Kontroli zapory systemu Windows 7 Czytaj więcej .

Istnieje kilka alternatyw dla domyślnej zapory systemu Windows, która oferuje więcej funkcji dla zaawansowanych użytkowników. Omówiliśmy 7 najlepszych programów zapory ogniowej 7 najlepszych programów zaporowych, które należy wziąć pod uwagę w celu zapewnienia bezpieczeństwa komputeraZapory ogniowe mają kluczowe znaczenie dla nowoczesnego bezpieczeństwa komputera. Oto twoje najlepsze opcje i która z nich jest właśnie dla Ciebie. Czytaj więcej tak dobrze jak Trzy najlepsze zapory ogniowe Trzy najlepsze bezpłatne zapory ogniowe dla systemu Windows Czytaj więcej dla Windowsa. Jeśli używasz komputera Mac, możesz zajrzeć do Jak włączyć zaporę w systemie Mac OS X Snow Leopard Jak włączyć zaporę w systemie Mac OS X Snow LeopardPonieważ rzadko słyszymy o problemach z bezpieczeństwem sprzętu Apple, my użytkownicy komputerów Mac często ignorują niektóre podstawowe aplikacje i funkcje bezpieczeństwa Apple, takie jak Zapora ogniowa. Jest łatwy w konfiguracji, ale istnieją ... Czytaj więcej .

2. Zabezpiecz swoją sieć

Osoba, która ma dostęp do Twojej sieci, może przechwycić ruch sieciowy i ewentualnie uzyskać dostęp do poufnych danych. Dlatego konieczna jest zmiana domyślnych danych logowania do routera i ustawienie hasła sieciowego dla lokalnej sieci WiFi.

Poniższe artykuły podają dalsze szczegóły:

- Jak zabezpieczyć połączenie z siecią bezprzewodową 7 prostych wskazówek, jak zabezpieczyć router i sieć Wi-Fi w kilka minutCzy ktoś wącha i podsłuchuje ruch Wi-Fi, kradnie hasła i numery kart kredytowych? Czy w ogóle wiesz, czy ktoś był? Prawdopodobnie nie, więc zabezpiecz swoją sieć bezprzewodową, wykonując 7 prostych kroków. Czytaj więcej

- WiFi dla manekinów: 9 typowych błędów podczas konfiguracji sieci bezprzewodowej 9 typowych błędów podczas konfiguracji sieci bezprzewodowej Czytaj więcej

- Jak zabezpieczyć router bezprzewodowy D-Link Jak zabezpieczyć router bezprzewodowy D-LinkJeśli Twój router D-Link jest naprawdę bezpieczny? Wykonaj poniższe czynności, aby zapewnić ochronę sieci Wi-Fi przed hakerami i psotnymi dziećmi. Czytaj więcej

- Jak ukryć swoją sieć Wi-Fi i nie dopuścić do jej zobaczenia Jak ukryć swoją sieć Wi-Fi i zabezpieczyć ją przed widzeniemSieci bezprzewodowe są mniej bezpieczne niż sieci przewodowe. Chcesz ukryć swój router? Oto jak to zrobić i dlaczego nie powinieneś. Czytaj więcej

- Czy Twoja sieć bezprzewodowa jest bezpieczna? Sprawdź, czy Twoja sieć bezprzewodowa jest bezpieczna dzięki AirSnare Czytaj więcej

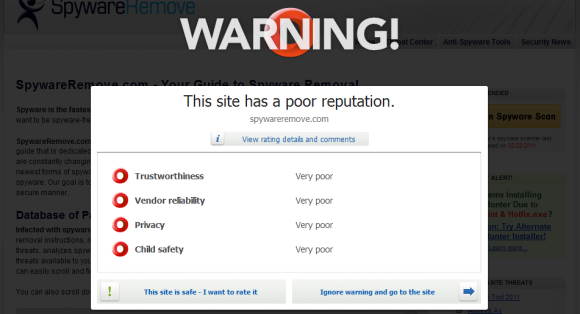

3. Używaj oprogramowania antywirusowego

Być może najłatwiejszym sposobem włamania się do systemu przez hakera jest użycie złośliwego oprogramowania autoryzowanego lub wykonanego przez naiwnego użytkownika. W niektórych przypadkach użytkownik nie musi nawet niczego autoryzować, tak jak oprogramowanie szpiegujące uruchamia się automatycznie i instaluje 3 najważniejsze sposoby zarażania się wirusem pocztowym Czytaj więcej jak tylko użytkownik otworzy plik lub zezwoli na uruchomienie skryptu ze strony internetowej. Oprogramowanie antywirusowe może chronić dane, wykrywając złośliwą aktywność na komputerze i zapobiegając infekcji.

Szczegółowe informacje znajdują się w tych postach:

- 7 porad dotyczących zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowania 7 porad dotyczących zdrowego rozsądku, które pomogą Ci uniknąć wyłapywania złośliwego oprogramowaniaInternet umożliwił wiele. Dostęp do informacji i komunikacja z ludźmi z daleka to pestka. Jednocześnie jednak nasza ciekawość może szybko doprowadzić nas do ciemnych wirtualnych zaułków ... Czytaj więcej

- 7 pobrań Essential Security, które MUSISZ zainstalować 7 pobrań Essential Security, które MUSISZ zainstalować Czytaj więcej

- 9 rodzajów wirusów komputerowych, na które należy uważać i co robią 7 rodzajów wirusów komputerowych, na które należy uważać i co robiąWiele rodzajów wirusów komputerowych może ukraść lub zniszczyć dane. Oto niektóre z najczęstszych wirusów i ich działania. Czytaj więcej

4. Pracuj ze standardowym lub ograniczonym kontem użytkownika

Większość osób woli pracować z kontem administratora, ponieważ wydaje się to wygodniejsze. Możesz łatwo zainstalować program bez konieczności przełączania użytkowników lub uruchamiania pliku instalacyjnego z uprawnieniami administratora. Zgadnij, ilu hakerów lub złośliwych programów tego typu!

Systemy Windows Vista i Windows 7 zwiększyły bezpieczeństwo systemu, wymagając potwierdzenia lub danych logowania administratora, gdy programy próbują wprowadzić zmiany w systemie. Jeśli nadal używasz systemu Windows XP, pamiętaj, aby ustawić konto domyślne jako konto inne niż Administrator. Nadal możesz uruchamiać procesy jako Administrator z tego konta, pod warunkiem, że znasz dane logowania.

Ustaw także hasło do domyślnego konta administratora. Często konto administratora nie ma hasła. To kolejne otwarte drzwi do twojego systemu, szczególnie jeśli ktoś miał bezpośredni dostęp do twojego komputera, więc lepiej go zamknij.

5. Używaj silnych haseł i często je zmieniaj

Jedyne, co możesz zrobić, aby chronić konta internetowe, takie jak poczta internetowa lub bankowość internetowa, to wybierz silne hasła, różne dla każdego konta, a następnie zmień swoje hasła często. Jest to trudne, ale w przypadku kont zawierających poufne informacje, takie jak dane osobowe lub numery kart kredytowych, jest niezwykle ważne.

W poniższych artykułach znajdziesz wskazówki dotyczące tworzenia hasła i zarządzania nim:

- Jak stworzyć dobre hasło, którego nie zapomnisz Jak stworzyć silne hasło, którego nie zapomniszCzy wiesz, jak stworzyć i zapamiętać dobre hasło? Oto kilka porad i wskazówek, jak zachować silne, osobne hasła do wszystkich kont online. Czytaj więcej

- Przetestuj swoje hasła w teście pęknięcia za pomocą tych pięciu narzędzi siły hasła Przetestuj swoje hasła w teście pęknięcia za pomocą tych pięciu narzędzi siły hasłaWszyscy przeczytaliśmy rzetelną część pytań „jak złamać hasło”. Można śmiało powiedzieć, że większość z nich służy raczej niegodziwym celom niż dociekliwym. Naruszanie haseł ... Czytaj więcej

- 5 darmowych generatorów haseł do prawie niehackowalnych haseł 5 najlepszych internetowych generatorów haseł dla silnych losowych hasełSzukasz sposobu na szybkie utworzenie niezniszczalnego hasła? Wypróbuj jeden z tych internetowych generatorów haseł. Czytaj więcej

- 4 menedżerowie haseł o otwartym kodzie źródłowym, aby zapewnić bezpieczeństwo haseł 4 menedżerowie haseł o otwartym kodzie źródłowym, aby zapewnić bezpieczeństwo hasełNawet jeśli jesteś przyzwyczajony do ukochanego i wygodnego menedżera haseł komercyjnych, prawdopodobnie tak nie jest zły pomysł, aby wypróbować inne ultra bezpieczne aplikacje, które oferują te same funkcje i mniej ryzykują w... Czytaj więcej

- KeePassX - Bezpieczne zarządzanie hasłami w systemie Linux i OS X. KeePassX - Bezpieczne zarządzanie hasłami w systemie Linux i OS X. Czytaj więcej

6. Szyfruj poufne dane

Przechowując poufne dane na dysku twardym lub na zewnętrznym urządzeniu magazynującym, zaszyfruj je. W ten sposób dostęp jest trudny, nawet jeśli haker uzyska dostęp do twojego komputera i uda mu się skopiować dane. Doskonałym darmowym narzędziem typu open source do szyfrowania danych jest TrueCrypt.

Więcej informacji na ten temat znajdziesz w tych postach:

- Zaszyfruj pamięć USB za pomocą Truecrypt 6.0 Zaszyfruj pamięć USB za pomocą Truecrypt 6.0 Czytaj więcej

- Łatwo szyfruj dysk USB za pomocą Rohos Mini Drive 1.7 Łatwo szyfruj dysk USB za pomocą Rohos Mini Drive 1.7 Czytaj więcej

- Jak zabezpieczyć i zaszyfrować dane, jeśli laptop zostanie skradziony [Mac] Jak zabezpieczyć i zaszyfrować dane w razie kradzieży laptopa [Mac] Czytaj więcej

7. Użyj bezpiecznych połączeń do wysyłania wrażliwych danych

Internet jest zbyt wygodny, aby go nie używać. Łatwo i przyjemnie jest założyć nowe konto, brać udział w konkursach, robić zakupy z kanapy i planować wakacje. Za każdym razem, gdy korzystasz z takiej usługi, ujawniasz trochę danych osobowych: swoje imię i nazwisko, adres, osobiste zainteresowania, dane bankowe i kiedy będziesz poza domem. Ta informacja jest bardzo cenna!

Aby chronić dane osobowe podczas korzystania z usług online, upewnij się, że dane są przesyłane wyłącznie za pośrednictwem szyfrowanych bezpiecznych połączeń (SSL Jak zdobyć swój własny bezpłatny certyfikat SSL Czytaj więcej / Protokół TLS). Masz do czynienia z bezpiecznym połączeniem, gdy zaczyna się adres URL w przeglądarce https: // zamiast http: //. Obecnie możesz ustawić Facebooka, Gmaila i Twittera na ciągłe łączenie się przez HTTPS, co zwiększa bezpieczeństwo wymiany informacji za pośrednictwem tych stron.

Więcej informacji tutaj:

- Twitter dodaje „Zawsze używaj HTTPS” do ustawień, włącz teraz! [Aktualności] Twitter dodaje „Zawsze używaj HTTPS” do ustawień, włącz to teraz! [Aktualności] Czytaj więcej

8. Aktualizuj system operacyjny i oprogramowanie

Większość programów ma błędy, a najgorsze z nich to luki w zabezpieczeniach. Aby naprawić błędy, programiści zapewniają łatki i aktualizacje oprogramowania. Aktualizacja systemu operacyjnego, sterowników i całego zainstalowanego oprogramowania nie jest więc kwestią dostępu do nowych funkcji, chodzi o zapewnienie bezpieczeństwa i funkcjonalności systemu.

Proszę spojrzeć na te artykuły:

- 5 szybkich kroków do zarządzania aktualizacjami oprogramowania za pomocą SUMo 5 szybkich kroków do zarządzania aktualizacjami oprogramowania za pomocą SUMo Czytaj więcej

- FileHippo Update Checker aktualizuje oprogramowanie komputera FileHippo Update Checker aktualizuje oprogramowanie komputera Czytaj więcej

- Jak automatycznie aktualizować aplikacje innych firm na komputerze Mac Jak automatycznie aktualizować aplikacje innych firm na komputerze Mac Czytaj więcej

9. Wyczyść i nadpisuj urządzenia pamięci masowej przed wyrzuceniem

Zanim pozbędziesz się sprzętu, który wcześniej przechowywał dane osobowe, na przykład dyski twarde, Pamięci flash USB, karty pamięci lub dyski DVD albo fizycznie niszczą element, albo nadpisują całość napęd. Samo usuwanie plików lub formatowanie dysku nie jest wystarczające. Hakerzy będą mogli przywrócić informacje. Musisz zastąpić miejsce do przechowywania losowymi danymi.

Poniższy post ujawnia więcej szczegółów:

- Jak całkowicie i bezpiecznie usunąć dysk twardy [Windows] Jak całkowicie wyczyścić dysk twardyIstnieją dwa sposoby podłączenia dysku twardego. Oto, co musisz wiedzieć, aby zrobić to szybko i łatwo. Czytaj więcej

Czy miałeś kiedyś przypadek kradzieży tożsamości? W jaki sposób hakerzy uzyskali dostęp do twoich danych?

Kredyty obrazkowe: Branislav Senic, Ilin Siergiej, Valdis Torms, gibsonowie, Pedro Miguel Sousa, Kheng Guan Toh, Lichtmeister, Matthias Pahl, mżawka

Tina pisze o technologii konsumenckiej od ponad dekady. Posiada doktorat z nauk przyrodniczych, dyplom z Niemiec oraz tytuł magistra ze Szwecji. Jej doświadczenie analityczne pomogło jej osiągnąć sukces jako dziennikarki technologicznej w MakeUseOf, gdzie zarządza badaniami i operacjami dotyczącymi słów kluczowych.