Reklama

Gdy nowe wystąpienia szeroko rozpowszechnionego oprogramowania ransomware Locky zaczęły wysychać pod koniec maja W 2016 roku analitycy bezpieczeństwa byli pewni, że nie widzieliśmy ostatniego złośliwego oprogramowania szyfrującego pliki wariant.

Oto oni mieli rację.

Od 19 czerwcath eksperci ds. bezpieczeństwa zaobserwowali miliony złośliwych wiadomości e-mail wysłanych z załącznikiem zawierającym nowy wariant oprogramowania ransomware Locky. The ewolucja sprawiła, że złośliwe oprogramowanie stało się znacznie bardziej niebezpieczne Poza komputerem: 5 sposobów, w jakie Ransomware zabierze Cię do niewoli w przyszłościRansomware jest prawdopodobnie najgorszym złośliwym oprogramowaniem, a przestępcy używający go stają się coraz bardziej zaawansowane, Oto pięć niepokojących rzeczy, które można wkrótce wziąć jako zakładników, w tym inteligentne domy i inteligentne samochody. Czytaj więcej i towarzyszy im zmieniona taktyka dystrybucji, rozprzestrzeniająca infekcję bardziej niż wcześniej.

To nie tylko oprogramowanie Locky ransomware niepokoi badaczy bezpieczeństwa. Istnieją już inne warianty Locky i wygląda na to, że sieci dystrybucyjne zwiększają „produkcję” na całym świecie, nie mając na uwadze konkretnych celów.

JavaScript Ransomware

2016 rok niewielkie przesunięcie w dystrybucji szkodliwego oprogramowania Don't Fall Foul of the Scammers: przewodnik po oprogramowaniu ransomware i innych zagrożeniach Czytaj więcej . Użytkownicy Internetu mogą dopiero zaczynać rozumieć ekstremalne zagrożenie ze strony oprogramowania ransomware, ale już zaczął ewoluować, aby pozostać pod radarem tak długo, jak to możliwe.

Podczas gdy złośliwe oprogramowanie wykorzystujące znane struktury JavaScript nie jest rzadkie, specjaliści od bezpieczeństwa zostali przytłoczeni zalewem złośliwego oprogramowania w pierwszym kwartale 2016 r. prowadząc Eldon Sprickerhoff do stanu:

„Ewolucja złośliwego oprogramowania wydaje się być tak szybka i wymagająca jak każde środowisko w dżungli, w którym przeżycie i rozprzestrzenianie się idą w parze. Autorzy często wybierali funkcje z różnych odmian złośliwego oprogramowania do nowej generacji kodu - regularnie próbkując skuteczność i rentowność każdego pokolenia. ”

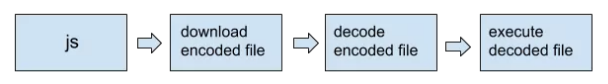

Pojawienie się oprogramowania ransomware zakodowanego w JavaScript stanowi nowe wyzwanie dla użytkowników, którego należy unikać. Poprzednio, jeśli przypadkowo pobrałeś lub zostałeś wysłany złośliwy plik, Windows skanował rozszerzenie pliku i decydował, czy ten konkretny typ pliku stanowi zagrożenie dla twojego systemu.

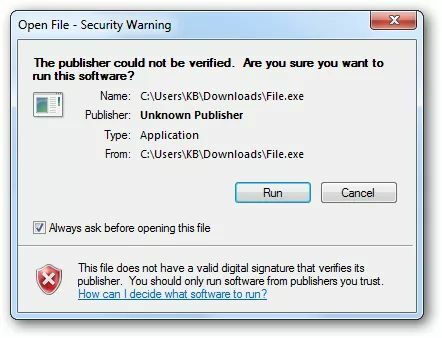

Na przykład, gdy próbujesz uruchomić nieznany.exe plik, zobaczysz to ostrzeżenie:

W JavaScript nie ma takiego domyślnego ostrzeżenia - .js rozszerzenie pliku - pliki, które doprowadziły do ogromnej liczby użytkowników klikających bez zastanowienia, a następnie przetrzymywanych za okup.

Botnety i spam e-mail

Zdecydowana większość oprogramowania ransomware jest wysyłana za pośrednictwem złośliwych wiadomości e-mail, które z kolei są wysyłane w ogromnych ilościach przez ogromne sieci zainfekowanych komputerów, zwanych zwykle „botnetem”.

Ogromny wzrost liczby ransomware Locky został powiązany bezpośrednio z botnetem Necrus, który odnotował średnio 50,000 Adresy IP są zainfekowane co 24 godziny przez kilka miesięcy. Podczas obserwacji (przez Anubis Networks) wskaźniki infekcji utrzymywały się na stałym poziomie, aż do 28 marcath kiedy nastąpił ogromny przypływ, sięgający 650,000 infekcje w ciągu 24 godzin. Następnie wróć do pracy jak zwykle, choć z powoli spadającym wskaźnikiem infekcji.

1 czerwcaśw, Necrus milczał. Spekulacje na temat tego, dlaczego botnet ucichł, są niewielkie, choć skupione wokół aresztowanie około 50 rosyjskich hakerów. Jednak botnet wznowił działalność pod koniec miesiąca (około 19th czerwiec), wysyłając nowy wariant Locky do milionów potencjalnych ofiar. Aktualny obraz botnetu Necrus można zobaczyć na powyższym zdjęciu - zauważ, jak omija on Rosję?

Wiadomości e-mail zawierające spam zawsze zawierają załącznik, rzekomo będący ważnym dokumentem lub archiwum wysyłanym z zaufanego (ale sfałszowanego) konta. Po pobraniu dokumentu i uzyskaniu dostępu do niego automatycznie uruchomi się zainfekowane makro lub inny złośliwy skrypt i rozpocznie się proces szyfrowania.

Czy Locky, Dridex, CryptoLocker lub jeden z niezliczonych wariantów ransomware Wirusy, oprogramowanie szpiegujące, złośliwe oprogramowanie itp. Objaśnienie: Zrozumienie zagrożeń onlineKiedy zaczynasz myśleć o wszystkich rzeczach, które mogą pójść nie tak podczas przeglądania Internetu, sieć zaczyna wyglądać dość przerażająco. Czytaj więcej , e-mail będący spamem jest nadal najlepszą siecią dostarczającą oprogramowanie ransomware, wyraźnie ilustrującą skuteczność tej metody dostarczania.

Pojawiają się nowi pretendenci: Bart i RAA

Złośliwe oprogramowanie JavaScript nie jest jedynym zagrożeniem Ransomware stale rośnie - jak się chronić? Czytaj więcej użytkownicy będą musieli walczyć w nadchodzących miesiącach - chociaż mam inne narzędzie JavaScript, o którym mogę Ci powiedzieć!

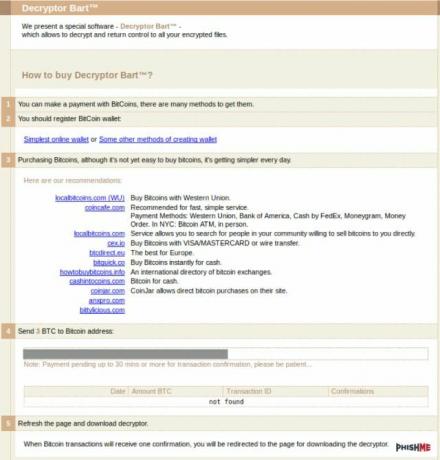

Po pierwsze, Bart infekcja wykorzystuje niektóre dość standardowe techniki ransomware, wykorzystując interfejs płatności podobny do Locky i atakując główną listę rozszerzeń plików do szyfrowania. Istnieje jednak kilka kluczowych różnic operacyjnych. Podczas gdy większość oprogramowania ransomware musi połączyć się z serwerem dowodzenia i kontroli, aby uzyskać zielone światło szyfrowania, Bart nie ma takiego mechanizmu.

Zamiast tego Brendan Griffin i Ronnie Tokazowski z Phishme wierzę, że Bart polega na „Odrębny identyfikator ofiary wskazujący podmiotowi grożącemu, jakiego klucza odszyfrowania należy użyć do utworzenia aplikacji deszyfrującej rzekomo dostępnej dla ofiar, które płacą okup ”, co oznacza, że nawet jeśli zainfekowany zostanie szybko odłączony od Internetu (przed otrzymaniem tradycyjnego polecenia i kontroli), oprogramowanie ransomware nadal będzie szyfrować akta.

Są jeszcze dwie rzeczy, które odsuwają Barta na bok: jego cena wywoławcza deszyfrowania i konkretny wybór celów. Obecnie wynosi 3BTC (bitcoin), co w momencie pisania wynosi prawie 2000 USD! Jeśli chodzi o wybór celów, w rzeczywistości Bart jest kimś więcej nie cel. Jeśli Bart określi zainstalowany język użytkownika rosyjski, ukraiński lub białoruski, nie zostanie wdrożony.

Po drugie, mamy RAA, kolejny wariant oprogramowania ransomware opracowany całkowicie w JavaScript. Ciekawe jest to, że RAA korzysta z popularnych bibliotek JavaScript. RAA jest rozpowszechniany przez złośliwą sieć e-mail, jak widzimy w przypadku większości programów ransomware, i zwykle jest ukrywany jako dokument Word. Po uruchomieniu plik generuje fałszywy dokument programu Word, który wydaje się całkowicie uszkodzony. Zamiast tego RAA skanuje dostępne dyski w celu sprawdzenia dostępu do odczytu i zapisu, a jeśli się powiedzie, biblioteki Crypto-JS, aby rozpocząć szyfrowanie plików użytkownika.

Aby dodać obrażenia do obrażeń, RAA dołącza również dobrze znany program Pony do kradzieży haseł, aby upewnić się, że naprawdę jesteś naprawdę wkręcony.

Kontrolowanie złośliwego oprogramowania JavaScript

Na szczęście, pomimo oczywistego zagrożenia ze strony złośliwego oprogramowania opartego na JavaScript, możemy zmniejszyć potencjalne zagrożenie za pomocą podstawowych kontroli bezpieczeństwa na naszych kontach e-mail i pakietach Office. Korzystam z pakietu Microsoft Office, więc te wskazówki skupią się na tych programach, ale powinieneś stosować te same zasady bezpieczeństwa do dowolnych aplikacji, z których korzystasz.

Wyłącz makra

Po pierwsze, możesz wyłączyć automatyczne uruchamianie makr. Makro może zawierać kod zaprojektowany do automatycznego pobierania i uruchamiania złośliwego oprogramowania, bez Twojej wiedzy. Pokażę ci, jak to zrobić w programie Microsoft Word 2016, ale proces jest stosunkowo podobny dla wszystkich innych programów pakietu Office Jak chronić się przed złośliwym oprogramowaniem Microsoft WordCzy wiesz, że Twój komputer może zostać zainfekowany złośliwymi dokumentami Microsoft Office lub że możesz zostać oszukany, aby włączyć ustawienia niezbędne do zainfekowania komputera? Czytaj więcej .

Zmierzać do Plik> Opcje> Centrum zaufania> Ustawienia Centrum zaufania. Pod Ustawienia makr masz cztery opcje. Ja wybieram Wyłącz wszystkie makra z powiadomieniem, więc mogę wybrać uruchomienie, jeśli jestem pewien źródła. Jednak, Microsoft zaleca wybranieWyłącz wszystkie makra oprócz makr podpisanych cyfrowo, w bezpośrednim związku z rozpowszechnianiem się oprogramowania ransomware Locky.

Pokaż rozszerzenia, użyj innego programu

Nie jest to całkowicie niezawodne, ale połączenie tych dwóch zmian może prawdopodobnie uratować Cię przed dwukrotnym kliknięciem niewłaściwego pliku.

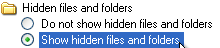

Najpierw musisz włączyć rozszerzenia plików w systemie Windows, które są domyślnie ukryte.

W systemie Windows 10 otwórz okno Eksploratora i przejdź do Widok patka. Czek Rozszerzenia nazw plików.

W systemie Windows 7, 8 lub 8.1 przejdź do Panel sterowania> Wygląd i personalizacja> Opcje folderów. Pod Widok przewiń w dół Zaawansowane ustawienia dopóki nie zauważysz Ukryj rozszerzenia dla znanych typów plików.

Jeśli przypadkowo pobierzesz złośliwy plik ukryty jako coś innego, powinieneś być w stanie wykryć rozszerzenie pliku przed wykonaniem.

Druga część polega na zmianie domyślnego programu używanego do otwierania plików JavaScript. Widzisz, kiedy korzystasz z JavaScript w swojej przeglądarce, istnieje szereg barier i struktur, które próbują powstrzymać wszelkie złośliwe wydarzenia przed spustoszeniem twojego systemu. Gdy znajdziesz się poza świętością przeglądarki i wejdziesz w powłokę systemu Windows, podczas wykonywania tego pliku mogą się zdarzyć złe rzeczy.

Udaj się do .js plik. Jeśli nie wiesz, gdzie i jak, wpisz * .js w pasku wyszukiwania Eksploratora Windows. Twoje okno powinno się zapełnić plikami podobnymi do tego:

Kliknij plik prawym przyciskiem myszy i wybierz Nieruchomości. W tej chwili nasz plik JavaScript otwiera się za pomocą hosta skryptów opartego na systemie Microsoft Windows. Przewiń w dół, aż znajdziesz Notatnik i naciśnij dobrze.

Podwójne sprawdzenie

Microsoft Outlook nie pozwala ci odbierać plików określonego typu. Dotyczy to zarówno plików .exe, jak i .js i ma na celu powstrzymanie Cię przed przypadkowym wprowadzeniem złośliwego oprogramowania na komputer. Nie oznacza to jednak, że nie mogą i nie prześlizgną się przez oba inne środki. Istnieją trzy niezwykle łatwe sposoby ponownego pakowania oprogramowania ransomware:

- Korzystanie z kompresji plików: złośliwy kod można zarchiwizować i jest on wysyłany z innym rozszerzeniem pliku, które nie wyzwala zintegrowanego blokowania załączników w programie Outlook.

- Zmień nazwę pliku: często napotykamy złośliwy kod zamaskowany jako inny typ pliku. Ponieważ większość świata korzysta z jakiejś formy pakietu biurowego, formaty dokumentów są niezwykle popularne.

- Korzystanie ze wspólnego serwera: ta opcja jest nieco mniej prawdopodobna, ale złośliwe wiadomości mogą zostać wysłane z prywatnego serwera FTP lub bezpiecznego serwera SharePoint, jeśli zostaną zagrożone. Ponieważ serwer będzie znajdować się na białej liście w Outlooku, załącznik nie zostanie uznany za złośliwy.

Zobacz tutaj pełną listę z których rozszerzeń domyślnie blokuje program Outlook.

Stała czujność

Nie zamierzam kłamać. Gdy jesteś online, istnieje wszechobecne zagrożenie złośliwym oprogramowaniem, ale nie musisz ulegać presji. Weź pod uwagę witryny, które odwiedzasz, konta, na które się logujesz, i e-maile, które otrzymujesz. I choć wiemy, że oprogramowanie antywirusowe ma trudności z dotrzymaniem kroku olśniewającej liczbie złośliwych programów warianty rezygnacji, pobieranie i aktualizowanie pakietu antywirusowego powinno absolutnie stanowić część twojego systemu obrona.

Czy zostałeś dotknięty oprogramowaniem ransomware? Czy odzyskałeś swoje pliki? Jakie to było oprogramowanie ransomware? Daj nam znać, co ci się stało!

Kredyty obrazkowe: Mapa infekcji botnetem Necrus za pośrednictwem malwaretech.com, Interfejs deszyfrowania Bart i bieżące infekcje według kraju, zarówno przez phishme.com

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.