Reklama

Trzy tygodnie temu, poważny problem bezpieczeństwa w OS X 10.10.4 został wykryty. To samo w sobie nie jest szczególnie interesujące.

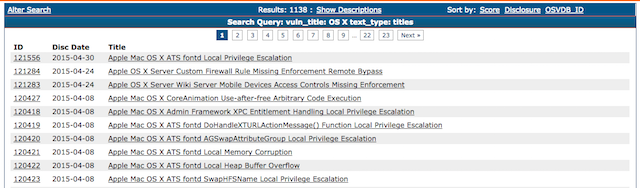

Wykryto luki w zabezpieczeniach popularnych pakietów oprogramowania cały czas, a OS X nie jest wyjątkiem. Baza danych luk w zabezpieczeniach Open Source (OSVDB) pokazuje co najmniej 1100 luk oznaczonych jako „OS X”. Ale co jest Interesujący jest sposób ujawnienia tej szczególnej podatności.

Zamiast poinformować Apple i dać im czas na rozwiązanie problemu, badacz postanowił opublikować swój exploit w Internecie, aby każdy mógł go zobaczyć.

Końcowym rezultatem był wyścig zbrojeń między Apple a hakerami w czarnych kapeluszach. Apple musiał opublikować łatkę, zanim luka została uzbrojona, a hakerzy musieli stworzyć exploita, zanim załatane zostaną zagrożone systemy.

Możesz pomyśleć, że ta szczególna metoda ujawnienia jest nieodpowiedzialna. Możesz nawet nazwać to nieetycznym lub lekkomyślnym. Ale to jest bardziej skomplikowane. Witamy w dziwnym, mylącym świecie ujawniania luk w zabezpieczeniach.

Pełne i odpowiedzialne ujawnianie informacji

Istnieją dwa popularne sposoby ujawniania luk w zabezpieczeniach sprzedawcom oprogramowania.

Pierwszy nazywa się pełne ujawnienie informacji. Podobnie jak w poprzednim przykładzie, badacze natychmiast opublikowali swoją lukę w środowisku naturalnym, nie dając producentom absolutnie żadnej możliwości opublikowania poprawki.

Drugi nazywa się odpowiedzialne ujawnienielub stopniowe ujawnianie. W tym miejscu badacz kontaktuje się ze sprzedawcą przed wydaniem luki.

Obie strony uzgadniają następnie ramy czasowe, w których badacz obiecuje nie opublikować luki w zabezpieczeniach, aby dać dostawcy możliwość zbudowania i wydania poprawki. Ten okres może wynosić od 30 dni do roku, w zależności od stopnia ważności i złożoności luki. Niektórych dziur w zabezpieczeniach nie da się łatwo naprawić i wymagają one całkowitej odbudowy całego oprogramowania.

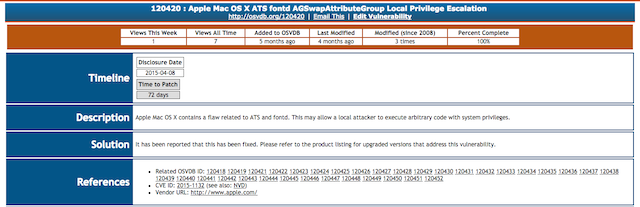

Gdy obie strony będą zadowolone z wprowadzonej poprawki, luka zostanie następnie ujawniona i nadana Numer CVE. One jednoznacznie identyfikują każdą lukę, a ta luka jest archiwizowana online na OSVDB.

Ale co się stanie, jeśli upłynie czas oczekiwania? Cóż, jedna z dwóch rzeczy. Sprzedawca następnie negocjuje rozszerzenie z badaczem. Ale jeśli badacz jest niezadowolony z tego, jak sprzedawca zareagował lub zachował się, lub uważa, że prośba o rozszerzenie jest nieuzasadniona, może po prostu opublikować ją online bez gotowej poprawki.

W dziedzinie bezpieczeństwa toczy się gorąca debata na temat tego, która metoda ujawnienia informacji jest najlepsza. Niektórzy uważają, że jedyną etyczną i dokładną metodą jest pełne ujawnienie. Niektórzy uważają, że najlepiej dać sprzedawcom możliwość rozwiązania problemu przed wypuszczeniem go na wolność.

Jak się okazuje, obie strony są przekonujące.

Argumenty za odpowiedzialnym ujawnieniem

Spójrzmy na przykład, gdzie najlepiej było zastosować odpowiedzialne ujawnianie.

Kiedy mówimy o infrastrukturze krytycznej w kontekście Internetu, trudno jest uniknąć rozmowy protokół DNS Jak zmienić serwery DNS i poprawić bezpieczeństwo w InternecieWyobraź to sobie - budzisz się pewnego pięknego poranka, nalewaj sobie filiżankę kawy, a następnie usiądź przy komputerze, aby rozpocząć pracę na cały dzień. Zanim faktycznie dostaniesz ... Czytaj więcej . To pozwala nam tłumaczyć czytelne dla ludzi adresy internetowe (np. Makeuseof.com) na adresy IP.

System DNS jest niezwykle skomplikowany i to nie tylko na poziomie technicznym. W tym systemie jest dużo zaufania. Ufamy, że kiedy wpisujemy adres internetowy, jesteśmy wysyłani we właściwe miejsce. Po prostu integralność tego systemu jest bardzo duża.

Jeśli ktoś był w stanie ingerować lub skompromitować żądanie DNS, istnieje duże prawdopodobieństwo uszkodzenia. Mogą na przykład wysyłać ludzi na fałszywe strony bankowości internetowej, umożliwiając im w ten sposób uzyskanie danych bankowości internetowej. Mogli przechwytywać ruch e-mailowy i internetowy przez atak typu man-in-the-middle i czytać zawartość. Mogłyby one zasadniczo podważyć bezpieczeństwo Internetu jako całości. Straszna rzecz.

Dan Kaminsky jest szanowanym badaczem bezpieczeństwa, z długim podsumowaniem znajdowania luk w znanym oprogramowaniu. Ale najbardziej znany jest z odkrycia w 2008 roku najcięższa podatność w systemie DNS, jaki kiedykolwiek znaleziono. Pozwoliłoby to komuś łatwo wykonać zatrucie pamięci podręcznej (lub fałszowanie DNS) atak na serwer nazw DNS. Bardziej techniczne szczegóły tej luki zostały wyjaśnione na konferencji Def Con 2008.

Kamiński, doskonale zdając sobie sprawę z konsekwencji uwolnienia tak poważnej wady, postanowił ujawnić ją dostawcom oprogramowania DNS dotkniętym tym błędem.

Dotyczyło to wielu głównych produktów DNS, w tym tych zbudowanych przez Alcatela-Lucenta, BlueCoat Technologies, Apple i Cisco. Problem dotyczył także wielu implementacji DNS dostarczanych z niektórymi popularnymi dystrybucjami Linux / BSD, w tym dla Debiana, Archa, Gentoo i FreeBSD.

Kamiński dał im 150 dni na poprawkę i pracował z nimi w tajemnicy, aby pomóc im zrozumieć lukę. Wiedział, że ten problem był tak poważny, a potencjalne szkody tak wielkie, że by tak było niezwykle lekkomyślne, aby opublikować go publicznie, nie dając sprzedawcom możliwości wydania łata.

Nawiasem mówiąc, luka była wyciekły przez przypadek przez firmę ochroniarską Matsano w poście na blogu. Artykuł został usunięty, ale został dublowany i dzień po publikacji exploit Oto jak cię włamują: mroczny świat zestawów exploitówOszuści mogą wykorzystywać pakiety oprogramowania do wykorzystywania luk w zabezpieczeniach i tworzenia złośliwego oprogramowania. Ale czym są te zestawy exploitów? Skąd oni pochodzą? I jak można je zatrzymać? Czytaj więcej został stworzony.

Luka Kaminsky'ego w systemie DNS ostatecznie podsumowuje sedno argumentu na rzecz odpowiedzialnego, rozłożonego na części ujawnienia. Niektóre podatności - jak podatności na zero dni Co to jest luka w zabezpieczeniach związana z zerowym dniem? [MakeUseOf wyjaśnia] Czytaj więcej - są tak znaczące, że ich publiczne zwolnienie spowodowałoby znaczne szkody.

Ale jest też przekonujący argument za tym, aby nie dawać wcześniejszego ostrzeżenia.

Sprawa pełnego ujawnienia

Uwalniając lukę w otwartym polu, odblokowujesz puszkę pandory, w której niesmaczne osoby są w stanie szybko i łatwo produkować exploity oraz narażać zagrożone systemy. Dlaczego więc ktoś miałby to zrobić?

Jest kilka powodów. Po pierwsze, dostawcy często dość wolno reagują na powiadomienia dotyczące bezpieczeństwa. Skutecznie zmuszając rękę do uwolnienia luki w środowisku naturalnym, są bardziej zmotywowani do szybkiego reagowania. Co gorsza, niektórzy są skłonni nie publikować Dlaczego firmy utrzymujące tajemnice w tajemnicy mogą być dobrą rzecząPrzy tak dużej ilości informacji online wszyscy martwimy się o potencjalne naruszenia bezpieczeństwa. Ale te naruszenia mogą być trzymane w tajemnicy w USA, aby cię chronić. Brzmi szalenie, więc co się dzieje? Czytaj więcej fakt, że wysyłali wrażliwe oprogramowanie. Pełne ujawnienie zmusza ich do uczciwości wobec klientów.

Pozwala to również konsumentom na dokonanie świadomego wyboru, czy chcą nadal korzystać z określonego, wrażliwego oprogramowania. Wyobrażam sobie, że większość nie.

Czego chcą dostawcy?

Sprzedawcy naprawdę nie lubią pełnego ujawnienia.

W końcu jest to dla nich niesamowicie zły PR i zagraża ich klientom. Próbowali zachęcić ludzi do odpowiedzialnego ujawniania luk w zabezpieczeniach za pomocą programów premiowych za błędy. Odniosły one ogromny sukces, a Google zapłaciło 1,3 miliona dolarów tylko w 2014 roku.

Chociaż warto zauważyć, że niektóre firmy - jak Oracle Oracle chce, abyś przestał wysyłać im błędy - oto dlaczego to szaloneOracle jest w gorącej wodzie nad błędnym postem na blogu szefa bezpieczeństwa Mary Davidson. Ta demonstracja tego, jak filozofia bezpieczeństwa Oracle odchodzi od głównego nurtu, nie została dobrze przyjęta w społeczności bezpieczeństwa ... Czytaj więcej - zniechęcać ludzi do przeprowadzania badań bezpieczeństwa oprogramowania.

Ale nadal będą ludzie, którzy będą nalegać na stosowanie pełnego ujawnienia, z powodów filozoficznych lub dla własnej rozrywki. Żaden program premiowy za błędy, bez względu na to, jak hojny, nie może temu zaradzić.

Matthew Hughes jest programistą i pisarzem z Liverpoolu w Anglii. Rzadko można go znaleźć bez filiżanki mocnej czarnej kawy w dłoni i absolutnie uwielbia swojego Macbooka Pro i aparat. Możesz przeczytać jego blog na http://www.matthewhughes.co.uk i śledź go na Twitterze na @matthewhughes.