Reklama

Niezależnie od tego, czy jest to FBI wbijające się w komputer należący do hakera, firma przeprowadzająca wewnętrzny audyt komputera, czy administrator sieci próbujący dowiedzieć się, dlaczego wirus pochodzi z konkretnego komputera? Najważniejsze jest to, że dogłębna analiza sądowa komputera wymaga oprogramowania, które może głęboko kopać i wykonywać pracę dobrze.

Niezależnie od tego, czy jest to FBI wbijające się w komputer należący do hakera, firma przeprowadzająca wewnętrzny audyt komputera, czy administrator sieci próbujący dowiedzieć się, dlaczego wirus pochodzi z konkretnego komputera? Najważniejsze jest to, że dogłębna analiza sądowa komputera wymaga oprogramowania, które może głęboko kopać i wykonywać pracę dobrze.

Z moich własnych doświadczeń wynika, że rzadko można znaleźć bezpłatne oprogramowanie, które dobrze sobie z tym radzi. Większość agencji policyjnych na całym świecie kupuje drogie oprogramowanie do swoich komputerowych jednostek śledczych.

Jednak tam są bezpłatne narzędzia do rozwiązywania problemów i naprawy komputera, takie jak aplikacje do odzyskiwania danych 3 niezwykłe narzędzia do odzyskiwania plików Czytaj więcej Guy cover i Net Tools 2008, narzędzie administracyjne, które opisał Karl. Jeszcze jedno bezpłatne narzędzie, które jest tak samo potężne i zdolne, jak wiele płatnych pakietów oprogramowania dla kryminalistyki komputerowej, jest znane jako OSForensics.

Przeprowadzanie analizy kryminalistycznej

Najlepszym sposobem na analizę i rozwiązywanie problemów z systemem komputerowym od góry do dołu jest powolny i metodyczny sposób. Wspaniałą rzeczą w OSForensics jest to, że jest jak wirtualna teczka, w której możesz przechowywać całą swoją pracę. Jeśli masz kilka komputerów, nad którymi pracujesz, możesz skonfigurować to oprogramowanie na komputerze roboczym, a następnie zmapować dysk twardy zdalnego komputera do analizy. Oprogramowanie pozwala przechowywać „skrzynkę” dla każdego komputera, na którym pracujesz.

Jak widać na powyższym obrazku, wszystkie narzędzia są umieszczone wzdłuż lewego paska menu. Wszystko, co musisz zrobić, to zejść na dół, jeśli nie masz pewności, od czego zacząć. Jeśli masz na myśli bardziej ukierunkowany cel, przejdź do obszaru komputera, który chcesz dokładniej zbadać. Jednym z najlepszych narzędzi dla pracowników pomocy technicznej, którzy chcą zidentyfikować plik wirusa lub trojana, są „zestawy skrótów.”

![Zbadaj lub rozwiąż problemy z systemami komputerowymi za pomocą OSForensics [Windows] forensics2](/f/11109467d70d78eead3242f2ebaf32e5.jpg)

Ten obszar pozwala analizować określone aplikacje, nie tylko pliki. Każda aplikacja ma zestaw plików, które można przejrzeć po dwukrotnym kliknięciu aplikacji. Przeglądarka zestawów skrótów wyświetla wszystkie mają obliczenia dla każdego pliku.

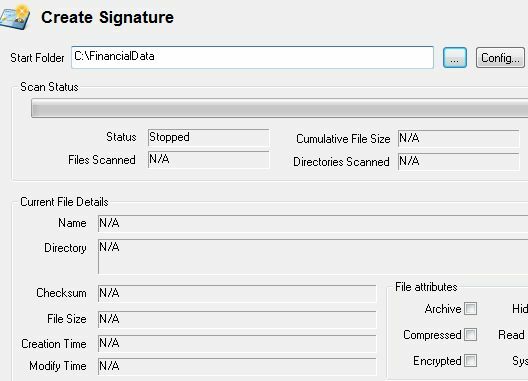

Kolejnym dostępnym narzędziem jest możliwość utworzenia „podpisu”. Jest to przydatne na dłuższą metę badania, gdy podejrzewa się, że pewne działania mają miejsce w określonym miejscu w Internecie komputer.

Możesz utworzyć podpis, który wykona migawkę plików i katalogów. Następnie możesz użyć „porównaj podpis”Narzędzie do sprawdzania, czy zmiany zostały wprowadzone kilka tygodni czy miesiąca później. Oprogramowanie zawiera również narzędzie do wyszukiwania plików, w którym można filtrować wyniki według obrazów, dokumentów biurowych lub plików skompresowanych.

Co więcej, możesz użyć unikalnego i bardzo przydatnego „Wyszukiwanie niezgodnego pliku”Narzędzie do przeszukiwania podejrzanych katalogów i identyfikowania plików, których właściciel komputera mógł zmienić nazwę, aby ukryć prawdziwą identyfikację pliku. Na przykład zmiana nazwy pliku obrazu z rozszerzeniem „txt” lub dokumentu niejawnego z rozszerzeniem „.jpg”.

![Zbadaj lub rozwiąż problemy z systemami komputerowymi za pomocą OSForensics [Windows] forensics5](/f/ca7c428c91c92cbe59320635b094dd33.jpg)

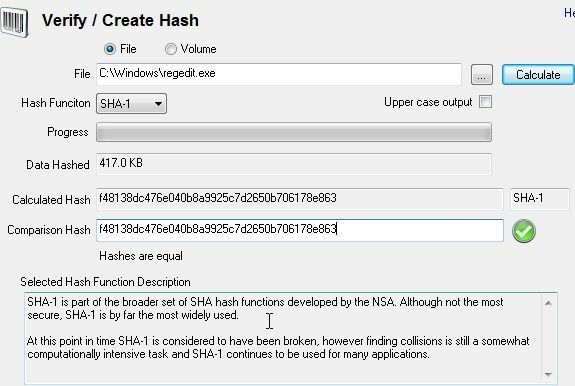

Wracając do korzystania z metody mieszania do analizy plików, „Zweryfikuj / utwórz skrót”Narzędzie pozwala porównać znaną wartość skrótu dla pliku (co ma wartość powinien be) oraz obliczoną wartość skrótu dla pliku na tym komputerze.

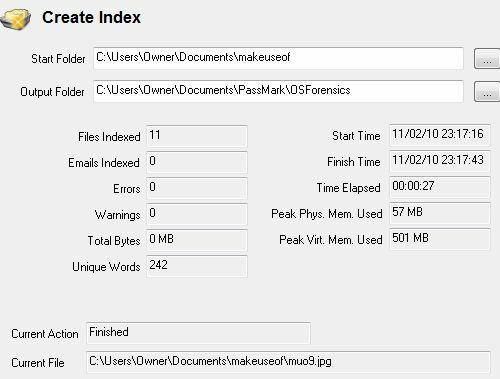

Innym obszarem, w którym to oprogramowanie naprawdę przoduje w analizie sądowej, jest możliwość szybkiego przeglądania tysięcy plików w celu zidentyfikowania określonych słów kluczowych w tekście. Pierwszym krokiem do przyspieszenia procesu jest utworzenie indeksu dla dowolnego katalogu na komputerze. Po zakończeniu wyświetli liczbę unikalnych słów znalezionych we wszystkich plikach.

Po zakończeniu użyj „Indeks wyszukiwania”Narzędzie do kopania plików, obrazów i wiadomości e-mail w celu śledzenia określonego zdarzenia lub treści, której szukasz.

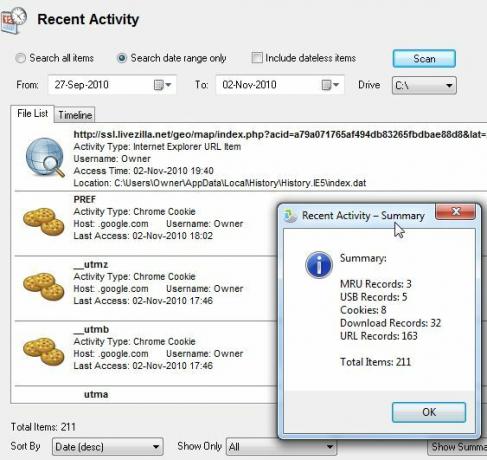

Innym narzędziem kryminalistycznym, które rozpozna większość użytkowników systemu Windows, jest „Ostatnia aktywność" narzędzie. Chociaż wygląda podobnie do „Ostatnie dokumenty”, To narzędzie faktycznie kopie nieco głębiej, przeszukując rekordy MRU, rekordy USB, pliki cookie, pliki do pobrania i inne. Być może właściciel próbował już wyczyścić komputer, ale wiele osób nie rozumie wszystkich miejsc, w których rejestrowana jest aktywność - więc to narzędzie może znaleźć wszelkie ślady tej aktywności.

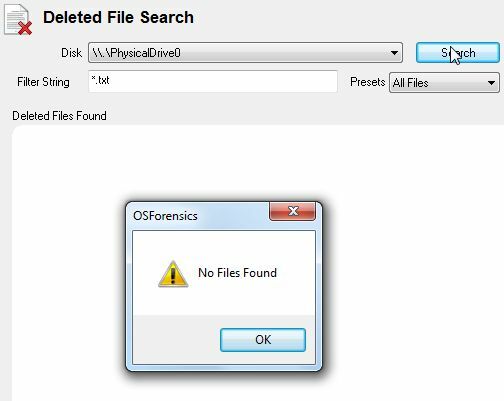

Kolejną bardzo fajną funkcją jest „Wyszukiwanie usuniętych plików”, Które pozwala przeszukiwać zapisy pod kątem wszelkich podejrzanych ostatnio usuniętych plików. Zauważyłem, że ta konkretna funkcja nie jest głupia. Spróbuje zidentyfikować elementy śladowe usuniętych plików, ale nie zawsze jest to skuteczne.

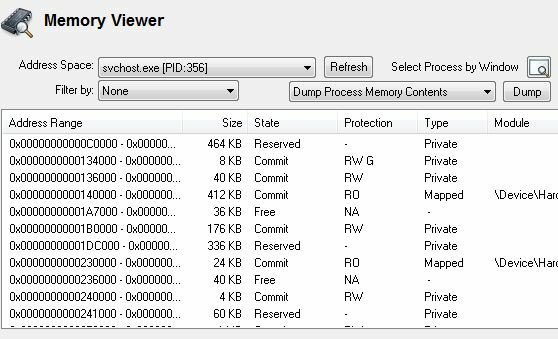

Wreszcie, gdy naprawdę desperacko chcesz znaleźć resztki dowodów na popełnienie przestępstwa, konieczne może być skorzystanie z „przeglądarka pamięci" na przejażdżkę. Ta aplikacja śledcza wyświetla wszystkie adresy twardej pamięci i ilość przechowywanych informacji. Możesz zrzucić zawartość pamięci do pliku CSV, aby poszukać wskazówek i palić broń.

Jak widać, OSForensics to dość potężne oprogramowanie dla każdego, kto ma czasem niefortunne zadanie polegające na zbadaniu systemu komputerowego osoby oskarżonej o działanie coś źle. Czasami odpowiednie, dokładne dochodzenie kryminalistyczne komputera może ujawnić przekonujące dowody, które mogą sprawić lub złamać sprawę.

Czy kiedykolwiek korzystałeś z OSForensics? Co myślisz? Czy znasz inne podobne aplikacje, które są tak samo dobre lub lepsze? Podziel się swoimi przemyśleniami w sekcji komentarzy poniżej.

Źródło obrazu: Peter Hostermann

Ryan ma tytuł licencjata z inżynierii elektrycznej. Pracował 13 lat w inżynierii automatyki, 5 lat w IT, a teraz jest inżynierem aplikacji. Były redaktor naczelny MakeUseOf, przemawiał na krajowych konferencjach dotyczących wizualizacji danych i był prezentowany w krajowej telewizji i radiu.