Reklama

Możliwe, że znasz to słowo szyfrowanie. Prawdopodobnie słyszałeś o tym, jak ważne jest to, a także jak ważne jest, aby zapewnić bezpieczeństwo tak dużej części naszego życia w sieci.

Używać WhatsApp? Używasz szyfrowania. Zaloguj się do bankowości internetowej? Znów to samo. Czy musisz poprosić baristę o kod Wi-Fi? To dlatego, że łączysz się z siecią za pomocą szyfrowania - hasło jest kluczem.

Ale mimo że korzystamy z szyfrowania w naszym codziennym życiu, wiele terminologii pozostaje tajemniczych. Oto lista ośmiu podstawowych warunków szyfrowania, które musisz zrozumieć.

1. Zwykły tekst

Zacznijmy od najbardziej podstawowego terminu, który należy znać, który jest prosty, ale równie ważny jak inne: tekst jawny to czytelna, prosta wiadomość, którą każdy może przeczytać.

2. Tekst zaszyfrowany

Tekst zaszyfrowany jest wynikiem procesu szyfrowania. Zaszyfrowany zwykły tekst pojawia się jako pozornie losowe ciągi znaków, co czyni je bezużytecznymi. Szyfr jest innym sposobem odwoływania się do algorytmu szyfrowania, który przekształca zwykły tekst, stąd też termin szyfrogram.

3. Szyfrowanie

Szyfrowanie jest procesem stosowania funkcji matematycznej do pliku, który powoduje, że jego zawartość jest nieczytelna i niedostępna - chyba że masz klucz deszyfrujący.

Załóżmy na przykład, że masz dokument Microsoft Word. Stosujesz hasło, korzystając z wbudowanej funkcji szyfrowania pakietu Microsoft Office. Plik jest teraz nieczytelny i niedostępny dla osób bez hasła. Możesz nawet zaszyfruj cały dysk twardy dla ochrony.

Deszyfrowanie

Jeśli szyfrowanie blokuje plik, wówczas deszyfrowanie odwraca proces, zmieniając tekst zaszyfrowany z powrotem na zwykły tekst. Deszyfrowanie wymaga dwóch elementów: poprawnego hasła i odpowiedniego algorytmu deszyfrowania.

4. Klucze

Proces szyfrowania wymaga klucz kryptograficzny który mówi algorytmowi, jak przekształcić zwykły tekst w tekst zaszyfrowany. Zasada Kerckhoffsa stwierdza, że „tylko tajemnica klucza zapewnia bezpieczeństwo”, podczas gdy maksyma Shannona kontynuuje „wróg zna system”.

Te dwa stwierdzenia wpływają na rolę szyfrowania i zawarte w nim klucze.

Zachowanie w tajemnicy szczegółów całego algorytmu szyfrowania jest niezwykle trudne; utrzymanie dużo mniejszej tajemnicy jest łatwiejsze. Klucz blokuje i odblokowuje algorytm, umożliwiając działanie procesu szyfrowania lub deszyfrowania.

Czy klucz to hasło?

Nie. Cóż, przynajmniej nie do końca. Tworzenie klucza jest wynikiem użycia algorytmu, podczas gdy hasło jest zwykle wyborem użytkownika. Zamieszanie powstaje, ponieważ rzadko wchodzimy w interakcję z kluczem kryptograficznym, podczas gdy hasła są częścią codziennego życia.

Hasła są czasami częścią procesu tworzenia klucza. Użytkownik wprowadza swoje super silne hasło przy użyciu wszelkiego rodzaju znaków i symboli, a algorytm generuje klucz na podstawie wprowadzonych danych.

5. Haszysz

Kiedy więc witryna szyfruje hasło, używa algorytmu szyfrowania do konwersji hasła w postaci zwykłego tekstu na skrót. ZA haszysz różni się od szyfrowania tym, że po zaszyfrowaniu danych nie można go odblokować. A raczej jest to niezwykle trudne.

Hashowanie jest naprawdę przydatne, gdy trzeba zweryfikować autentyczność czegoś, ale nie trzeba go ponownie czytać. W tym przypadku mieszanie haseł zapewnia pewną ochronę ataki brutalnej siły (gdzie atakujący próbuje każdej możliwej kombinacji haseł).

Być może słyszałeś o niektórych popularnych algorytmach mieszających, takich jak MD5, SHA, SHA-1 i SHA-2. Niektóre są silniejsze niż inne, podczas gdy niektóre, takie jak MD5, są całkowicie narażone. Na przykład, jeśli przejdziesz na stronę MD5 Online, zauważysz, że w bazie danych skrótów MD5 mają 123 255 542 224 słowa. Śmiało, spróbuj.

- Wybierz MD5 Encrypt z górnego menu.

- Wpisz swoje hasło, naciśnij Szyfruji zobacz skrót MD5.

- Wybierz skrót, naciśnij Ctrl + C aby skopiować skrót i wybierz Odszyfruj MD5 z górnego menu.

- Wybierz pole i naciśnij Ctrl + V. aby wkleić skrót, wypełnij CAPTCHA i naciśnij Odszyfruj.

Jak widzisz, zaszyfrowane hasło nie oznacza automatycznie, że jest bezpieczne (oczywiście w zależności od wybranego hasła). Istnieją jednak dodatkowe funkcje szyfrowania, które zwiększają bezpieczeństwo.

6. Sól

Gdy hasła są częścią tworzenia klucza, proces szyfrowania wymaga dodatkowych kroków bezpieczeństwa. Jednym z tych kroków jest solenie hasła. Na poziomie podstawowym sól dodaje losowe dane do jednokierunkowej funkcji skrótu. Sprawdźmy, co to znaczy na przykładzie.

Jest dwóch użytkowników z tym samym hasłem: hunter2.

Biegniemy hunter2 przez generator skrótu SHA256 i odbieraj f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7.

Ktoś włamuje się do bazy danych haseł i sprawdza ten skrót; każde konto z odpowiednim hashem jest natychmiast narażone na atak.

Tym razem używamy pojedynczej soli, dodając losową wartość danych do każdego hasła użytkownika:

- Przykład soli nr 1: hunter2 + kiełbasa: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Przykład soli nr 2: hunter2 + boczek: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Szybko porównaj skróty dla tych samych haseł zi bez (bardzo podstawowej) soli:

- Bez soli: f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7

- Przykład soli nr 1: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Przykład soli nr 2: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Widzisz, że dodanie soli dostatecznie randomizuje wartość skrótu, że twoje hasło pozostaje (prawie) całkowicie bezpieczne podczas naruszenia. Co więcej, hasło nadal prowadzi do Twojej nazwy użytkownika, więc nie logujesz się do bazy danych podczas logowania do witryny lub usługi.

7. Algorytmy symetryczne i asymetryczne

We współczesnym przetwarzaniu istnieją dwa podstawowe typy algorytmów szyfrowania: symetryczny i asymetryczny. Oba szyfrują dane, ale działają w nieco inny sposób.

- Algorytm symetryczny: Użyj tego samego klucza do szyfrowania i deszyfrowania. Obie strony muszą uzgodnić klucz algorytmu przed rozpoczęciem komunikacji.

- Algorytm asymetryczny: Użyj dwóch różnych kluczy: klucza publicznego i klucza prywatnego. Umożliwia to bezpieczne szyfrowanie podczas komunikacji bez uprzedniego ustanawiania wspólnego algorytmu. Jest to również znane jako kryptologia klucza publicznego (patrz następna sekcja).

Zdecydowana większość usług online, z których korzystamy w życiu codziennym, wdraża jakąś formę kryptologii klucza publicznego.

8. Klucze publiczne i prywatne

Teraz, gdy rozumiemy więcej na temat funkcji kluczy w procesie szyfrowania, możemy spojrzeć na klucze publiczne i prywatne.

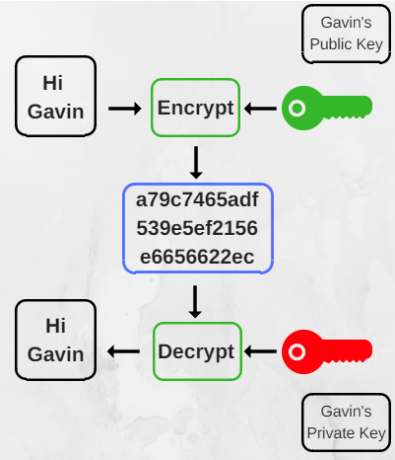

Algorytm asymetryczny wykorzystuje dwa klucze: a klucz publiczny i a prywatny klucz. Klucz publiczny można wysłać innym osobom, a klucz prywatny jest znany tylko właścicielowi. Jaki jest tego cel?

Cóż, każdy z kluczem publicznym zamierzonego odbiorcy może zaszyfrować dla niego prywatną wiadomość, podczas gdy odbiorca może odczytać treść tej wiadomości tylko pod warunkiem, że ma dostęp do sparowanego prywatnego klucz. Sprawdź poniższy obraz dla większej przejrzystości.

Klucze publiczne i prywatne również odgrywają istotną rolę Podpisy cyfrowe, dzięki czemu nadawca może podpisać wiadomość za pomocą prywatnego klucza szyfrowania. Osoby posiadające klucz publiczny mogą następnie zweryfikować wiadomość, wiedząc, że oryginalna wiadomość pochodzi od klucza prywatnego nadawcy.

ZA para kluczy to matematycznie powiązany klucz publiczny i prywatny generowany przez algorytm szyfrujący.

9. HTTPS

HTTPS (HTTP Secure) to obecnie szeroko wdrażane uaktualnienie zabezpieczeń dla protokołu aplikacji HTTP, który jest fundamentem Internetu, jaki znamy. Podczas korzystania z połączenia HTTPS dane są szyfrowane przy użyciu Transport Layer Security (TLS), chroniąc je podczas transportu.

HTTPS generuje długoterminowe klucze prywatne i publiczne, które z kolei służą do tworzenia klucza sesji krótkoterminowej. Klucz sesji to symetryczny klucz jednorazowego użytku, który połączenie niszczy po opuszczeniu witryny HTTPS (zamknięcie połączenia i zakończenie szyfrowania). Jednak po ponownym odwiedzeniu witryny otrzymasz kolejny klucz sesji jednorazowego użytku, aby zabezpieczyć komunikację.

Witryna musi całkowicie przestrzegać protokołu HTTPS, aby zapewnić użytkownikom pełne bezpieczeństwo. Rzeczywiście, rok 2018 był pierwszym rokiem, w którym większość witryn internetowych zaczęła oferować połączenia HTTPS przez standardowy HTTP.

10. Szyfrowanie całościowe

Jednym z największych modnych słów szyfrujących jest szyfrowanie całościowe. Serwis platformy społecznościowych WhatsApp zaczął oferować swoim użytkownikom szyfrowanie całościowe (E2EE) w 2016 roku, upewniając się, że ich wiadomości są zawsze prywatne.

W kontekście usługi przesyłania wiadomości EE2E oznacza, że po naciśnięciu przycisku wysyłania szyfrowanie pozostaje na miejscu, dopóki odbiorca nie otrzyma wiadomości. Co tu się dzieje? Oznacza to, że klucz prywatny używany do kodowania i dekodowania wiadomości nigdy nie opuszcza twojego urządzenia, co z kolei gwarantuje, że nikt oprócz Ciebie nie może wysyłać wiadomości za pomocą monikera.

WhatsApp nie jest pierwszym ani nawet jedynym usługa przesyłania wiadomości oferująca szyfrowanie od końca do końca 4 Zręczne alternatywy WhatsApp, które chronią Twoją prywatnośćFacebook kupił WhatsApp. Teraz, gdy przeszliśmy szok po tych wiadomościach, martwisz się o swoją prywatność danych? Czytaj więcej . Przeniosło to jednak pomysł szyfrowania wiadomości mobilnych na główny nurt - ku wielkiemu niezadowoleniu wielu agencji rządowych na całym świecie.

Szyfrowanie do końca

Niestety jest ich wiele rządy i inne organizacje, które naprawdę nie lubią szyfrowania Dlaczego nigdy nie powinniśmy pozwolić rządowi złamać szyfrowaniaŻycie z terroryzmem oznacza regularne wezwania do naprawdę absurdalnego pojęcia: stworzyć dostępne dla rządu backdoory szyfrujące. Ale to nie jest praktyczne. Oto dlaczego szyfrowanie jest niezbędne w codziennym życiu. Czytaj więcej . Nienawidzą tego z tych samych powodów, dla których uważamy, że jest fantastyczny - utrzymuje prywatność Twojej komunikacji i, w niemałej części, pomaga w funkcjonowaniu Internetu.

Bez tego Internet stałby się niezwykle niebezpiecznym miejscem. Na pewno nie ukończyłbyś swojej bankowości internetowej, nie kupiłeś nowych kapci od Amazon ani nie powiedziałeś lekarzowi, co jest z tobą nie tak.

Na pierwszy rzut oka szyfrowanie wydaje się zniechęcające. Nie będę kłamał; matematyczne podstawy szyfrowania są czasami skomplikowane. Ale nadal możesz docenić szyfrowanie bez liczb, a samo to jest naprawdę przydatne.

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.