Reklama

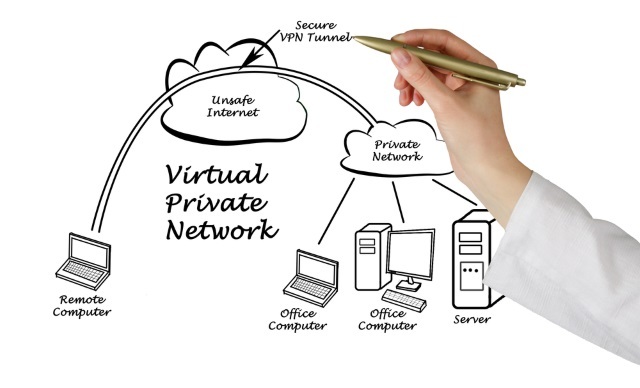

Wirtualne sieci prywatne są istotnym elementem bezpieczeństwa online. Chociaż możesz być pewny bezpieczeństwa w domu lub pracy, istnieje nie ma możliwości bezpiecznego korzystania z publicznej sieci Wi-Fi bez VPN.

Ale konfiguracja VPN wiąże się z bardzo ważnym problemem związanym z zaufaniem - że nikt nie jest w stanie dowiedzieć się, do których witryn uzyskujesz dostęp. Jest to tak samo ważne dla zachowania poufności danych bankowych, jak i dla ukrycia innych osobistych danych online aktywność - a natura bezpiecznych transakcji i szyfrowania danych oznacza, że nie możesz ich mieć bez inny.

Jednak nie wszystkie sieci VPN są tak bezpieczne, jak mogłoby się wydawać. Chociaż mogą oferować szereg bardzo ważnych, imponująco brzmiących dzwonków i gwizdów bezpieczeństwa, prawda jest taka, że niewiele z nich - jeśli w ogóle - oferuje naprawdę prywatne wrażenia. Dlatego.

1. Pełna anonimowość to kłamstwo

Ile płacisz za subskrypcje VPN? 100 $ rocznie? Więcej? Wszystko po to, aby zagwarantować, że twoja prywatność jest zachowana - że jesteś anonimowy w Internecie.

Mamy dla ciebie wiadomości. Nie jesteś anonimowy. Chociaż Twój dostawca VPN może obiecać, że jego usługa jest anonimowa, bez logowania, nie ma możliwości, aby to zweryfikować. Rzeczywiście, w tych okolicznościach jest to skok wiary.

„… Nie ma absolutnie żadnego sposobu, aby się upewnić, na ile naprawdę bezpieczne jest roszczenie„ Brak dzienników ”. Ufanie swojemu życiu dzięki usłudze VPN bez dzienników przypomina hazard w swoim życiu w rosyjskiej ruletce. ”

-Usuń swoje dane

Co jest najważniejsze od dostawcy VPN - anonimowość lub przejrzystość? Uważamy, że znalezienie sieci VPN, której można zaufać, przebije wszelkie fałszywe pojęcie anonimowości i unikanie prowadzenia dzienników. Sztuką jest znalezienie sieci VPN, która naprawdę docenia Twoją anonimowość i prywatność, i obawiamy się, że takich sieci brakuje.

2. Anonimowość nie oznacza prywatności

Niektóre sieci VPN zapewniają narzędzia do kontrolowania Twojej prywatności. Takie funkcje mogą służyć do zarządzania dostępem do twoich danych osobowych, ale nie eliminują wszystkich danych, które można wykorzystać do zidentyfikowania cię.

Nawet jeśli miałbyś połączyć VPN z Torem i szyfrowane wiadomości 6 Open Source Messaging Apps bezpieczniejsze niż SkypeSkype nigdy nie był najbezpieczniejszym protokołem komunikacyjnym, a po przejęciu Microsoft w 2011 r. Zaczęły narastać obawy dotyczące prywatności. Czy te bezpieczne, otwarte źródła mogą rozwiać te obawy? Czytaj więcej , nadal nie byłbyś całkowicie anonimowy; wszystkie te narzędzia można zmusić do śledzenia lub obalenia, jeśli zostaniesz „osobą zainteresowaną” dla władz. Podczas gdy Twoja działalność pozostanie prywatna, dzięki szyfrowaniu, fakt, że byłeś online, byłeś zaangażowany w jakąś formę wymiany, zostałby odnotowany.

Jak stwierdził Edward Snowden:

„… Podstawowe kroki szyfrują Twój sprzęt i… komunikację sieciową [czyniąc cię]… znacznie bardziej zahartowanym niż przeciętny użytkownik - staje się bardzo trudne dla jakiegokolwiek rodzaju masowej inwigilacji. Nadal będziesz narażony na ukierunkowany nadzór. Jeśli istnieje przeciwko tobie nakaz, jeśli NSA cię ściga, wciąż cię dopadną.”

3. Mit „No Logging”

VPN rywalizują o twoją uwagę i ciężko zarobione pieniądze, kusząc cię obietnicą nie rejestrowania twoich działań. Ten punkt sprzedaży „bez logowania” jest niezwykle atrakcyjny, ale jest niestety mitem. Nawet z naszym wyborem najlepsze usługi VPN Najlepsze usługi VPNZebraliśmy listę najlepszych dostawców usług wirtualnej sieci prywatnej (VPN), pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. Czytaj więcej .

Wyprostujmy to teraz: nie można uruchomić serwera bez dzienników. Bez dzienników dostawca VPN nie byłby w stanie obsłużyć żądań DNS, zapobiec nadużyciom, rozwiązywać problemów z połączeniami lub ogranicz konta VPN w oparciu o wybrany typ subskrypcji, na przykład ograniczając ilość danych, jaką możesz posługiwać się.

Sieci VPN są dobre, ale ich słabość jest jednym punktem awarii: zhakuj lub wezwij tego jednego punktu, aby zobaczyć wszystko. https://t.co/iUxkbJsoK2

- Edward Snowden (@Snowden) 30 grudnia 2015 r

Przy wielu wystąpieniach VPN reklamujących usługę „bez logowania”, która następnie przekazuje dane organom ścigania agencji, powinno być całkiem oczywiste, że „brak logowania” albo nie oznacza tego, co myślisz, że się stało, albo stało się de facto termin reklamowy w sektorze VPN, który powinniśmy mniej więcej zignorować. Te sieci VPN, które nie wymagają rejestracji i mogą udostępniać tylko gromadzone informacje? Są to niskiej jakości, niewiarygodne usługi, które często sprawiają, że przeglądanie sieci prywatnie jest mniej przyjemne niż operacja dentystyczna.

Martwisz się wykorzystaniem dzienników przez VPN? Znajdź na swojej stronie referencję, która dokładnie pokazuje, jakie informacje oni robić zachowaj i wykorzystaj to, aby podjąć decyzję, czy usługa jest dla Ciebie. Jeśli sieć VPN nie dostarczy żadnych informacji na temat tego, jak radzą sobie z rejestrowaniem i jakie informacje są przechowywane, czas przejść dalej.

4. Sprawdź politykę prywatności

Informacje o logowaniu zazwyczaj można znaleźć na stronie Polityki prywatności VPN, ale to nie jedyny powód, aby sprawdzić zasady. Bardzo często informacje marketingowe są wyraźnie sprzeczne z drobiazgami.

W prawie każdym przypadku Twój adres IP, nazwa użytkownika, system operacyjny oraz czasy połączenia i rozłączenia z usługą to minimum, które jest gromadzone przez system logowania VPN. Czy to nie brzmi szczególnie anonimowo? Więc można uzyskać wiele informacji Jesteś produktem, a nie klientem: Wyjaśnienie ekonomii danych osobowychJak powiedział kiedyś Andrew Lewis: „Jeśli za coś nie płacisz, nie jesteś klientem; jesteś sprzedawanym produktem ”. Zastanów się przez chwilę nad implikacjami tego cytatu - ile bezpłatnych usług ... Czytaj więcej z tego szkieletowego zbioru faktów.

5. Wynajęte serwery w chmurze wymagają korzystania z rejestrowania

Wydaje się, że istnieją dwa rodzaje VPN: te, które korzystają z własnych serwerów i te, które polegają na rozwiązaniach chmurowych. Jak już widzieliśmy, bardzo trudno jest uruchomić serwer bez korzystania z dzienników, a jeszcze trudniej jest uruchomić dowolne konto internetowe oparte na subskrypcji - jeśli nie niemożliwe.

Ponieważ zdecydowana większość dostawców VPN korzysta z serwerów zewnętrznych, uruchomienie tych usług jest praktycznie niemożliwe bez gromadzenia dzienników. Chociaż same sieci VPN mogą nie tworzyć dzienników, serwery, które wynajmują, robią to, zgodnie z projektem dostawców hostingu.

Oto świetny przykład: klient EarthVPN, który wykorzystał rzekomo anonimową usługę, aby stworzyć zagrożenie bombowe. Został zatrzymany po otrzymaniu przez holenderską policję nakazu sądowego przejęcia serwera z centrum danych strony trzeciej, gdzie znaleźli zarejestrowany adres IP tej osoby (bez wątpienia w ramach strategii centrum danych dotyczącej zwalczania DDOS ataki).

Zaskakujące niedociągnięcia VPN

Niezależnie od tego, czy korzystasz z VPN, aby robić bezpieczne zakupy online w wygodnym fotelu i latte w lokalnej kawiarni, czy starając się uniknąć wykrycia twojej działalności związanej z torrentowaniem, faktem jest, że żadna usługa VPN nie jest tak bezpieczna, jak jej się wydaje jest. Aby uzyskać dodatkowe poczucie bezpieczeństwa, możesz zajrzeć za pomocą przełącznika zabijania VPN.

Oto kolejny ważny punkt do zapamiętania: Sieci VPN mogą zostać zhakowane. Dowiedz się, co to oznacza dla Twojej prywatności.

Kredyty obrazkowe: Tajni agenci przez Phovoir przez Shutterstock, arka38 przez Shutterstock.com, rawpixel.com przez Shutterstock.com, Dmitrij Kalinowski przez Shutterstock.com

Christian Cawley jest zastępcą redaktora ds. Bezpieczeństwa, Linux, DIY, programowania i technologii. Jest także producentem The Really Useful Podcast i ma duże doświadczenie w obsłudze komputerów stacjonarnych i oprogramowania. Współtwórca magazynu Linux Format, Christian majsterkowicz Raspberry Pi, miłośnik Lego i miłośnik gier retro.