Reklama

Nie przejmowałeś się tym, że Google, Amazon, Facebook i Samsung podsłuchują cię. Ale co myślisz o cyberprzestępcach słuchających rozmów w sypialni? WikiLeaks's Vault 7 plik sugeruje, że wkrótce możesz zostać gospodarzem nieoczekiwanych gości.

Najbardziej niebezpieczne złośliwe oprogramowanie Centralnej Agencji Wywiadowczej - zdolne do prawie hakowania wszystko bezprzewodowa elektronika użytkowa - może teraz znajdować się w rękach złodziei i terrorystów. Co to dla ciebie znaczy?

Co to jest Vault 7?

Krypta 7 to wyciek dokumentów związanych z możliwościami cyberwojnymi Centralnej Agencji Wywiadowczej (CIA). Większość oprogramowania opisanego w Vault 7 ujawnia, jak CIA kontroluje i ankiety za pomocą smartfonów, tabletów, inteligentnych telewizorów i innych urządzeń podłączonych do Internetu. 7 marca WikiLeaks opublikował niewielki ułamek dokumentów.

Co powinno przerazić wszystkich: Według WikiLeaks, CIA straciła kontrolę nad tymi narzędziami. A teraz przestępcy (prawdopodobnie) je posiadają. Jednak wiele z nich

opublikowany Exploity (istnieje wiele nieopublikowanych jeszcze exploitów) mają prawie pięć lat i od tego czasu zostały załatane.Jak przestępcy uzyskują amerykańskie narzędzia hakerskie

Nie każdy, kto pracuje w agencji wywiadowczej, jest członkiem posiadającym kartę. CIA regularnie zleca zatrudnienie federalnym wykonawcom w sektorze prywatnym. Wiele z tych prywatnych firm wywiadowczych, takich jak HBGary, brak bezpieczeństwa CIA.

Edward Snowden był federalnym wykonawcą

Na przykład, Booz Allen Hamilton zatrudniony wykonawca NSA Edward Snowden, który słynie z wycieku dokumentów związanych z nielegalnymi programami nadzoru NSA. Do tego, Booz Allen Hamilton doznał włamania w 2011 roku.

W swoim oficjalnym oświadczeniu WikiLeaks stwierdził (moje podkreślenie):

Archiwum wydaje się być krążyły wśród byłych hakerów i kontrahentów rządowych USA w nieautoryzowany sposób, z których jeden dostarczył WikiLeaks części archiwum.

Jedna część cytatu wyróżnia się: narzędzia były rozpowszechniane w „nieautoryzowany sposób”. Implikacja powinna dotyczyć wszystkich na świecie. CIA prawdopodobnie straciła kontrolę nad portfelem narzędzi hakerskich o wartości 100 miliardów dolarów.

Ale to nie pierwszy raz, kiedy prywatni aktorzy nabyli niebezpieczne, opracowane przez rząd oprogramowanie.

Robak Stuxnet

Na przykład Robak Stuxnet Microsoft Patches Freak & Stuxnet, Facebook przestaje czuć się gruby [Przegląd wiadomości technicznych]Microsoft rozwiązuje problemy, Facebook już nie czuje się gruby, Uber chce kobiet, Kalendarz Google na iPhone'a, PlayStation ląduje w Chinach i gra Snake'a w fontannie. Czytaj więcej , kolejne uzbrojone złośliwe oprogramowanie, wkrótce potem dostało się w ręce cyberprzestępców Odkrycie w 2010 r. Od tego czasu Stuxnet czasami pojawia się jako szkodliwe oprogramowanie. Część jego wszechobecności dotyczy bazy kodu. Według Seana McGurka, badacza bezpieczeństwa cybernetycznego, kod źródłowy dla Stuxnet jest dostępny do pobrania.

Możesz teraz pobrać aktualny kod źródłowy Stuxnet, możesz go zmienić przeznaczenie i ponownie go spakować, a następnie skierować go z powrotem w kierunku, z którego pochodzi.

Oznacza to, że praktycznie każdy programista może zbudować własny zestaw złośliwego oprogramowania oparty na Stuxnet. Brak kontroli CIA nad cybernetycznym arsenałem gwarantuje, że exploity będą nadal napływały w ręce przestępców o celach zarobkowych, terrorystów i zbuntowanych państw. Nie ma lepszego przykładu niż ShadowBrokers.

The Shadow Brokers

W 2016 r Shadow Brokers grupa niesławnie sprzedała na aukcji serię narzędzi hakerskich wyprodukowanych przez państwo. Nikt nie zgadnie, jak ukradli narzędzia gdzie nabyli je, jest znany: NSA.

Według The Intercept dokumenty wycieku Snowdena połącz narzędzia skradzione przez Shadow Brokers z grupą hakerską znaną jako Equation Group (EG). EG wykorzystał exploity, które później znaleziono w sponsorowanym przez państwo robaku Stuxnet - co wysoce sugeruje związek między NSA i EG. W połączeniu z wyciekającymi narzędziami wydaje się, że NSA i CIA nie są w stanie kontrolować własnych technologii.

Ale czy to oznacza, że twoja prywatność i bezpieczeństwo są zagrożone?

Historia szpiegowania klientów

Twoja prywatność i bezpieczeństwo są już zagrożone.

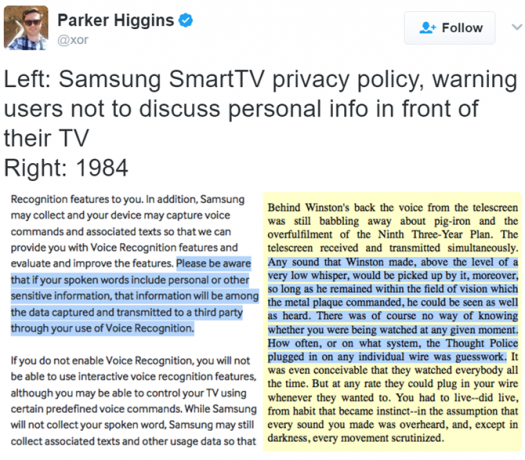

Prawie wszystkie nowoczesne inteligentne produkty obejmują mikrofony. Niektóre urządzenia wymagają naciśnięcia przycisku, aby włączyć mikrofon lub kamerę. Inni słuchają w sposób ciągły wypowiedzi słowa kluczowego. Na przykład, Gama inteligentnych telewizorów Samsunga Najnowsze inteligentne telewizory Samsunga są rodem z George'a Orwella z 1984 rokuNowa funkcja w najnowszych telewizorach Samsung Smart wprowadziła koreańskiego giganta do odrobiny gorącej wody. Okazuje się, że słuchali wszystkiego, co mówiłeś ... Czytaj więcej stale słuchaj, nagrywaj i transmituj - wszystko bez polegania na wyrafinowanym nadzorze rządowym.

Smart TV są własnością

Oświadczenie o ochronie prywatności firmy Samsung jeśli chodzi o ich inteligentne telewizory, to niepokojące. Chociaż Samsung zmodyfikował swoje warunki korzystania z usługi w celu zachowania prywatności, aby uniknąć kontrowersji, oryginalne oświadczenie uchwycone przez użytkownika Twittera xor, wygląda następująco:

Oto odpowiedni cytat z Samsunga (moje podkreślenie):

Należy pamiętać, że jeśli wypowiadane słowa zawierać dane osobowe lub inne poufne informacje, informacje te będą należeć do danych przechwytywanych i przekazywanych stronom trzecim poprzez użycie rozpoznawania głosu.

Krótko mówiąc, inteligentne telewizory słyszą wszystko, co mówisz. Samsung udostępnia te dane stronom trzecim. Przyjmuje się jednak, że te osoby trzecie są przedsiębiorstwami, które mają jedynie komercyjny interes w rozmowach. I zawsze możesz to wyłączyć.

Niestety hack „Weeping Angel” opracowany przez CIA sprawia, że telewizor nie może się wyłączyć. Weeping Angel atakuje inteligentne telewizory Samsung. Dokumentacja Vault 7 nazywa to: Tryb fałszywego wyłączenia. Z WikiLeaks:

… Weeping Angel ustawia docelowy telewizor w trybie „Fake-Off”, dzięki czemu właściciel fałszywie wierzy, że telewizor jest wyłączony, gdy jest włączony. W trybie „Fake-Off” telewizor działa jak błąd, nagrywając rozmowy w pokoju i wysyłając je przez Internet do tajnego serwera CIA.

Samsung nie jest sam. W końcu Facebook, Google i Amazon (nasza recenzja Echa Amazon Echo Recenzja i prezentyAmazon Echo oferuje wyjątkową integrację między rozpoznawaniem głosu, osobistym asystentem, sterowaniem automatyki domowej i funkcjami odtwarzania dźwięku za 179,99 USD. Czy Echo wkracza na nowy grunt, czy możesz zrobić lepiej gdzie indziej? Czytaj więcej ) polegają również na korzystaniu z mikrofonów urządzeń - często bez porozumiewawczy zgoda użytkowników. Na przykład, Oświadczenie o ochronie prywatności na Facebooku twierdzi, że korzysta z mikrofonu, ale tylko wtedy, gdy użytkownik korzysta z „określonych” funkcji aplikacji Facebook.

Jak technologia umożliwia nielegalny nadzór

Największą wadą bezpieczeństwa nowoczesnych smartfonów jest oprogramowanie. Osoba atakująca może wykorzystać luki w zabezpieczeniach przeglądarki lub systemu operacyjnego zdalnie uzyskać dostęp do wszystkich funkcji urządzenia inteligentnego - w tym jego mikrofonu. W ten sposób CIA uzyskuje dostęp do większości smartfonów docelowych: bezpośrednio przez sieć komórkową lub Wi-Fi.

WikiLeaks ” # Vault7 ujawnia liczne podatności CIA na „zero day” w telefonach z Androidem https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7 marca 2017 r

Z 24 exploitów na Androida opracowanych przez CIA, jej kontrahentów i współpracujące agencje zagraniczne, osiem można wykorzystać do zdalnego sterowania smartfonem. Zakładam, że pod kontrolą operator złośliwego oprogramowania użyłby kombinacji ataków, łącząc zdalnie dostęp, eskalacja uprawnień i instalacja trwałego złośliwego oprogramowania (w przeciwieństwie do złośliwego oprogramowania, które się w nim znajduje) BARAN).

Techniki wymienione powyżej zwykle polegają na kliknięciu przez użytkownika łącza w wiadomości e-mail. Gdy cel przejdzie do zainfekowanej witryny, atakujący może przejąć kontrolę nad smartfonem.

Fałszywa nadzieja: hacki są stare

Fałszywa nuta nadziei: z włamań ujawnionych w Krypcie 7 większość dotyczy starszych urządzeń. Pliki zawierają jednak tylko ułamek całkowitej liczby włamań dostępnych dla CIA. Bardziej prawdopodobne jest, że te hacki są w większości starszymi, przestarzałymi technikami, z których CIA już nie korzysta. To jednak fałszywa nadzieja.

Wiele exploitów dotyczy w szerokim zakresie systemów na chipie (co to jest SoC? Jargon Buster: Przewodnik po procesorach mobilnychW tym przewodniku omówimy żargon, aby wyjaśnić, co należy wiedzieć o procesorach smartfonów. Czytaj więcej ) zamiast poszczególnych telefonów.

Na przykład na powyższej grafice exploit Chronos (między innymi) może zhakować mikroukład Adreno. Luka w zabezpieczeniach obejmuje prawie wszystkie smartfony oparte na procesorach Qualcomm. Ponownie pamiętaj, że wydano mniej niż 1 procent zawartości Vault 7. Prawdopodobnie istnieje wiele innych urządzeń podatnych na penetrację.

Jednak Julian Assange zaoferował pomoc wszystkim dużym korporacjom załatać dziury bezpieczeństwa ujawnione przez Kryptę 7. Przy odrobinie szczęścia Assange może udostępnić archiwum takim firmom jak Microsoft, Google, Samsung i innym firmom.

Co oznacza dla Ciebie Krypta 7

To słowo nie jest jeszcze włączone kto ma dostęp do archiwum. Nie wiemy nawet, czy luki nadal istnieją. Wiemy jednak kilka rzeczy.

Opublikowano tylko 1 procent archiwum

Podczas gdy Google ogłosił, że to naprawiono większość z luki w zabezpieczeniach wykorzystywane przez CIA, wydano mniej niż 1 procent plików Vault 7. Ponieważ opublikowano tylko starsze exploity, prawdopodobnie wszystkie urządzenia są podatne na ataki.

Exploity są ukierunkowane

Exploity są głównie ukierunkowane. Oznacza to, że aktor (taki jak CIA) musi konkretnie celować w konkretną osobę, aby uzyskać kontrolę nad inteligentnym urządzeniem. Nic w plikach Vault 7 nie sugeruje, że rząd zamiata masowo rozmowy prowadzone na urządzeniach inteligentnych.

Luki w zabezpieczeniach agencji wywiadowczych

Agencje wywiadowcze gromadzą luki w zabezpieczeniach i nie ujawniają takich naruszeń bezpieczeństwa korporacjom. Ze względu na tandetne bezpieczeństwo operacji wiele z tych exploitów trafia w ręce cyberprzestępców, jeśli jeszcze ich tam nie ma.

Czy możesz coś zrobić?

Najgorszy aspekt objawień w Vault 7 jest taki Nie oprogramowanie zapewnia ochronę. W przeszłości obrońcy prywatności (w tym Snowden) zalecali stosowanie szyfrowanych platform przesyłania wiadomości, takich jak Signal, aby zapobiec ataki typu man-in-the-middle Co to jest atak man-in-the-Middle? Wyjaśnienie żargonu bezpieczeństwaJeśli słyszałeś o atakach typu „man-in-the-middle”, ale nie jesteś pewien, co to oznacza, ten artykuł jest dla Ciebie. Czytaj więcej .

Archiwa Vault 7 sugerują jednak, że osoba atakująca może rejestrować naciśnięcia klawiszy telefonu. Teraz wydaje się, że żadne urządzenie podłączone do Internetu nie unika nielegalnego nadzoru. Na szczęście można zmodyfikować telefon, aby uniemożliwić korzystanie z niego jako zdalnego błędu.

Edward Snowden wyjaśnia, jak fizycznie wyłączyć kamerę i mikrofon na pokładzie nowoczesnego smartfona:

W zależności od modelu telefonu metoda Snowdena wymaga fizycznego wylutowania układu mikrofonów (urządzenia redukujące hałas używają co najmniej dwóch mikrofonów) i odłączające zarówno przednią, jak i tylną aparaty fotograficzne. Następnie używasz zewnętrznego mikrofonu zamiast zintegrowanego mikrofonu.

Chciałbym jednak zauważyć, że odłączenie kamer nie jest konieczne. Prywatność może po prostu zaciemnić kamery taśmą.

Pobieranie archiwum

Zainteresowani uzyskaniem dodatkowych informacji mogą pobrać cały zrzut Vault 7. WikiLeaks zamierza udostępnić archiwum w małych porcjach przez cały 2017 rok. Podejrzewam, że podtytuł Vault 7: Year Zero odnosi się do ogromnej wielkości archiwum. Mają wystarczającą ilość treści, aby co roku wypuszczać nowy zrzut.

Możesz pobrać cały torrent chroniony hasłem. Hasło do pierwszej części archiwum jest następujące:

KOMUNIKAT: Hasło CIA Vault 7 Year Zero deszyfrowania:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7 marca 2017 r

Czy obawiasz się utraty przez CIA kontroli nad narzędziami hakerskimi? Daj nam znać w komentarzach.

Zdjęcie: hasan eroglu przez Shutterstock.com

Kannon jest dziennikarzem technicznym (BA) z doświadczeniem w sprawach międzynarodowych (MA) z naciskiem na rozwój gospodarczy i handel międzynarodowy. Jego pasje to gadżety pochodzące z Chin, technologie informacyjne (takie jak RSS) oraz porady i wskazówki dotyczące produktywności.