Reklama

Wydaje się, że za każdym razem, gdy rejestrujesz się w nowej usłudze, możesz wybrać nazwę użytkownika i hasło lub po prostu zalogować się na Facebooku lub Twitterze. Często można też zalogować się na swoje konto Google. Jest szybki i łatwy. Ale powinieneś to zrobić?

Jak to działa?

Logowanie się przy użyciu konta społecznościowego odbywa się za pomocą protokołu o nazwie OAuth, który (w skrócie) pozwala jednej aplikacji lub usłudze (requesterowi lub usługa, w której się rejestrujesz), aby połączyć się z inną (usługodawcą lub istniejącą siecią, której używasz do rejestracji) i działać na swoim w imieniu Odbywa się to poprzez wydawanie „tokenów” aplikacji żądającej. Tokeny te działają trochę podobnie do nazwy użytkownika i hasła, ponieważ zapewniają aplikacji żądającej dostęp do usługi chronionej hasłem (np. Facebook).

Ważne jest tutaj to, że twój rzeczywisty nazwa użytkownika i hasło nigdy nie są przekazywane między aplikacjami, a aplikacja żądająca dostępu ma dostęp tylko do ograniczonej części twojego konta chronionego hasłem.

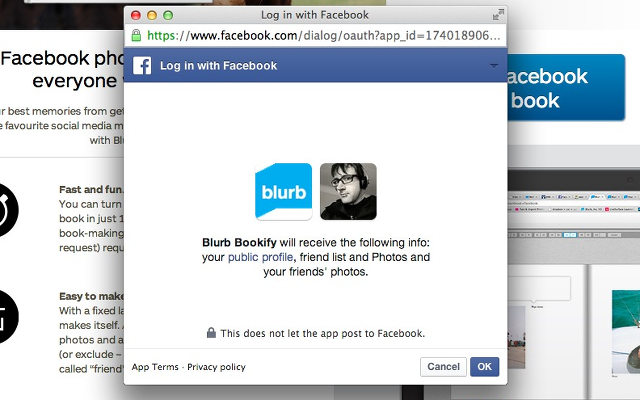

Spójrzmy na szybki przykład. Powiedz, że używasz Odblokuj, aby zamienić swoje zdjęcia z Facebooka w książkę Trzy proste sposoby, aby zamienić swojego Facebooka w prawdziwą książkę [Tygodniowa wskazówka na Facebooku]Czy kiedykolwiek chciałeś zrobić prawdziwą książkę na temat tego, co masz na Facebooku? Może masz krewnych, którzy nie są na Facebooku, ale chcieliby zobaczyć zdjęcia, które umieściłeś ... Czytaj więcej . Idziesz do Blurb (requester) i mówisz, że chcesz wydrukować zdjęcia z Facebooka. Blurb przekieruje Cię z powrotem do Facebooka (usługodawcy), gdzie wprowadzasz swoje dane logowania (wysłane bezpośrednio do Facebooka, a nie Blurb) i powiedz Facebookowi, że dajesz Blurbowi pozwolenie na dostęp do twojego zdjęcia. Teraz Blurb może pobrać te zdjęcia, aby można je było wydrukować. Jeśli Blurb spróbuje uzyskać dostęp do osi czasu, zostanie odrzucony, ponieważ token, który ma, daje mu dostęp tylko do twoich zdjęć i profilu publicznego.

OAuth nigdy nie udostępnia Twojej nazwy użytkownika ani hasła aplikacji, która o to prosi, ponieważ zachowanie nazwy użytkownika i hasła w tajemnicy zapewnia im bezpieczeństwo. Aby zatrzymać dostęp do konta przez aplikację lub usługę, wystarczy kliknąć „cofnij dostęp” zamiast zmieniać hasło.

Czy to jest bezpieczne?

Ok, więc do tej pory proces wydaje się dość prosty. Ale jak bezpieczne? Czy powinniśmy się martwić o bezpieczeństwo witryn OAuth?

Z punktu widzenia bezpieczeństwa OAuth wygląda całkiem nieźle. Najgorszy scenariusz nadal nie skutkuje ujawnieniem haseł społecznościowych. A możliwość natychmiastowego cofnięcia dostępu do dowolnej aplikacji, która ma token, oznacza, że nawet jeśli witryna zostanie zhakowana, a niektóre złośliwe postacie mają dostęp do wszystkich danych tokena, możesz po prostu nacisnąć przycisk Odwołaj dostęp i nie będą miały dostępu do Twojej społeczności teren.

Fakt, że udostępniasz dostęp tylko do określonego podzbioru danych w serwisie społecznościowym, jest również dość atrakcyjne - jeśli ktoś włamie się do Snapfisha i uzyska dostęp do twoich zdjęć na Facebooku, nie powinieneś się zbytnio przejmować (ty są dbanie o publikowane zdjęcia, prawda?).

Pomimo ostatnich dramatyczne odkrycie luki w zabezpieczeniach w OAuth, system jest całkiem niezły.

Jednak bezpieczeństwo online to nie tylko szyfrowanie i tokeny. Jednym z najlepszych sposobów, aby upewnić się, że jesteś bezpieczny w Internecie, jest użycie dobre praktyki haseł Podręcznik zarządzania hasłamiNie czuj się przytłoczony hasłami lub po prostu używaj tego samego na każdej stronie, aby je zapamiętać: zaprojektuj własną strategię zarządzania hasłami. Czytaj więcej . I OAuth bardzo w tym pomaga. W jaki sposób? Będąc w stanie zalogować się za pomocą Twittera lub Google, nie musisz jeszcze tworzyć inne hasło, które musisz zapamiętać. Jeśli masz bardzo bezpieczne hasło do Facebooka, możesz użyć go, aby uzyskać dostęp do wielu rzeczy bez używania dokładnie tego samego hasła do większej liczby witryn.

Jest to wyraźna zaleta OAuth - a fakt, że ograniczasz liczbę stron internetowych z hasłami, jest dużym plusem.

Należy również wspomnieć, że witryny uzyskujące dostęp do twoich profili społecznościowych nie mogą podejmować żadnych poważnych działań - nie są w stanie usunąć Twojego konta, zmienić hasła ani dokonać żadnych innych dużych zmian. Co jest pocieszające.

Jakie ryzyko podejmujesz?

Niestety, nic nie jest proste, jeśli chodzi o bezpieczeństwo online. Korzystanie z protokołu OAuth wiąże się z pewnym ryzykiem, związane głównie z prywatnością.

Na przykład, jak często poświęcasz czas, aby naprawdę spojrzeć na uprawnienia, które dajesz, korzystając z Facebook Connect? Chociaż aplikacje powinny jedynie prosić o dostęp do informacji, których potrzebują, aby lepiej Ci służyć, to one często prosi o wiele więcej - oś czasu, informacje od znajomych i możliwość publikowania postów przykład.

Czasami jest to dobra rzecz - możesz zintegrować Twittera z aplikacją do kontaktów lub czytnikiem wiadomości. Lub możesz opublikować wyniki treningu RunKeeper Śledź swoje cele treningowe podczas treningu z RunKeeper [Android]W MakeUseOf uwielbiamy znajdować aplikacje i inne motywatory online, aby zachować formę i zdrowie. Po sprawdzeniu tych aplikacji fitness za każdym razem RunKeeper zawsze okazuje się jednym z najlepszych. Jego... Czytaj więcej lub MapMyFitness. Ale w uprawnieniach nie ma niczego, co powstrzymałoby aplikację lub usługę przed publikowaniem, co tylko zechce. Nie ma opcji „tylko wyniki ankiety”. Musisz tylko zaufać, że aplikacja będzie publikować tylko to, co chcesz lub powiesz, a nie reklamy.

I możesz rozdawać więcej informacji, niż się spodziewałeś. Kogo to obchodzi, jeśli Twój ulubiony sklep widzi to, co publikujesz na Facebooku, prawda? Cóż, mogą otrzymywać więcej informacji, niż sobie wyobrażałeś.

Na przykład na konferencji w 2012 r. Japońska firma katalogowa mówił o tym, jak wykorzystuje informacje na profilu użytkownika na Facebooku, aby wyciągać wnioski „na temat„ etapu życia ”klienta (niezależnie od tego, czy są małżeństwem, czy nie są małżeństwem, są w ciąży, odchudzają się, planują przyjęcie itp.) „Gospodarstwo domowe” (jeśli mają dziecko, starzejącego się rodzica, zwierzaka, mieszkanie itd.) I „osobowość” (czy zajmują się wolontariatem, wróżeniem, jedzeniem, podróżowaniem, sportem, bieganie itp.). ”

Członek zespołu marketingowego stwierdził, że zespół „może poznać tło życiowe naszych klientów - ich styl życia i psychologię. Następnie możemy odpowiednio ukierunkować nasze katalogi. I możemy przewidzieć, kiedy ktoś będzie potrzebować produktu na podstawie tego, co mówią w mediach społecznościowych. ”

Nie sądzisz, że podajesz tyle informacji, prawda?

Oczywiście masz pełną kontrolę nad tym, co udostępniasz firmie, używając loginów społecznościowych i jak wiele mogą opublikować dla Ciebie - ale tylko wtedy, gdy poświęcisz czas na przeczytanie żądanych uprawnień dla. I nie dawaj dostępu do rzeczy, które wolisz zachować prywatność. Ale nie zawsze jest to łatwe, ponieważ niektóre aplikacje i usługi wykorzystują teraz logowanie tylko na Facebooku lub Twitterze, co oznacza, że jeśli nie wyrażasz zgody na ich uprawnienia, nie będziesz mógł korzystać z usługi.

Lekcje na wynos: co należy zrobić?

Podobnie jak w przypadku większości rzeczy, historia logowania przy użyciu kont społecznościowych ma dwie strony. Zasadniczo jest to dość bezpieczne i faktycznie masz dużą kontrolę nad ilością udostępnianych informacji.

Z drugiej strony możesz dawać dużo kontroli, jeśli nie jesteś ostrożny. Co powinieneś z tym zrobić?

- Przeczytaj wnioski o pozwolenie przed ich przyznaniem.

Jest to ważne i będzie coraz ważniejsze, gdy usługi sieciowe staną się bardziej zintegrowane. Jeśli nie chcesz, aby aplikacja gromadziła dane o Twoich znajomych z Facebooka, nie zezwalaj jej na dostęp do Facebooka.

- Często sprawdzaj uprawnienia aplikacji.

Na Facebooku przejdź do Karta Aplikacje na ekranie ustawień. Na Twitterze przejdź do Karta Aplikacje w Ustawieniach, też. Google jest nieco trudniejszy: przejdź do accounts.google.com, a następnie kliknij Zabezpieczenia Wyświetl wszystkie w sekcji Uprawnienia do konta. Sprawdź, które aplikacje mają dostęp do twoich danych i cofnij dostęp do tych, których już nie używasz. A jeśli zobaczysz aplikację, która ma więcej uprawnień niż powinna, rozważ cofnięcie dostępu i sprawdzenie, czy możesz zalogować się do tej usługi przy użyciu tradycyjnej nazwy użytkownika i hasła.

Aby przyspieszyć proces, możesz korzystać z MyPermissions Za dużo aplikacji? Jak odwołać uprawnienia aplikacji z wielu stron internetowych w ciągu 2 minutŚwiat online oferuje wiele problemów związanych z prywatnością. Wszyscy wiemy, że nie powinniśmy publikować prywatnych rzeczy na Facebooku, nie powinniśmy zapisywać naszego adresu e-mail w widocznych miejscach i naprawdę powinniśmy zwracać uwagę, ponieważ ... Czytaj więcej , który pomaga zarządzać uprawnieniami na Facebooku, Twitterze, Google, Yahoo, LinkedIn, Foursquare, Instagram, Dropbox i innych.

- Pomiń uprawnienia i ustaw dozwolonych odbiorców do udostępniania.

Jeśli aplikacja prosi o pozwolenie na udostępnienie w Twoim imieniu za pośrednictwem serwisu społecznościowego, możesz mieć możliwość odmowy udzielenia tego uprawnienia (zobaczysz to na Facebooku, gdy zobaczysz przycisk „Pomiń”). Jeśli to jest opcja, użyj jej! Możesz także ustawić odbiorców do dozwolonego udostępniania - na przykład możesz udostępnić wszystkim znajomym, niestandardowym odbiorcom lub tylko sobie.

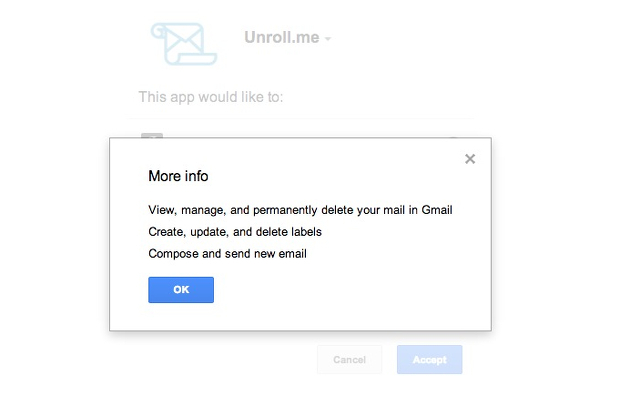

- Traktuj wnioski o uprawnienia inaczej w zależności od konta.

Co publikujesz na Instagramie? Co publikujesz na Twitterze? Żądanie przeczytania twoich postów Foursquare może być o wiele mniej przerażające niż przyznanie uprawnień „Utwórz i wyślij nową pocztę” na swoje konto Gmail.

- Regularnie zmieniaj hasła.

Po zmianie haseł wiele tokenów OAuth zostanie natychmiast unieważnionych, co wymagać będzie ponownego zalogowania się i ponownego zatwierdzenia tokenów. O ile udało mi się ustalić, Gmail i Facebook unieważniają tokeny po zmianie hasła, ale Twitter i Google+ nie. W przypadku tych innych usług musisz cofnąć dostęp, a następnie ponownie wydać uprawnienia.

Wniosek: Wygoda za cenę

Logowanie się do witryn i usług przy użyciu poświadczeń społecznościowych zapewnia dużą wygodę, a nawet bezpieczeństwo. Ale to mogą być ryzykownym, zarówno z punktu widzenia prywatności, jak i - w mniejszym stopniu - z punktu widzenia bezpieczeństwa. Ale jeśli zastosujesz się do pięciu powyższych wskazówek bezpieczeństwa, powinieneś dawać tylko te uprawnienia, które zamierzasz.

Jak często korzystasz z danych logowania społecznościowego w innej witrynie? Czy robisz to bezpiecznie? Czy regularnie czytasz i ponownie sprawdzasz uprawnienia? Podziel się swoimi przemyśleniami poniżej!

Kredyty obrazkowe: Marc Falardeau przez Flickr, Rob Pongsajapan przez Flickr, Iván Melenchón Serrano przez MorgueFile

Dann jest konsultantem ds. Strategii i marketingu treści, który pomaga firmom generować popyt i potencjalnych klientów. Bloguje także na temat strategii i content marketingu na dannalbright.com.