Reklama

Przeżyliśmy kolejny rok bezpieczeństwa… i jaki to był rok. Od globalnych ataków ransomware po wycieki zawierające miliardy rekordów - ma to wszystko. Cyberbezpieczeństwo to ciągła funkcja wiadomości. Nie minie miesiąc bez poważnego wycieku, ataku itp.

Zauważyłeś wszystko, co się działo? Trudno jest nadążyć - nawet dla mnie, i codziennie oglądam i czytam wiadomości dotyczące bezpieczeństwa. Mając to na uwadze, zebrałem i przeanalizowałem rok w zakresie cyberbezpieczeństwa, abyś mógł usiąść i podziwiać wszystko, co poszło nie tak.

Wielkie wydarzenia

Bezpieczeństwo w 2017 r. Zostało przerwane serią okrutnych, wyjątkowo niezapomnianych wydarzeń. Wiele wydarzeń było tak dużych, że dotknęły prawie wszystkich na planecie. Niektóre z nich zniszczyły duże instytucje, podczas gdy inne dotyczyły naprawdę zadziwiających wycieków danych z wcześniej zaufanych instytucji. Zobaczmy najważniejsze wydarzenia, które ukształtowały rok.

The Shadow Brokers

W kwietniu 2016 r. Mroczna grupa (rozumiesz ?!) zwana Shadow Brokers ogłosiła, że naruszyła serwer należący do elitarnej operacji powiązanej z NSA, zwanej Equation Group. W tym czasie The Shadow Brokers zaoferowali małą próbkę domniemanych narzędzi hakerskich NSA i danych. W Halloween i Czarny piątek 2016 The Shadow Brokers próbowali sprzedać swoje źle zdobyte nagrody, bez większego sukcesu.

Najwyraźniej Shadow Brokers zarobił trochę pieniędzy na swojej aukcji (jeśli mogą zbierać).

Może wreszcie opanowali całą sprawę kapitalizmu?

- emptywheel (@emptywheel) 2 lipca 2017 r

Szukali 750 BTC - wartych około 750 000 USD w styczniu 2017 r., Ale ponad 9 000 000 USD na rekordowo wysokim poziomie w grudniu 2017 r. Zamiast tego otrzymali bitcoiny o wartości około 18 000 $ i wypuścili cały zrzut narzędzi hakerskich NSA online za darmo. Tożsamość The Shadow Brokers pozostaje nieznana. Istnieją jednak spekulacje, że była to elitarna grupa hakerska rosyjskiego rządu, która chce podnieść swoje odpowiedniki i zilustrować, że przypisywanie hacków państwom członkowskim jest niebezpiecznym biznesem.

Co stało się później? Globalny atak ransomware i jak chronić swoje daneOgromny cyberatak uderzył w komputery na całym świecie. Czy dotknęło Cię wysoce zjadliwe samoreplikujące się oprogramowanie ransomware? Jeśli nie, w jaki sposób możesz chronić swoje dane bez płacenia okupu? Czytaj więcej Czytaj dalej, przyjacielu.

WannaCry

Wśród narzędzi hakerskich The Shadow Brokers był exploit znany jako ETERNALBLUE (również stylizowany EternalBlue). EternalBlue wykorzystuje znaną (już załataną) lukę w Microsoft Server Message Block (SMB) protokół, który umożliwia atakującym wstawianie specjalnie spreparowanych pakietów w celu wykonania złośliwego kodu na celu maszyna.

NSA ostrzegł Microsoft, że hakerzy zagrozili exploitowi EternalBlue. Firma Microsoft odpowiedziała, anulując aktualizacje zabezpieczeń z lutego 2017 r., Załatając exploita i wprowadzając je w marcu 2017 r. Przechodzimy do maja 2017 r., A atak ransomware WannaCry uderza, wykorzystując - zgadłeś - EternalBlue i lukę w protokole SMB.

Policja przebywa w szpitalu Southport, a karetki pogotowia są „wspierane” w A&E, gdy pracownicy radzą sobie z trwającym kryzysem hackerskim #NHSpic.twitter.com/Oz25Gt09ft

- Ollie Cowan (@Ollie_Cowan) 12 maja 2017 r

WannaCry rozerwał zgłoszone 250 000 komputerów w ciągu pierwszych 24 godzin, szyfrując maszynę po maszynie, żądając zapłaty w Bitcoin za prywatny klucz szyfrujący wymagany do odblokowania każdego urządzenia Jak odblokować WannaCry Ransomware bez płacenia centaJeśli zostałeś trafiony przez WannaCry, wszystkie twoje pliki są zablokowane za wysoką cenę. Nie płać tym złodziejom - wypróbuj darmowe narzędzie do odblokowywania danych. Czytaj więcej . Brytyjska służba zdrowia NHS została poważnie uderzona, co zmusiło niektóre obszary do działania w ramach służb ratunkowych. Telefonia, FedEx, Deutsche Bank, Nissan, Renault, rosyjskie usługi kolejowe, chińskie uniwersytety i inne były bezpośrednio dotknięte przez WannaCry.

Marcus Hutchins, znany również jako MalwareTech, ograniczył globalną epidemię ransomware, rejestrując nazwę domeny znalezioną w kodzie źródłowym ransomware. Nazwa domeny działała jako łącznik do nowych infekcji. Zamiast szyfrować urządzenie, oprogramowanie ransomware pozostaje uśpione. Jeszcze w tym samym miesiącu ogromny botnet Mirai próba DDoS Jak zabezpieczyć się przed atakiem DDoS?Ataki DDoS - metoda wykorzystywana do przeciążania przepustowości Internetu - wydają się rosnąć. Pokażemy Ci, jak chronić się przed rozproszonym atakiem typu „odmowa usługi”. Czytaj więcej witryna domeny WannaCry kill-switch w celu przywrócenia oprogramowania ransomware (ale ostatecznie zakończyło się niepowodzeniem). Inne uruchomione Warianty WannaCry zaprojektowane w celu wykorzystania tej samej podatności Zapobiegaj wariantom złośliwego oprogramowania WannaCry, wyłączając to ustawienie systemu Windows 10WannaCry na szczęście przestał się rozprzestrzeniać, ale nadal powinieneś wyłączyć stary, niepewny protokół, który wykorzystał. Oto, jak to zrobić na swoim komputerze za chwilę. Czytaj więcej .

WannaCry / WanaCrypt0r 2.0 faktycznie wyzwala regułę ET: 2024218 „ET EXPLOIT Możliwe ETERNALBLUE MS17-010 Odpowiedź echa” pic.twitter.com/ynahjWxTIA

- Kafeine (@kafeine) 12 maja 2017 r

Microsoft bezpośrednio oskarżył NSA o spowodowanie incydentu poprzez gromadzenie krytycznych exploitów dla wielu systemów operacyjnych i innego krytycznego oprogramowania.

Voter Records

Naruszenia danych stały się dziesiątkami. Są wszędzie, wpływają na wszystko i oznaczają, że musisz zmienić swoje hasła. Ale w czerwcu 2017 r. Badacz bezpieczeństwa Chris Vickery odkrył publicznie dostępną bazę danych zawierającą dane rejestracyjne wyborców dla 198 milionów wyborców w USA. Odpowiada to prawie każdemu wyborcy cofając się o jakieś dziesięć lat lub więcej.

Dane gromadzone i agregowane przez konserwatywną firmę Deep Root Analytics były przechowywane na źle skonfigurowanym serwerze Amazon S3. Na szczęście dla Deep Root Analytics większość danych była publicznie dostępna, co oznacza, że zawiera nazwy, adresy, powiązania z podmiotami i tak dalej. Ale haker z pewnością znalazłby zastosowanie dla takiej ilości wstępnie zgromadzonych danych osobowych.

Vickery powiedział: „To zdecydowanie największe odkrycie, jakie kiedykolwiek miałem. Zabezpieczamy te rzeczy we właściwym kierunku, ale będzie jeszcze gorzej, zanim będzie lepiej. To nie jest dno. ” Rzeczywiście czas niepokoju.

Equifax

Rollup, rollup, nadchodzi kolejne ogromne naruszenie. Ogromne naruszenie danych Equifax Equihax: Jedno z najbardziej nieszczęsnych naruszeń wszechczasówNaruszenie Equifax jest najniebezpieczniejszym i najbardziej zawstydzającym naruszeniem bezpieczeństwa wszechczasów. Ale czy znasz wszystkie fakty? Czy miałeś na to wpływ? Co możesz z tym zrobić? Dowiedz się tutaj. Czytaj więcej zwrócił uwagę prawie każdego obywatela amerykańskiego. Dlaczego? Ponieważ agencja ratingowa doznała poważnego naruszenia, nie ujawniła informacji, pozwól członkom zarządu wcześniej sprzedać akcje ogłaszając naruszenie, i ujawnił szczegółową historię kredytową prawie każdego obywatela amerykańskiego każdemu, kto dostanie się w ręce dane.

Brzmi źle, prawda? To było i jest złe. Equifax, niezadowolony z ujawnienia historii kredytowej setek milionów obywateli, wielokrotnie grzebał w operacji czyszczenia. Więc co się stało?

W grudniu 2016 r. Anonimowy badacz bezpieczeństwa powiedział Motherboard, że natknął się na portal internetowy przeznaczony wyłącznie dla pracowników Equifax. Badacz wykorzystał błąd „przymusowego przeglądania” i natychmiast uzyskał dostęp do rejestrów milionów obywateli USA. Badacz poinformował Equifax o podatności jako odpowiedzialne ujawnienie. Pamiętaj o tym naruszeniu.

We wrześniu 2017 r. Pojawiły się doniesienia, że Equifax padł ofiarą poważnego naruszenia bezpieczeństwa cybernetycznego - ale naruszenie miało miejsce w marcu 2017 roku. Naruszenie zdawało się wynikać z tej samej podatności, co poprzednio opisana agencji kredytowej. W tym samym czasie (jeszcze we wrześniu) Equifax ogłosił kradzież danych dotykającą 145 milionów konsumentów w USA, a także od 400 000 do 44 milionów mieszkańców Wielkiej Brytanii i 8000 Kanadyjczyków.

Hakerzy odzyskali dane osobowe, w tym imiona i nazwiska, daty urodzenia, adresy, numery ubezpieczenia społecznego i kilka innych ważnych informacji, takich jak prawa jazdy. Mówiąc najprościej, jest to jeden z najgorszych wycieków danych, jaki kiedykolwiek zaobserwowano.

Pogorszyło się

Ale robi się coraz gorzej. W dniach następujących po ogłoszeniu strona odzyskiwania konta i pomocy Equifax Jak sprawdzić, czy dane zostały skradzione w wyniku naruszenia EquifaxWłaśnie pojawiły się wiadomości o naruszeniu danych Equifax, które dotyka nawet 80 procent wszystkich użytkowników kart kredytowych w USA. Czy jesteś jednym z nich? Oto jak to sprawdzić. Czytaj więcej został oznaczony jako spam przez OpenDNS i przejęty w tryb offline, prawdopodobnie domena phishingowa. Aha, i żeby sprawdzić status swojego konta, użytkownicy musieli wprowadzić ostatnie sześć cyfr numeru ubezpieczenia społecznego - ironia nie została utracona. Następnie witryna zaczęła zwracać fałszywe informacje. Liczne raporty użytkowników wprowadzających całkowicie fałszywe informacje zwracały pozytywne wyniki, informując użytkownika, że ich dane zostały utracone. A potem pojawiła się strona phishingowa, jeszcze bardziej mętiąca i tak już mętne wody.

Obrażając kontuzję, kongresman Barry Loudermilk przedstawił projekt ustawy w Izbie Reprezentantów USA które zasadniczo pozbawiło konsumentów ochrony bezpośrednio w związku z działalnością prowadzoną przez amerykański kredyt agencje. Ustawa usiłowała również stłumić wszelkie szkody karne. Loudermilk otrzymał wcześniej 2000 USD podczas cyklu wyborczego w 2016 r. Od Equifax.

Żadna grupa hakerów nie przedstawiła jeszcze danych. Gdy to zrobią, możesz mieć pewność, że dane będą miały wysoką cenę.

Krypta 7

Nie byłoby roku w cyberbezpieczeństwie bez wpisu z WikiLeaks. W marcu 2017 r. WikiLeaks opublikował zbiór dokumentów CIA CIA Hacking & Vault 7: Twój przewodnik po najnowszej wersji WikiLeaksWszyscy mówią o WikiLeaks - znowu! Ale CIA tak naprawdę nie ogląda cię za pośrednictwem inteligentnego telewizora, prawda? Z pewnością wyciekły dokumenty to podróbki? A może to bardziej skomplikowane. Czytaj więcej składający się z 7 818 stron internetowych, z dodatkowymi 943 załącznikami. Naciskany na ich autentyczność, były dyrektor CIA Michael Hayden stwierdził że CIA „nie komentuje autentyczności, treści ani rzekomych dokumentów wywiadowczych”.

Inni urzędnicy, zarówno obecni, jak i byli, potwierdzili autentyczność dokumentów. Inni porównali wyciek z CIA Vault 7 do NSA wyciekających narzędzi hakerskich za pośrednictwem The Shadow Brokers. Co zawiera Vault 7? Cyberprzestępcy posiadają narzędzia hakerskie CIA: co to oznacza dla CiebieNajniebezpieczniejsze złośliwe oprogramowanie Centralnej Agencji Wywiadowczej - zdolne do włamania się do niemal całej bezprzewodowej elektroniki użytkowej - mogło teraz znaleźć się w rękach złodziei i terrorystów. Co to dla ciebie znaczy? Czytaj więcej

# Vault7 było interesujące zafałszować ludzi i godne wiadomości, ponieważ wykazało niekompetencję CIA. Ale 8 miesięcy ciszy po drażnieniu #MediaOps był szkicowy i rozczarowujący. Zastanawiam się, czy zbyt wielu potencjalnych wycieków nie dostało zimna po histerii Russiagate.

- Caro Kann (@kann_caro) 7 grudnia 2017 r

Dokumenty są zasadniczo bardzo szczegółowym katalogiem potężnych narzędzi hakerskich i exploitów. Wśród nich znajdują się instrukcje dotyczące naruszania bezpieczeństwa Skype, sieci Wi-Fi, dokumentów PDF, komercyjnych programów antywirusowych, kradzieży haseł i wielu innych.

Firma Symantec zajmująca się cyberbezpieczeństwem przeanalizowała narzędzia i znaleziony kilka opisów pasujących do narzędzi „wykorzystywanych w cyberatakach przeciwko co najmniej 40 różnym celom w 16 różnych krajach” przez grupę znaną jako Longhorn. Analiza terminów rozwoju firmy Symantec dla niektórych narzędzi i ich wykorzystania w stosunku do określonych cele dodatkowo potwierdziły autentyczność zawartości Vault 7 - i ich bezpośredni link do CIA.

Naruszenie danych

Te pięć wydarzeń było prawdopodobnie największymi, najbardziej szokującymi objawieniami roku. Ale nie były to jedyne ważne wydarzenia. Było kilka naruszeń danych obejmujących zadziwiające liczby; sam zrzut rzeki River City Media zawierało 1,4 miliarda kont e-mail, adresów IP, pełnych nazw i więcej 711 milionów adresów e-mail naruszonych przez Onliner Spambot Czytaj więcej (i to bez uwzględnienia faktu, że same RCM stanowią mroczną grupę podmiotów dostarczających spam).

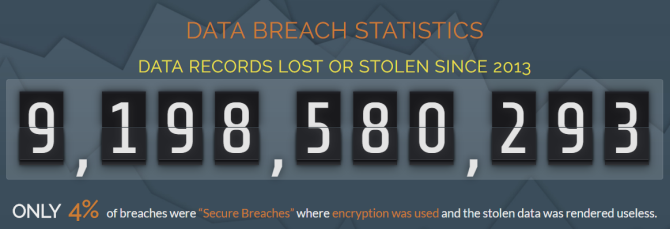

Poniższy rysunek jest po prostu oszałamiający, ale stanowi 56 procent w nagraniu zgubione lub skradzione akta, odkąd napisałem raport z ostatniego roku.

A co powiesz na NHS w Wielkiej Brytanii? Trzeszcząca National Health Service doświadczyła najgorszego naruszenia danych w marcu 2017 r. Przypadkowe ujawnienie ujawniło prywatne dane medyczne z 26 milionów rekordów, co stanowi 2600 praktyk zdrowotnych w całym kraju. Lub tzw Big Asian Leak, baza danych hakerów zawierająca ponad 1 miliard rekordów zebranych od kilku największych chińskich firm technologicznych? Ten ledwo przekazał wiadomości poza Azją i kręgami cyberbezpieczeństwa.

Jeśli chcesz dowiedzieć się więcej o numerach podnoszenia za każdym naruszeniem, zalecamy przejrzenie Wskaźnik poziomu naruszenia. Alternatywnie, ta lista sił tożsamości jest również kompleksowy.

Złośliwe oprogramowanie i Ransomware

Zimne, twarde fakty liczbowe są następujące: ataki złośliwego oprogramowania i ransomware stale rosną. Na całym świecie jest też więcej wariantów złośliwego oprogramowania i ransomware. Blog bezpieczeństwa G-DATA szacunki że istnieje ponad 27 000 nowych rodzajów złośliwego oprogramowania codziennie - to co 3,2 sekundy. Ich półroczne badanie wykazało, że co piąta próbka złośliwego oprogramowania została stworzona w 2017 r. (Przeczytaj nasz przewodnik na jak usunąć większość z nich Kompletny przewodnik usuwania złośliwego oprogramowaniaZłośliwe oprogramowanie jest dziś wszędzie, a usuwanie złośliwego oprogramowania z systemu jest procesem długotrwałym, wymagającym wskazówek. Jeśli uważasz, że Twój komputer jest zainfekowany, potrzebujesz tego poradnika. Czytaj więcej !)

W tym roku szczegółowo opisany wcześniej robak okupujący WannaCry całkowicie wypaczył krajobraz infekcji. Ostatnie Sophos raport [PDF] wyjaśnił, że „Cerber jest najbardziej płodną rodziną oprogramowania ransomware... jego moc została przyćmiona na kilka miesięcy... kiedy WannaCry zaatakował planetę na grzbiecie robaka. ” Inne wektory ataku, takie jak złośliwe oprogramowanie, phishing i spam ze złośliwymi załącznikami, również odnotowały znaczny wzrost.

Inne niezwykle zjadliwe szczepy, takich jak Petya / NotPetya / GoldenEye Wszystko, co musisz wiedzieć o ransomware NotPetyaPaskudna forma oprogramowania ransomware o nazwie NotPetya rozprzestrzenia się obecnie na całym świecie. Prawdopodobnie masz jakieś pytania i na pewno mamy kilka odpowiedzi. Czytaj więcej podniósł poziom ataku ransomware poprzez zaszyfrowanie głównego rekordu rozruchowego, zmuszając do ponownego uruchomienia w celu włączenia szyfrowania proces, uruchamiając fałszywy wiersz polecenia CHKDSK w celu ukrycia procesu i żądając znacznego okupu w celu odszyfrowania system.

Cryptojacking

Na przykład, powszechny złośliwy charakter Co to jest malvertising i jak możesz temu zapobiec?Rośnie liczba złośliwych reklam! Dowiedz się więcej o tym, co to jest, dlaczego jest niebezpieczne i jak możesz chronić się przed tym zagrożeniem online. Czytaj więcej taktyka Co to jest malvertising i jak możesz temu zapobiec?Rośnie liczba złośliwych reklam! Dowiedz się więcej o tym, co to jest, dlaczego jest niebezpieczne i jak możesz chronić się przed tym zagrożeniem online. Czytaj więcej (znany jako cryptojacking) przekierowuje użytkownika na stronę działający w tle górnik kryptowalut. W niektórych przypadkach, nawet po zamknięciu zakładki obrażającej, skrypt wydobywania kryptowaluty działa dalej. Inne przypadki po prostu zablokuj stronę internetową Co to jest malvertising i jak możesz temu zapobiec?Rośnie liczba złośliwych reklam! Dowiedz się więcej o tym, co to jest, dlaczego jest niebezpieczne i jak możesz chronić się przed tym zagrożeniem online. Czytaj więcej i wystawiać okup na niczego niepodejrzewających użytkowników lub wymuszać pobieranie na urządzenie złośliwych zestawów exploitów.

W trzecim kwartale 2017 roku Kaspersky Lab stwierdził, że 59,56 procent globalnego ruchu pocztowego stanowi spam - wzrost o 1,05 procent w porównaniu z poprzednim kwartałem. Z tego spamu, Symantec oszacowany jeden na 359 zawiera złośliwy załącznik, podczas gdy e-mail ogólnie, pozostaje # 1 mechanizm dostarczania szkodliwego oprogramowania.

„Żaden inny kanał dystrybucji nie jest blisko: niezabezpieczone witryny zawierające zestawy exploitów, nie sieć technologie udostępniania plików, takie jak SMB, a nie złośliwe kampanie reklamowe, które zachęcają użytkowników do klikania banerów reklamy. W rzeczywistości użytkownik jest prawie dwa razy bardziej narażony na złośliwe oprogramowanie za pośrednictwem poczty e-mail niż na złośliwą stronę internetową. ”

Prywatność i nadzór

Nie tylko wzrosła liczba złośliwego oprogramowania, oprogramowania ransomware, spamu itp., Ale nasza ogólna prywatność spada wraz z rosnącym nadzorem. Na przełomie roku wciąż pogodziliśmy się z kolosalnym Yahoo! naruszenie danych. Nie uwzględniłem go w tym corocznym przeglądzie, ponieważ większość informacji dotarła w grudniu 2016 r. - po tym, jak napisałem zeszłoroczną recenzję, ale co ważne, przed 2017 r.

Długie i krótkie to: Yahoo! doznał wielu naruszeń danych w 2016 r., co spowodowało wyciek miliardów indywidualnych rekordów. Było tak źle, że prawie zniszczyło ogromną fuzję Yahoo / Verizon. Jednak poniższe statystyki są po Yahoo, ale wyciek sprzed rejestracji Equifax i Voter, więc miej to na uwadze.

W styczniu 2017 r. Raport Pew Research że „Większość Amerykanów (64 procent) osobiście doświadczyła poważnego naruszenia danych i stosunkowo dużej części społeczeństwa brakuje zaufania kluczowe instytucje - zwłaszcza rząd federalny i serwisy społecznościowe - w celu ochrony swoich danych osobowych. ” Biorąc pod uwagę wyciek Equifax ujawniłem 145 milionów obywateli, a wyciek wyborców ujawnił 198 milionów rekordów, jestem skłonny założyć się, że ten odsetek znacząco wzrosła.

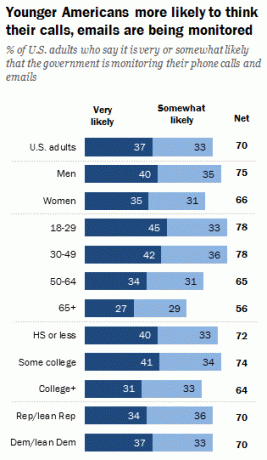

Jeśli chodzi o nadzór, tylko 13 procent społeczeństwa Stanów Zjednoczonych mówić „wcale nie jest prawdopodobne”, że rząd monitoruje ich komunikację. To, po znacznym zmniejszeniu zasięgu przechwytywania metadanych NSA Co rządowe agencje bezpieczeństwa mogą odczytać z metadanych twojego telefonu? Czytaj więcej , jest mówione. Prawie 80 procent dorosłych w USA w wieku poniżej 50 lat uważa, że ich komunikacja jest śledzona. Jednak w przedziale powyżej 50 osób liczba ta spada do około 60 procent.

Wyłudzanie informacji

Oto dobra wiadomość, na którą czekasz. Ogólna liczba stron phishingowych spadła z wysokiej z nad 450 000 w drugim kwartale 2016 r. Do około 145 000 w drugim kwartale 2017 r. Czas świętowania!

Nie tak szybko! Ogólna liczba phishingu strony znacznie się zmniejszył, ale wzrosła różnorodność metod phishingowych. Zamiast po prostu używać wiadomości e-mail z przynętą, złoczyńcy rozkładają swoje złośliwe ramiona na komunikatory internetowe i inne platformy komunikacyjne.

Fałszywe bilety lotnicze, oszustwa związane z kuponami w supermarketach, bezpłatna kawa, meble, bilety do kina i wiele innych produktów można znaleźć w WhatsApp, SnapChat i innych komunikatorach internetowych.

Czekamy na 2018 rok

W tym momencie prawdopodobnie myślisz „Proszę, pozwól temu skończyć”. Cóż, masz szczęście! Dotarłeś do końca tej gruntownej, ale całkowicie ponurej oceny cyberbezpieczeństwa w 2017 r. Podsumowując: wraz ze wzrostem zagrożeń ich obrażenia są coraz gorsze, kosztują więcej i mają szersze implikacje.

Bezpieczeństwo w Internecie nie jest łatwe. Ale to też nie musi być obowiązek. Między każdym atakiem istnieje jeden czynnik powiązania. Zgadłem? Zgadza się: to czynnik ludzki. Kształcenie w zakresie podstawowych umiejętności w zakresie bezpieczeństwa cybernetycznego łagodzi fenomenalną liczbę potencjalnych problemów.

Prywatność i bezpieczeństwo to pojęcie powoli odchodzące, gdy przechodzimy do 2018 roku. Technologia tworzy niezgłębioną wygodę, ale koszt jest trudny do odzyskania po utraceniu. Obywatele coraz częściej szukają nowych rozwiązań chroniących ich prywatność. A przynajmniej zarządzanie danymi, które przekazują. Rozwiązania wykorzystujące dane zyskują na popularności, a ich celem jest przywrócenie mocy użytkownikom jako twórcom danych. Kilka startupów blockchain podejmie odważne próby w 2018 roku i dalej, aby osiągnąć ten cel. (A także te zmienić nasze relacje z agencjami kredytowymi 3 agencje kredytowe Blockchain zmieniające nasze relacje z pieniędzmiAgencje kredytowe to relikty przeszłości, dinozaury podatne na nadużycia, oszustwa i kradzież tożsamości. Czas porozmawiać o technologii, która zatrzyma kolejną utratę danych w stylu Equifax: blockchain. Czytaj więcej , też.)

Edukacja, edukacja, edukacja

Ale w rzeczywistości musimy to zaakceptować prywatność, jaką kiedyś znaliśmy, dawno minęła Unikanie nadzoru internetowego: kompletny przewodnikNadzór internetowy jest nadal gorącym tematem, dlatego opracowaliśmy obszerne źródło informacji o tym, dlaczego tak ważna sprawa, kto za tym stoi, czy można go całkowicie uniknąć i nie tylko. Czytaj więcej . Każdy internauta siedzi na szczycie zagregowanych danych. Internet (a wraz z nim duże zbiory danych) rozwijał się szybciej niż inne zmieniające świat technologie. Niestety użytkownicy zostają złapani w błoto.

Jako guru szyfrowania Bruce Schneier mówi, „Ludzie nie testują żywności pod kątem patogenów ani linii lotniczych pod kątem bezpieczeństwa. Rząd to robi. Ale rządowi nie udało się ochronić konsumentów przed firmami internetowymi i gigantami mediów społecznościowych. Ale to nadejdzie. Jedynym skutecznym sposobem kontrolowania wielkich korporacji jest wielki rząd. ”

Nie jest za późno na edukację siebie i otaczających Cię osób. Prawie na pewno coś zmieni. Nie musisz wydawać tysięcy dolarów, aby się zabezpieczyć, ale może cię to zaoszczędzić. Świetne miejsce na początek nasz przewodnik na temat poprawy bezpieczeństwa online.

Czy w 2017 r. Doszło do naruszenia bezpieczeństwa? Powiedz nam w komentarzach.

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.