Reklama

To był burzliwy czas dla dostawców elektronicznych produktów do nauki dla dzieci, VTech. Firma z siedzibą w Hongkongu ogłosiła plany przejęcia dla konkurenta z rynku bezpośredniego Skok przez plecy za 72 miliony dolarów, drastycznie zwiększając swój udział w rynku i pozycjonując się jako jeden z czołowych twórców i dostawców elektronicznych produktów do nauki dla dzieci. Niestety tydzień nie był kontynuowany zgodnie z planem.

VTech zaktualizował swoje warunki po dużym hacku w 2015 r., Bez wahania przerzucając ciężar odpowiedzialności na rodziców i opiekunów.

Co oni zmienili? Co oni zabezpieczyli? Co powinieneś robić

Co się stało z VTech?

VTech zostały zhakowane w listopadzie zeszłego roku VTech zostaje zhakowany, Apple nienawidzi słuchawek... [Przegląd wiadomości technicznych]Hakerzy ujawniają użytkowników VTech, Apple rozważa usunięcie gniazda słuchawkowego, lampki choinkowe mogą spowolnić Wi-Fi, Snapchat kładzie się do łóżka z (RED) i pamięta The Star Wars Holiday Special. Czytaj więcej

, atakujący wykorzystujący dane z ponad 4 milionów kont dorosłych i ponad 6 milionów kont potomnych. Hack naraził dane osobowe Pięć sposobów na zapewnienie bezpieczeństwa danych osobowychTwoje dane to Ty. Niezależnie od tego, czy jest to zbiór zdjęć, które zrobiłeś, zdjęć, które opracowałeś, raportów, które napisałeś, historii, które wymyśliłeś, czy muzyki, którą zebrałeś lub skomponowałeś, opowiada historię. Chronić to. Czytaj więcej każdego przejętego konta, w tym nazwiska, adresy e-mail, hasła, tajne pytania i odpowiedzi, adresy IP, adresy mailowe i historie pobierania. Oprócz tego doszło do naruszenia bazy danych App Store firmy VTech, Learning Lodge.

Stąd dane, w tym dzienniki czatów, osobiste pliki audio i zdjęcia, zostały przejęte, a wiele z nich należy bezpośrednio do dzieci korzystających z urządzeń.

Luki w zabezpieczeniach

Hack został początkowo ujawniony przez Lorenzo Bicchierai, pisząc dla magazynu Vice o tematyce technologicznej Płyta główna opublikowanie. Po opublikowaniu pierwszego artykułu, Bicchierai skontaktowała się z osobą, która twierdziła, że dokonała włamania, która dostarczyła dziennikarzowi wrażliwe zdjęcia w celu weryfikacji.

Następnie Bicchierai zaprosił specjalistę ds. Bezpieczeństwa informacji Troy Hunta do analizy dostarczonych danych w celu potwierdzenia, czy wyciek był zgodny z prawem, a nie oszustwo. Po potwierdzeniu Polowanie dalej analizowane dane i opublikowane szczegóły dotyczące luk w zabezpieczeniach wpływających na VTech. Luki, jak odkrył Hunt, były okropne.

Wady odniesień do obiektów oznaczały, że użytkownicy mogli łatwo uzyskiwać dostęp do kont innych osób, przechodząc przez adresy URL, cały system hosta był wyjątkowo wrażliwy na wszelkie formy wstrzykiwania SQL, a także:

„Nigdzie nie ma SSL… Cała komunikacja odbywa się za pośrednictwem niezaszyfrowanych połączeń, w tym podczas przesyłania haseł, danych rodziców i poufnych informacji o dzieciach”.

Znalazł również hasła „zaszyfrowane” za pomocą prostego skrótu MD5, bez solenia, a nawet widoku zaawansowanego mieszania algorytm, co oznacza, że każdy z nawet nieco zaawansowanymi umiejętnościami obliczeniowymi prawdopodobnie złamałby je w krótkim czasie czas.

Ponadto tajne pytania i odpowiedzi były przechowywane w postaci zwykłego tekstu, bez żadnych dodatkowych środków bezpieczeństwa. Hunt zauważył również słabą jakość pytań bezpieczeństwa, takich jak „Jaki jest twój ulubiony kolor?” lub „Gdzie się urodziłeś?” oraz inne równie łatwe do odkrycia informacje.

Użytkownicy podrzędni

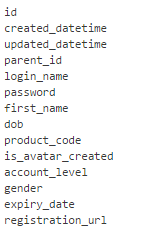

Po utworzeniu przez rodzica konta dla dorosłych można utworzyć konta podrzędne. Każde konto dziecka jest bezpośrednio połączone z kontem osoby dorosłej i może dodawać własny awatar, datę urodzenia i płeć.

Dane są następnie przechowywane w tabeli z odnośnikami za pomocą „parent_id”, aby połączyć oba konta razem:

Dane są następnie przechowywane w tabeli z odnośnikami za pomocą „parent_id”, aby połączyć oba konta razem:

Oznacza to, że z dodatkowymi danymi zabezpieczonymi w przypadku naruszenia, każde dziecko może być po prostu dopasowane do rodzica, ujawniając ich adresy wraz z ryzami innych danych osobowych.

Zmień regulamin

Ponieważ tak często spotykamy się z długimi umowami z użytkownikami, oświadczeniami o ochronie prywatności, zmianami warunków i warunki witryn, gier, usług itp., wszyscy stajemy się trochę obrzydliwi wobec tego języka używany. Absolutnie nie mogę policzyć klikniętych przez siebie warunków użytkowania i zastanawiam się, czy w pewnym momencie podpisałem swoją duszę.

Pomyślałbyś standardowa reakcja na poważne naruszenie danych Dlaczego firmy utrzymujące tajemnice w tajemnicy mogą być dobrą rzecząPrzy tak dużej ilości informacji online wszyscy martwimy się o potencjalne naruszenia bezpieczeństwa. Ale te naruszenia mogą być trzymane w tajemnicy w USA, aby cię chronić. Brzmi szalenie, więc co się dzieje? Czytaj więcej jest dokładnym dochodzeniem w sprawie wszelkich niedociągnięć w zakresie bezpieczeństwa, być może z zadowoleniem przyjmując już tę pracę wypełnione przez specjalistów ds. bezpieczeństwa informacji, którzy próbują zabezpieczyć dane wrażliwe dotyczące dzieci.

Nie dla VTech.

Zamiast tego zaktualizowali swoje warunki z wyraźnie niesmaczną terminologią. W sekcji z nagłówkiem Ograniczenie odpowiedzialności, warunki brzmią:

„Użytkownik przyjmuje do wiadomości i zgadza się, że wszelkie informacje wysyłane lub otrzymywane podczas korzystania z witryny mogą nie być bezpieczne i mogą zostać przechwycone lub pozyskane później przez osoby nieupoważnione”

Przepraszam. Co? Użytkownik zgadza się nie gniewać ani nie ponosić odpowiedzialności za firmę, jeśli zostanie ponownie zhakowany? W 2016 r. Jak każda firma odpowiedzialnie promująca dowolną formę urządzenia sieciowego może przenieść ciężar odpowiedzialność spoczywa na użytkownikach w scenariuszu, w którym aktywnie poszukują poufnych informacji poza mną.

Absolutny?

Nie ma mowy. Jeszcze przed ich shenaniganami opartymi na warunkach, Biuro brytyjskiego komisarza ds. Informacji było badanie naruszenia danych Bądź na bieżąco z najnowszymi wyciekami danych - śledź 5 usług i kanałów Czytaj więcej wraz z wiele jurysdykcji stanowych w USA. Podobnie, bezpośrednio po naruszeniu, komisarz ds. Prywatności w Hongkongu Stephen Wong potwierdził to biuro zainicjowało „kontrolę zgodności” VTech, aby ocenić, czy firma przestrzegała podstawowego bezpieczeństwa zasady

Podczas pisania tego artykułu Biuro Komisarzy ds. Informacji w Wielkiej Brytanii potwierdziło, że nowe warunki byłyby sprzeczne z obowiązującym prawem brytyjskim, stwierdzając:

„Prawo jest jasne, że to organizacje przetwarzające dane osobowe ludzi są odpowiedzialne za bezpieczeństwo tych danych”

Co powinieneś zrobić?

Szczerze mówiąc, dopóki nie udowodniono, że VTech znacznie zmodyfikował swoją operację bezpieczeństwa, nie używaj ich produktów, w tym ich strony internetowej.

W przyszłości, przed zakupem jakiejkolwiek zabawki dla dzieci podłączonej do sieci, rozsądnie byłoby przeprowadzić szybkie wyszukiwanie „[nazwa produktu / nazwa firmy] + bezpieczeństwo”, lub możesz spróbować „[Nazwa produktu / nazwa firmy] + włamanie / naruszenie danych.” Każda z tych kombinacji szybko zilustruje bezpieczeństwo produktu, który masz zamiar oddać Twoje dziecko.

Nastąpią naruszenia bezpieczeństwa 3 Zagrożenia dla danych osobowych podczas pobytu w hoteluPobyt w hotelu może okazać się niebezpieczny dla bezpieczeństwa danych. Jeśli nie chcesz, aby Twoja następna podróż przerodziła się w koszmar kradzieży tożsamości, oto kilka rzeczy, o których należy pamiętać. Czytaj więcej . Żyjemy w masowo zdigitalizowanym świecie, udostępnianie poufnych informacji Pięć sposobów na zapewnienie bezpieczeństwa danych osobowychTwoje dane to Ty. Niezależnie od tego, czy jest to zbiór zdjęć, które zrobiłeś, zdjęć, które opracowałeś, raportów, które napisałeś, historii, które wymyśliłeś, czy muzyki, którą zebrałeś lub skomponowałeś, opowiada historię. Chronić to. Czytaj więcej w ogromnej liczbie witryn. Jednak nie musimy rzucić się na linię ognia Czy bankowość internetowa jest bezpieczna? Przeważnie, ale oto 5 zagrożeń, o których powinieneś wiedziećBankowość internetowa ma wiele do życzenia. Jest to wygodne, może uprościć twoje życie, możesz nawet uzyskać lepsze stopy oszczędności. Ale czy bankowość internetowa jest tak bezpieczna, jak powinna być? Czytaj więcej i mamy również prawo oczekiwać odrobina szacunku 3 porady dotyczące zapobiegania oszustwom internetowym, które musisz znać w 2014 r Czytaj więcej do prywatności naszych danych osobowych - nie mówiąc już o prywatności naszych dzieci.

Dotknięte naruszeniem VTech? A może współczujesz twórcy zabawek w świecie sieci i bezpieczeństwa informacji? Daj nam znać poniżej!

Kredyty obrazkowe:Hacker Man przez tanberin przez Shutterstock

Gavin jest starszym pisarzem dla MUO. Jest także redaktorem i menedżerem SEO dla siostrzanej strony MakeUseOf, Blocks Decoded. Ma licencjat z wyróżnieniem (z wyróżnieniem) z zakresu sztuki cyfrowej zdobyte na wzgórzach Devon, a także ponad dekadę doświadczenia zawodowego w pisaniu. Lubi dużo herbaty.