Reklama

Innego dnia kolejna luka Microsoft Office jest tak duża, że cyberprzestępcy mogą przejechać przez nią ciężarówkę. Ten nazywa się uWarrior (skrót od Utility) i jest to koń trojański, który łączy Twój komputer z botnetem innych zainfekowanych komputerów. Jak próbuje przedostać się przez twoje drzwi wejściowe? Ukrywanie się w zainfekowanym dokumencie Microsoft Office.

Szczegóły złośliwego oprogramowania są długie i techniczne, ale krótka wersja jest taka, jak Palo Alto Networks nazywanie kodu „nowym i złożonym” i „uzbrojony”. To nie brzmi dobrze.

Mimo że Microsoft wydał łatę dla tej dziury w kwietniu, wiele osób nie zaktualizowało swojej wersji pakietu Office, zwłaszcza wersji Enterprise. Oznacza to, że cyberprzestępcy doju tę słabość w pakietach Microsoft Office, tak długo, jak to trwa. Kaspersky zgłasza to uWarrior pochodzi od „nieznanego aktora włoskiego pochodzenia”. Więc Monica Bellucci spamuje teraz ludzi? Wygląda na to, że wirus zawiera ciągi języka włoskiego, co zwiększa podejrzenia, że wirus pochodzi z tego kraju.

Jak więc prezentuje się ten trojan?

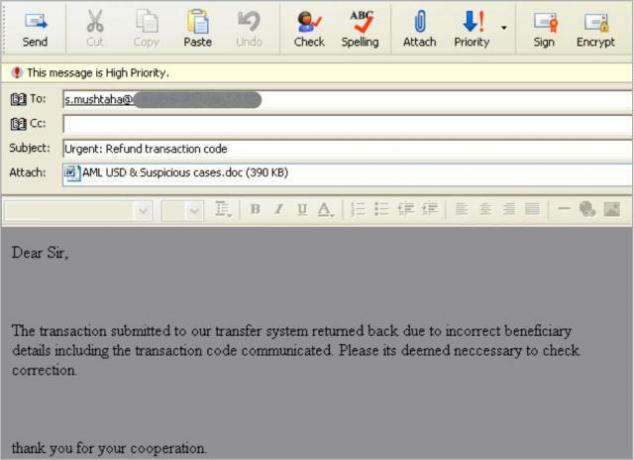

Jak wyjaśniono powyżej, uWarrior jest „uzbrojonym dokumentem RTF”. Jest on wysyłany do Ciebie e-mailem, a hakerzy oczywiście mają nadzieję, że niektórzy ludzie na ślepo klikną plik, nie myśląc o tym wcześniej. Jeśli robiłeś już takie rzeczy wcześniej, nie musisz się wstydzić. Raz to zrobiłem. W mojej obronie właśnie się obudziłem i miałem jedną stopę na Kukułce. Na szczęście udało mi się szybko rozwiązać problem.

Otrzymujesz więc wiadomość e-mail i kontynuujesz jej otwieranie, i to wtedy, gdy uWarrior jest zainstalowany. Gdy dostanie się do twojego systemu, przywiązuje się do Aktualizacja systemu Windows Windows Update: wszystko, co musisz wiedziećCzy usługa Windows Update jest włączona na komputerze? Windows Update chroni Cię przed lukami w zabezpieczeniach, aktualizując system Windows, Internet Explorer i Microsoft Office za pomocą najnowszych poprawek bezpieczeństwa i poprawek błędów. Czytaj więcej i plik o nazwie Host SVC. Następnie przeskakuje na pliki bootloadera. Przejmuje komputer, aby stał się częścią znacznie większego botnetu. Jeśli chcesz analogii, pomyśl o wszystkich Borach w Star Trek, podłączonych do tego samego „kolektywu”. Nie mogę pomóc, ale wymyślę analogię do Star Trek. Jestem totalnym maniakiem, co mogę powiedzieć?

W tym momencie masz problem.

Co zatem mam z tym zrobić?

Pierwszą rzeczą do powiedzenia jest to. Zapobieganie jest lepsze niż lekarstwo. Oznacza to, że nigdy nie powinieneś nigdy otwierać pliku e-mail od osoby, której nie znasz. Nie ma znaczenia, czy twierdzi, że to Twój bank, wystawca karty kredytowej, konto maklerskie, konto PayPal, twoje konto Ashley Madison 3 powody, dla których Ashley Madison Hack to poważny romansInternet wydaje się zachwycony hackem Ashleya Madisona, z milionami cudzołożników i potencjałem dane osób dorosłych zostały zhakowane i wydane online, a artykuły wypisują osoby znalezione w danych wysypisko. Zabawne, prawda? Nie tak szybko. Czytaj więcej ktokolwiek. Jeśli ich nie znasz, nie otwieraj żadnych załączonych plików. Żadna legalna instytucja finansowa ani serwis randkowy nie wyśle ci takich plików.

Ponadto zwracaj uwagę na następujące nazwy plików:

- Przeciwdziałanie praniu pieniędzy i podejrzane przypadki.doc

- UPOS_update.doc

- Poprawka.doc

- Informacje 2.doc

Rozpocznij skanowanie systemu

Jeśli zobaczysz którykolwiek z nich, natychmiast usuń wiadomości e-maili uruchom sprawdzanie wirusów i złośliwego oprogramowania, aby być całkowicie bezpiecznym. Jeśli nie masz zainstalowanego oprogramowania antywirusowego ani złośliwego oprogramowania, zmień tę sytuację natychmiast. Jeśli potrzebujesz rekomendacji antywirusowej, gorąco polecam Darmowy skaner antywirusowy AVG. Nigdy mnie nie zawiódł.

Ale jeśli z jakiegoś powodu nie chcesz instalować AVG, istnieje oczywiście wiele innych opcji do wyboru. Sprawdziliśmy tutaj 10 możliwości 10 najlepszych darmowych programów antywirusowychBez względu na używany komputer potrzebujesz ochrony antywirusowej. Oto najlepsze bezpłatne narzędzia antywirusowe, których możesz użyć. Czytaj więcej , ale Matt wyjaśnia, dlaczego nie powinien zadowolić się Microsoft Security Essentials Dlaczego warto zastąpić Microsoft Security Essentials odpowiednim antywirusem Czytaj więcej . Joel też zalecane niektóre jednorazowe narzędzia antywirusowe do skanowania Dlaczego warto zastąpić Microsoft Security Essentials odpowiednim antywirusem Czytaj więcej (ponieważ jest taki miły).

Jeśli znajdziesz złośliwe oprogramowanie na swoim komputerze, nie martw się. Mamy cię tam również objęte. Brian ci dał kompletny przewodnik usuwania złośliwego oprogramowania Kompletny przewodnik usuwania złośliwego oprogramowaniaObecnie złośliwe oprogramowanie jest wszędzie, a usuwanie złośliwego oprogramowania z systemu jest procesem długotrwałym, wymagającym wskazówek. Jeśli uważasz, że Twój komputer jest zainfekowany, potrzebujesz tego poradnika. Czytaj więcej . Jeśli to nie zadziała, to Aaron ma jeszcze dziesięć sztuczek w rękawie 10 kroków, które należy podjąć po wykryciu złośliwego oprogramowania na komputerzeChcielibyśmy myśleć, że Internet jest bezpiecznym miejscem do spędzania czasu (kaszel), ale wszyscy wiemy, że istnieje ryzyko za każdym rogiem. E-mail, media społecznościowe, złośliwe strony internetowe, które działały ... Czytaj więcej do wypróbowania. A Tina profilowała się trzy narzędzia do usuwania złośliwego oprogramowania do użycia 3 bezpłatne narzędzia do ochrony i usuwania złośliwego oprogramowania w czasie rzeczywistymJeśli zdasz sobie sprawę, że twoje nawyki związane z przeglądaniem i pobieraniem narażają Cię na wysokie ryzyko przechwycenia złośliwego oprogramowania, powinieneś podjąć wysiłek, aby chronić się przed tymi zagrożeniami w czasie rzeczywistym. Narzędzie antywirusowe to ... Czytaj więcej .

Jest za późno! Potwór jest luźny!

Ale jeśli jest za późno, jeśli kliknąłeś już plik i wypuściłeś Kraken, musisz działać szybko. Chociaż całkowita dezynfekcja przy użyciu kompetentnego pakietu antywirusowego powinna posprzątać, niektórzy wolą opcję nuklearną.

Dezynfekcja złośliwego oprogramowania: Opcja nuklearna

Najpierw odłącz komputer od Internetu. Masz dwie możliwości: zabierz go do sklepu, aby go naprawić, lub zrób to sam. Moim zdaniem najbezpieczniejszą metodą byłoby całkowicie wyczyść dysk twardy Jak całkowicie wyczyścić dysk twardyIstnieją dwa sposoby podłączenia dysku twardego. Oto, co musisz wiedzieć, aby zrobić to szybko i łatwo. Czytaj więcej i ponownie zainstaluj system operacyjny. Jeśli tego nie zrobisz, zawsze będziesz miał tę dokuczliwą wątpliwość w głowie - „Czy to wszystko złapałem? Czy to naprawdę zniknęło?

Jest to również dobra reklama ze względu na znaczenie regularne tworzenie kopii zapasowych plików komputerowych Przewodnik tworzenia kopii zapasowych i przywracania systemu WindowsKatastrofy się zdarzają. Jeśli nie chcesz stracić danych, potrzebujesz dobrej procedury tworzenia kopii zapasowych systemu Windows. Pokażemy Ci, jak przygotować kopie zapasowe i je przywrócić. Czytaj więcej . Jeśli coś takiego nagle się wydarzy i musisz szybko wyczyścić dysk, musisz mieć kopie plików w innym miejscu. Zalecane jest codzienne tworzenie kopii zapasowych na wymiennym dysku twardym.

Czy natrafiłeś na tego wirusa? Jeśli tak, powiedz nam w komentarzach poniżej. Jak wpłynęło to na twój komputer?

Kredyty obrazkowe: Programator na komputerze - Shutterstock, Atak hakerów - Shutterstock, Straszny potwór - Shutterstock

Mark O'Neill jest niezależnym dziennikarzem i bibliofilem, który publikuje artykuły od 1989 roku. Przez 6 lat był redaktorem zarządzającym MakeUseOf. Teraz pisze, pije za dużo herbaty, zmaga się z psem z ręką i pisze trochę więcej. Możesz go znaleźć na Twitterze i Facebooku.