Reklama

Prywatność jest stałym problemem praktycznie wszystkich głównych witryn, które odwiedzasz dzisiaj, zwłaszcza tych, które regularnie przetwarzają dane osobowe. Jednak podczas gdy większość działań związanych z bezpieczeństwem jest obecnie ukierunkowana na bezpieczny transfer informacji z komputera do serwery witryny, co nie zmienia faktu, że przesyłanych jest wiele danych, które można wykorzystać do identyfikacji ty.

Prywatność jest stałym problemem praktycznie wszystkich głównych witryn, które odwiedzasz dzisiaj, zwłaszcza tych, które regularnie przetwarzają dane osobowe. Jednak podczas gdy większość działań związanych z bezpieczeństwem jest obecnie ukierunkowana na bezpieczny transfer informacji z komputera do serwery witryny, co nie zmienia faktu, że przesyłanych jest wiele danych, które można wykorzystać do identyfikacji ty.

Jeśli znajdujesz się na stronie, na której właściwe jest maskowanie, kim jesteś, musisz wziąć sprawy w swoje ręce. Transfer danych musi być nie tylko bezpieczny, ale musi również pochodzić z pozornie nieznanej lokalizacji.

Jak chronić swoją tożsamość?

Najłatwiejszym sposobem na osiągnięcie tego jest Projekt Tor, co podkreślił Chris zaledwie kilka dni temu Jak stworzyć witrynę Tor Hidden Service, aby skonfigurować anonimową stronę internetową lub serwerTor to anonimowa, bezpieczna sieć, która pozwala każdemu na dostęp do stron internetowych z anonimowością. Ludzie zwykle używają Tora, aby uzyskać dostęp do normalnych stron internetowych, ale nie muszą. Jeśli chcesz skonfigurować własne ... Czytaj więcej . Ten wyjątkowy projekt polega na maskowaniu tego, kim jesteś, aby serwery nie mogły cię zidentyfikować, zachowując twoją anonimowość Internet. W ten sposób możesz robić wszystko, co musisz, bez ponoszenia konsekwencji, jeśli zostaniesz zidentyfikowany.

Kto korzysta z projektu Tor?

Projekt Tor jest zaskakująco używany przez wiele osób, a strona internetowa projektu nie powstrzymuje się od pokazania, z jakiego rodzaju osób korzysta lub mogłaby skorzystać na Projekcie Tor. Niektóre z bardziej popularnych grup osób to hakerzy, ale projekt nie jest wykorzystywany wyłącznie do szkodliwych celów. Informatorzy są również dość dużą grupą użytkowników Projektu Tor (niezależnie od tego, czy informatorzy są dobrzy, czy źli, decyzja należy do Ciebie, ale masz rację).

Na stronie wymieniono także aktywistów i media jako innych użytkowników Tor Project, którzy korzystają z usługi do rozpowszechniania wiadomości lub informacje, które posiadają, bez przekazywania identyfikowalnych informacji serwerom i innym podmiotom szpiedzy. Z powodu tego, jak działa Projekt Tor, możesz nawet uzyskać dostęp do stron internetowych, które w innym przypadku zostałyby zbanowane w niektórych krajach lub w inny sposób zablokowane przez jakąkolwiek organizację.

Jak to działa?

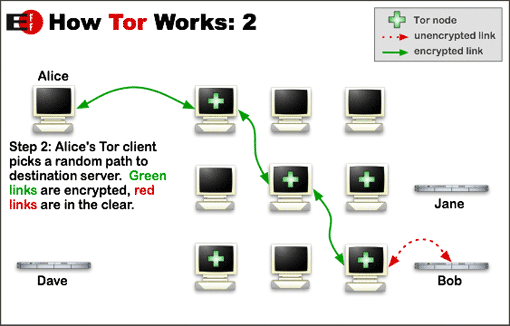

Usługa Tor działa poprzez kierowanie ruchu sieciowego przez coś, co nazywa się „siecią routingu cebulowego”. To po prostu fantazyjny termin mówiąc, że wszelki ruch, który stworzysz, będzie losowo kierował się przez wiele węzłów („warstw”), aż w końcu dotrze do Miejsce docelowe. Dlatego, mimo że być może zainicjowałeś ruch, jest on bezpiecznie kierowany do wielu innych komputerów, zanim ostatecznie dotrze do serwerów witryny. Serwer następnie widzi ruch przychodzący, ale identyfikuje go jako pochodzący z ostatniego komputera na trasie, którą obrał twój ruch. Dlatego jesteś ukryty.

Jeśli klikniesz na stronie lub zrobisz z nią coś innego, Tor wyśle Twój ruch przez inną losowo generowana ścieżka, więc w oczach serwera ruch wydaje się pochodzić z wielu różnych komputery. Chociaż dla ekspertów jest oczywiste, że w oparciu o ten wzorzec użytkownik korzysta z usługi takiej jak Tor, nic nie może na to poradzić. Jesteś całkowicie ukryty.

Wyjaśniając na bok, muszę powiedzieć, że działa całkiem dobrze. W rzeczywistości lider niesławnej grupy hakerskiej LulzSec był pozornie niemożliwy do znalezienia, ponieważ robił wszystko online, w tym swoje działania hakerskie, za pośrednictwem usługi Tor. Dopiero niedawno został złapany, ponieważ wpadł w poślizg pojedynczy czas i zalogowany do IRC serwer czatu, gdy Tor był wyłączony. Adres IP został natychmiast zalogowany na serwerze czatu, a władze nie miały problemu ze znalezieniem go z nowymi informacjami.

Jak tego używasz?

Korzystanie z usług Tora jest dość łatwe. Wszystko, co musisz zrobić, to przejść do ich strona internetowa i pobierz swój pakiet przeglądarki Tor. Obejmuje to wszystkie niezbędne aplikacje, w tym panel sterowania o nazwie Vidalia, łatana wersja Firefoksa i rozszerzenie dla Firefoksa do komunikacji ze wszystkimi pozostałymi składniki. Instalacja polega na rozpakowaniu pobranego pliku do wybranego katalogu lub dysku USB, na którym można następnie uruchomić program Start. Otóż to!

Możesz teraz używać Tora z tą oddzielną przeglądarką dla maksymalnej prywatności. Jeśli chcesz, aby Tor działał z domyślną przeglądarką lub korzystał z Tora z innymi programami obsługującymi Internet, możesz to zrobić pobierz sam Tor, który zainstaluje się na twoim dysku twardym, ale zalecam zrobienie tego tylko, jeśli potrzebujesz to.

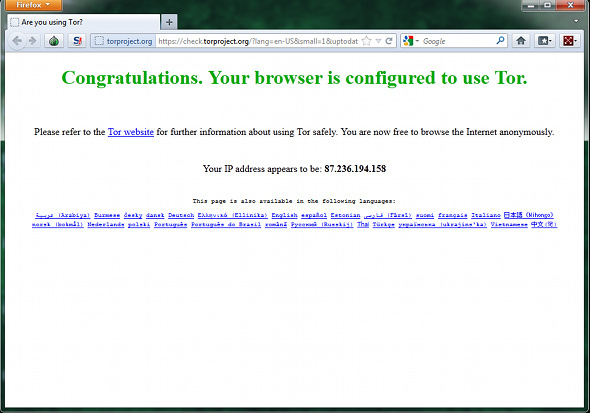

Pamiętaj, że bez żadnych dodatkowych modyfikacji Tor działa tylko z Firefoksem. Łatwo jest jednak zmienić kilka ustawień w przeglądarce, aby korzystać z Tora. Wystarczy, że przeglądarka przejdzie przez „proxy” utworzone przez Tora, znajdujące się w „localhost” na porcie 8118. Następnie możesz sprawdzić, czy się udało, odwiedzając stronę ta strona.

Wniosek

Projekt Tor bardzo skutecznie utrzymuje twoją tożsamość w tajemnicy, dzięki czemu możesz robić to, co musisz. Jest również dość łatwy w użyciu i otrzymał wsparcie od wielu osób dzięki swojej naturze open source i jest wieloplatformowy. Wiele osób z powodzeniem z niego korzysta, więc nie ma wątpliwości, że Ty też możesz.

Czy Twoim zdaniem Tor jest jednym z najlepszych sposobów na anonimowość w Internecie? Jakie inne zalecane aplikacje mają na celu ochronę Twojej prywatności? Daj nam znać w komentarzach!

Źródło zdjęcia: Electronic Frontier Foundation

Danny jest senior na University of North Texas, który lubi wszystkie aspekty oprogramowania open source i Linuksa.