Reklama

Wszyscy wiemy, że dbanie o higienę osobistą jest ważne dla naszego zdrowia i dobrego samopoczucia. W świecie cyfrowym musimy być świadomi naszej cyber higieny i dbać o nią. Chociaż termin ten jest niezwykły, oznacza to regularne sprawdzanie i modyfikowanie kilku zachowań w celu zabezpieczenia się w Internecie. Jest to rada, którą regularnie oferujemy w MakeUseOf w obliczu nowego wycieku lub ataku.

Pozwól nam przeprowadzić Cię przez pięć łatwych kroków w celu poprawy Twojej cyber higieny.

1. Aktualizuj oprogramowanie

Oprogramowanie, na którym wszyscy polegamy na co dzień, nie jest idealne. Prawie każdy system operacyjny i aplikacja ma wady ukryte gdzieś w kodzie. Gdy usterka stanie się znana, programiści szybko ją załatają i wypychają aktualizacje oprogramowania. Jako użytkownicy te ciągłe aktualizacje mogą stać się frustrujące, ale bez nich znane wady mogą zostać wykorzystane i wykorzystane do ataku.

Globalne ataki ransomware takie jak WannaCry i NotPetya obie wykorzystały znane wady w celu rozprzestrzeniania swojego złośliwego oprogramowania. W przypadku WannaCry Microsoft opublikował naprawę tego exploita kilka miesięcy wcześniej, ale wiele komputerów nie zostało zaktualizowanych, co doprowadziło do masowych infekcji.

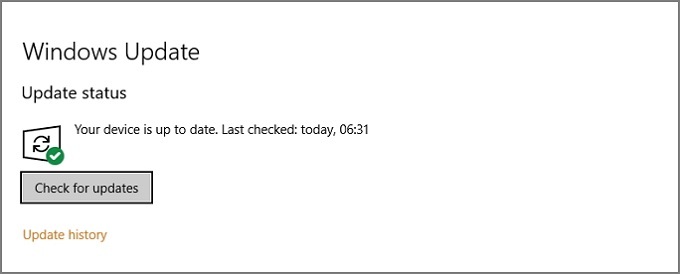

Na szczęście proces aktualizowania oprogramowania nigdy nie był łatwiejszy. Windows Update miał uaktualnienie do wersji Windows 10 do stać się mniej inwazyjnym Jak zarządzać Windows Update w Windows 10Dla maniaków kontroli Windows Update to koszmar. Działa w tle i zapewnia bezpieczeństwo i płynność systemu. Pokażemy Ci, jak to działa i co możesz dostosować. Czytaj więcej . MacOS Apple można zaktualizować bezpośrednio z Mac App Store Kompletny przewodnik po aktualizacji oprogramowania komputera MacNie ma jednego uniwersalnego rozwiązania konserwacyjnego, więc warto zrozumieć, jak działają aktualizacje komputera Mac i jego oprogramowania. Czytaj więcej wraz z innymi aplikacjami. Ponieważ wielu z nas używa teraz naszych smartfonów jako głównego urządzenia, ważne jest, aby upewnić się, że iOS i Android są w pełni aktualne. Upewnij się, że instalujesz aktualizacje aplikacji tak często, jak to możliwe, szczególnie w przypadku wrażliwych aplikacji, takich jak bankowość internetowa.

2. Wykonuj regularne kopie zapasowe

Jeszcze kilka lat temu nie było wyboru w łatwych w użyciu opcjach tworzenia i zapominania. Teraz są przyjazne dla użytkownika, wygodne opcje dla prawie każdego urządzenia i systemu operacyjnego.

Windows 10 ma szereg opcji tworzenia kopii zapasowych wypiekane bezpośrednio do systemu operacyjnego The Ultimate Windows 10 Data Backup GuidePodsumowaliśmy każdą opcję tworzenia kopii zapasowych, przywracania, odzyskiwania i naprawy, jaką mogliśmy znaleźć w systemie Windows 10. Skorzystaj z naszych prostych wskazówek i nigdy więcej nie rozpaczaj nad utraconymi danymi! Czytaj więcej i to bez wszystkich świetne oprogramowanie innych firm Najlepsze oprogramowanie do tworzenia kopii zapasowych dla systemu WindowsTwoje dane są kruche - wystarczy jeden mały wypadek, aby wszystko stracić. Im więcej kopii zapasowych wykonasz, tym lepiej. Przedstawiamy najlepsze darmowe oprogramowanie do tworzenia kopii zapasowych dla systemu Windows. Czytaj więcej dostępny. Oczywiście Apple pokonało Microsoft na dobre osadzanie Wehikułu Czasu 3 sposoby przywracania danych z kopii zapasowych Time MachineOto kilka metod przywracania komputera Mac za pomocą Time Machine, w tym czynności związane z „wyszukiwaniem kopii zapasowych wehikułu czasu”. Czytaj więcej w 2007 roku. Utworzono kopię zapasową nawet naszych smartfonów automatycznie do iCloud Jak wykonać kopię zapasową telefonu iPhone i iPadaZastanawiasz się, jak wykonać kopię zapasową telefonu iPhone? Oto nasz prosty przewodnik tworzenia kopii zapasowej iPhone'a za pomocą iCloud lub iTunes. Czytaj więcej lub dysk Google Jak łatwo przenieść wszystkie dane na nowe urządzenie z AndroidemKiedy nadejdzie czas, aby przejść do nowego telefonu, jak, u licha, przeniesiesz wszystkie swoje dane? Te wskazówki ułatwią proces i sprawią, że niczego nie przegapisz. Czytaj więcej .

Magazyn w chmurze Co to jest chmura?Chmura. Jest to termin, który często się rzuca. Czym dokładnie jest chmura? Czytaj więcej rozprzestrzenił się ostatnio dzięki ofertom dostępnym na stronie prawie wszystkie duże firmy technologiczne Dropbox vs. Dysk Google vs. OneDrive: która pamięć w chmurze jest dla Ciebie najlepsza?Czy zmieniłeś sposób myślenia o pamięci w chmurze? Do popularnych opcji Dropbox, Google Drive i OneDrive dołączyły inne. Pomagamy odpowiedzieć na pytanie, z której usługi przechowywania w chmurze należy skorzystać. Czytaj więcej . Aby konkurować ze sobą, usługi wahają się od bezpłatnego do 10 USD miesięcznie. Możesz wykorzystać ich obszerne oferty do tworzenia kopii zapasowych plików - i mieć je w zasięgu ręki, bez względu na to, gdzie jesteś.

Usługi takie jak Amazon Cloud Drive Jak udostępniać nieograniczoną liczbę zdjęć rodzinie na Amazon PrimeAmazon Prime ma nową funkcję o nazwie Family Vault, która umożliwia udostępnianie nieograniczonej liczby zdjęć rodzinie! Oto jak z tego skorzystać teraz. Czytaj więcej i Zdjęcia Google Uzyskaj bezpłatne nieograniczone miejsce na zdjęcia i nie tylko dzięki Zdjęciom GoogleJeśli nie korzystasz z tych ukrytych funkcji Zdjęć Google, naprawdę brakuje Ci. (Wskazówka: jest bezpłatne i nieograniczone miejsce na zdjęcia!) Czytaj więcej pozwoli nawet przechowywać nieograniczoną liczbę zdjęć bez dodatkowych kosztów. Oczywiście, jeśli wolisz lokalną kopię zapasową, zawsze możesz użyć urządzenia Network Attached Storage (NAS) do zdeponowania wszystkich swoich plików. Urządzenia NAS pozwolą nawet na używanie wielu napędów poprawiona redundancja Co powinieneś wiedzieć o redundancji i kopiach zapasowychRedundancja jest często mylona z kopiami zapasowymi. Rzeczywiście, koncepcje są stosunkowo podobne, choć z pewnymi istotnymi różnicami. Czytaj więcej .

3. Użyj antywirusa

Użytkownicy systemu Windows są prawie pewni, że na twoim komputerze pojawił się wirus, złośliwe oprogramowanie lub inne nieuczciwe oprogramowanie bez Twojej zgody. W czasach przeglądarki Internet Explorer 6 i Windows XP system operacyjny był podatny na infekcje coś w rodzaju żartu Ponad 3 opowiadane mity o systemie Windows, który nie jest prawdą (już więcej)Hejterzy Windows lubią opowiadać mity o gigantach systemów operacyjnych Microsoftu. Zobaczmy, czy w tych stereotypach jest jakaś prawda. Czytaj więcej . Trzy iteracje później, a Windows 10 ma wreszcie solidny, wbudowany program antywirusowy Windows Defender 4 powody, dla których warto korzystać z Windows Defender w Windows 10W przeszłości Windows Defender był przyćmiony innymi opcjami, ale teraz jest całkiem sporą konkurencją. Oto kilka powodów, dla których powinieneś rozważyć upuszczenie swojego pakietu bezpieczeństwa na rzecz Windows Defender. Czytaj więcej . Możesz trzymać się domyślnych, ale są lepsze opcje tam Najlepsze oprogramowanie antywirusowe dla systemu Windows 10Chcesz zwiększyć bezpieczeństwo na swoim komputerze? Oto najlepsze opcje oprogramowania antywirusowego dla systemu Windows 10. Czytaj więcej jeśli chcesz być w pełni chroniony.

Stało się błędne przekonanie, że komputery Mac są odporne na wirusy i złośliwe oprogramowanie wielokrotnie udowodniono, że się mylili. Właśnie dlatego biegam oprogramowanie antywirusowe na komputerze Mac 9 Opcje antywirusowe Apple Mac, które powinieneś rozważyć dzisiajDo tej pory powinieneś wiedzieć, że komputery Mac potrzebują oprogramowania antywirusowego, ale który wybrać? Te dziewięć pakietów bezpieczeństwa pomoże ci uniknąć wirusów, trojanów i wszelkiego rodzaju złośliwego oprogramowania. Czytaj więcej nie jest taki zły pomysł. Ponieważ smartfony nadal się rozprzestrzeniają, złośliwi hakerzy przenieśli część swoich zasobów w kierunku urządzeń mobilnych. Twój smartfon przechowuje niektóre z najbardziej wrażliwych informacji, więc powinieneś podjąć środki ostrożności Czy potrzebujesz aplikacji antywirusowych na Androida? Co z iPhone'em?Czy system Android potrzebuje aplikacji antywirusowych? Co z twoim iPhonem? Oto dlaczego aplikacje zabezpieczające smartfony są ważne. Czytaj więcej tam też.

4. Użyj lepszego hasła

Biorąc pod uwagę liczbę kont, z których wszyscy korzystamy na co dzień, nic dziwnego, że tak wielu z nas polega na prostych, łatwych do zapamiętania hasła takie jak „123456” Keeper ujawnia 25 najgorszych haseł 2016Rok 2016 był znaczący ze względu na liczbę ujawnionych naruszeń danych. Co daje nam wgląd w najgorsze hasła, których możesz teraz użyć. Czytaj więcej . Hasła te - często zgodne z wzorami naszych klawiatur - łatwo się łamią w przypadku wycieku danych.

Użycie silniejszego, bardziej złożonego hasła może pomóc, ale problem jego łatwego zapamiętania pozostaje. Złożone hasła, które łatwo można zapomnieć, często zostają spisane, co podważa bezpieczeństwo korzystania z lepszego hasła. Podczas wymyślania wzór do haseł 6 porad dotyczących tworzenia niezłomnego hasła, które można zapamiętaćJeśli twoje hasła nie są unikalne i nie do złamania, równie dobrze możesz otworzyć drzwi wejściowe i zaprosić złodziei na lunch. Czytaj więcej może pomóc, to nie jest kuloodporne rozwiązanie.

Zamiast tego powinieneś zwrócić się do menedżera haseł. Te przydatne elementy oprogramowania działają jak bezpieczna przechowalnia cyfrowa dla wszystkich haseł W jaki sposób menedżerowie haseł dbają o bezpieczeństwo hasełTrudne do złamania hasła są również trudne do zapamiętania. Chcesz być bezpieczny? Potrzebujesz menedżera haseł. Oto jak działają i jak zapewniają ci bezpieczeństwo. Czytaj więcej , często zamykane na Hasło główne. Oznacza to, że musisz pamiętać tylko jedno hasło, zanim menedżer haseł odblokuje bezpieczny sklep.

Wielu menedżerów haseł ma nawet taką funkcję automatycznie generuje i przechowuje bezpieczne hasła 7 supermoce Clever Password Manager Musisz zacząć używaćMenedżerowie haseł mają wiele świetnych funkcji, ale czy wiesz o nich? Oto siedem aspektów zarządzania hasłami, z których powinieneś skorzystać. Czytaj więcej dla ciebie, eliminując potrzebę utworzenia go w pierwszej kolejności. Menedżer haseł ma wiele zalet, ale pamiętaj o tym nie są idealne 4 powody, dla których menedżerowie haseł nie wystarczają, aby zapewnić bezpieczeństwo hasełMenedżerowie haseł są cenni w toczącej się walce z hakerami, ale sami nie zapewniają wystarczającej ochrony. Te cztery powody pokazują, dlaczego menedżerowie haseł nie wystarczą, aby zapewnić bezpieczeństwo haseł. Czytaj więcej .

5. Uważaj na zagrożenia online

Przyzwyczailiśmy się do stale obecnego zagrożenia ze strony ludzi próbujących manipulować, oszukiwać lub w inny sposób oszukiwać nas w naszym życiu. Mimo wczesnych utopijnych ideałów Internetu trend ten rozprzestrzenił się w Internecie. Większość z nas prawdopodobnie spotkała się z odmianą Oszustwo e-mailem w Nigerii Czy nigeryjskie oszustwa wysyłane przez e-mail kryją straszliwy sekret? [Opinia]Innego dnia do mojej skrzynki odbiorczej trafia inny e-mail spamowy, który w jakiś sposób działa w oparciu o filtr antyspamowy Windows Live, który zapewnia tak dobrą ochronę moich oczu przed wszystkimi innymi niechcianymi ... Czytaj więcej , ale istnieje też wiele innych bardziej podstępnych zagrożeń.

Oszuści zawsze szukają nowych sposobów wykorzystania naszych nawyków i rutyny. Doprowadziło to do popularyzacji technik takich jak wyłudzanie informacji Jak rozpoznać wiadomość e-mail wyłudzającą informacjeZłapanie wiadomości phishingowej jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest prawie idealne. Pokazujemy, jak rozpoznać oszustwo. Czytaj więcej , vishing i smishing Nowe techniki phishingowe, na które należy zwrócić uwagę: Vishing i SmishingVishing i smishing są niebezpiecznymi nowymi wariantami phishingu. Na co powinieneś uważać? Jak poznasz próbę prześladowania lub oszustwa, kiedy nadejdzie? I czy prawdopodobnie będziesz celem? Czytaj więcej . Wszystkie trzy ataki próbują nakłonić Cię do kliknięcia oszukańczych linków lub ujawnienia danych osobowych za pomocą wiadomości e-mail, głosu lub SMS-a. Mogąc znajdź e-maila phishingowego Jak rozpoznać wiadomość e-mail wyłudzającą informacjeZłapanie wiadomości phishingowej jest trudne! Oszuści udają PayPal lub Amazon, próbując ukraść hasło i dane karty kredytowej, jeśli ich oszustwo jest prawie idealne. Pokazujemy, jak rozpoznać oszustwo. Czytaj więcej lub Oszustwo SMS Jak rozpoznać oszustwo SMS i co dalejWyłudzanie wiadomości SMS (lub SMiShing) to wyłudzanie informacji przy użyciu wiadomości SMS. Są powszechne, więc musi być udaną linią ataku dla oszustów internetowych. Ale jak rozpoznać oszustwo SMS? Czytaj więcej może być nieoceniony przy ochronie Twoich danych.

Cyber czystość

Czasami może się wydawać, że nie minie dzień bez kolejnego wycieku, włamania lub globalnego ataku złośliwego oprogramowania. Nic dziwnego, że skończyliśmy ze zmęczeniem bezpieczeństwa 3 sposoby na pokonanie zmęczenia bezpieczeństwa i bezpieczeństwo w InternecieZmęczenie związane z bezpieczeństwem - znużenie radzeniem sobie z bezpieczeństwem online - jest prawdziwe i sprawia, że wiele osób jest mniej bezpiecznych. Oto trzy rzeczy, które możesz zrobić, aby pokonać zmęczenie związane z bezpieczeństwem i zapewnić sobie bezpieczeństwo. Czytaj więcej . Na szczęście, zarządzając cybernetyczną higieną, stworzyłeś dodatkową blokadę dla każdego napastnika wykorzystującego.

Jeśli chcesz rozszerzyć swoje zabezpieczenia, możesz dodać Uwierzytelnianie dwuskładnikowe Co to jest uwierzytelnianie dwuskładnikowe i dlaczego warto z niego korzystaćUwierzytelnianie dwuskładnikowe (2FA) to metoda bezpieczeństwa, która wymaga dwóch różnych sposobów potwierdzenia tożsamości. Jest powszechnie stosowany w życiu codziennym. Na przykład płacenie kartą kredytową wymaga nie tylko karty, ... Czytaj więcej (2FA) na konta internetowe. Korzystanie z wirtualnej sieci prywatnej (VPN) jest jedna z najlepszych rzeczy, które możesz zrobić, aby poprawić swoje bezpieczeństwo online 11 powodów, dla których potrzebujesz VPN i czym jestWirtualne sieci prywatne mogą chronić Twoją prywatność. Wyjaśniamy, co dokładnie robią i dlaczego warto korzystać z VPN. Czytaj więcej i trzymajcie się z daleka od podsłuchujących. Wszyscy publikujemy w Internecie wiele informacji, ale jeśli chcesz zachować ochronę, są one dostępne rzeczy, których nigdy nie powinieneś udostępniać 5 przykładów informacji, których nigdy nie powinieneś publikować onlineCo publikujesz online? Czy udostępniasz swoją lokalizację, dom, dane swojego banku? Być może udostępniasz je przypadkowo? Jeśli nie masz pewności, zapoznaj się z naszymi wskazówkami i sztuczkami, aby uniknąć publikowania danych osobowych w Internecie. Czytaj więcej .

Jak zarządzasz swoją cybernetyczną higieną? Czy regularnie wykonujesz wszystkie te zadania? Czy sądzisz, że brakuje nam niektórych? Daj nam znać w komentarzach!

James jest MakeUseOf's Buying Guides & Hardware News Editor i niezależnym pisarzem pasjonującym się zapewnianiem dostępności i bezpieczeństwa technologii dla wszystkich. Oprócz technologii interesuje się także zdrowiem, podróżami, muzyką i zdrowiem psychicznym. Inżynieria mechaniczna z University of Surrey. Można również znaleźć pisanie o przewlekłej chorobie w PoTS Jots.