Reklama

Wraz z napływem nowych aplikacji do strumieniowego przesyłania filmów p2p, takich jak Popcorn Time, oraz systemu do naruszania praw autorskich powiadomienia o rozpoczęciu w Wielkiej Brytanii, pomyślałem, że może to być odpowiedni moment, aby przypomnieć o podstawowych zasadach bezpieczeństwa związanych z torrentami wytyczne. Nie będę kaznodziei i udawać, że nie wiem, do czego używasz torrentów, ale zamierzam prosić o zachowanie bezpieczeństwa niezależnie od tego - zarówno legalnie, jak i z perspektywy komputerowej. Nikt nie chce skończyć w więzieniu ani nie ukarany grzywną.

Nie jesteś pewien, jakie są torrenty? Przeczytaj nasz bezpłatny przewodnik po torrentach Przewodnik po torrentach dla wszystkichTen przewodnik dla początkujących jest doskonałym wprowadzeniem do udostępniania plików peer-to-peer za pomocą BitTorrent. Zacznij od pobierania torrentów w bezpieczny i odpowiedzialny sposób dzięki naszym wskazówkom tutaj. Czytaj więcej . Nie pytaj mnie w komentarzach, jakie są najlepsze strony z torrentami, ani nie błagaj o prywatne zaproszenia do śledzenia. Nie toleruję żadnego rodzaju piractwa, a ty zmarnujesz mój czas, zakazując ci.

Prawda o czasie popcornu, Flixtor, Zona (i tak dalej…)

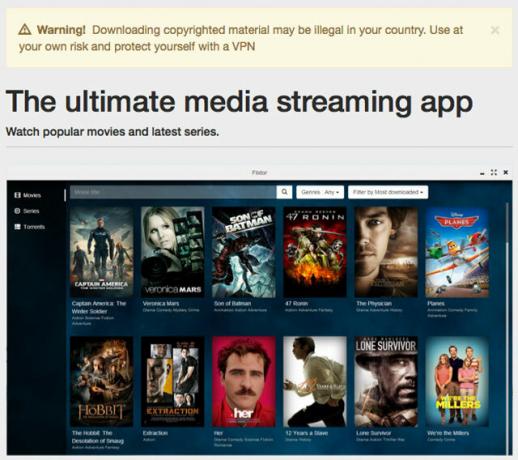

Czas Popcornu rozpalił Internet, kiedy został wydany na początku tego roku: było to lepsze doświadczenie niż Netflix, z szerszym wyborem wszystkich filmów i programów telewizyjnych, których możesz chcieć, i całkowicie wolny.

Oryginalny projekt został zamknięty dość szybko, ale z kodem otwartym powstały liczne widelce i opracowano klony. Jednak niektórzy użytkownicy byli całkowicie nieświadomi pochodzenia treści. W samej aplikacji nic nie wskazuje na nic nielegalnego (nowsze klony dodały ostrzeżenie strona pobierania) - wygląda jak usługa przesyłania strumieniowego, z ładnymi okładkami DVD i świetnie wyglądającym berło. Nawet użytkownicy, którzy mieli świadomość, że pliki mają oczywiście wątpliwe pochodzenie prawne, niekoniecznie także świadomy podstawowej technologii, wierząc, że będzie działać jak każdy inny streaming Internetu teren.

Prawda jest taka, że sama aplikacja (i wszystkie klony) są całkowicie oparty na torrentach. Gdy użytkownicy przesyłają strumieniowo multimedia, aplikacja pobiera plik torrent, dołącza do roju i natychmiast wysyła ten plik z powrotem do wszystkich innych. Z punktu widzenia organizacji anty-p2p i firm zatrudnionych do monitorowania torrentów, to nie jest różni się od wszystkich, którzy wybierają się do PirateBay i pobierają go za pomocą tradycyjnego torrenta klient. Popcorn Time to po prostu bardzo ładny indeks multimediów i klient torrent w jednym pakiecie.

Uwaga: ponieważ pierwotny projekt został usunięty, tam było trochę kontrowersji przez klon Time4Popcorn, w tym możliwe wektory ataku dla złośliwego oprogramowania (choć nie ma jeszcze dowodów na to, że jest do tego wykorzystywany) oraz użycie scentralizowanego serwera, który mógłby zostać obalony. Zamiast tego rozważ użycie klon Get-Popcorn.

Chodzi mi o to: nie miej złudzeń, że jesteś chroniony tylko dlatego, że używasz tych aplikacji do strumieniowego przesyłania treści zamiast bardziej bezpośrednio za pomocą klienta torrent. Jest to dokładnie to samo pod spodem z ładnym interfejsem u góry, więc należy zachować wszelkie środki ostrożności Pobieraj torrent nadal obowiązuje, gdy używasz tej nowej kategorii aplikacji do przesyłania strumieniowego - mianowicie….

Użyj VPN

Sama natura technologii torrentów peer-to-peer oznacza, że każdy, kto próbuje pobrać plik, otrzymuje listę wszystkich, którzy robią to samo: stajesz się zarówno pobierającym, jak i przesyłającym. Nawet jeśli ustawiłeś, aby klient nigdy nie przesyłał, nadal będziesz na liście jako peer.

Dlatego powinno być oczywiste, że organizacje anty-p2p mogłyby zrobić to samo, aby dowiedzieć się, kto pobiera określony plik. Firmy płacą za monitorowanie określonych torrentów przez właścicieli praw autorskich, co robią, pobierając je sami, sprawdzając rój i prowadząc rejestr każdego adresu IP, który widzą. Twój adres IP jest porównywany ze znaną listą dostawców usług internetowych. Skontaktuje się z twoim dostawcą usług internetowych, który może zostać zmuszony do przekazania danych klienta powiązanego z Własność intelektualna w określonym dniu i godzinie lub poproszona o podjęcie działań samodzielnie (jak ma to miejsce w Ameryce, a wkrótce także w Wielkiej Brytanii, wysyłając listy ostrzegawcze do naruszających prawa abonentów). Kary i ewentualne rozłączenie czekają na powtarzających się przestępców.

Aby wyjaśnić sytuację w Wielkiej Brytanii: listy ostrzegawcze będą nie podejmie wszelkie działania i po prostu zatrzyma się po wysłaniu 4. Ale nadal - czy chcesz być na tej liście? Czy naprawdę chcesz, aby Twój dostawca usług internetowych wiedział, że pobierasz „Wielkie i Busty Babes BDSM”, gdy kraj jest w trakcie moralnej krucjaty?

Korzystanie z VPN jest jedynym bezpiecznym sposobem na kontakt z torrentami, kropka. Tuneluj swoje połączenie przez VPN przyjazny dla torrentów Najlepsza sieć VPN do torrentowania: ExpressVPN vs. CyberGhost vs. MullvadPrzy setkach dostawców VPN może być trudno znaleźć odpowiedniego dla swoich potrzeb. Do torrentowania będziesz chciał trzymać się jednego z nich. Czytaj więcej nie będzie rejestrować, kto i kiedy korzystał z usługi.

Ten film od CyberGhost VPN wyjaśnia pojęcia.

Dobre sieci VPN kosztują pieniądze. Tak, możesz znaleźć bezpłatne VPN odpowiednie do 5 minut prywatności podczas korzystania z publicznego Wi-Fi w kafejce internetowej, ale są tak dobre, jak nic, jeśli chodzi o torrent. Utrzymujemy lista najlepszych VPN tutaj Najlepsze usługi VPNZebraliśmy listę najlepszych dostawców usług wirtualnej sieci prywatnej (VPN), pogrupowanych według kategorii premium, darmowych i przyjaznych dla torrentów. Czytaj więcej , ale nie wszystkie z nich są przyjazne torrentom. Prywatny dostęp do Internetu jest najczęściej zalecany dla użytkowników p2p, ale nie jest to osobiste poparcie, ponieważ nigdy z nich nie korzystałem. Przy zakupie rocznym przez PIA VPN może kosztować zaledwie 3,33 USD miesięcznie.

Seedboxy

Seedboksy to prywatny komputer wynajmowany od kogoś innego: tej maszyny, a zatem adres IP tej innej maszyny pobiera zamiast ciebie. Pierwotnie zaprojektowane w celu ułatwienia rozsiewania torrentów bez konieczności pracy przez całą dobę, 7 dni w tygodniu, mają też tę zaletę, że oddalają cię o krok od konsekwencji prawnych. Masz interfejs zdalnego zarządzania i login FTP, dzięki czemu możesz pobrać ukończone pliki do pobrania bez korzystania z protokołu torrent. Dla tych, którzy nie mają wątpliwości prawnych, Seedboksy są również przydatne do ominięcia kształtowania ruchu lub sieci, w których protokół torrent jest całkowicie zablokowany.

Ten arkusz kalkulacyjny prowadzony przez Reddit r / seedboxy społeczność jest pełna lista dostawców seedboxów. Ceny wahają się od około 15 USD za dobry poziom usług, choć można znaleźć tańsze plany. Wielu ciężkich użytkowników połączy Seedbox i VPN w celu zapewnienia maksymalnej prywatności.

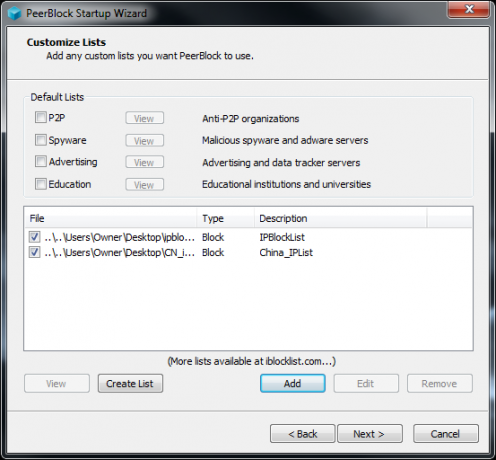

Peerblock / Peerguardian nic nie robi

Peerblock jest jak zapora ogniowa przeciwko złym facetom PeerBlock - Blokuj adresy IP szpiegów rządowych lub przyjaciół złego hakera [Windows]Gdy ludzie chcą chronić swój komputer przed zagrożeniami z zewnątrz, pierwszą rzeczą, o której zwykle myślą, jest instalacja oprogramowania antywirusowego lub anto-malware. Aplikacje te świetnie sobie radzą w blokowaniu znanych wirusów i złośliwego oprogramowania ... Czytaj więcej . Aplikacja przechowuje listy „złych adresów IP” należących do organizacji anty-p2p, uniwersytetów, organów ścigania itp. - i zapobiega podłączaniu się do twojego urządzenia. Teoretycznie powstrzyma cię to przed dodaniem ich do ich list. W rzeczywistości nie muszą faktycznie łączyć się z maszyną, aby zobaczyć, że jesteś w roju torrentów i aktywnie pobierasz / ładujesz plik; listy często uniemożliwiają innym użytkownikom przesłanie pliku do Ciebie, ponieważ ich adres IP znajduje się w bloku należącym do pewnej firmy lub uniwersytetu. Aplikacja zapewnia fałszywe poczucie bezpieczeństwa i nie zapewni żadnej ochrony podczas korzystania z torrentów.

Nie używaj tego.

Unikaj oprogramowania: ryzyko złośliwego oprogramowania

Możliwe jest osadzanie złośliwego oprogramowania w plikach muzycznych i filmowych, ale jest bardzo mało prawdopodobne i działa tylko na określonych odtwarzaczach multimedialnych. Trzymanie się standardowych kodeków, takich jak AVI i MKV, i używanie na przykład aktualnej wersji VLC do odtwarzania plików filmowych, zmniejszy ryzyko zarażenia się złośliwym oprogramowaniem. Z drugiej strony program Windows Media Player jest najczęściej atakowany, ponieważ jest tak źle zakodowany i domyślny dla wielu użytkowników.

Mimo to jesteś względnie bezpieczny podczas pobierania filmów i muzyki z Internetu, przynajmniej z perspektywy złośliwego oprogramowania. Nie obejmuje to „fałszywych” filmów, które mogą być plikami wykonywalnymi, których nazwa zmienia się, by sprawiać wrażenie filmu.

Z drugiej strony oprogramowanie i gry są z natury plikami wykonywalnymi i jako takie mogą zawierać wykonywalny kod złośliwego oprogramowania. Jeśli absolutnie musisz pobrać oprogramowanie lub gry, nie bądź pierwszy: poczekaj, aż pojawi się duża liczba ukończonych pobrań i komentarzy, które podają bezpieczeństwo. Nawet wtedy bezpieczeństwo nie jest gwarantowane, ale przynajmniej skorzystaliście z możliwości przetestowania go przez innych użytkowników.

Niestety, nie można polegać na pakietach ochrony antywirusowej: większość skanerów antywirusowych zgłasza fałszywe alarmy na prawie każdym Dostępny program „keygen”, który jest pełen gier i oprogramowania do generowania użytecznych kluczy licencyjnych lub łamania zabezpieczeń oprogramowanie. Nie ma bezpiecznego sposobu na uruchomienie pirackiego oprogramowania.

Najbezpieczniejszą opcją jest zatem całkowite unikanie pobierania oprogramowania i gier. Jeśli nie masz nic przeciwko czekaniu, Sprzedaż Steam przyniesie ci okazje 5 sposobów, aby upewnić się, że otrzymujesz najlepsze oferty na gry SteamSteam jest znany z tego, że jest bardzo wygodny w zarządzaniu biblioteką gier wideo i jest także przydatny na kilka innych sposobów, ale czy wiesz, że przy odrobinie wysiłku możesz uzyskać ... Czytaj więcej na tytuły gier rok lub dwa, i prawie zawsze jest przyzwoity open source lub tańsza alternatywa dla popularnych tytułów oprogramowania 14 darmowych i otwartych alternatyw dla płatnego oprogramowaniaNie marnuj pieniędzy na oprogramowanie do użytku osobistego! Istnieją nie tylko bezpłatne alternatywy, ale najprawdopodobniej oferują wszystkie potrzebne funkcje i mogą być łatwiejsze i bezpieczniejsze w użyciu. Czytaj więcej .

Nie akceptuję pobierania materiałów chronionych prawem autorskim, ani nie mogę zagwarantować, że nie będziesz mieć kłopotów nawet po ich wykonaniu wszystkie te porady - ale jeśli i tak jedziesz, te wskazówki dadzą Ci najlepszą szansę, by nie wpaść w kłopoty.

Czy masz jakieś inne wskazówki, które według mnie przegapiłem? Czy kiedykolwiek dostawałeś listy od swojego dostawcy usług internetowych za korzystanie z torrentów?

James ma licencjat z zakresu sztucznej inteligencji i jest certyfikowany przez CompTIA A + i Network +. Jest głównym programistą MakeUseOf i spędza wolny czas grając w paintball VR i gry planszowe. Buduje komputery od dziecka.